Настройка и проверка исключений для Microsoft Defender для конечной точки в macOS

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender XDR

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

В этой статье содержатся сведения об определении исключений, применяемых к проверкам по запросу, а также о защите и мониторинге в режиме реального времени.

Важно!

Исключения, описанные в этой статье, не применяются к другим возможностям Defender для конечной точки на Mac, включая обнаружение конечных точек и реагирование (EDR). Файлы, исключенные с помощью методов, описанных в этой статье, по-прежнему могут активировать оповещения EDR и другие обнаружения.

Некоторые файлы, папки, процессы и файлы, открытые процессом, можно исключить из проверок Defender для конечной точки на Mac.

Исключения могут быть полезны, чтобы избежать неправильного обнаружения файлов или программного обеспечения, которые являются уникальными или настроенными для вашей организации. Они также могут быть полезны для устранения проблем с производительностью, вызванных Defender для конечной точки на Mac.

Чтобы сузить, какой процесс и (или) путь и (или) расширение необходимо исключить, используйте функцию real-time-protection-statistics.

Предупреждение

Определение исключений снижает защиту, предлагаемую Defender для конечной точки на Mac. Всегда следует оценивать риски, связанные с реализацией исключений, и исключать только файлы, которые, как вы уверены, не являются вредоносными.

Поддерживаемые типы исключений

В следующей таблице показаны типы исключений, поддерживаемые Defender для конечной точки на Mac.

| Исключения | Определение | Примеры |

|---|---|---|

| Расширение файла | Все файлы с расширением в любом месте на компьютере | .test |

| File | Конкретный файл, определенный по полному пути | /var/log/test.log |

| Folder | Все файлы в указанной папке (рекурсивно) | /var/log/ |

| Процесс | Определенный процесс (указывается полным путем или именем файла) и все файлы, открытые им. | /bin/cat |

Исключения файлов, папок и процессов поддерживают следующие подстановочные знаки:

| Подстановочный знак | Описание | Примеры |

|---|---|---|

| * | Соответствует любому количеству символов, включая ни один (обратите внимание, что если этот подстановочный знак не используется в конце пути, то он заменяет только одну папку). |

/var/*/tmp содержит любой файл в /var/abc/tmp и его подкаталогах, а также /var/def/tmp подкаталогах и его подкаталогах. Он не включает /var/abc/log или /var/def/log

|

| ? | Соответствует любому отдельному символу |

file?.log включает file1.log и file2.log, но не file123.log |

Примечание.

Используя подстановочный знак * в конце пути, он соответствует всем файлам и подкаталогам под родительским знаком подстановочного знака.

Продукт пытается разрешить твердые связи при оценке исключений. Разрешение твердых ссылок не работает, если исключение содержит подстановочные знаки или целевой файл (на томе Data ) не существует.

Рекомендации по добавлению исключений защиты от вредоносных программ для Microsoft Defender для конечной точки в macOS.

Запишите, почему исключение было добавлено в центральное расположение, к которому имеют доступ только SecOps и (или) администратор безопасности. Например, выведите список отправителя, даты, имени приложения, причины и сведений об исключении.

Убедитесь, что для исключений указана дата окончания срока действия*

*за исключением приложений, в которые поставщик программного обеспечения заявил, что нет других настроек, которые можно было бы выполнить, чтобы предотвратить ложноположительный результат или более высокую загрузку ЦП.

Избегайте миграции исключений антивредоносных программ сторонних корпораций, так как они могут больше не применяться к Microsoft Defender для конечной точки в macOS.

Порядок исключений, которые следует учитывать с верхней (более безопасной) до нижней (наименее безопасной):

Индикаторы — сертификат — разрешить

- Добавьте подписывание кода расширенной проверки (EV).

Индикаторы — хэш файлов — разрешить

- Например, если процесс или управляющая программа меняется нечасто, приложение не имеет ежемесячного обновления для системы безопасности.

Процесс & пути

Процесс

Path

Расширение

Настройка списка исключений

Использование консоль управления параметров безопасности Microsoft Defender для конечной точки

Войдите на портал Microsoft Defender.

Перейдите к разделу Управление конфигурацией> Политики >безопасности конечных точекСоздание политики.

- Выберите Платформа: macOS

- Выберите Шаблон: исключения антивирусной программы Microsoft Defender

Нажмите Создать политику.

Введите имя и описание и нажмите кнопку Далее.

Разверните узел Антивирусная программа и нажмите кнопку Добавить.

Выберите Путь , Расширение файла или Имя файла.

Выберите Настроить экземпляр и добавьте исключения при необходимости. Нажмите кнопку Далее.

Назначьте исключение группе и нажмите кнопку Далее.

Выберите Сохранить.

Из консоль управления

Дополнительные сведения о настройке исключений из JAMF, Intune или другого консоль управления см. в разделе Настройка параметров Defender для конечной точки на Mac.

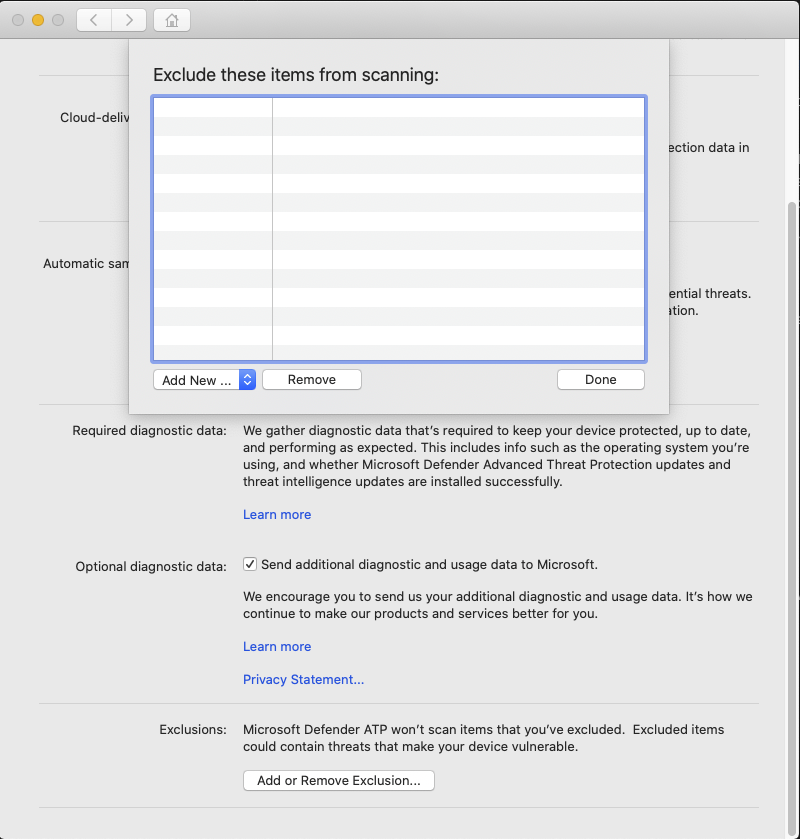

Из пользовательского интерфейса

Откройте приложение Defender для конечной точки и перейдите в раздел Управление параметрами>Добавление и удаление исключения..., как показано на следующем снимке экрана:

Выберите тип исключения, которое нужно добавить, и следуйте инструкциям.

Проверка списков исключений с помощью тестового файла EICAR

Вы можете проверить, работают ли списки исключений, используя curl для скачивания тестового файла.

В следующем фрагменте кода Bash замените test.txt файлом, соответствующим правилам исключения. Например, если вы исключили расширение, замените .testingtest.txttest.testingна . Если вы тестируете путь, убедитесь, что вы выполните команду в этом пути.

curl -o test.txt https://secure.eicar.org/eicar.com.txt

Если Defender для конечной точки на Mac сообщает о вредоносных программах, правило не работает. Если нет отчета о вредоносных программах и скачанный файл существует, исключение работает. Вы можете открыть файл, чтобы убедиться, что содержимое совпадает с тем, что описано на веб-сайте тестового файла EICAR.

Если у вас нет доступа к Интернету, можно создать собственный тестовый файл EICAR. Запишите строку EICAR в новый текстовый файл с помощью следующей команды Bash:

echo 'X5O!P%@AP[4\PZX54(P^)7CC)7}$EICAR-STANDARD-ANTIVIRUS-TEST-FILE!$H+H*' > test.txt

Вы также можете скопировать строку в пустой текстовый файл и попытаться сохранить ее с именем файла или в папке, которую вы пытаетесь исключить.

Разрешить угрозы

Помимо исключения определенного содержимого из сканирования, можно также настроить продукт так, чтобы он не обнаруживал некоторые классы угроз (определяемых по имени угрозы). При использовании этой функции следует соблюдать осторожность, так как это может оставить устройство без защиты.

Чтобы добавить имя угрозы в список разрешенных, выполните следующую команду:

mdatp threat allowed add --name [threat-name]

Имя угрозы, связанной с обнаружением на устройстве, можно получить с помощью следующей команды:

mdatp threat list

Например, чтобы добавить EICAR-Test-File (not a virus) (имя угрозы, связанное с обнаружением EICAR) в список разрешенных, выполните следующую команду:

mdatp threat allowed add --name "EICAR-Test-File (not a virus)"

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.