Развертывание Microsoft Defender для конечной точки в Linux с помощью Saltstack

Область применения:

- Microsoft Defender для конечной точки для серверов

- Microsoft Defender для серверов плана 1 или плана 2

Хотите попробовать Defender для конечной точки? Зарегистрироваться для бесплатной пробной версии.

В этой статье описывается развертывание Defender для конечной точки в Linux с помощью Saltstack. Для успешного развертывания необходимо выполнить все действия, описанные в этой статье.

Важно!

Эта статья содержит сведения о сторонних средствах. Это предоставляется для выполнения сценариев интеграции, однако корпорация Майкрософт не предоставляет поддержку по устранению неполадок для сторонних средств.

Обратитесь за поддержкой к стороннему поставщику.

Предварительные требования и требования к системе

Прежде чем приступить к работе, ознакомьтесь со страницей main Defender для конечной точки в Linux, чтобы узнать о предварительных требованиях и требованиях к системе для текущей версии программного обеспечения.

Кроме того, для развертывания Saltstack необходимо быть знакомым с администрированием Saltstack, установить Saltstack, настроить master и minions и знать, как применять состояния. Saltstack имеет множество способов выполнения одной и той же задачи. В этих инструкциях предполагается наличие поддерживаемых модулей Saltstack, таких как apt и unarchive для развертывания пакета. Ваша организация может использовать другой рабочий процесс. Дополнительные сведения см. в документации по Saltstack.

Вот несколько важных моментов:

- Saltstack устанавливается по крайней мере на одном компьютере (Saltstack вызывает компьютер в качестве master).

- Saltstack master принял управляемые узлы (Saltstack вызывает узлы в качестве миньонов) подключений.

- Миньоны Saltstack могут разрешать связь с master Saltstack (по умолчанию миньоны пытаются связаться с машиной с именем salt).

- Выполните следующий тест проверки ping:

sudo salt '*' test.ping - Master Saltstack имеет расположение файлового сервера, из которого можно распространять файлы Microsoft Defender для конечной точки (по умолчанию Saltstack использует папку

/srv/saltв качестве точки распространения по умолчанию).

Скачивание пакета подключения

Предупреждение

Переупаковка пакета установки Defender для конечной точки не поддерживается. Это может негативно повлиять на целостность продукта и привести к неблагоприятным результатам, включая, помимо прочего, активацию оповещений и обновлений о незаконном изменении.

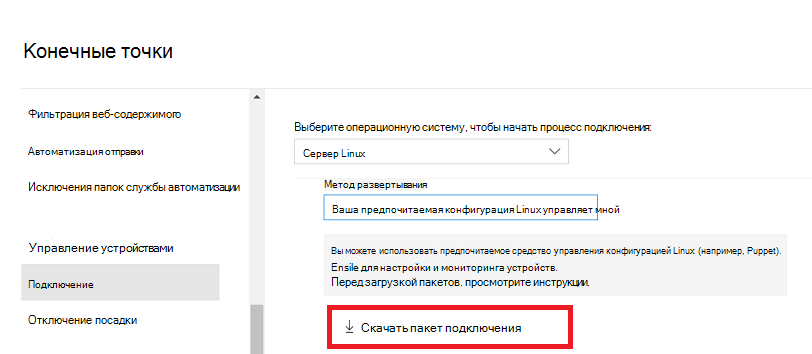

На портале Microsoft Defender перейдите в раздел Параметры>Конечные> точки Подключениеуправления устройствами>.

В первом раскрывающемся меню выберите Сервер Linux в качестве операционной системы. Во втором раскрывающемся меню выберите предпочитаемое средство управления конфигурацией Linux в качестве метода развертывания.

Выберите Скачать пакет подключения. Сохраните файл как

WindowsDefenderATPOnboardingPackage.zip.

На главном элементе SaltStack извлеките содержимое архива в папку SaltStack Server (как правило,

/srv/salt):unzip WindowsDefenderATPOnboardingPackage.zip -d /srv/salt/mdeArchive: WindowsDefenderATPOnboardingPackage.zip inflating: /srv/salt/mde/mdatp_onboard.json

Создание файлов состояний Saltstack

Создать файлы состояний Saltstack можно двумя способами:

Используйте скрипт установщика (рекомендуется): С помощью этого метода скрипт автоматизирует развертывание путем установки агента, подключения устройства к порталу Microsoft Defender и настройки репозиториев для выбора правильного агента, совместимого с дистрибутивом Linux.

Настройте репозитории вручную: При использовании этого метода репозитории необходимо настроить вручную, а также выбрать версию агента, совместимую с дистрибутивом Linux. Этот метод обеспечивает более детальный контроль над процессом развертывания.

Создание файлов состояний Saltstack с помощью скрипта установщика

Извлеките скрипт bash установщика из репозитория Microsoft GitHub или скачайте его с помощью следующей команды:

wget https://raw.githubusercontent.com/microsoft/mdatp-xplat/refs/heads/master/linux/installation/mde_installer.sh /srv/salt/mde/Создайте файл

/srv/salt/install_mdatp.slsсостояния со следующим содержимым. То же самое можно скачать с сайта GitHub.#Download the mde_installer.sh: https://github.com/microsoft/mdatp-xplat/blob/master/linux/installation/mde_installer.sh install_mdatp_package: cmd.run: - name: /srv/salt/mde/mde_installer.sh --install --onboard /srv/salt/mde/mdatp_onboard.json - shell: /bin/bash - unless: 'pgrep -f mde_installer.sh'

Примечание.

Скрипт установщика также поддерживает другие параметры, такие как канал (insiders-fast, insiders-slow, prod (по умолчанию)), защита в режиме реального времени, версия и т. д. Чтобы выбрать из списка доступных параметров, проверка справку с помощью следующей команды:./mde_installer.sh --help

Создание файлов состояния Saltstack путем ручной настройки репозиториев

На этом шаге вы создадите файл состояния SaltState в репозитории конфигурации (как правило, /srv/salt), который применяет необходимые состояния для развертывания и подключения Defender для конечной точки. Затем добавьте репозиторий Defender для конечной точки и ключ: install_mdatp.sls.

Примечание.

Defender для конечной точки в Linux можно развернуть из одного из следующих каналов:

-

insiders-fast, обозначается как

[channel] -

insiders - медленный, обозначается как

[channel] -

prod, обозначается как

[channel]имя версии (см. раздел Репозиторий программного обеспечения Linux для продуктов Майкрософт)

Каждый канал соответствует репозиторию программного обеспечения Linux. Выбор канала определяет тип и частоту обновлений, предлагаемых вашему устройству. Устройства в программе предварительной оценки являются первыми, кто получает обновления и новые функции, за которыми следуют инсайдеры медленно, и, наконец, prod.

Для предварительного просмотра новых функций и предоставления ранних отзывов рекомендуется настроить некоторые устройства в организации для использования программы предварительной оценки быстрой или медленной для участников программы предварительной оценки.

Предупреждение

Переключение канала после начальной установки требует переустановки продукта. Чтобы переключить канал продукта, удалите существующий пакет, перенастройте устройство для использования нового канала и выполните действия, описанные в этом документе, чтобы установить пакет из нового расположения.

Запишите дистрибутив и версию и определите ближайшие для него записи в разделе

https://packages.microsoft.com/config/[distro]/.В следующих командах замените [дистрибутив] и [версию] своими сведениями.

Примечание.

Для Oracle Linux и Amazon Linux 2 замените [дистрибутив] на "rhel". Для Amazon Linux 2 замените [версию] на "7". Для использования Oracle замените [версию] версией Oracle Linux.

cat /srv/salt/install_mdatp.slsadd_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/[channel] [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %}Добавьте установленное состояние

install_mdatp.slsпакета в после состояния, определенногоadd_ms_repoранее.install_mdatp_package: pkg.installed: - name: matp - required: add_ms_repoДобавьте развертывание файла подключения в после

install_mdatp.slsinstall_mdatp_package, как определено ранее.copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageФайл состояния завершенной установки должен выглядеть примерно так:

add_ms_repo: pkgrepo.managed: - humanname: Microsoft Defender Repository {% if grains['os_family'] == 'Debian' %} - name: deb [arch=amd64,armhf,arm64] https://packages.microsoft.com/[distro]/[version]/prod [codename] main - dist: [codename] - file: /etc/apt/sources.list.d/microsoft-[channel].list - key_url: https://packages.microsoft.com/keys/microsoft.asc - refresh: true {% elif grains['os_family'] == 'RedHat' %} - name: packages-microsoft-[channel] - file: microsoft-[channel] - baseurl: https://packages.microsoft.com/[distro]/[version]/[channel]/ - gpgkey: https://packages.microsoft.com/keys/microsoft.asc - gpgcheck: true {% endif %} install_mdatp_package: pkg.installed: - name: mdatp - required: add_ms_repo copy_mde_onboarding_file: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json - source: salt://mde/mdatp_onboard.json - required: install_mdatp_packageСоздайте файл состояния SaltState в репозитории конфигурации (как правило,

/srv/salt), который применяет необходимые состояния для отключения и удаления Defender для конечной точки. Перед использованием файла состояния отключения необходимо скачать пакет offboarding с портала Microsoft Defender и извлечь его так же, как и пакет подключения. Скачанный пакет отключения действителен только в течение ограниченного периода времени.Создайте файл

uninstall_mdapt.slsсостояния удаления и добавьте состояние для удаленияmdatp_onboard.jsonфайла.cat /srv/salt/uninstall_mdatp.slsremove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.jsonДобавьте развертывание файла offboarding в

uninstall_mdatp.slsфайл после состояния,remove_mde_onboarding_fileопределенного в предыдущем разделе.offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/mdatp_offboard.jsonДобавьте удаление пакета MDATP в

uninstall_mdatp.slsфайл после состояния,offboard_mdeопределенного в предыдущем разделе.remove_mde_packages: pkg.removed: - name: mdatpФайл состояния полного удаления должен выглядеть примерно так:

remove_mde_onboarding_file: file.absent: - name: /etc/opt/microsoft/mdatp/mdatp_onboard.json offboard_mde: file.managed: - name: /etc/opt/microsoft/mdatp/mdatp_offboard.json - source: salt://mde/offboard/mdatp_offboard.json remove_mde_packages: pkg.removed: - name: mdatp

Развертывание Defender в конечной точке с помощью файлов состояний, созданных ранее

Этот шаг применяется как к скрипту установщика, так и к методу настройки вручную. На этом шаге вы примените состояние к миньонам. Следующая команда применяет состояние к компьютерам с именем, начинающимся с mdetest.

Установка:

salt 'mdetest*' state.apply install_mdatpВажно!

Когда продукт запускается в первый раз, он загружает последние определения антивредоносных программ. В зависимости от подключения к Интернету это может занять до нескольких минут.

Проверка и настройка.

salt 'mdetest*' cmd.run 'mdatp connectivity test'salt 'mdetest*' cmd.run 'mdatp health'Удаление:

salt 'mdetest*' state.apply uninstall_mdatp

Устранение неполадок при установке

Чтобы устранить неполадки, выполните приведенные ниже действия.

Сведения о том, как найти журнал, который создается автоматически при возникновении ошибки установки, см. в разделе Проблемы с установкой журнала.

Сведения о распространенных проблемах с установкой см. в разделе Проблемы с установкой.

Если работоспособность устройства —

false, см. статью Проблемы работоспособности агента Defender для конечной точки.Сведения о проблемах с производительностью продукта см. в статье Устранение проблем с производительностью.

Сведения о проблемах с прокси-сервером и подключением см. в статье Устранение неполадок с подключением к облаку.

Чтобы получить поддержку от Корпорации Майкрософт, откройте запрос в службу поддержки и предоставьте файлы журнала, созданные с помощью анализатора клиента.

Настройка политик для Microsoft Defender в Linux

Вы можете настроить параметры антивирусной программы или EDR на конечных точках с помощью любого из следующих методов:

- См. раздел Настройка параметров для Microsoft Defender для конечной точки в Linux.

- Сведения о настройке параметров на портале Microsoft Defender см. в разделе Управление параметрами безопасности.

Обновления операционной системы

При обновлении операционной системы до новой основной версии необходимо сначала удалить Defender для конечной точки в Linux, установить обновление и, наконец, перенастроить Defender для конечной точки на устройстве Linux.

Справочные материалы

Совет

Хотите узнать больше? Engage с сообществом Microsoft Security в нашем техническом сообществе: Microsoft Defender для конечной точки Техническое сообщество.