Развертывание управления устройствами и управление ими в Microsoft Defender для конечной точки с помощью Microsoft Intune

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender для бизнеса

Если вы используете Intune для управления параметрами Defender для конечной точки, вы можете использовать его для развертывания возможностей управления устройствами и управления ими. Различные аспекты управления устройствами управляются по-разному в Intune, как описано в следующих разделах.

Настройка управления устройствами и управление ими в Intune

Перейдите в центр администрирования Intune и войдите в систему.

Перейдите в разделСокращение зоны атакс безопасностью> конечных точек.

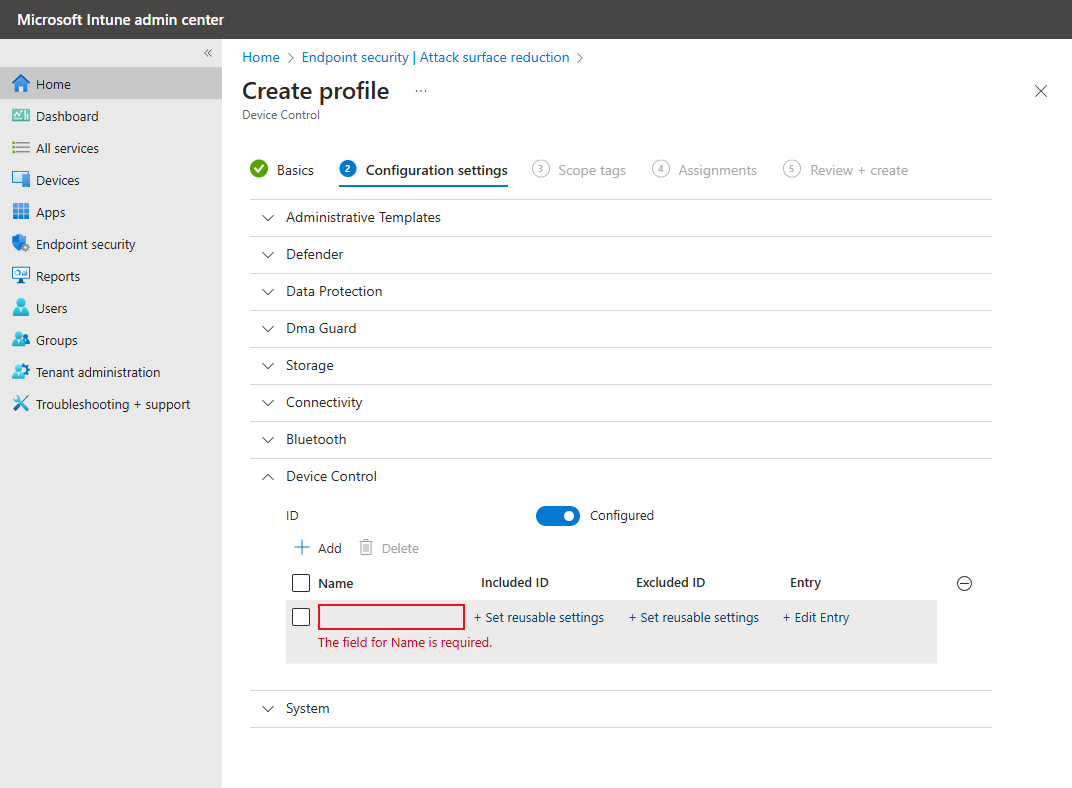

В разделе Политики сокращения направлений атак выберите существующую политику или нажмите кнопку + Создать политику , чтобы настроить новую политику с помощью следующих параметров:

- В списке Платформа выберите Windows 10, Windows 11 и Windows Server. (Управление устройствами в настоящее время не поддерживается в Windows Server, даже если этот профиль выбран для политик управления устройствами.)

- В списке Профиль выберите Элемент управления устройствами.

На вкладке Основные сведения укажите имя и описание политики.

На вкладке Параметры конфигурации отображается список параметров. Вам не нужно настраивать все эти параметры одновременно. Попробуйте начать с управления устройствами.

- В разделе Административные шаблоны у вас есть параметры установки устройства и доступа к съемным хранилищам .

- В разделе Defender см . раздел Разрешить полную проверку съемного диска .

- В разделе Защита данных см . раздел Разрешить прямой доступ к памяти .

- В разделе Dma Guard см . раздел Параметры политики перечисления устройств .

- В разделе Хранилище см. раздел Параметры запрета на запись на съемных дисках .

- В разделе Подключение см . раздел Разрешить USB-подключение** и Разрешить параметры Bluetooth .

- В разделе Bluetooth см. список параметров, относящихся к подключениям и службам Bluetooth. Дополнительные сведения см. в разделе Политика CSP — Bluetooth.

- В разделе Управление устройствами можно настроить настраиваемые политики с помощью многократно используемых параметров. Дополнительные сведения см. в статье Общие сведения об элементах управления устройствами: Правила.

- В разделе Система см . раздел Разрешить параметры карточки хранения .

Настроив параметры, перейдите на вкладку Теги области, где можно указать область теги для политики.

На вкладке Назначения укажите группы пользователей или устройств для получения политики. Дополнительные сведения см. в статье Назначение политик в Intune.

На вкладке Просмотр и создание просмотрите параметры и внесите необходимые изменения.

Когда все будет готово, нажмите кнопку Создать , чтобы создать политику управления устройствами.

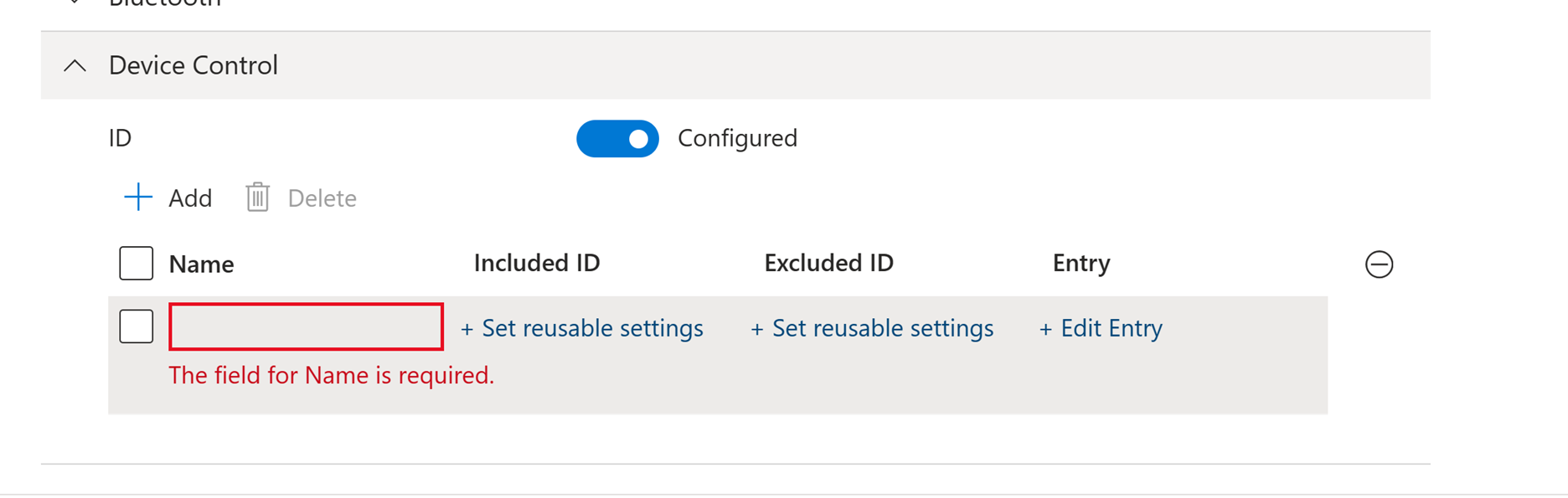

Профили элементов управления устройствами

В Intune каждая строка представляет политику управления устройствами. Включенный идентификатор — это повторно используемый параметр, к которому применяется политика. Исключенный идентификатор — это повторно используемый параметр, исключенный из политики. Запись для политики содержит разрешенные разрешения и поведение для управления устройствами, которое вступает в силу при использовании политики.

Сведения о том, как добавить многократно используемые группы параметров, включенные в строку каждой политики управления устройствами, см. в разделе Добавление повторно используемых групп в профиль управления устройствамистатьи Использование групп параметров с Intune политиками.

Политики можно добавлять и удалять с помощью значков + и – . Имя политики отображается в предупреждении для пользователей, а также в расширенной охоте и отчетах.

Можно добавить политики аудита, а также политики разрешения и запрета. При добавлении политики аудита рекомендуется всегда добавлять политику разрешить и (или) запретить, чтобы не было непредвиденных результатов.

Важно!

Если настроить только политики аудита, разрешения наследуются от параметра принудительного применения по умолчанию.

Примечание.

- Порядок, в котором политики перечислены в пользовательском интерфейсе, не сохраняется для принудительного применения политики. Рекомендуется использовать политики разрешения и запрета. Убедитесь, что параметр Разрешить и запретить политики не пересекается, путем явного добавления устройств для исключения. С помощью графического интерфейса Intune нельзя изменить применение по умолчанию. Если изменить принудительное применение по умолчанию на

Denyи создатьAllowполитику для применения определенных устройств, все устройства будут заблокированы, за исключением всех устройств, заданных в политикеAllow.

Определение параметров с помощью OMA-URI

Важно!

Использование Intune OMA-URI для настройки управления устройствами требует, чтобы рабочей нагрузкой Конфигурация устройства управлял Intune, если устройство управляется совместно с Configuration Manager. Дополнительные сведения см. в статье Переключение рабочих нагрузок Configuration Manager на Intune.

В следующей таблице определите параметр, который требуется настроить, а затем используйте сведения в столбцах OMA-URI и типа данных & значений. Параметры перечислены в алфавитном порядке.

| Setting | OMA-URI, тип данных, & значения |

|---|---|

|

Принудительное применение элемента управления устройствами по умолчанию Применение по умолчанию определяет, какие решения принимаются во время проверок доступа управления устройствами, если ни одно из правил политики не соответствует |

./Vendor/MSFT/Defender/Configuration/DefaultEnforcementЦелое число: - DefaultEnforcementAllow = 1- DefaultEnforcementDeny = 2 |

|

Типы устройств Типы устройств, определяемые по их основным идентификаторам, с включенной защитой управления устройствами. Необходимо указать идентификаторы семейства продуктов, разделенные каналом. При выборе нескольких типов устройств необходимо убедиться, что строка является одним словом без пробелов. Конфигурация, которая не соответствует этому синтаксису, приведет к непредвиденному поведению. |

./Vendor/MSFT/Defender/Configuration/SecuredDevicesConfigurationСтруна: - RemovableMediaDevices- CdRomDevices- WpdDevices- PrinterDevices |

|

Включение управления устройствами Включение или отключение управления устройством на устройстве |

./Vendor/MSFT/Defender/Configuration/DeviceControlEnabledЦелое число: - Отключить = 0— Включить = 1 |

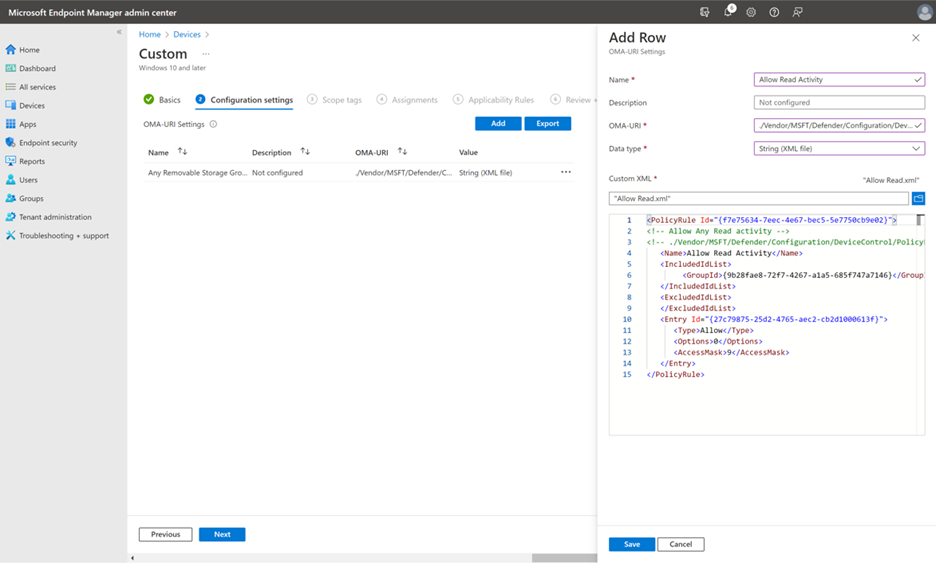

Создание политик с помощью OMA-URI

При создании политик с OMA-URI в Intune создайте один XML-файл для каждой политики. Рекомендуется использовать профиль управления устройствами или профиль правил управления устройствами для создания пользовательских политик.

В области Добавление строки укажите следующие параметры:

- В поле Имя введите

Allow Read Activity. - В поле OMA-URI введите

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyRules/%7b[PolicyRule Id]%7d/RuleData. (Вы можете использовать командуNew-GuidPowerShell для создания нового guid и замены[PolicyRule Id].) - В поле Тип данных выберите Строка (XML-файл) и используйте Пользовательский XML-код.

Параметры можно использовать для задания условий для определенных записей. Ниже приведен пример XML-файла группы для разрешения доступа на чтение для каждого съемного хранилища.

Примечание.

Комментарии, использующие нотацию <!-- COMMENT --> xml-комментариев, можно использовать в XML-файлах правил и групп, но они должны находиться внутри первого XML-тега, а не в первой строке XML-файла.

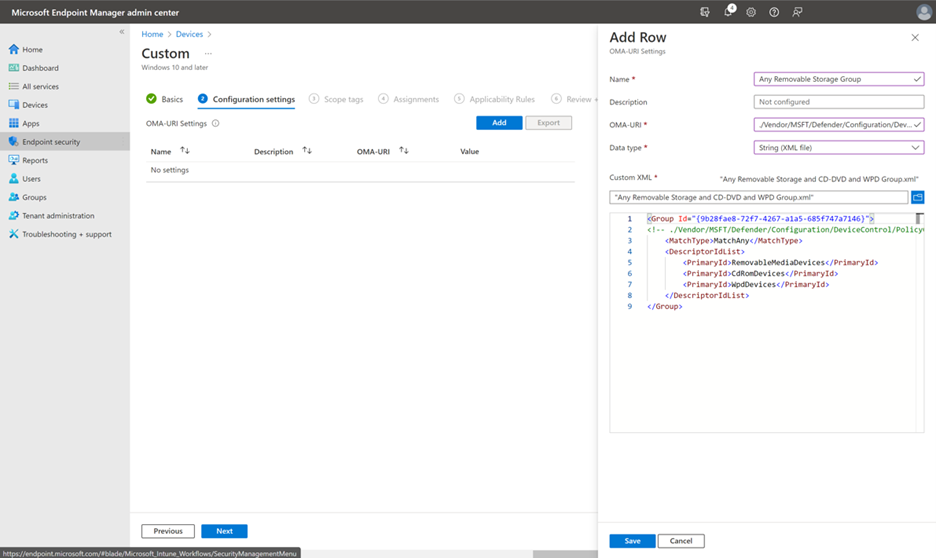

Создание групп с OMA-URI

При создании групп с OMA-URI в Intune создайте по одному XML-файлу для каждой группы. Рекомендуется использовать повторно используемые параметры для определения групп.

В области Добавление строки укажите следующие параметры:

- В поле Имя введите

Any Removable Storage Group. - В поле OMA-URI введите

./Vendor/MSFT/Defender/Configuration/DeviceControl/PolicyGroups/%7b[GroupId]%7d/GroupData. (Чтобы получить идентификатор GroupID, в центре администрирования Intune перейдите по Группы, а затем выберите Копировать идентификатор объекта. Или вы можете использовать командуNew-GuidPowerShell для создания нового guid и замены[GroupId].) - В поле Тип данных выберите Строка (XML-файл) и используйте Пользовательский XML-код.

Примечание.

Комментарии, использующие нотацию <!-- COMMENT -- > xml-комментариев, можно использовать в XML-файлах правил и групп, но они должны находиться внутри первого XML-тега, а не в первой строке XML-файла.

Настройка управления доступом к съемным хранилищам с помощью OMA-URI

Перейдите в Центр администрирования Microsoft Intune и войдите в систему.

ВыберитеПрофили конфигурацииустройств>. Откроется страница Профили конфигурации .

На вкладке Политики (выбрано по умолчанию) выберите + Создать, а затем в раскрывающемся списке выберите + Создать политику . Откроется страница Создание профиля .

В списке Платформа выберите Windows 10, Windows 11 и Windows Server в раскрывающемся списке Платформа и выберите Шаблоны в раскрывающемся списке Тип профиля.

После выбора шаблоны в раскрывающемся списке Тип профиля откроется область Имя шаблона вместе с полем поиска (для поиска по имени профиля).

Выберите Настраиваемый в области Имя шаблона и нажмите кнопку Создать.

Создайте строку для каждого параметра, группы или политики, выполнив шаги 1–5.

Просмотр групп управления устройствами (параметры для повторного использования)

В Intune группы управления устройствами отображаются как многократно используемые параметры.

Перейдите в Центр администрирования Microsoft Intune и войдите в систему.

Перейдите в разделСокращение направлений атак сбезопасностью> конечных точек.

Перейдите на вкладку Параметры многократного использования .