Развертывание управления устройствами и управление ими в Microsoft Defender для конечной точки с помощью групповая политика

Область применения:

- Microsoft Defender для конечной точки (план 1)

- Microsoft Defender для конечной точки (план 2)

- Microsoft Defender для бизнеса

Если вы используете групповая политика для управления параметрами Defender для конечной точки, его можно использовать для развертывания управления устройствами и управления ими.

Включение или отключение управления доступом к съемным хранилищам

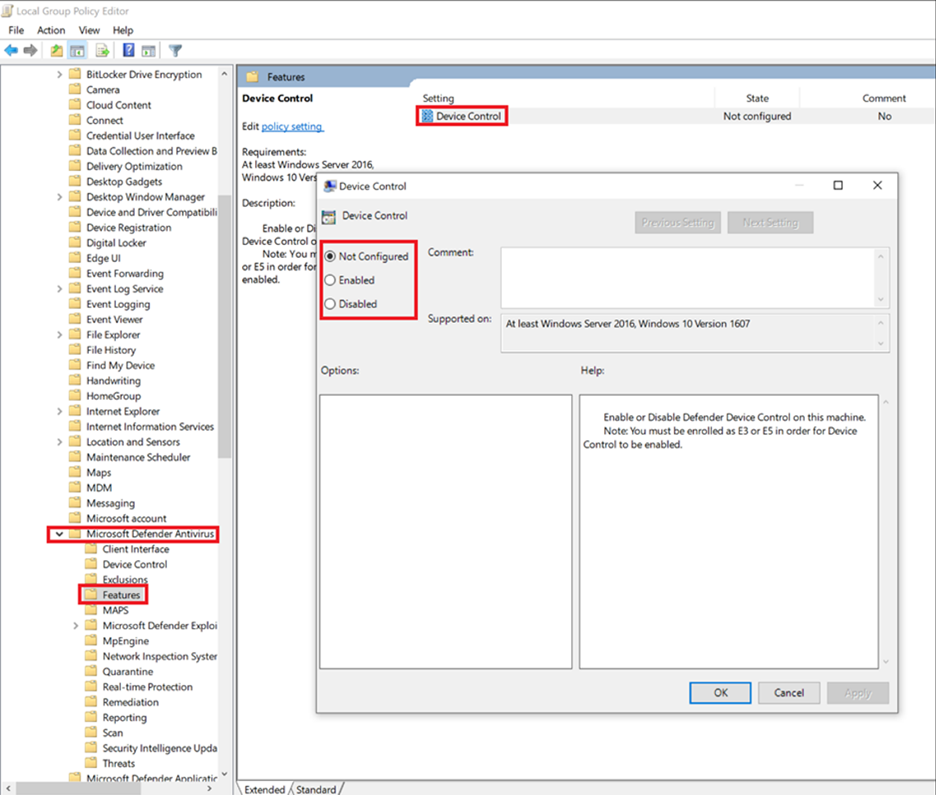

На устройстве под управлением Windows перейдите в раздел Конфигурация> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft DefenderФункции>антивирусной программы>Управление устройствами.

В окне Управление устройствами выберите Включено.

Примечание.

Если эти групповая политика объекты не отображаются, необходимо добавить групповая политика административные шаблоны (ADMX). Вы можете скачать административный шаблон (WindowsDefender.adml и WindowsDefender.admx) из примеров mdatp-devicecontrol / Windows на сайте GitHub.

Настройка принудительного применения по умолчанию

Вы можете задать доступ по умолчанию, например Deny или Allow для всех функций управления устройствами, включая RemovableMediaDevices, CdRomDevices, WpdDevicesи PrinterDevices.

Например, можно использовать Deny политику или Allow для RemovableMediaDevices, но не для CdRomDevices или WpdDevices. Если вы задали Default Deny эту политику, доступ для CdRomDevicesWpdDevices чтения, записи и выполнения блокируется. Если вы хотите только управлять хранилищем, обязательно создайте Allow политику для принтеров. В противном случае применение по умолчанию (запрет) применяется и к принтерам.

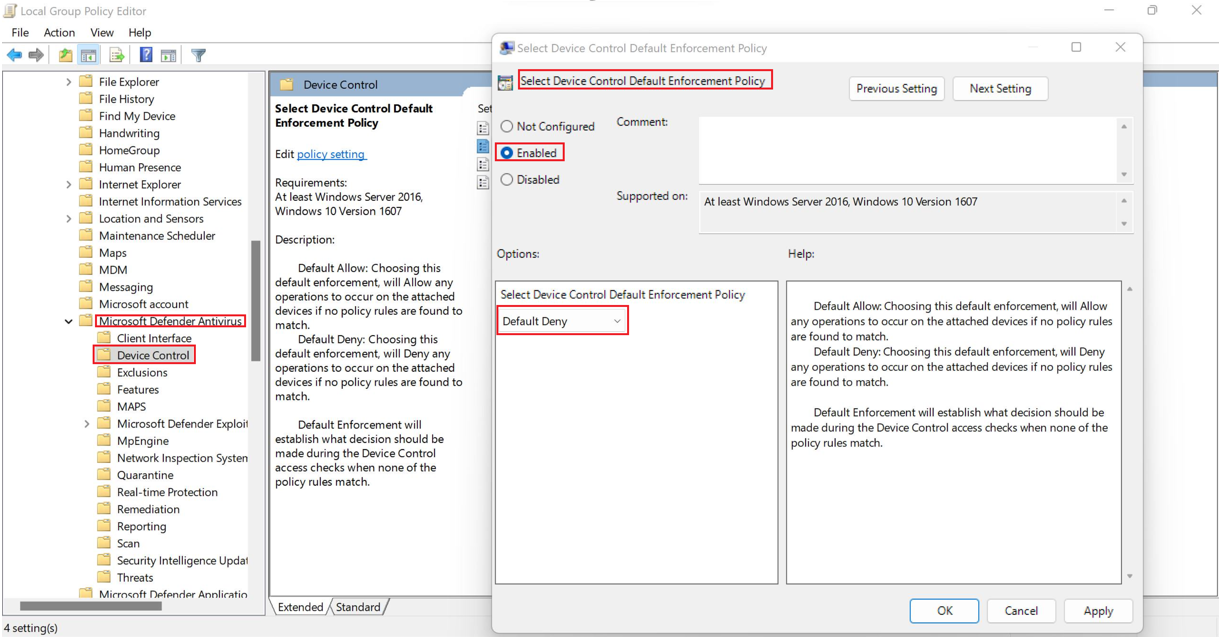

На устройстве под управлением Windows перейдите в раздел Конфигурация> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft DefenderФункции>антивирусной программы>Управление устройствами>Выберите Политика принудительного применения по умолчанию для управления устройствами.

В окне Выбор политики принудительного применения по умолчанию управления устройствами выберите Запрет по умолчанию.

Настройка типов устройств

Чтобы настроить типы устройств, к которым применяется политика управления устройствами, выполните следующие действия.

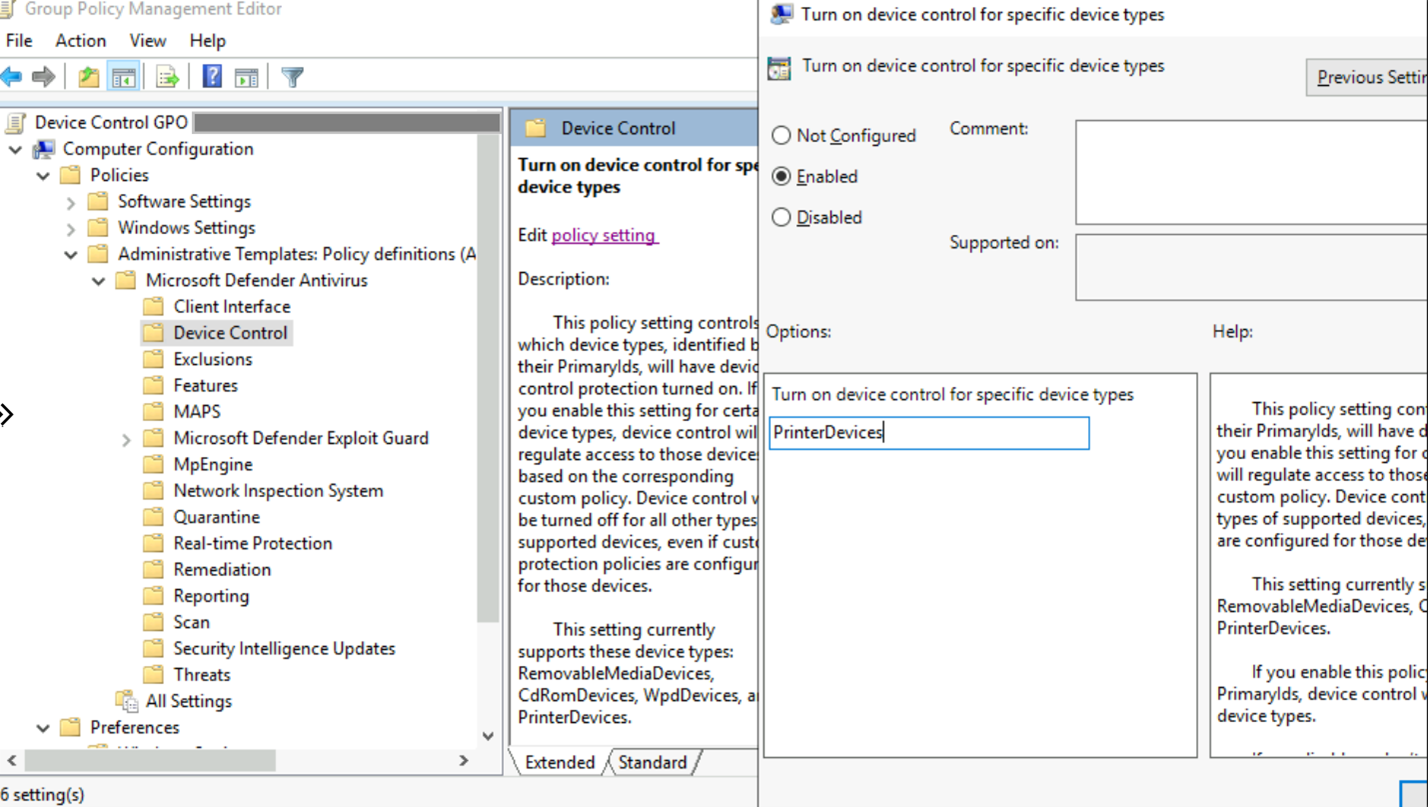

На компьютере под управлением Windows перейдите в раздел Конфигурация> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft Defender Управление антивирусными>устройствами>Включить управление устройствами для определенных типов устройств.

В окне Включение управления устройствами для определенных типов укажите идентификаторы семейства продуктов, разделенные каналом (

|). Этот параметр должен быть одной строкой без пробелов, иначе подсистема управления устройством будет неправильно анализироваться, что приводит к непредвиденному поведению. К идентификаторам семейства продуктов относятсяRemovableMediaDevices,CdRomDevices,WpdDevicesилиPrinterDevices.

Определение групп

Создайте один XML-файл для каждой съемной группы хранения.

Используйте свойства в группе съемных носителей, чтобы создать XML-файл для каждой съемной группы хранения.

Убедитесь, что корневым узлом XML является PolicyGroups, например следующий XML-код:

<PolicyGroups> <Group Id="{d8819053-24f4-444a-a0fb-9ce5a9e97862}" Type="Device"> </Group> </PolicyGroups>Сохраните XML-файл в сетевой папке.

Определите параметры следующим образом:

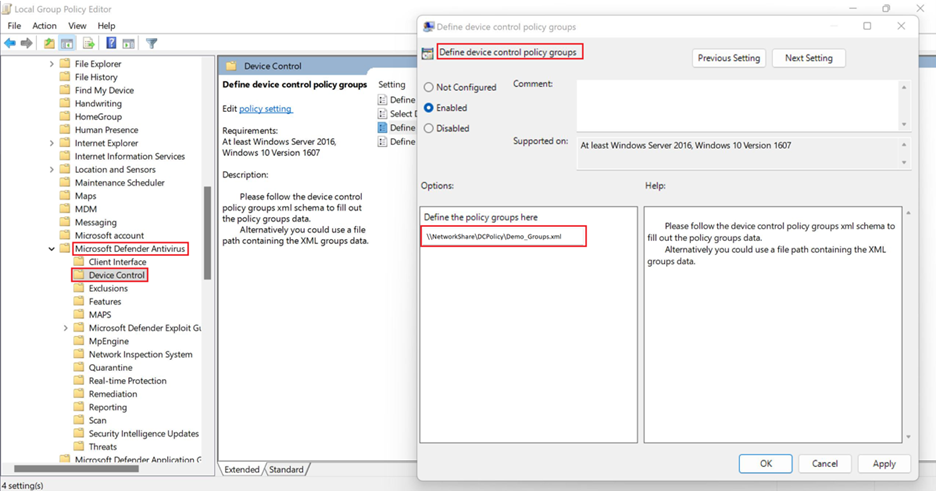

На устройстве под управлением Windows перейдите в раздел Конфигурация> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft DefenderУправление устройствами>антивирусной программы>Определение групп политик управления устройствами.

В окне Определенные группы политик управления устройством укажите путь к файлу сетевого ресурса, содержащий данные ГРУПП XML.

Можно создавать группы разных типов. Ниже приведен пример XML-файла группы для любого съемных носителей и компакт-дисков, переносимых устройств Windows и утвержденной группы USB: XML-файл

Примечание.

Комментарии, использующие нотацию <!--COMMENT--> xml-комментариев, можно использовать в XML-файлах правил и групп, но они должны находиться внутри первого XML-тега, а не в первой строке XML-файла.

Определение политик

Создайте один XML-файл для правила политики доступа.

Используйте свойства в правилах политики доступа к съемным хранилищам, чтобы создать XML-код для правила политики доступа к съемным хранилищам каждой группы.

Убедитесь, что корневой узел XML имеет значение PolicyRules, например следующий XML-код:

<PolicyRules> <PolicyRule Id="{d8819053-24f4-444a-a0fb-9ce5a9e97862}"> ... </PolicyRule> </PolicyRules>Сохраните XML-файл в сетевой ресурс.

Определите параметры следующим образом:

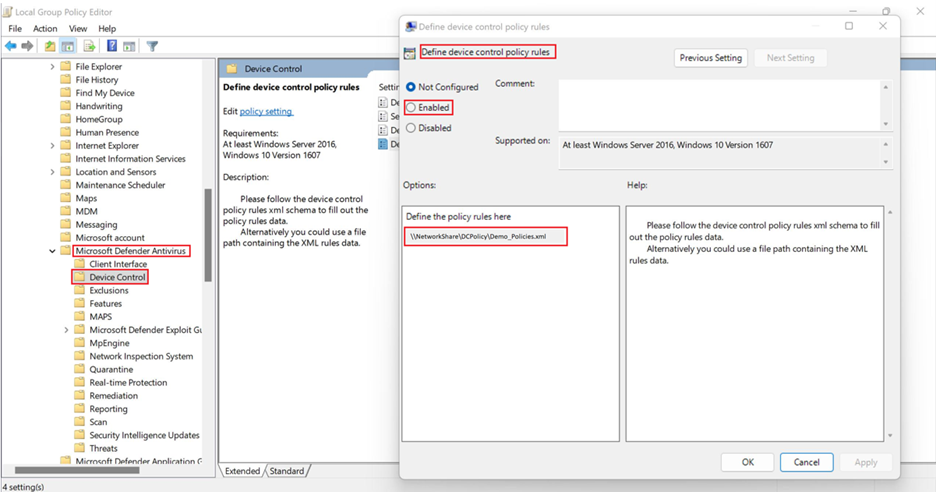

На устройстве под управлением Windows перейдите в раздел Конфигурация> компьютераАдминистративные шаблоны>Компоненты> Windows Microsoft DefenderУправление устройствами>антивирусной программы>Определение правил политики управления устройствами.

В окне Определение правил политики управления устройствами выберите Включено, а затем укажите путь к файлу общей сети, содержащий данные правил XML.

Проверка XML-файлов

Встроенные функции Mpcmdrun для проверки XML-файлов, используемых для развертываний объектов групповой политики. Эта функция позволяет клиентам обнаруживать все синтаксические ошибки, с которыми может столкнуться обработчик контроллера домена при анализе параметров. Чтобы выполнить эту проверку, администраторы должны скопировать следующий сценарий PowerShell и предоставить соответствующий путь к файлам XML-файлов, содержащих правила и группы управления устройствами.

#Path to PolicyRules xml. Provide the filepath of the device control rules XML file

$RulesXML="C:\Policies\PolicyRules.xml"

#Path to Groups XML. Provide the filepath of the device control groups XML file

$GroupsXML="C:\Policies\Groups.xml"

#Retrieve the install path from Defender

$DefenderPath=(Get-ItemProperty -Path "HKLM:\SOFTWARE\Microsoft\Windows Defender" -Name "InstallLocation").InstallLocation

#Test PolicyRules

& $DefenderPath\mpcmdrun.exe -devicecontrol -testpolicyxml $RulesXML -rules

#Test Groups

& $DefenderPath\mpcmdrun.exe -devicecontrol -testpolicyxml $GroupsXML -groups

Если ошибок нет, в консоли PowerShell будут выведены следующие выходные данные:

DC policy rules parsing succeeded

Verifying absolute rules data against the original data

Rules verified with success

DC policy groups parsing succeeded

Verifying absolute groups data against the original data

Groups verified with success

Has Group Dependency Loop: no

Примечание.

Чтобы записать доказательства копирования или печати файлов, используйте конечную точку DLP.

Комментарии, использующие нотацию <!-- COMMENT --> xml-комментариев, можно использовать в XML-файлах правил и групп, но они должны находиться внутри первого XML-тега, а не в первой строке XML-файла.