Шифрование неактивных данных Defender for Cloud Apps с помощью собственного ключа (BYOK)

В этой статье описывается, как настроить Defender for Cloud Apps использовать собственный ключ для шифрования собираемых данных, пока они неактивные. Если вы ищете документацию о применении шифрования к данным, хранящимся в облачных приложениях, см. статью Интеграция Microsoft Purview.

Defender for Cloud Apps серьезно относится к вашей безопасности и конфиденциальности. Таким образом, как только Defender for Cloud Apps начинает собирать данные, она использует собственные управляемые ключи для защиты ваших данных в соответствии с нашей политикой безопасности и конфиденциальности данных. Кроме того, Defender for Cloud Apps позволяет дополнительно защитить неактивные данные, зашифровав их с помощью собственного ключа Key Vault Azure.

Важно!

Если возникает проблема с доступом к ключу azure Key Vault, Defender for Cloud Apps не сможет зашифровать данные, и клиент будет заблокирован в течение часа. Если клиент заблокирован, весь доступ к нему будет заблокирован до тех пор, пока причина не будет устранена. После повторного доступа к ключу будет восстановлен полный доступ к клиенту.

Эта процедура доступна только на портале Microsoft Defender и не может быть выполнена на классическом Microsoft Defender for Cloud Apps.

Предварительные условия

Необходимо зарегистрировать приложение Microsoft Defender for Cloud Apps — BYOK в Microsoft Entra ID клиента, связанном с клиентом Defender for Cloud Apps.

Регистрация приложения

Установите Microsoft Graph PowerShell.

Откройте терминал PowerShell и выполните следующие команды:

Connect-MgGraph -Scopes "Application.ReadWrite.All" # Create a new service principal New-MgServicePrincipal -AppId 6a12de16-95c8-4e42-a451-7dbbc34634cd # Update Service Principal $servicePrincipalId = Get-MgServicePrincipal -Filter "AppId eq '6a12de16-95c8-4e42-a451-7dbbc34634cd'" | Select Id $params = @{ accountEnabled = $true } Update-MgServicePrincipal -ServicePrincipalId $servicePrincipalId.Id -BodyParameter $paramsГде ServicePrincipalId — это идентификатор, возвращенный предыдущей командой (

New-MgServicePrincipal).

Примечание.

- Defender for Cloud Apps шифрует неактивные данные для всех новых клиентов.

- Все данные, которые хранятся в Defender for Cloud Apps более 48 часов, будут зашифрованы.

Развертывание ключа Key Vault Azure

Создайте новую Key Vault с включенными параметрами обратимого удаления и очистки.

В новом созданном Key Vault откройте область Политики доступа и выберите +Добавить политику доступа.

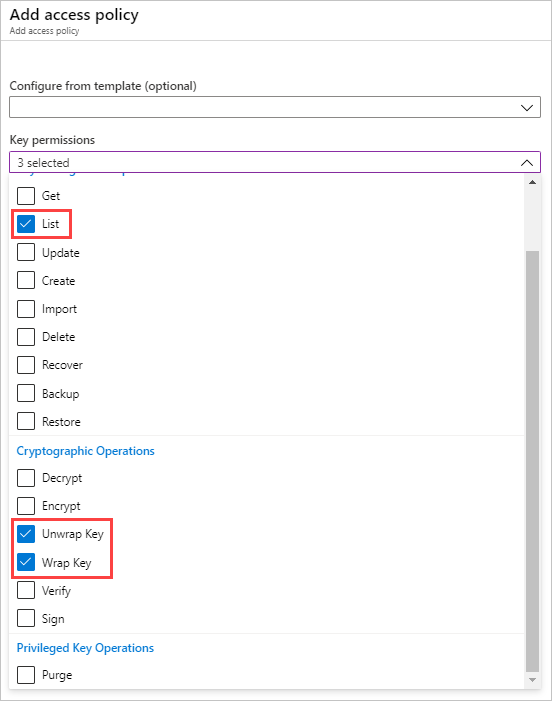

Выберите Разрешения ключа и выберите следующие разрешения в раскрывающемся меню:

Раздел Необходимые разрешения Операции управления ключами -Список Криптографические операции — ключ-оболочка

— распаковка ключа

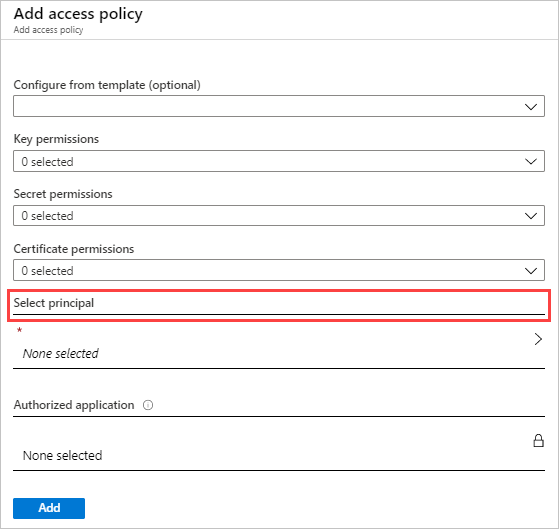

В разделе Выберите субъект выберите Microsoft Defender for Cloud Apps — BYOK или Microsoft Cloud App Security — BYOK.

Выберите Сохранить.

Создайте ключ RSA и выполните следующие действия.

Примечание.

Поддерживаются только ключи RSA.

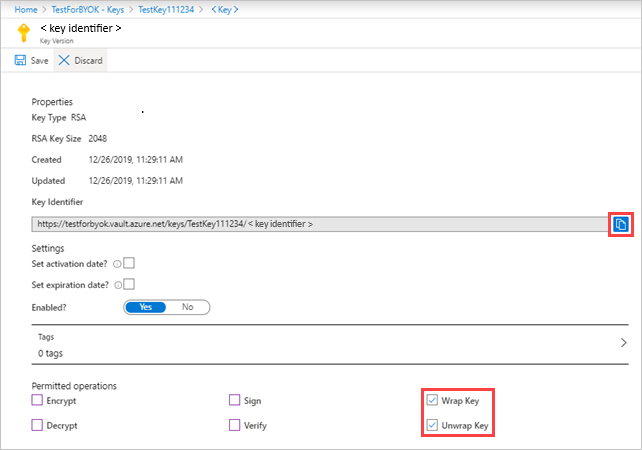

После создания ключа выберите новый созданный ключ, выберите текущую версию, после чего вы увидите раздел Разрешенные операции.

В разделе Разрешенные операции убедитесь, что включены следующие параметры:

- Ключ оболочки

- Распаковка ключа

Скопируйте URI идентификатора ключа . Он потребуется позже.

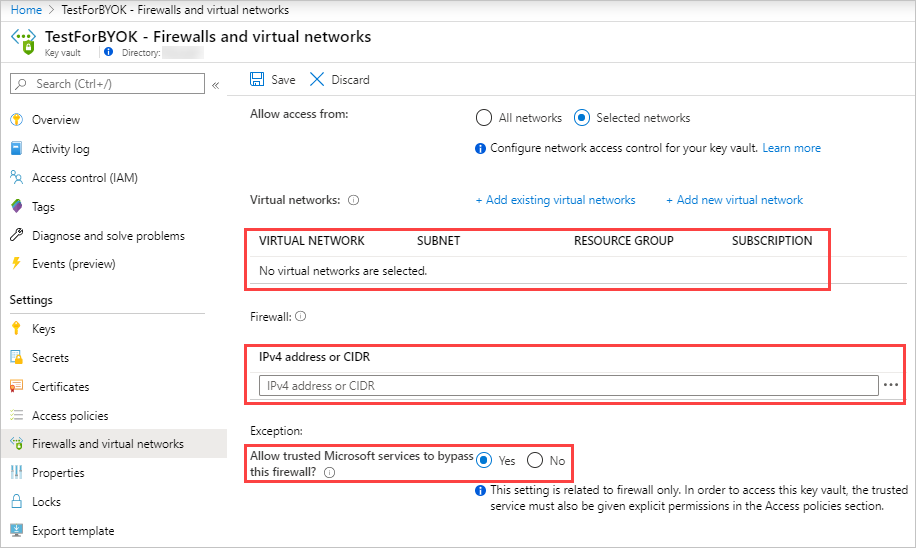

При необходимости при использовании брандмауэра для выбранной сети настройте следующие параметры брандмауэра, чтобы предоставить Defender for Cloud Apps доступ к указанному ключу, а затем нажмите кнопку Сохранить:

- Убедитесь, что виртуальные сети не выбраны.

- Добавьте следующие IP-адреса:

- 13.66.200.132

- 23.100.71.251

- 40.78.82.214

- 51.105.4.145

- 52.166.166.111

- 13.72.32.204

- 52.244.79.38

- 52.227.8.45

- Выберите Разрешить доверенным службам Майкрософт обходить этот брандмауэр.

Включение шифрования данных в Defender for Cloud Apps

При включении шифрования данных Defender for Cloud Apps немедленно использует ключ Key Vault Azure для шифрования неактивных данных. Так как ключ имеет важное значение для процесса шифрования, важно убедиться, что указанные Key Vault и ключ всегда доступны.

Включение шифрования данных

На портале Microsoft Defender выберите Параметры Облачные > приложения > Шифрование > данных Включить шифрование данных.

В поле URI ключа Key Vault Azure вставьте скопированное ранее значение URI идентификатора ключа. Defender for Cloud Apps всегда использует последнюю версию ключа, независимо от версии ключа, указанной в URI.

После завершения проверки URI выберите Включить.

Примечание.

При отключении шифрования данных Defender for Cloud Apps удаляет шифрование с помощью собственного ключа из неактивных данных. Однако данные остаются зашифрованными Defender for Cloud Apps управляемыми ключами.

Чтобы отключить шифрование данных, выполните приведенные далее действия. Перейдите на вкладку Шифрование данных и щелкните Отключить шифрование данных.

Обработка ключей

При создании новых версий ключа, настроенного для шифрования данных, Defender for Cloud Apps автоматически выполняется переход к последней версии ключа.

Обработка сбоев шифрования данных

Если возникает проблема с доступом к ключу Key Vault Azure, Defender for Cloud Apps не сможет зашифровать данные, и клиент будет заблокирован в течение часа. Если клиент заблокирован, весь доступ к нему будет заблокирован до тех пор, пока причина не будет устранена. После повторного доступа к ключу будет восстановлен полный доступ к клиенту. Сведения об обработке сбоев шифрования данных см. в статье Устранение неполадок с шифрованием данных с помощью собственного ключа.