Использование модулей promptbook в Microsoft Security Copilot

Security Copilot поставляется с предварительно созданными модулями командной строки— серией запросов, которые были собраны для выполнения конкретных задач, связанных с безопасностью. Они могут функционировать аналогично сборникам схем безопасности — готовым к использованию рабочим процессам, которые могут служить шаблонами для автоматизации повторяющихся шагов, например в отношении реагирования на инциденты или расследований. Для каждого предварительно созданного модуля командной строки требуются определенные входные данные (например, фрагмент кода или имя субъекта угроз).

Вы можете найти различные книги подсказок, перейдя в библиотеку promptbook или выбрав значок Запросы  На панели запросов. Затем можно выполнить поиск по запросу или выбрать Просмотреть все книги подсказок , чтобы просмотреть все.

На панели запросов. Затем можно выполнить поиск по запросу или выбрать Просмотреть все книги подсказок , чтобы просмотреть все.

Доступные модули подсказок:

- Ознакомьтесь со статьей о влиянии внешней угрозы

- Исследование инцидента

- Анализ пользователей Майкрософт

- Анализ подозрительных скриптов

- Профиль субъекта угроз

- Отчет аналитики угроз 360 на основе статьи MDTI

- Оценка влияния уязвимостей

Просмотрите следующее видео, чтобы узнать больше о модулях командной строки:

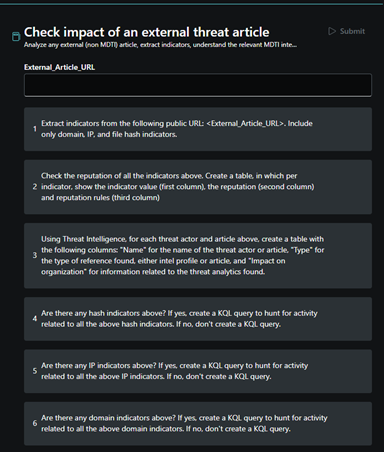

Ознакомьтесь со статьей о влиянии внешней угрозы

С помощью этого модуля командной строки можно проанализировать любые статьи о внешней аналитике угроз, чтобы извлечь из нее индикаторы и собрать все соответствующие Аналитика угроз Microsoft Defender статьи.

Чтобы запустить этот модуль командной строки, выполните приведенные ниже действия.

Убедитесь, что вы включили подключаемый модуль Microsoft Threat Intelligence, выполнив действия, описанные в разделе Включение интеграции Security Copilot в Defender TI.

В Security Copilot нажмите кнопку Запросы на панели запросов и начните вводить несколько букв из книги подсказок с именем Проверить влияние статьи о внешней угрозе, пока в списке не появится книга запросов.

Укажите URL-адрес статьи об аналитике внешних угроз, из которой вы хотите проанализировать и извлечь индикаторы.

Затем нажмите кнопку Отправить.

Подождите, пока Security Copilot запустит URL-адрес с помощью различных запросов. Если вместо ответа отображается индикатор хода выполнения раунда, сборник подсказок по-прежнему выполняется. Security Copilot создает ответы для каждого запроса, основываясь на каждом ответе, пока не дойдет до последнего запроса.

Чтение ответов по Security Copilot. Вы можете использовать созданные запросы KQL для помощи в исследовании.

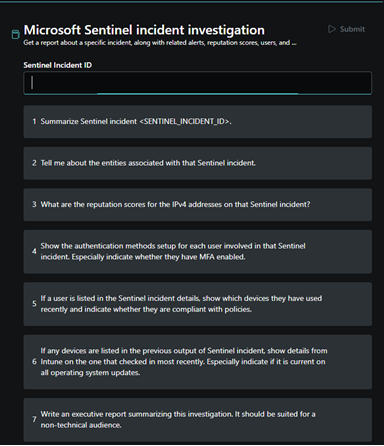

Исследование инцидента

Вы можете запустить сборник запросов на исследование инцидентов, указав номер инцидента в Microsoft Sentinel или Microsoft Defender XDR подключаемом модуле. Используйте соответствующий модуль командной строки для подключаемого модуля, который вы хотите использовать. Сборники подсказок по расследованию инцидентов содержат несколько подсказок для создания исполнительного отчета для нетехнической аудитории, в котором приводится сводка исследования. Каждый запрос основан на предыдущем запросе.

Чтобы запустить модуль командной строки Microsoft Sentinel исследования инцидентов, выполните следующие действия:

Нажмите кнопку Запросы на панели запросов и начинайте вводить "исследование инцидента", пока в списке не появятся книги подсказок.

Выберите Microsoft Sentinel анализ инцидента. (Чтобы использовать подключаемый модуль Microsoft Defender XDR, выберите Microsoft Defender XDR исследование инцидента.)

Укажите номер инцидента, который требуется исследовать, в поле ввода с Sentinel идентификатор инцидента.

Затем выберите Отправить в левом верхнем углу диалогового окна.

Подождите, пока Security Copilot запустит номер инцидента через различные запросы. Если вместо ответа отображается индикатор хода выполнения раунда, сборник подсказок по-прежнему выполняется. Security Copilot создает ответы для каждого запроса, основываясь на каждом ответе, пока не дойдет до последнего запроса.

Чтение ответов по Security Copilot. Последний запрос Security Copilot создает исполнительный отчет, содержащий сводку исследования на основе ответов. Проверьте и убедитесь, что ответы являются точными и соответствуют ли вашим потребностям.

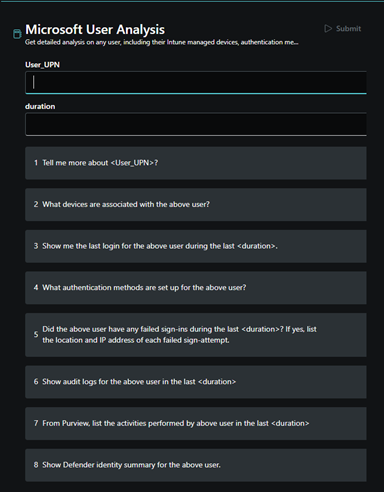

Анализ пользователей Майкрософт

Сборник запросов анализа пользователей (Майкрософт) может использоваться ИТ-Администратор для анализа и получения подробных сведений о пользователе и связанных устройствах в нескольких продуктах Microsoft 365. Сюда входят данные о входе и проверке подлинности из Microsoft Entra ID, сведения об устройстве из Intune, сведения о необычных действиях из Microsoft Purview и сводка Microsoft Defender с описанием важных обнаружений.

Чтобы получить исчерпывающий ответ из этой книги подсказок, сначала необходимо активировать или убедиться, что у вас есть следующие роли:

- Роль читателя безопасности для Microsoft Entra ID, Intune и Defender как минимум

- Роль следователя по управлению внутренними рисками или аналитика для Microsoft Purview

Чтобы запустить этот модуль командной строки, выполните приведенные ниже действия.

Перейдите в библиотеку Promptbook и найдите сборник подсказок Анализа пользователей (Майкрософт ).

Выберите Начать новый сеанс.

Вам потребуются следующие входные данные:

- имя участника-пользователя или имя участника-пользователя

- диапазон времени, Security Copilot для поиска информации.

Затем нажмите кнопку Отправить в правом верхнем углу диалогового окна.

Дождитесь, пока Security Copilot запустит входные данные с помощью различных запросов. Если вместо ответа отображается индикатор хода выполнения раунда, сборник подсказок по-прежнему выполняется. Security Copilot создает ответы для каждого запроса и выполняет сборку по каждому запросу, пока не перейдет к последнему запросу.

Чтение ответа от Security Copilot. Используя ответ из запросов, вы можете быстрее определить, выполнял ли исследуемый пользователь подозрительные действия, чтобы сосредоточиться на дальнейших шагах по защите системы.

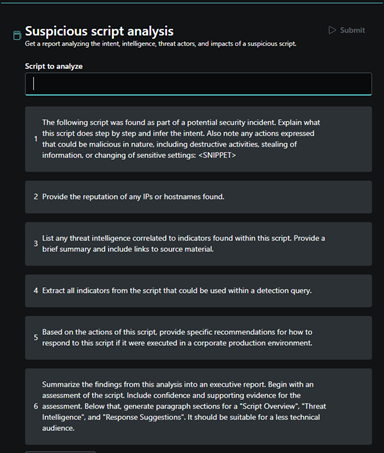

Анализ подозрительных скриптов

Модуль командной строки для анализа подозрительных скриптов полезен при изучении сценария командной строки PowerShell или Windows. Например, если сценарий PowerShell участвовал в критическом инциденте в сети, можно скопировать текст скрипта и запустить модуль promptbook, чтобы узнать больше о нем.

Чтобы запустить модуль командной строки: 1.Нажмите кнопку Запросы на панели запросов и начните вводить "анализ подозрительных скриптов", пока в списке не появятся книги подсказок.

Выберите Анализ подозрительных скриптов.

Вставьте строку скрипта, которую требуется проанализировать, в поле ввода с надписью Скрипт для анализа.

Затем выберите Отправить в левом верхнем углу диалогового окна.

Дождитесь, пока Security Copilot запустит содержимое скрипта с помощью различных запросов. Если вместо ответа отображается индикатор хода выполнения раунда, сборник подсказок по-прежнему выполняется. Security Copilot создает ответы для каждого запроса, основываясь на каждом ответе, пока не дойдет до последнего запроса.

Чтение ответов по Security Copilot. Последний запрос Security Copilot создает полный отчет о действиях скрипта, любых связанных действиях с угрозами и рекомендуемых дальнейших шагах на основе оценки намерения файла. Проверьте и убедитесь, что ответы являются точными и соответствуют ли вашим потребностям.

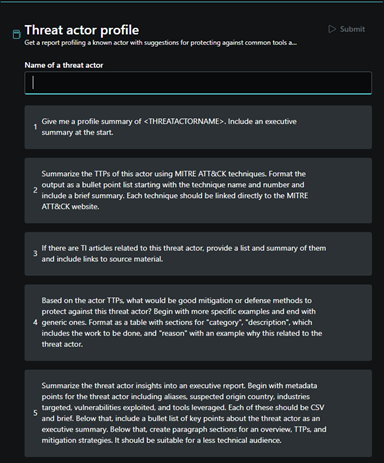

Профиль субъекта угроз

Модуль командной строки профиля субъекта угроз — это быстрый способ получить сводку о конкретном субъекте угроз. В сборнике запросов будут искаться все существующие статьи об аналитике угроз об субъекте, включая известные инструменты, тактики и процедуры (TTP) и индикаторы, включая предложения по исправлению. Затем он суммирует результаты в отчет для менее технических читателей.

Чтобы запустить модуль командной строки профиля субъекта угроз, выполните следующие действия.

Нажмите кнопку Запросы на панели запросов и начните вводить "профиль субъекта угроз", пока в списке не появятся книги подсказок.

Выберите Профиль субъекта угроз.

Введите имя субъекта угроз во входном поле, в поле имя субъекта угроз.

Затем нажмите кнопку Отправить в левом верхнем углу диалогового окна.

Дождитесь, пока Security Copilot выполнит имя субъекта угрозы через различные запросы. Если вместо ответа отображается индикатор хода выполнения раунда, сборник подсказок по-прежнему выполняется. Security Copilot создает ответы для каждого запроса и выполняет сборку по каждому запросу, пока не перейдет к последнему запросу.

Чтение ответа по Security Copilot. При последнем запросе Security Copilot создается легко читаемый отчет, содержащий соответствующую информацию об обнаруженном субъекте угрозы. Проверьте и убедитесь, что ответы являются точными и соответствуют ли вашим потребностям.

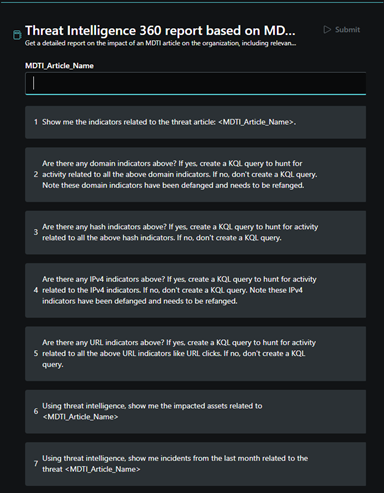

Отчет аналитики угроз 360 на основе статьи MDTI

Используя этот сборник подсказок, вы можете получить подробный отчет о том, влияют ли угрозы, описанные в данной Аналитика угроз Microsoft Defender статье, на организацию. включая соответствующие индикаторы и поисковые запросы.

Чтобы запустить этот модуль командной строки, выполните приведенные ниже действия.

Убедитесь, что вы включили подключаемый модуль Microsoft Threat Intelligence, выполнив действия, описанные в разделе Включение интеграции Security Copilot в Defender TI.

В Security Copilot нажмите кнопку Запросы на панели запросов и начните вводить имя модуля командной строки, пока в списке не появится модуль командной строки.

На основе статьи MDTI выберите сборник подсказок с именем Аналитика угроз 360.

Введите имя статьи Аналитика угроз в Defender в поле ввода с именем статьи MDTI.

Затем нажмите кнопку Отправить в левом верхнем углу диалогового окна.

Подождите, пока Security Copilot запустит статью с помощью различных запросов. Если вместо ответа отображается индикатор хода выполнения раунда, сборник подсказок по-прежнему выполняется. Security Copilot создает ответы для каждого запроса и выполняет сборку по каждому запросу, пока не перейдет к последнему запросу.

Чтение ответа по Security Copilot.

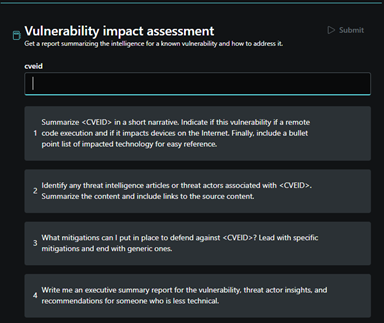

Оценка влияния уязвимостей

В справочнике по оценке влияния уязвимостей принимается номер CVE или известное имя уязвимости, чтобы узнать, была ли уязвимость публично раскрыта или использована ли она субъектами угроз в своих кампаниях. Затем он может предоставить рекомендации по устранению или устранению угрозы и свести эти результаты в сводку.

Чтобы запустить этот модуль командной строки, выполните приведенные ниже действия.

Нажмите кнопку Запросы на панели запросов и начинайте вводить "оценка влияния на уязвимость", пока в списке не появятся книги подсказок.

Выберите Оценка влияния уязвимостей.

Введите номер CVE или общее имя уязвимости, о котором вы хотите узнать, в поле ввода с указанием CVEID.

Затем нажмите кнопку Отправить в левом верхнем углу диалогового окна.

Подождите, пока Security Copilot запустит имя уязвимости или CVE через различные запросы. Если вместо ответа отображается индикатор хода выполнения раунда, сборник подсказок по-прежнему выполняется. Security Copilot создает ответы для каждого запроса и выполняет сборку по каждому запросу, пока не перейдет к последнему запросу.

Чтение ответа от Security Copilot. Последний запрос создает легко читаемый отчет об уязвимости. Отчет содержит сведения об известных действиях по эксплуатации, включая предложения по устранению рисков. Проверьте и убедитесь, что ответы являются точными и соответствуют ли вашим потребностям.