Вариант использования: реагирование на инциденты и исправление

Упомянутая роль: аналитики SOC уровня 1, изучающие инциденты безопасности и разрешающие некритичные оповещения

Сценарий

Security Copilot могут поддерживать аналитиков уровня 1, начального или младшего уровня в оценке инцидентов и управлении ими с большей эффективностью и эффективностью.

Этот вариант использования представляет сокращенную версию анализа инцидентов в статье Пример. Использование Security Copilot в разделе Защита от киберугроз и расширен для включения шагов по исправлению.

Вы являетесь аналитиком уровня 1. Инцидент был назначен вам руководителем команды, и ваша задача заключается в том, чтобы определить, действительно ли инцидент является вредоносным, и если это так, чтобы устранить его как можно скорее.

Действия

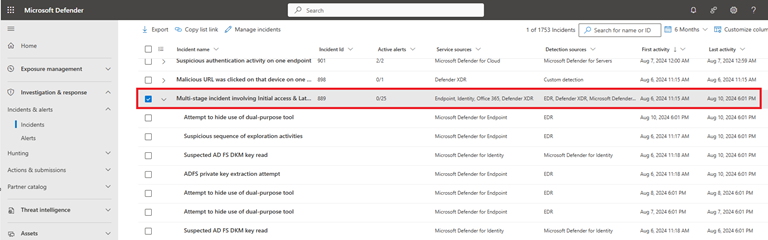

В очереди инцидентов Microsoft Defender XDR видно, что инцидент с высоким уровнем серьезности под названием Многоэтапный инцидент с начальным доступом & бокового перемещения на нескольких конечных точках, о которых сообщили несколько источников, сопоставляет 25 оповещений от различных решений безопасности Майкрософт. Она включает в себя три устройства, четыре пользователя и одну учетную запись электронной почты.

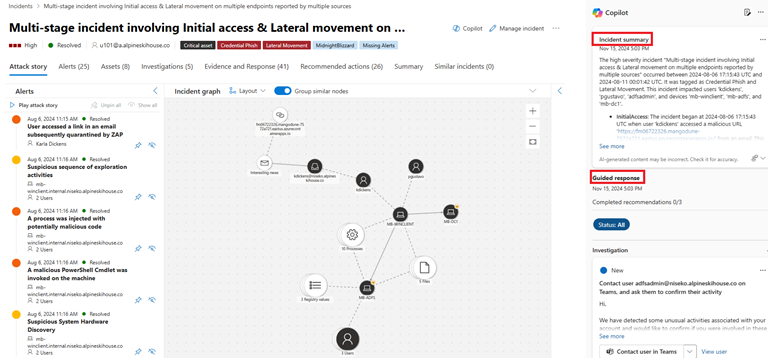

Откройте страницу инцидента, чтобы просмотреть историю атаки. Вы проверка область Security Copilot в правой части истории атаки и увидите, что она автоматически создает сводку инцидента, а также некоторые действия в рамках интерактивного реагирования.

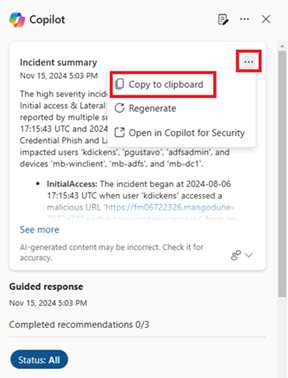

Чтобы получить общие сведения о том, что произошло, прочитайте сводку, предоставленную Security Copilot. Чтобы скопировать сводку по инцидентам, выберите Копировать в буфер обмена в меню параметров и вставьте ее в другой документ.

Это полезно для требуемого отчета, так как он уже организован по этапам атаки и подчеркивает важные аспекты атаки. Без Security Copilot вам потребуется разработать отчет с нуля.Затем можно легко определить, что сложный инцидент связан с несколькими атаками. Вы проходите каждый этап атаки, как описано в разделе Первоначальный доступ, обнаружение и уклонение от защиты. В этом случае вас интересует предполагаемая атака DCSync в действии доступа к учетным данным.

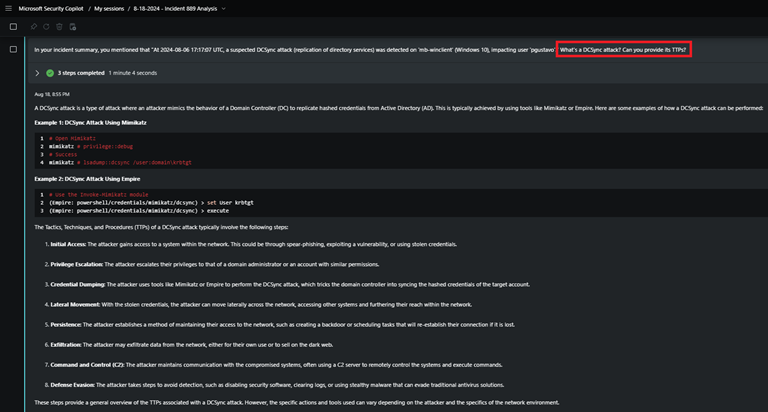

Выберите Открыть в Security Copilot в области Copilot, чтобы узнать о атаках DCSync.

Запрос. Что такое атака DCSync? Можете ли вы предоставить его TTP?

Security Copilot сообщает, что при атаках DCSync злоумышленник имитирует поведение контроллера домена для репликации хэшированных учетных данных из Active Directory, как правило, через Mimikatz или Empire.

Security Copilot сообщает, что при атаках DCSync злоумышленник имитирует поведение контроллера домена для репликации хэшированных учетных данных из Active Directory, как правило, через Mimikatz или Empire.Зная это, вы вернеесь к Defender XDR и более подробно изучите предполагаемую атаку DCSync. Вы увидите, что пользователь отправил запрос на репликацию контроллеру домена. Вы спросите автономного Security Copilot, считается ли это типичным поведением.

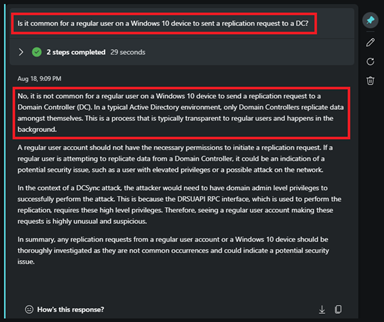

Запрос. Обычно ли обычный пользователь на Windows 10 устройстве отправляет запрос на репликацию в контроллер домена?

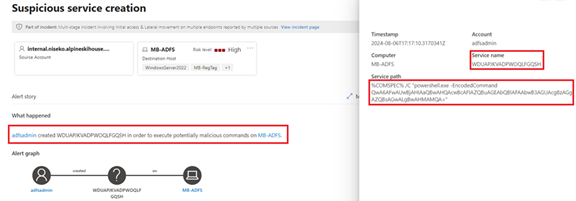

С помощью ответа Security Copilot вы можете подтвердить, что это настоящий инцидент безопасности, который требует дальнейшего изучения командой уровня 2.Следующее оповещение системы безопасности в сводке по инцидентам — это подозрительное событие создания службы, классифицированное в разделе Сохраняемость. Вы увидите, что один и тот же заголовок оповещения был создан Defender для удостоверений и Defender для конечной точки. Однако при проверка оповещении вы увидите, что указанный путь к службе закодирован.

Чтобы изучить сценарий, обратитесь к Security Copilot.

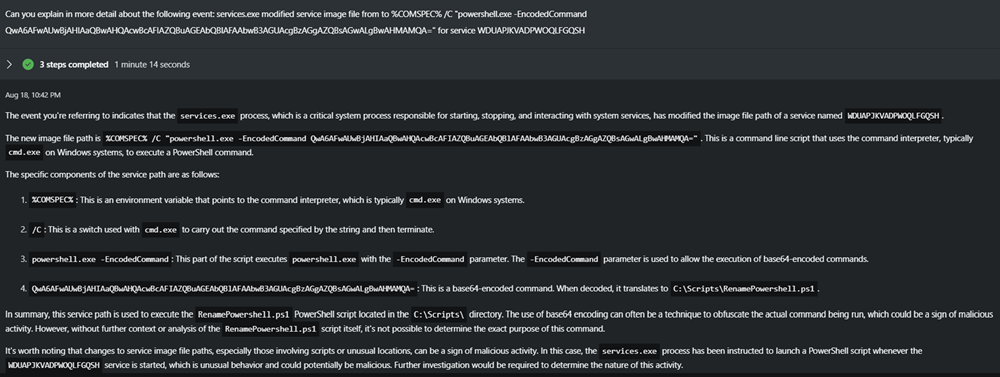

Запрос. Можете ли вы декодировать, а затем сообщите мне больше об этом пути службы: %COMSPEC% /C "powershell.exe -EncodedCommand QwA6AFwAUwBjAHIAaQBwAHQAcwBcAFIAZQBuAGEAbQBlAFAAbwBAB3AGUAcgBzAGgAZAZQBsAGALgBwAHMAMQA="

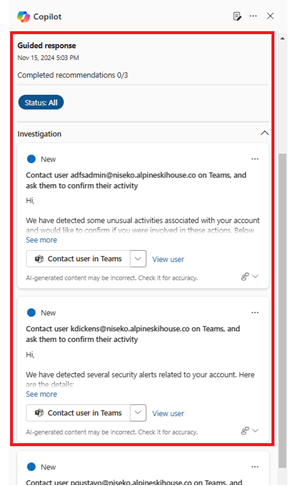

Copilot определяет закодированную команду как кодировку Base64 и декодирует ее за вас. Похоже, что путь к службе используется для запуска скрипта PowerShell, расположенного в определенном каталоге. Использование кодирования для маскировки команды может быть признаком вредоносной активности.По мере того как вы получите больше уверенности в том, что это реальный инцидент безопасности, вы можете вернуться к просмотру интерактивного ответа на панели Security Copilot на странице инцидента, чтобы определить, какие действия можно предпринять для сдерживания или устранения атаки.

Заключение

Использование Security Copilot может обеспечить несколько преимуществ эффективности для аналитиков, на которые возложена задача исследовать и устранять крупные инциденты с несколькими оповещениями и сущностями. Он помогает разобраться в обзоре атак, в анализе вредоносных сценариев, в предоставлении контекста для именованных атак и в выполнении необходимых действий по устранению угрозы.