Предоставление партнерам доступа к Microsoft Security Copilot

Если вы работаете с поставщиком решений для управляемой безопасности Майкрософт (MSSP), убедитесь, что он получает доступ к вашим возможностям Security Copilot только после предоставления им доступа.

Существует несколько способов, позволяющих партнеру управлять вашим Security Copilot.

Azure Lighthouse

Подтвердите mssp, чтобы получить разрешения Security Copilot для рабочих областей Microsoft Sentinel и других поддерживаемых ресурсов Azure. Используемый план емкости (SKU) — это план емкости клиента-партнера.GDAP (рекомендуется)

Подтвердите mssp, чтобы получить разрешения Security Copilot для клиента. Они назначают группе безопасности необходимые разрешения с помощью детализированных делегированных Администратор привилегий (GDAP). Используемый план емкости (SKU) — это план емкости клиента.Совместная работа B2B

Настройте гостевые учетные записи для пользователей из партнера для входа в клиент. Используемый план емкости (SKU) — это план емкости клиента клиента.

Для обоих методов существуют компромиссы. Используйте следующую таблицу, чтобы решить, какой метод лучше всего подходит для вашей организации. Для общей партнерской стратегии можно смешать оба метода.

| Фактор | GDAP | Совместная работа B2B | Azure Lighthouse |

|---|---|---|---|

| Как реализован доступ с ограничением по времени ? | По умолчанию доступ привязан к времени и встроен в процесс утверждения разрешений. | управление привилегированными пользователями (PIM) с доступом с ограничением по времени возможна, но должна поддерживаться клиентом. | управление привилегированными пользователями (PIM) с доступом с ограничением по времени можно использовать для управления доступом на основе ролей Azure (Azure RBAC). |

| Как администрируется доступ с наименьшими привилегиями ? | Для GDAP требуются группы безопасности. Список необходимых ролей с наименьшими привилегиями определяет настройку. | Группы безопасности являются необязательными и поддерживаются клиентом. | Azure Lighthouse требует Microsoft Entra групп безопасности. Дополнительные сведения см. в статье Клиенты, пользователи и роли в сценариях Azure Lighthouse. |

| Какие подключаемые модули поддерживаются? | Поддерживается частичный набор подключаемых модулей. | Все подключаемые модули, доступные для клиента, доступны партнеру. | Azure Lighthouse поддерживает делегированный доступ к ресурсам Azure, включая Microsoft Sentinel. Дополнительные сведения о поддерживаемых рабочих нагрузках см. в статье Что такое Azure Lighthouse. |

| Что такое автономный вход ? | MSSP использует управление службами для простого входа в Security Copilot для соответствующего клиента. | Используйте параметр клиента, выбранный из параметра Security Copilot. | Аналитик MSSP с Security Copilot автономного портала может запрашивать любую рабочую область Microsoft Sentinel, к которым у аналитика есть разрешения на доступ, используя делегированный доступ Azure Lighthouse. |

| Что такое внедренный интерфейс? | Поддерживается со ссылками на управление службами для упрощения доступа. | Поддерживается в обычном режиме. | Поддерживается интеграция единой платформы SecOps между Microsoft Defender XDR и Microsoft Sentinel. Microsoft Sentinel инциденты отображаются в разделе "Расследование & реагирование", что позволяет запускать внедренные Security Copilot взаимодействия. Дополнительные сведения см. в статье интеграция Microsoft Defender XDR с Sentinel. |

| Кто Security Copilot план емкости (SKU) используется при выполнении запросов? | План емкости клиента. | План емкости клиента. | План емкости клиента-партнера. |

Azure Lighthouse

Azure Lighthouse позволяет MSSP настроить доступ с наименьшими привилегиями и доступ с ограничением по времени, явно предоставленный клиентом Security Copilot для делегированного доступа к ресурсам Azure. При выполнении Security Copilot запросов в клиенте партнера на Microsoft Sentinel рабочих областей клиента вместо SKU плана емкости клиента используются SKU плана емкости клиента.

Дополнительные сведения см. в статье Введение в Azure Lighthouse.

Ниже приведена текущая матрица подключаемых модулей Security Copilot, поддерживающих Azure Lighthouse:

| подключаемый модуль Security Copilot | Поддержка Azure Lighthouse |

|---|---|

| Microsoft Defender внешних атак Mgmt | Нет |

| Аналитика угроз Microsoft Defender | Нет |

| Microsoft Defender XDR | Нет |

| Microsoft Entra | Нет |

| Microsoft Intune | Нет |

| Microsoft Purview | Нет |

| Microsoft Sentinel | Да |

| NL2KQL Defender | Нет |

| NL2KQL Sentinel | Да |

Подключение клиента к Azure Lighthouse

Сбор сведений о клиенте и подписке

- Чтобы подключить клиент клиента, у вас должна быть активная подписка Azure, а для создания шаблона Resource Manager Azure потребуются следующие сведения.

- Идентификатор клиента MSSP

- Идентификатор клиента

- Идентификаторы подписок Azure для каждой конкретной подписки в клиенте клиента, которыми будет управлять MSSP, включая сведения о предложении.

- Дополнительные сведения см. в статье Подключение клиента к Azure Lighthouse.

- Дополнительные сведения. Если требуется публикация частной или общедоступной управляемой службы для Azure Marketplace, см. статью Публикация предложения управляемой службы в Azure Marketplace.

- Чтобы подключить клиент клиента, у вас должна быть активная подписка Azure, а для создания шаблона Resource Manager Azure потребуются следующие сведения.

Определение ролей и разрешений

Как поставщик услуг, вы можете выполнить несколько задач для одного клиента, требуя разного доступа для разных областей. Для назначения соответствующих встроенных ролей Azure можно определить любое необходимое количество авторизации. Чтобы определить авторизацию в шаблоне, необходимо включить значения идентификаторов для каждого пользователя, группы пользователей или субъекта-службы в управляющий клиент, которому требуется предоставить доступ. Вам также потребуется включить идентификатор определения роли для каждой встроенной роли, которую вы хотите назначить. Дополнительные сведения см. в статье Подключение клиента к Azure Lighthouse — Azure Lighthouse.

Чтобы использовать Microsoft Entra управление привилегированными пользователями (PIM) для JIT-доступа, необходимо создать соответствующие разрешения. Дополнительные сведения см. в разделе Создание соответствующих авторизации.

Создание шаблона Resource Manager Azure

- Чтобы подключить клиента, необходимо создать шаблон Resource Manager Azure для вашего предложения со следующими сведениями. Значения mspOfferName и mspOfferDescription будут видны клиенту на странице Поставщики услуг портал Azure после развертывания шаблона в клиенте клиента. Этот шаблон можно создать в портал Azure или вручную изменив шаблоны, предоставленные в репозитории примеров. Дополнительные сведения см. в статье Подключение клиента к Azure Lighthouse.

Развертывание шаблона Resource Manager Azure

- После создания шаблона пользователь в клиенте клиента должен развернуть его в своем клиенте. Требуется отдельное развертывание для каждой подписки, которую требуется подключить (или для каждой подписки, содержащей группы ресурсов, которые требуется подключить). Развертывание может выполняться с помощью PowerShell, Azure CLI или в портал Azure. Дополнительные сведения см. в статье Подключение клиента к Azure Lighthouse.

Подтверждение успешного подключения

- После успешного подключения клиентской подписки к Azure Lighthouse пользователи в клиенте поставщика услуг смогут просматривать подписку и ее ресурсы. Это можно подтвердить в портал Azure с помощью PowerShell или Azure CLI. Дополнительные сведения см. в статье Подключение клиента к Azure Lighthouse.

GDAP

GDAP позволяет MSSP настроить доступ с наименьшими привилегиями и доступ с ограниченной по времени, явно предоставленный клиентом Security Copilot. Управлять Security Copilot могут только mssp, зарегистрированные в качестве партнера по облачным решениям (CSP). Доступ назначается группе безопасности MSSP, что снижает административную нагрузку как для клиента, так и для партнера. Пользователю MSSP назначается соответствующая роль и группа безопасности для управления клиентом.

Дополнительные сведения см. в статье Введение в GDAP.

Ниже приведена текущая матрица Security Copilot подключаемых модулей, поддерживающих GDAP:

| подключаемый модуль Security Copilot | Поддерживает GDAP |

|---|---|

| Управление направлением внешних атак Defender | Нет |

| Entra | В целом нет, но некоторые возможности работают. |

| Intune | Да |

| MDTI | Нет |

| Defender XDR | Да |

| NL2KQL Defender | Да |

| NL2KQL Sentinel | Нет |

| Purview | Да |

| Sentinel | Нет |

Дополнительные сведения см. в разделе Рабочие нагрузки, поддерживаемые GDAP.

Отношение GDAP

MSSP отправляет клиенту запрос GDAP. Следуйте инструкциям в этой статье Получение разрешений для управления клиентом. Для достижения наилучших результатов MSSP должен запрашивать роли читателя безопасности и оператора безопасности для доступа к Security Copilot платформе и подключаемым модулям. Дополнительные Подробнее см. в статье Общие сведения о проверке подлинности.

Клиент утверждает запрос GDAP от партнера. Дополнительные сведения см. в разделе Утверждение клиента.

Разрешения группы безопасности

MSSP создает группу безопасности и назначает ей утвержденные разрешения. Дополнительные сведения см. в разделе Назначение Microsoft Entra ролей.

Клиент добавляет роли, запрошенные MSSP, в соответствующую роль Security Copilot (владелец Copilot или copilot участник). Например, если MSSP запросил разрешения оператора безопасности, клиент добавляет ее в роль Copilot участник в Security Copilot. Дополнительные сведения см. в статье Назначение ролей Security Copilot.

Доступ к Security Copilot MSSP

Учетная запись пользователя MSSP должна быть членом назначенной партнерской группы безопасности и утвержденной ролью для доступа к делегированной рабочей области Microsoft Sentinel клиента в клиенте партнера.

MSSP может получить доступ к автономному порталу Security Copilot и использовать приведенные ниже примеры запросов:

"Список всех рабочих областей Sentinel", чтобы просмотреть все доступные Sentinel рабочих областей в клиенте партнера и делегированных клиентах Sentinel рабочих областях.

< > Чтобы просмотреть сводку Sentinel инцидента из имени рабочей области <клиента Sentinel рабочей области>, сводные данные об инциденте Sentinel из рабочей области Sentinel клиента.

MSSP может получить доступ к панели мониторинга использования Security Copilot в автономном интерфейсе, чтобы просмотреть затраты на SCU, связанные с запросом, выполненным в рабочей области Sentinel клиента. Это можно проверить, просмотрев идентификатор сеанса на панели мониторинга использования и идентификатор сеанса в URL-адресе браузера при просмотре сеанса Security Copilot.

Совместная работа B2B

Этот метод доступа приглашает отдельные учетные записи партнеров в качестве гостей в клиент клиента для работы Security Copilot.

Настройка гостевой учетной записи для партнера

Примечание.

Для выполнения процедур, описанных в этом параметре, необходимо иметь соответствующую роль, например администратор пользователей или администратор выставления счетов, назначенную в Microsoft Entra.

Перейдите к Центр администрирования Microsoft Entra и выполните вход.

Перейдите в раздел Удостоверения>пользователей>Все пользователи.

Выберите Новый пользователь>Пригласить внешнего пользователя, а затем укажите параметры для гостевой учетной записи.

На вкладке Основные сведения введите адрес электронной почты пользователя, отображаемое имя и сообщение, если вы хотите включить его. (При необходимости можно добавить получателя cc , чтобы получить копию приглашения по электронной почте.)

На вкладке Свойства в разделе Удостоверение введите имя и фамилию пользователя. (При необходимости можно заполнить любые другие поля, которые вы хотите использовать.)

На вкладке Назначения выберите + Добавить роль. Прокрутите вниз и выберите Оператор безопасности или Средство чтения безопасности.

На вкладке Рецензирование и приглашение проверьте параметры. Когда все будет готово, выберите Пригласить.

Партнер получает электронное письмо со ссылкой на приглашение присоединиться к вашему клиенту в качестве гостя.

Совет

Дополнительные сведения о настройке гостевой учетной записи см. в статье Приглашение внешнего пользователя.

Доступ к Security Copilot B2B

После настройки гостевой учетной записи для партнера вы можете уведомить его о том, что теперь он может использовать ваши возможности Security Copilot.

Попросите партнера искать уведомление по электронной почте от корпорации Майкрософт. Сообщение электронной почты содержит сведения об учетной записи пользователя и ссылку, которая должна быть выбрана для принятия приглашения.

Ваш партнер обращается к Security Copilot, посетив securitycopilot.microsoft.com и выполнив вход с помощью учетной записи электронной почты.

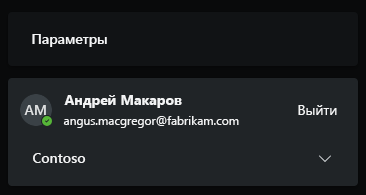

Партнер использует функцию переключения клиента, чтобы убедиться, что он обращается к соответствующему клиенту. Например, на следующем рисунке показано, как партнер из Fabrikam использует свои учетные данные для работы в Security Copilot для своего клиента Contoso.

Кроме того, можно задать идентификатор клиента непосредственно в URL-адресе, например:

https://securitycopilot.microsoft.com/?tenantId=aaaabbbb-0000-cccc-1111-dddd2222eeee.Поделитесь следующими статьями, чтобы помочь MSSP приступить к работе с Security Copilot:

Техническая поддержка

В настоящее время, если у вашего mssp или партнера есть вопросы и требуется техническая поддержка для Security Copilot за пределами центра партнеров, организация клиентов должна обратиться в службу поддержки от имени MSSP.