Управление доступом инженера по обслуживанию Microsoft 365

Нулевой постоянный доступ (ZSA) означает, что сотрудники группы обслуживания Майкрософт не имеют постоянного привилегированного доступа к рабочей среде Microsoft 365 или к данным клиентов. Если член группы обслуживания Майкрософт хочет обновить службу или получить доступ к данным клиента по какой-либо причине, он должен отправить запрос, подтверждающий необходимость, и получить одобрение от авторизованного менеджера. В большом масштабе невозможно вручную предоставлять и удалять доступ по мере необходимости для обслуживания служб Microsoft 365, поэтому корпорация Майкрософт разработала автоматизированное решение для управления привилегированным доступом по мере необходимости.

Защищенное хранилище

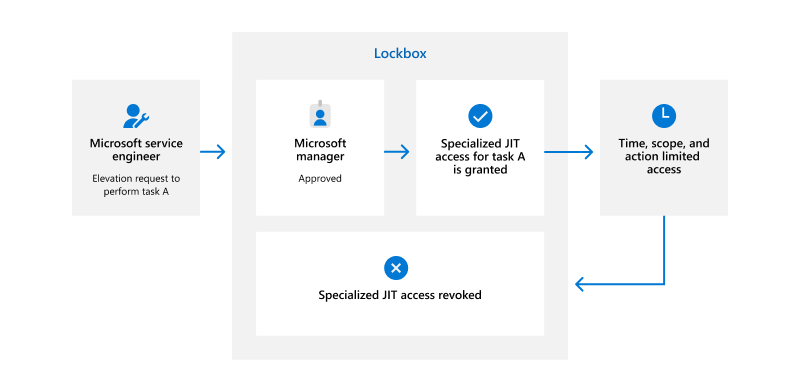

Весь доступ к системам Microsoft 365 и данным клиентов осуществляется через Lockbox, систему управления доступом, которая использует JIT и JIT-модель (JEA) для предоставления инженерам-службам временного привилегированного доступа к указанным службам и данным Microsoft 365. Кроме того, все запросы и действия регистрируются в целях аудита и доступны с помощью API действий управления Office 365 и Центра безопасности и соответствия требованиям.

Прежде чем инженер службы Майкрософт сможет подключиться к любым системам Microsoft 365 или получить доступ к данным клиентов, он должен отправить запрос на доступ через lockbox. Этот запрос может быть утвержден только при соблюдении определенных критериев:

- Инженер службы соответствует требованиям, предъявляемым к учетной записи группы обслуживания.

- Они принадлежат роли Защищенного ящика, связанной с работой в запросе.

- Запрошенное время доступа не превышает максимально допустимое время.

- У них есть законное бизнес-обоснование,

- Запрошенный ресурс, к которому они хотят получить доступ, находится в рабочей область и

- Они получают утверждение руководителя

После того как все критерии будут выполнены и проверены хранилищем блокировки, предоставляется временный доступ для выполнения конкретного запрошенного действия. По истечении времени для запроса доступ отменяется.

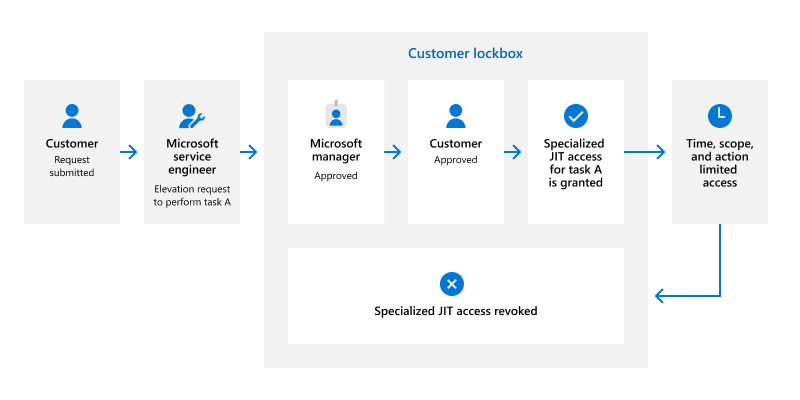

Кроме того, если клиент лицензирует и включает функцию "Защищенное хранилище клиентов" , любая попытка со стороны инженера службы Майкрософт получить доступ к данным клиента должна быть дополнительно одобрена администратором клиента. Необходимость доступа к данным клиента может возникнуть как у клиента, так и у корпорации Майкрософт. Например, инцидент, вызванный клиентом, может потребовать доступа к его данным для устранения проблемы или когда корпорации Майкрософт требуется доступ к данным для применения определенного обновления.

У клиентов нет инструментов для запуска запроса на блокировку клиента; они должны отправить запрос в корпорацию Майкрософт, который требует, чтобы был вызван запрос на блокировку клиента. Запрос на блокировку клиента, вызванный инженером службы Майкрософт, должен быть утвержден Microsoft Manager и полномочным администратором в клиенте клиента.

Роли защищенного ящика

Чтобы обеспечить разделение обязанностей и принцип минимальных привилегий, инженеры-службы должны принадлежать к роли Lockbox, которая соответствует их роли в команде. Роли защищенного ящика управляются с помощью средства управления удостоверениями и определяют привилегии и действия, для которых участник группы обслуживания может быть утвержден в процессе запроса к защищенному ящику. Сотрудники группы обслуживания должны запросить, чтобы он был членом роли "Заблокировка" и получил одобрение руководства. В случае утверждения учетная запись группы обслуживания сотрудника помещается в группу безопасности, применяемую Active Directory (AD) и Microsoft Entra идентификатор.

Ограниченные интерфейсы управления

Инженеры служб используют два интерфейса управления для выполнения административных задач: удаленный рабочий стол с рабочей станции с безопасной Администратор (SAW) через защищенный шлюз службы терминалов (TSG) и удаленный PowerShell. В этих интерфейсах управления управление доступом на основе утвержденных запросов к защищенному хранилищу и политик программного обеспечения накладывает значительные ограничения на то, какие приложения выполняются и какие команды и командлеты доступны.

Удаленный рабочий стол

Члены команды обслуживания, администрируя свою службу с помощью удаленного рабочего стола, должны подключаться из saw, специально разработанных и изготовленных ноутбуков, управляемых корпорацией Майкрософт, специально для этого варианта использования. Корпорация Майкрософт сотрудничает с поставщиками для создания SAW, создавая короткую и безопасную цепочку поставок. SAW используют защищенные операционные системы, настроенные для ограничения всех функциональных возможностей, кроме того, что требуется для определенных задач управления. К этим ограничениям относятся отключение всех USB-портов, строгие списки доступа к приложениям, удаление доступа к электронной почте, ограничение браузера в Интернете и применение блокировки экранной скринсейвера бездействия. Системы управления доступом Майкрософт периодически проверяют компьютеры SAW, чтобы убедиться, что они соответствуют последним элементам управления безопасностью, и автоматически отключает компьютеры, если они считаются несовместимыми.

Инженерам-службам разрешено подключаться только к одному TSG за раз, а несколько сеансов запрещено. Однако группы TSG позволяют администраторам групп служб Microsoft 365 подключаться к нескольким серверам, каждый из которых имеет только один одновременный сеанс, чтобы администраторы могли эффективно выполнять свои обязанности. Администраторы группы обслуживания не имеют разрешений на сами группы безопасности. TSG используется только для применения многофакторной проверки подлинности (MFA) и требований к шифрованию. После того как администратор группы обслуживания подключается к определенному серверу через TSG, конкретный сервер применяет ограничение сеанса в размере одного администратора.

Ограничения использования, требования к подключению и конфигурации для сотрудников Microsoft 365 устанавливаются групповыми политиками Active Directory. Эти политики включают следующие характеристики TSG:

- Использовать только проверенное шифрование FIPS 140-2

- Сеансы отключались после 15 минут бездействия

- Сеансы автоматически выходят из выхода через 24 часа

Для подключений к TSG также требуется MFA с помощью отдельной физической интеллектуальной карта. Инженерам служб выдаются различные смарт-карты для различных платформ, а платформы управления секретами обеспечивают безопасное хранение учетных данных. Группы TSG используют групповые политики Active Directory для управления тем, кто может входить на удаленные серверы, количество разрешенных сеансов и параметры времени ожидания простоя.

удаленная оболочка PowerShell;

Помимо удаленного доступа с помощью специально настроенных групп управления безопасностью, сотрудники службы с ролью "Заблокировщик операций службы" могут получать доступ к определенным административным функциям на рабочих серверах с помощью удаленного powerShell. Чтобы использовать этот доступ, пользователь должен быть авторизован для доступа только для чтения (отладки) к рабочей среде Microsoft 365. Повышение привилегий включено так же, как и для групп безопасности с помощью процесса блокировки.

Для удаленного доступа каждый центр обработки данных имеет виртуальный IP-адрес с балансировкой нагрузки, который служит единой точкой доступа. Доступные командлеты Remote PowerShell основаны на уровне привилегий, определяемом в утверждении доступа, полученном во время проверки подлинности. Эти командлеты предоставляют единственную административную функцию, доступную пользователям, подключающимся с помощью этого метода. Remote PowerShell ограничивает область команд, доступных инженеру, и зависит от уровня доступа, предоставляемого через процесс блокировки. Например, в Exchange Online командлет Get-Mailbox может быть доступен, а командлет Set-Mailbox — нет.