Изучение оповещений в Microsoft Defender XDR

Примечание.

В этой статье описаны оповещения системы безопасности в Microsoft Defender XDR. Однако оповещения о действиях можно использовать для отправки Уведомления по электронной почте себе или другим администраторам, когда пользователи выполняют определенные действия в Microsoft 365. Дополнительные сведения см. в статье Создание оповещений о действиях — Microsoft Purview | Документация Майкрософт.

Оповещения лежат в основе всех инцидентов и указывают на возникновение вредоносных или подозрительных событий в вашей среде. Оповещения обычно являются частью более широкой атаки и предоставляют подсказки об инциденте.

В Microsoft Defender XDR связанные оповещения объединяются для формирования инцидентов. Инциденты всегда предоставляют более широкий контекст атаки, однако анализ оповещений может быть полезным, если требуется более глубокий анализ.

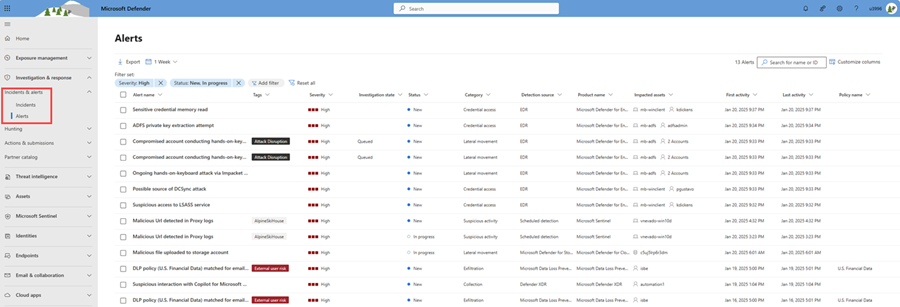

В очереди оповещений отображается текущий набор оповещений. Вы получите в очередь оповещений из раздела Инциденты & оповещения оповещений > при быстром запуске портала Microsoft Defender.

Оповещения из различных решений безопасности Майкрософт, таких как Microsoft Defender для конечной точки, Defender для Office 365, Microsoft Sentinel, Defender для облака, Defender для удостоверений, здесь отображаются Defender for Cloud Apps, Defender XDR, управление приложениями, Защита Microsoft Entra ID и защита от потери данных Майкрософт.

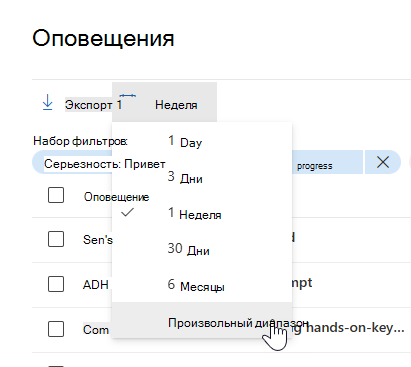

По умолчанию очередь оповещений на портале Microsoft Defender отображает новые и выполняемые оповещения за последние семь дней. Самое последнее оповещение находится вверху списка, поэтому вы можете увидеть его первым. Вы также можете найти общее количество оповещений в очереди, указанной рядом с панелью поиска. Общее количество оповещений зависит от фильтров, используемых в очереди.

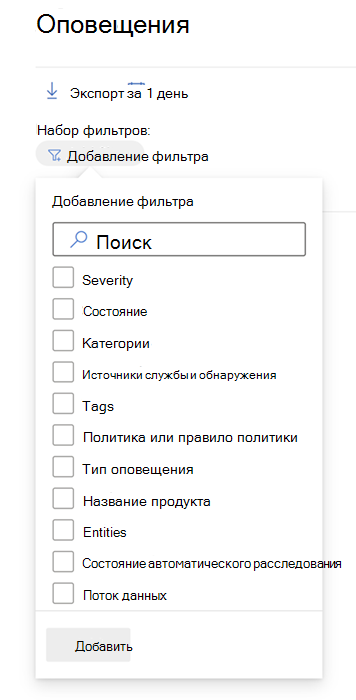

В очереди оповещений по умолчанию можно выбрать Фильтр , чтобы просмотреть все доступные фильтры, из которых можно указать подмножество оповещений. Ниже приведен пример.

Вы можете фильтровать оповещения по следующим критериям:

- Severity

- Состояние

- Категории

- Источники службы и обнаружения

- Tags

- Политика или правило политики

- Тип оповещения

- Название продукта

- Объекты (затронутые активы)

- Состояние автоматического расследования

- Поток данных (рабочая нагрузка или расположение)

Примечание.

Microsoft Defender XDR клиенты теперь могут фильтровать инциденты с помощью оповещений, когда скомпрометированное устройство взаимодействует с устройствами операционной технологии (OT), подключенными к корпоративной сети посредством интеграции обнаружения устройств Microsoft Defender для Интернета вещей и Microsoft Defender для конечной точки. Чтобы отфильтровать эти инциденты, выберите Любой в источниках службы или обнаружения, а затем выберите Microsoft Defender для Интернета вещей в названии продукта или см. статью Исследование инцидентов и оповещений в Microsoft Defender для Интернета вещей на портале Defender. Вы также можете использовать группы устройств для фильтрации оповещений, относящихся к сайту. Дополнительные сведения о предварительных требованиях к Defender для Интернета вещей см. в статье Начало работы с корпоративным мониторингом Интернета вещей в Microsoft Defender XDR.

Оповещение может содержать системные теги и (или) пользовательские теги с определенным цветом фона. Пользовательские теги используют белый фон, а системные теги обычно используют красный или черный цвет фона. Системные теги определяют следующее в инциденте:

- Тип атаки, например фишинг с помощью программ-шантажистов или учетных данных;

- Автоматические действия, такие как автоматическое исследование и реагирование, а также автоматическое нарушение атак

- Эксперты Defender , обрабатывая инцидент

- Критически важные ресурсы , участвующие в инциденте

Совет

Управление рисками Майкрософт, основанные на предопределенных классификациях, автоматически помечают устройства, удостоверения и облачные ресурсы как критически важный ресурс. Эта возможность обеспечивает защиту ценных и наиболее важных ресурсов организации. Это также помогает группам по обеспечению безопасности определять приоритеты для исследования и исправления. Узнайте больше об управлении критически важными ресурсами.

Важно!

Некоторые сведения в этой статье относятся к предварительно выпущенном продукту, который может быть существенно изменен до его коммерческого выпуска. Корпорация Майкрософт не предоставляет никаких гарантий, выраженных или подразумеваемых, в отношении информации, предоставленной здесь.

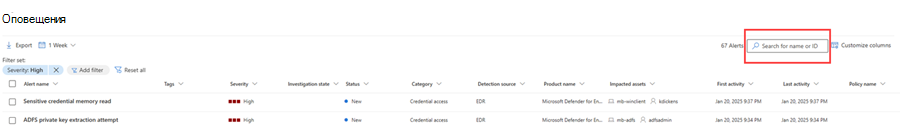

Вы можете искать оповещения с помощью пользовательского диапазона даты и времени или с помощью панели поиска для поиска определенных оповещений. Для поиска оповещений в пределах определенного диапазона даты или времени выберите Настраиваемый диапазон в элементе выбора даты, а затем укажите начальную и конечную даты и время.

Для поиска определенных оповещений введите условие поиска в строке поиска. Вы можете выполнять поиск оповещений на основе заголовка оповещения или идентификатора оповещения.

Необходимые роли для оповещений Defender для Office 365

Для доступа к оповещениям Microsoft Defender для Office 365 вам потребуется любая из следующих ролей:

Для Microsoft Entra глобальных ролей:

- Глобальный администратор

- Администратор безопасности

- Оператор безопасности

- Глобальный читатель

- Читатель сведений о безопасности

группы ролей соответствия требованиям Office 365 безопасности &

- Администратор соответствия требованиям

- Управление организацией

Примечание.

Корпорация Майкрософт рекомендует использовать роли с меньшим количеством разрешений для повышения безопасности. Роль глобального администратора, которая имеет много разрешений, должна использоваться только в чрезвычайных ситуациях, когда другая роль не подходит.

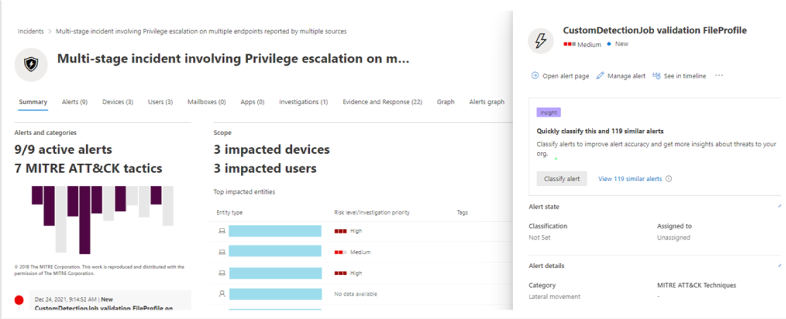

Анализ оповещения

Чтобы увидеть главную страницу предупреждения, выберите имя предупреждения. Ниже приведен пример.

Вы также можете выбрать действие Открыть страницу оповещения main на панели Управление оповещением.

Страница предупреждения состоит из следующих разделов:

- История оповещений, которая представляет собой цепочку событий и оповещений, связанных с этим оповещением в хронологическом порядке

- Сводная информация

На странице оповещения можно выбрать многоточие (...) рядом с любой сущностью, чтобы увидеть доступные действия, такие как связывание оповещения с другим инцидентом. Список доступных действий зависит от типа оповещения.

Источники оповещений

Microsoft Defender XDR оповещения поступают из таких решений, как Microsoft Defender для конечной точки, Defender для Office 365, Defender для удостоверений, Defender for Cloud Apps, надстройка управления приложениями для Microsoft Defender for Cloud Apps, Защита Microsoft Entra ID и защиты от потери данных Майкрософт. В оповещении могут отображаться оповещения с заданными символами в оповещении. В следующей таблице приведены рекомендации, которые помогут вам понять сопоставление источников предупреждений на основе предваряющего символа в предупреждении.

Примечание.

- Предварительно добавленные идентификаторы GUID относятся только к унифицированным функциям, таким как унифицированная очередь оповещений, унифицированная страница оповещений, унифицированное расследование и унифицированный инцидент.

- Добавленный символ не изменяет GUID оповещения. Единственное изменение в GUID — добавленный компонент.

| Источник оповещения | Идентификатор оповещения с предопределенными символами |

|---|---|

| Microsoft Defender XDR | ra{GUID} ta{GUID} для оповещений от ThreatExpertsea{GUID} для оповещений от пользовательских обнаружений |

| Microsoft Defender для Office 365 | fa{GUID} Пример: fa123a456b-c789-1d2e-12f1g33h445h6i |

| Microsoft Defender для конечной точки | da{GUID} ed{GUID} для оповещений от пользовательских обнаружений |

| Microsoft Defender для удостоверений | aa{GUID} ri{GUID} для оповещений от обработчика обнаружения XDRПример: aa123a456b-c789-1d2e-12f1g33h445h6i, ri001122334455667788_-0123456789 |

| Microsoft Defender for Cloud Apps | ca{GUID} ma{GUID} для оповещений из обнаружения и политик управления приложениямиrm{GUID} для оповещений от обработчика обнаружения XDRПример: ca123a456b-c789-1d2e-12f1g33h445h6i |

| Защита Microsoft Entra ID | ad{GUID} |

| Управление приложениями | ma{GUID} |

| Защита от потери данных (Майкрософт) | dl{GUID} |

| Microsoft Defender для облака | dc{GUID} |

| Microsoft Sentinel | sn{GUID} |

| Управление внутренними рисками Microsoft Purview | ir{GUID} |

Примечание.

Если у вас есть доступ к Управление внутренними рисками Microsoft Purview, вы можете просматривать оповещения об управлении внутренними рисками и управлять ими, а также искать события управления внутренними рисками на портале Microsoft Defender. Дополнительные сведения см. в статье Исследование угроз внутренних рисков на портале Microsoft Defender.

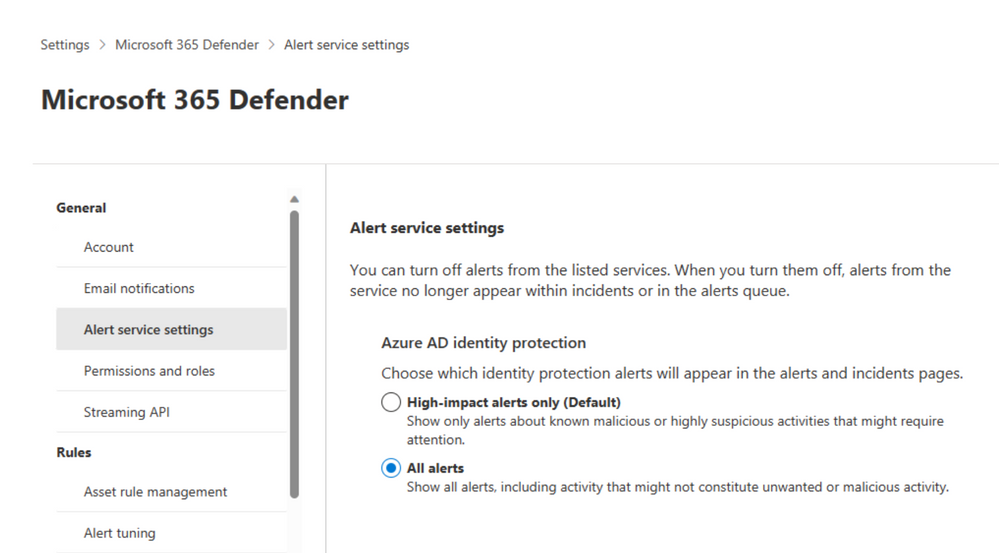

Настройка службы оповещений Microsoft Entra IP-адресов

Перейдите на портал Microsoft Defender (security.microsoft.com), выберите Параметры>Microsoft Defender XDR.

В списке выберите Параметры службы оповещений, а затем настройте службу оповещений Защита Microsoft Entra ID.

По умолчанию включены только наиболее важные оповещения для центра операций безопасности. Если вы хотите получить все Microsoft Entra обнаружения рисков IP-адресов, вы можете изменить его в разделе Параметры службы оповещений.

Вы также можете получить доступ к параметрам службы оповещений непосредственно на странице Инциденты на портале Microsoft Defender.

Важно!

Некоторые сведения относятся к предварительным выпускам продуктов, которые могут быть существенно изменены до коммерческого выпуска. Корпорация Майкрософт не дает никаких гарантий, явных или подразумеваемых, относительно предоставленных здесь сведений.

Проанализируйте затронутые активы

В разделе Предпринятые действия есть список затронутых ресурсов, таких как почтовые ящики, устройства и пользователи, затронутые этим предупреждением.

Вы также можете выбрать Вид в центре уведомлений, чтобы просмотреть вкладку Журналцентра уведомлений на портале Microsoft Defender.

Отслеживание роли оповещения в истории оповещения

История предупреждений отображает все активы или сущности, связанные с предупреждением, в виде дерева процессов. Оповещение в заголовке находится в центре внимания, когда вы впервые попадаете на страницу выбранного оповещения. Ресурсы в истории оповещений можно развертывать и щелкать. Они предоставляют дополнительную информацию и ускоряют ваш ответ, позволяя вам действовать прямо в контексте страницы с предупреждением.

Примечание.

Раздел истории оповещений может содержать несколько оповещений, при этом дополнительные оповещения, связанные с тем же деревом выполнения, отображаются до или после выбранного оповещения.

Просмотрите дополнительную информацию об оповещениях на странице сведений

На странице сведений отображаются сведения о выбранном оповещении с подробными сведениями и связанными с ним действиями. Если вы выберете любой из затронутых активов или объектов в истории оповещений, страница сведений изменится, чтобы предоставить контекстную информацию и действия для выбранного объекта.

После выбора интересующей сущности страница сведений изменится для отображения сведений о выбранном типе сущности, исторических сведений, когда она доступна, и параметров для выполнения действий с этой сущностью непосредственно со страницы оповещения.

Управление оповещениями

Чтобы управлять оповещением, выберите Управление оповещением в разделе сводных сведений на странице оповещения. Ниже приведен пример панели Управление оповещением для одного оповещения.

На панели Управление оповещениями можно просмотреть или указать:

- Статус оповещения (Новое, Разрешено, В процессе).

- Учетная запись пользователя, которой назначено оповещение.

- Классификация предупреждений:

- Не задано (по умолчанию).

- Истинно положительный результат с типом угрозы. Используйте эту классификацию для предупреждений, которые точно указывают на реальную угрозу. При указании этого типа угрозы команда безопасности будет видеть шаблоны угроз и действовать для защиты вашей организации от них.

- Информационное ожидаемое действие с типом действия. Используйте этот параметр для оповещений, которые являются технически точными, но представляют собой нормальное поведение или имитацию активности угроз. Как правило, вы хотите игнорировать эти оповещения, но ожидать их для аналогичных действий в будущем, когда действия активируются фактическими злоумышленниками или вредоносными программами. Используйте параметры в этой категории для классификации оповещений о тестах безопасности, действиях красной команды и ожидаемом необычном поведении от доверенных приложений и пользователей.

- Ложноположительный результат для типов оповещений, созданных даже при отсутствии вредоносных действий или ложном оповещении. Используйте параметры в этой категории для классификации оповещений, которые ошибочно определены как обычные события или действия как вредоносные или подозрительные. В отличие от оповещений для "Информационных, ожидаемых действий", которые также могут быть полезны для перехвата реальных угроз, вы, как правило, не хотите видеть эти оповещения снова. Классификация оповещений как ложноположительных помогает Microsoft Defender XDR улучшить качество обнаружения.

- Комментарий к предупреждению.

Примечание.

В августе 2022 г. ранее поддерживаемые значения определения оповещений (

AptиSecurityPersonnel) были устарели и больше не доступны через API.Один из способов управления оповещениями через использование тегов. Возможность добавления тегов для Microsoft Defender для Office 365 в настоящее время находится в предварительной версии и постепенно развертывается.

В настоящее время измененные имена тегов применяются только к оповещениям, созданным после обновления. Оповещения, созданные до изменения, не будут отражать обновленное имя тега.

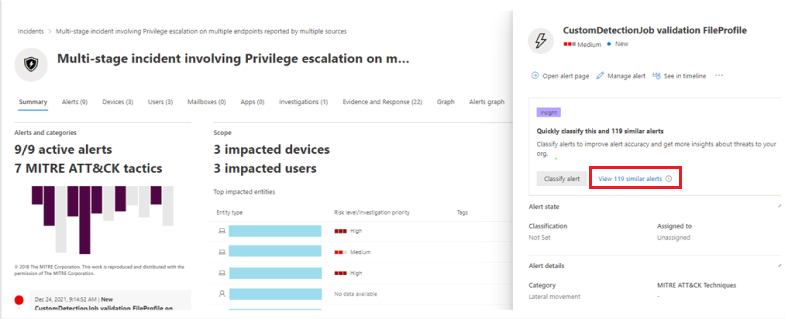

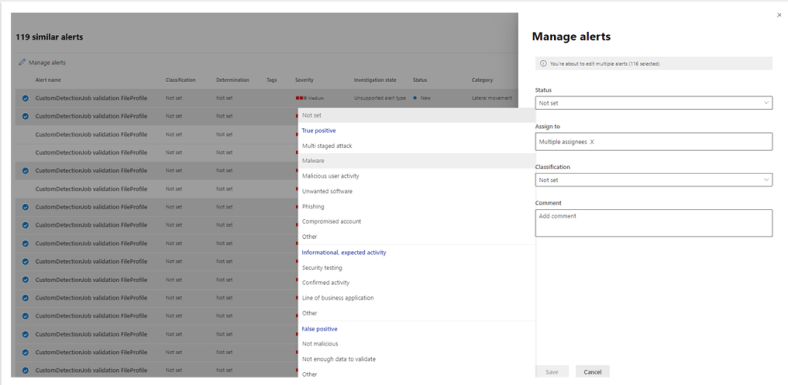

Чтобы управлять набором оповещений, похожими на определенное оповещение, выберите Просмотреть аналогичные оповещения в поле АНАЛИТИКА в разделе сведений о сводке на странице оповещений.

На панели Управление оповещениями можно одновременно классифицировать все связанные оповещения. Ниже приведен пример.

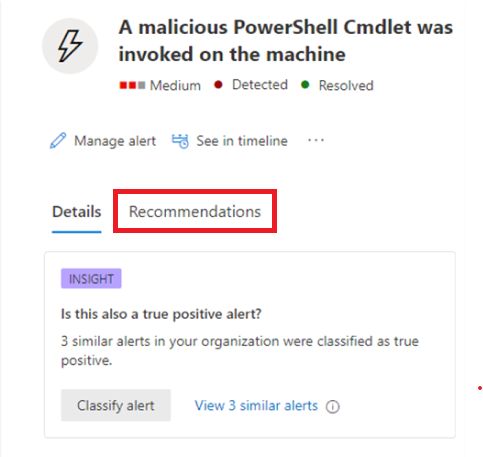

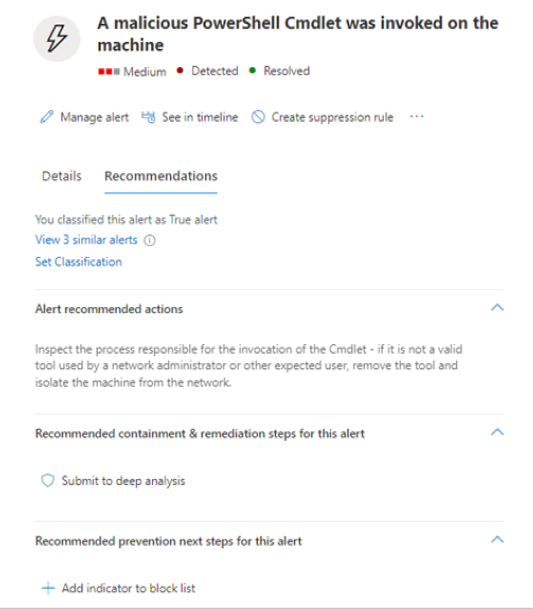

Если аналогичные оповещения уже классифицировались в прошлом, вы можете сэкономить время, используя Microsoft Defender XDR рекомендации, чтобы узнать, как разрешались другие оповещения. В разделе сводных данных выберите Рекомендации .

На вкладке Рекомендации представлены дальнейшие действия и советы по расследованию, исправлению и предотвращению. Ниже приведен пример.

Настройка оповещения

Будучи аналитиком центра управления безопасностью (SOC), одной из главных проблем является рассмотрение большого количества оповещений, которые активируются ежедневно. Время аналитика ценно, так как он хочет сосредоточиться только на оповещениях с высоким уровнем серьезности и высоким приоритетом. В то же время аналитики также должны рассматривать и разрешать оповещения с более низким приоритетом, которые, как правило, выполняются вручную.

Настройка оповещений, ранее известная как подавление оповещений, позволяет настраивать оповещения и управлять ими заранее. Это упрощает очередь оповещений и экономит время рассмотрения путем автоматического скрытия или разрешения оповещений каждый раз, когда происходит определенное ожидаемое поведение организации и выполняются условия правила.

Правила настройки оповещений поддерживают условия, основанные на типах доказательств , таких как файлы, процессы, запланированные задачи и другие типы доказательств, которые активируют оповещения. После создания правила настройки оповещений примените его к выбранному оповещению или любому типу оповещений, который соответствует определенным условиям для настройки оповещения.

Настройка оповещений в качестве общедоступной службы фиксирует оповещения только из Defender для конечной точки. Однако в предварительной версии настройка оповещений также распространяется на другие службы Microsoft Defender XDR, включая Defender для Office 365, Defender для удостоверений, Defender for Cloud Apps, Защита Microsoft Entra ID ( Microsoft Entra IP-адрес) и другие, если они доступны на вашей платформе и в плане.

Предостережение

Мы рекомендуем использовать настройку оповещений с осторожностью для сценариев, когда известные внутренние бизнес-приложения или тесты безопасности активируют ожидаемое действие, и вы не хотите видеть оповещения.

Создание условий правила для настройки оповещений

Создайте правила настройки оповещений из области параметров Microsoft Defender XDR или на странице сведений об оповещении. Выберите одну из следующих вкладок, чтобы продолжить.

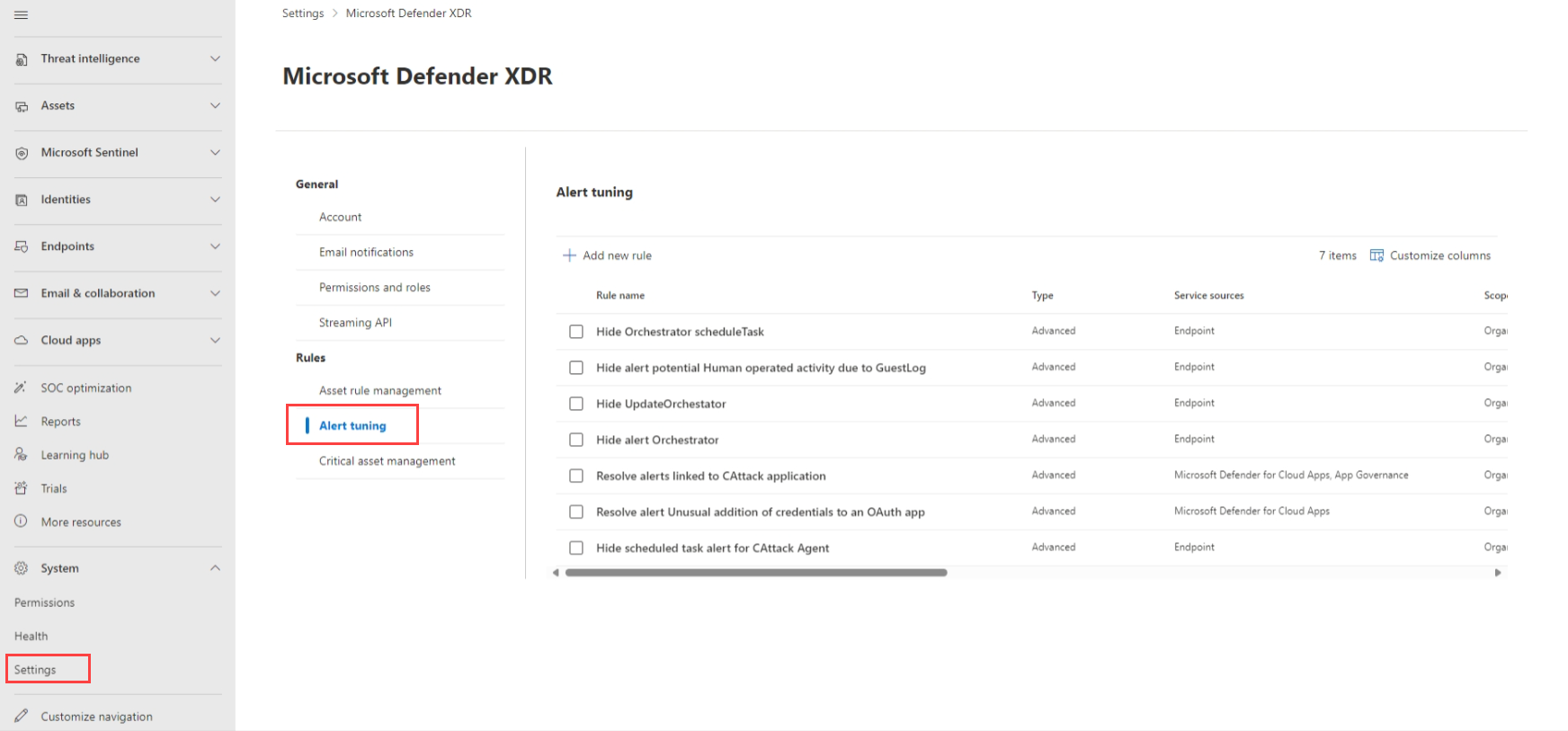

На портале Microsoft Defender выберите Параметры Microsoft Defender XDR настройка оповещений >>.

Выберите Добавить новое правило , чтобы настроить новое оповещение, или выберите существующую строку правила для внесения изменений. При выборе заголовка правила открывается страница сведений о правиле, где можно просмотреть список связанных оповещений, изменить условия или включить и отключить правило.

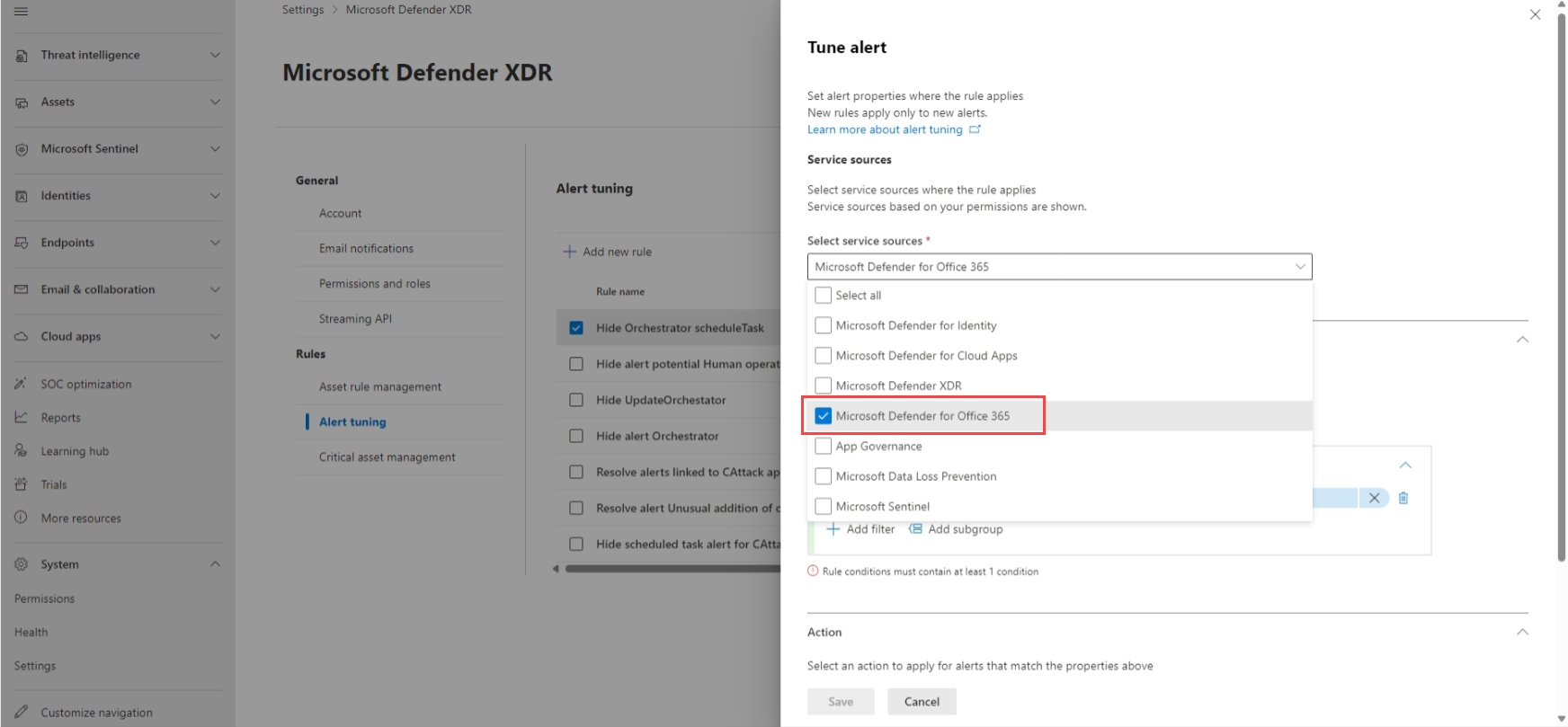

В области Настройка оповещений в разделе Выбор источников служб выберите источники служб, к которым требуется применить правило. В списке отображаются только службы, у которых есть разрешения. Например:

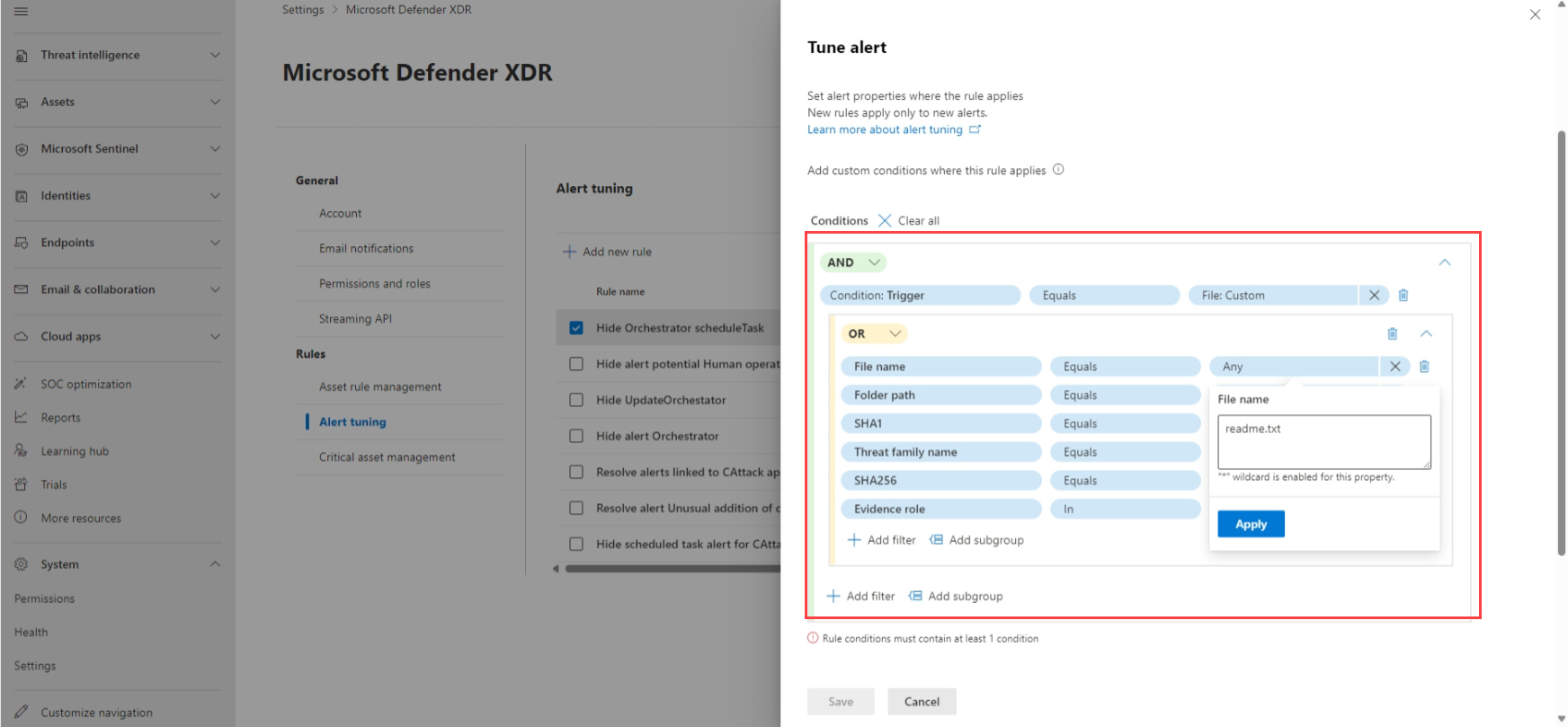

В области Условия добавьте условие для триггеров оповещения. Например, если вы хотите предотвратить активацию оповещения при создании определенного файла, определите условие для триггера File:Custom и сведения о файле:

Перечисленные триггеры различаются в зависимости от выбранных источников служб. Триггерами являются все индикаторы компрометации (IOC), такие как файлы, процессы, запланированные задачи и другие типы доказательств, которые могут активировать оповещение, включая сценарии интерфейса проверки вредоносных программ (AMSI), события инструментария управления Windows (WMI) или запланированные задачи.

Чтобы задать несколько условий правила, выберите Добавить фильтр и используйте параметры И, ИЛИ и группирования, чтобы определить связи между несколькими типами доказательств, которые активируют оповещение. Дополнительные свойства доказательства автоматически заполняются как новая подгруппа, в которой можно определить значения условий. Значения условий не чувствительны к регистру, а некоторые свойства поддерживают подстановочные знаки.

В области Действие панели Настройка оповещения выберите соответствующее действие, которое нужно выполнить правилом: скрыть оповещение или Разрешить оповещение.

Введите понятное имя оповещения и комментарий, чтобы описать оповещение, а затем нажмите кнопку Сохранить.

Примечание.

Заголовок оповещения (имя) основан на типе оповещения (IoaDefinitionId), который определяет название оповещения. Два оповещения с одинаковым типом оповещений могут измениться на другое название оповещения. Функция скрытия оповещений доступна только в оповещениях Defender для конечной точки.

Устранение предупреждения

Завершив анализ оповещения и его устранение, перейдите в область Управление оповещением для оповещения или аналогичных оповещений, пометьте состояние как Разрешено , а затем классифицируйте его как истинно положительный с типом угрозы, информационный, ожидаемое действие с типом действия или ложноположительный результат.

Классификация оповещений помогает Microsoft Defender XDR улучшить качество обнаружения.

Использование Power Automate для рассмотрения оповещений

Для эффективной работы современных команд по обеспечению безопасности (SecOps) требуется автоматизация. Чтобы сосредоточиться на поиске и изучении реальных угроз, команды SecOps используют Power Automate для рассмотрения списка оповещений и устранения тех, которые не являются угрозами.

Условия для разрешения оповещений

- У пользователя включено сообщение "Нет на рабочем месте"

- Пользователь не помечен как высокий риск

Если оба варианта верны, SecOps помечает оповещение как допустимое перемещение и разрешает его. После устранения предупреждения в Microsoft Teams будет опубликовано уведомление.

Подключение Power Automate к Microsoft Defender for Cloud Apps

Чтобы создать автоматизацию, вам потребуется маркер API, прежде чем подключить Power Automate к Microsoft Defender for Cloud Apps.

Откройте Microsoft Defender и выберите ПараметрыТокен APIоблачных>приложений>, а затем на вкладке Маркеры API выберите Добавить маркер.

Укажите имя маркера и нажмите кнопку Создать. Сохраните маркер так, как он понадобится вам позже.

Создание автоматизированного потока

Просмотрите это короткое видео, чтобы узнать, как автоматизация работает эффективно, чтобы создать плавный рабочий процесс и как подключить Power Automate к Defender for Cloud Apps.

Дальнейшие действия

При необходимости для внутрипроцессных инцидентов продолжайте расследование.

См. также

- Обзор инцидентов

- Управление инцидентами

- Исследование инцидентов

- Изучение оповещений защиты от потери данных в Defender

- Защита Microsoft Entra ID

Совет

Хотите узнать больше? Общайтесь с членами сообщества Microsoft Security в нашем техническом сообществе: Microsoft Defender XDR Tech Community.