Брандмауэр веб-приложений Azure и Политика Azure

Брандмауэр веб-приложений Azure (WAF) в сочетании с Политикой Azure позволяет обеспечивать соблюдение стандартов организации и оценивать соответствие ресурсов WAF требованиям в большом масштабе. Политика Azure — это средство организационного управления, в котором предоставляется сводное представление данных для оценки общего состояния среды с возможностью детализации до уровня конкретных ресурсов и политик. С помощью Политики Azure можно также приводить ресурсы в соответствие требованиям, используя функции пакетного исправления для имеющихся ресурсов и автоматического исправления для новых ресурсов.

Политика Azure для Брандмауэра веб-приложений

Существует несколько встроенных определений Политика Azure для управления ресурсами WAF. Суть и функциональность этих определений следующие:

Включение Брандмауэр веб-приложений (WAF)

Azure Брандмауэр веб-приложений должна быть включена для точек входа Azure Front Door: службы Azure Front Door оцениваются при наличии WAF или нет. У определения политики есть три эффекта: "Audit" (Аудит), "Deny" (Запретить) и "Disable" (Отключить). Аудит отслеживает, когда служба Azure Front Door не имеет WAF и позволяет пользователям видеть, что служба Azure Front Door не соответствует требованиям. Запрет запрещает создание службы Azure Front Door, если WAF не подключен. "Disable" (Отключить) отключает назначение политики.

Брандмауэр веб-приложений (WAF) следует включить для Шлюз приложений: Шлюз приложений вычисляются при наличии WAF при создании ресурсов. У определения политики есть три эффекта: "Audit" (Аудит), "Deny" (Запретить) и "Disable" (Отключить). Аудит отслеживает, когда Шлюз приложений не имеет WAF и позволяет пользователям видеть, что Шлюз приложений не соответствует. Запрет запрещает создание Шлюз приложений, если WAF не подключен. "Disable" (Отключить) отключает назначение политики.

Режим обнаружения или предотвращения мандатов

Брандмауэр веб-приложений (WAF) должен использовать указанный режим для службы Azure Front Door Service". Эта политика предписывает использовать режим "Обнаружение" или "Предотвращение" во всех политиках Брандмауэра веб-приложений для Azure Front Door Service. У определения политики есть три эффекта: "Audit" (Аудит), "Deny" (Запретить) и "Disable" (Отключить). Аудит отслеживает, когда WAF не соответствует указанному режиму. Запрет запрещает создание WAF, если он не указан в правильном режиме. "Disable" (Отключить) отключает назначение политики.

Брандмауэр веб-приложений (WAF) должен использовать указанный режим для Шлюза приложений: предписывается использовать режим "Обнаружение" или "Предотвращение" во всех политиках Брандмауэра веб-приложений для Шлюза приложений. У определения политики есть три эффекта: "Audit" (Аудит), "Deny" (Запретить) и "Disable" (Отключить). Аудит отслеживает, когда WAF не соответствует указанному режиму. Запрет запрещает создание WAF, если он не указан в правильном режиме. "Disable" (Отключить) отключает назначение политики.

Требовать проверку запросов

В Azure Брандмауэр веб-приложений в Azure Front Door должна быть включена проверка тела запроса. Убедитесь, что Брандмауэр веб-приложений, связанные с Azure Front Door, имеют включенную проверку тела запроса. Эта функция позволяет WAF проверять свойства в тексте HTTP, которые могут не оцениваться в заголовках HTTP, файлах cookie или URI.

В Шлюз приложений Azure Azure Брандмауэр веб-приложений должна быть включена проверка тела запроса: убедитесь, что Брандмауэр веб-приложений, связанные с Шлюз приложений Azure, имеют проверку тела запроса. Включен. Эта функция позволяет WAF проверять свойства в тексте HTTP, которые могут не оцениваться в заголовках HTTP, файлах cookie или URI.

Требовать журналы ресурсов

В Azure Front Door должны быть включены журналы ресурсов: требуется включение журналов ресурсов и метрик в классической службе Azure Front Door, включая WAF. Определение политики имеет два эффекта: AuditIfNotExists и Disable. AuditIfNotExists отслеживает, если служба Front Door не содержит журналы ресурсов, включенные метрики и уведомляет пользователя о том, что служба не соответствует требованиям. "Disable" (Отключить) отключает назначение политики.

В Azure Front Door уровня "Стандартный" или "Премиум" (плюс WAF) должны быть включены журналы ресурсов: требуется включение журналов ресурсов и метрик в службах Azure Front Door уровня "Стандартный" и "Премиум", включая WAF. Определение политики имеет два эффекта: AuditIfNotExists и Disable. AuditIfNotExists отслеживает, если служба Front Door не содержит журналы ресурсов, включенные метрики и уведомляет пользователя о том, что служба не соответствует требованиям. "Disable" (Отключить) отключает назначение политики.

Шлюз приложений Azure должны иметь включенные журналы ресурсов: требует включения журналов ресурсов и метрик для всех Шлюз приложений, включая WAF. Определение политики имеет два эффекта: AuditIfNotExists и Disable. AuditIfNotExists отслеживает, если Шлюз приложений не содержит журналы ресурсов, включенные метрики и уведомляет пользователя о том, что Шлюз приложений не соответствует. "Disable" (Отключить) отключает назначение политики.

Рекомендуемые конфигурации WAF

Профили Azure Front Door должны использовать уровень "Премиум", поддерживающий управляемые правила WAF и приватный канал: требуется, чтобы все профили Azure Front Door были на уровне "Премиум" вместо уровня "Стандартный". Azure Front Door Premium оптимизирован для обеспечения безопасности и предоставляет доступ к самым актуальным правилам и функциям WAF, таким как защита бота.

Включение правила ограничения скорости для защиты от атак DDoS на WAF Azure Front Door: ограничение скорости может помочь защитить приложение от атак DDoS. Правило ограничения скорости Брандмауэр веб-приложений Azure (WAF) для Azure Front Door помогает защитить от атак DDoS путем управления количеством запросов, разрешенных с определенного IP-адреса клиента к приложению в течение длительности ограничения скорости.

Миграция WAF из WAF Config в политику WAF на Шлюз приложений: если у вас есть конфигурация WAF вместо политики WAF, вы можете перейти к новой политике WAF. политики Брандмауэр веб-приложений (WAF) предоставляют более широкий набор расширенных функций по конфигурации WAF, обеспечивают более высокую масштабируемую, более высокую производительность и в отличие от устаревшей конфигурации WAF, политики WAF можно определять один раз и совместно использовать в нескольких шлюзах, прослушивателях и URL-путях. В дальнейшем последние функции и будущие улучшения доступны только с помощью политик WAF.

Создание Политики Azure

На домашней странице Azure введите политику в строке поиска и щелкните значок Политика Azure.

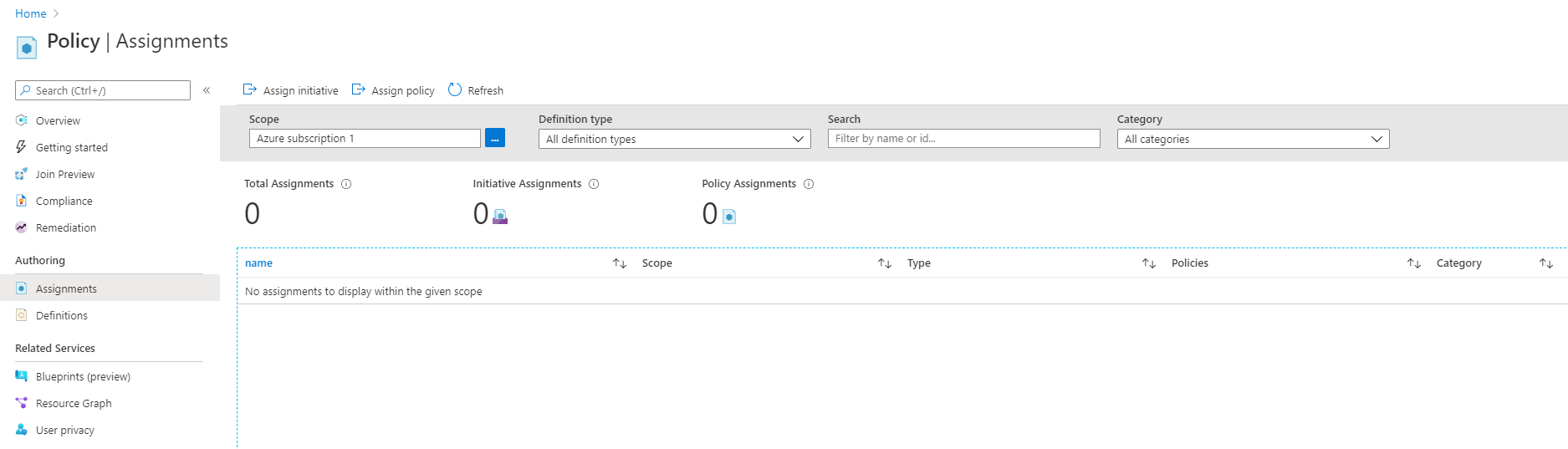

В разделе Разработка для службы "Политика Azure" выберите вкладку Назначения.

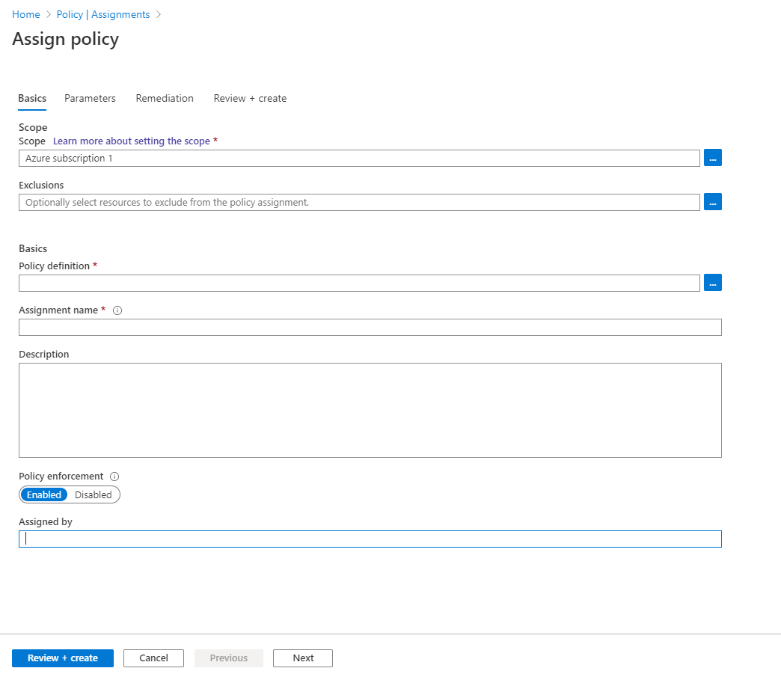

- Вверху страницы "Назначения" нажмите кнопку Назначить политику.

- На вкладке "Основные сведения о политике назначения" обновите следующие поля:

- Область. Выберите, к каким подпискам и группам ресурсов применяются политики Azure.

- Исключения: выберите все ресурсы в этой области, которые нужно исключить из назначения политики.

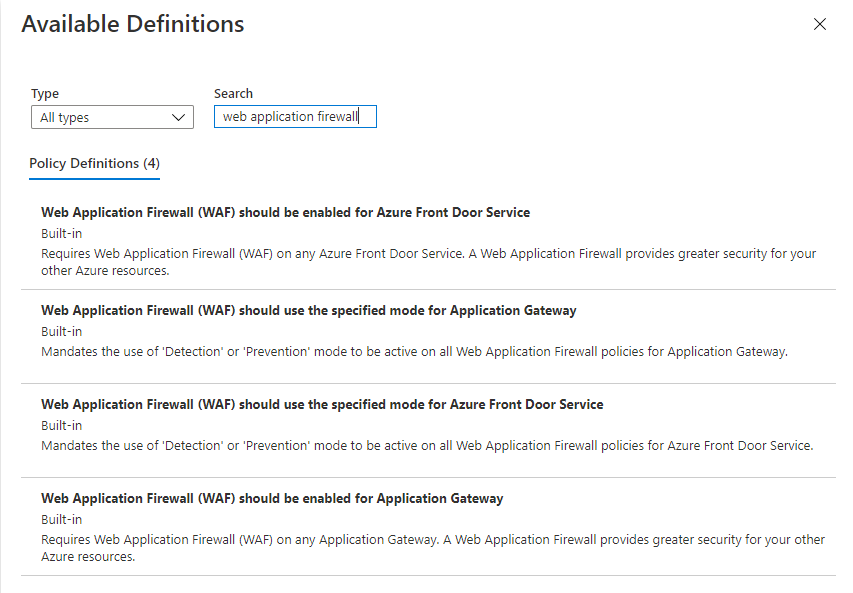

- Определение политики: выберите определение политики, которое будет применяться к данной области (с заданными исключениями). В строке поиска введите текст "Брандмауэр веб-приложений", чтобы выбрать соответствующую политику Azure для Брандмауэра веб-приложений.

Перейдите на вкладку Параметры и настройте параметры назначения политики. Чтобы прояснить смысл того или иного параметра, наведите указатель на значок сведений рядом с именем параметра.

Нажмите кнопку Просмотр и создание, чтобы завершить назначение политики. Назначение политики занимает около 15 минут, пока он не активен для новых ресурсов.