Общие сведения о защите от ботов с помощью брандмауэра веб-приложения Azure в Шлюзе приложений Azure

Примерно 20% всего трафика в Интернете создают плохие боты. Они выполняют извлечение данных, сканирование и поиск уязвимостей в веб-приложениях. Если останавливать таких ботов с помощью брандмауэра веб-приложения (WAF), они не смогут наносить вред. Это также устранит создаваемую ими нагрузку на ваши ресурсы и службы, например внутренние серверы и базовую инфраструктуру.

Вы можете включить управляемый набор правил защиты от ботов, чтобы WAF блокировал и (или) сохранял в журнал запросы от известных вредоносных IP-адресов. Эти IP-адреса передаются из канала Microsoft Threat Intelligence. Intelligent Security Graph служит основой для аналитики угроз Майкрософт и используется несколькими службами, включая Microsoft Defender для облака.

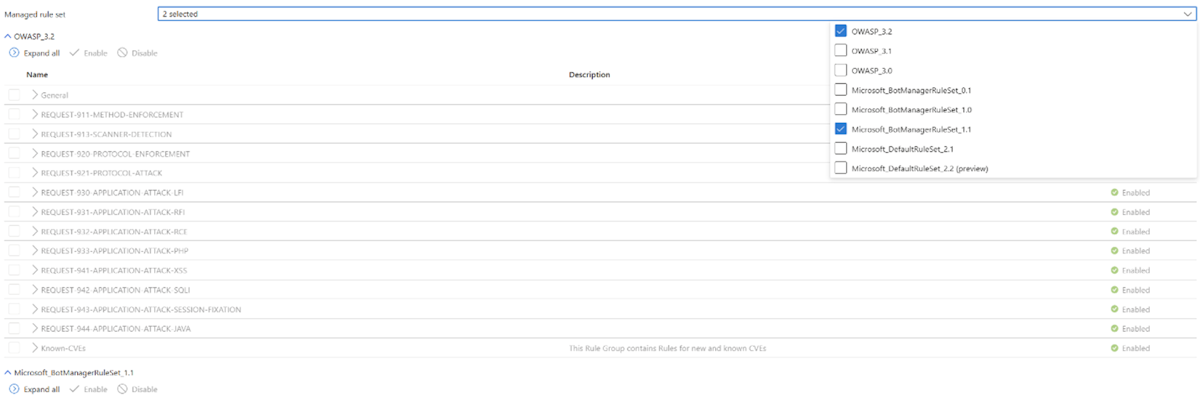

Применение с наборами правил OWASP

Вы можете сочетать правила для защиты от ботов и любой набор правил OWASP со Шлюзом приложений (номер SKU WAF v2). Одновременно может использоваться только один набор правил OWASP. Набор правил защиты бота содержит другое правило, которое отображается в собственном наборе правил. Он называется Microsoft_BotManagerRuleSet_1.1, и вы можете включить или отключить его, как и другие правила OWASP.

Обновление набора правил

Список известных вредоносных IP-адресов в наборе правил для защиты от ботов обновляется несколько раз в день через веб-канал аналитики угроз корпорации Майкрософт, чтобы своевременно реагировать на действия ботов. Веб-приложения будут постоянно защищены, даже когда боты меняют векторы атаки.

Пример записей в журнале

Ниже приведен пример записи в журнале, созданной правилом защиты от ботов:

{

"timeStamp": "0000-00-00T00:00:00+00:00",

"resourceId": "appgw",

"operationName": "ApplicationGatewayFirewall",

"category": "ApplicationGatewayFirewallLog",

"properties": {

"instanceId": "vm1",

"clientIp": "1.2.3.4",

"requestUri": "/hello.php?arg1=aaaaaaabccc",

"ruleSetType": "MicrosoftBotProtection",

"message": "IPReputationTriggered",

"action": "Blocked",

"hostname": "example.com",

"transactionId": "abc",

"policyId": "waf policy 1",

"policyScope": "Global",

"policyScopeName": "Default Policy",

"engine": "Azwaf"

}

}