Удаленная работа с помощью VPN-подключений Azure VPN-шлюз

В этой статье описываются параметры, доступные организациям для настройки удаленного доступа для пользователей или дополнения существующих решений с дополнительной емкостью. Решение VPN типа "точка — сеть" Azure VPN-шлюз является облачным и может быть подготовлено быстро для обеспечения повышенного спроса пользователей на работу из дома. Это решение легко и быстро масштабируется и отключается, когда дополнительные ресурсы больше не нужны.

Сведения о VPN типа "точка — сеть"

Подключение "точка — сеть" (P2S) к VPN-шлюзу позволяет установить безопасное соединение с вашей виртуальной сетью на индивидуальном клиентском компьютере. Подключение P2S сначала устанавливается на клиентском компьютере. Это эффективное решение для сотрудников, которым нужно подключаться к виртуальным сетям Azure или к локальным центрам обработки данных из удаленного расположения, например из дома или с конференции. Дополнительные сведения о VPN типа "точка — сеть" Azure см. в статье "О VPN-шлюз VPN типа "точка — сеть" и VPN-шлюз вопросы и ответы по VPN-шлюз.

В следующей таблице показаны клиентские операционные системы и параметры проверки подлинности, доступные для них. Целесообразно выбирать способ проверки подлинности в зависимости от уже используемой ОС. Например, если используется несколько клиентских операционных систем, выберите OpenVPN с проверкой подлинности на основе сертификатов. Кроме того, обратите внимание, что VPN типа "точка — сеть" поддерживается только в VPN-шлюзах на основе маршрутов.

| Authentication method | Тип туннеля | ОС клиента | VPN-клиент |

|---|---|---|---|

| Сертификат | |||

| IKEv2, SSTP | Windows | Собственный VPN-клиент | |

| IKEv2 | macOS | Собственный VPN-клиент | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | VPN-клиент Azure Клиент OpenVPN версии 2.x Клиент OpenVPN версии 3.x |

|

| OpenVPN | macOS | Клиент OpenVPN | |

| OpenVPN | iOS | Клиент OpenVPN | |

| OpenVPN | Linux | VPN-клиент Azure Клиент OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | VPN-клиент Azure | |

| OpenVPN | macOS | VPN-клиент Azure | |

| OpenVPN | Linux | VPN-клиент Azure |

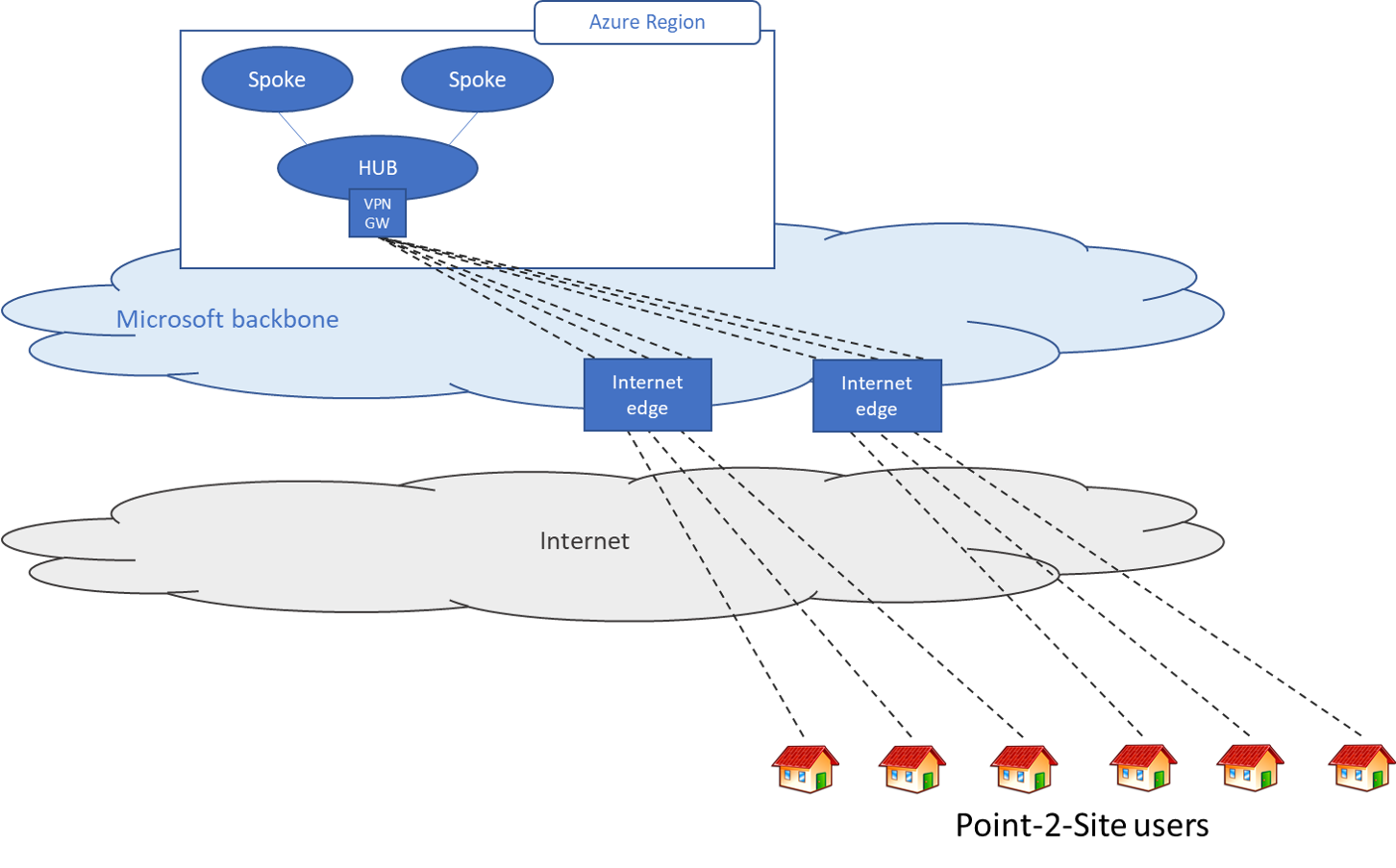

Сценарий 1. Пользователям требуется доступ к ресурсам только в Azure.

В этом сценарии удаленным пользователям нужен доступ только к ресурсам, находящимся в Azure.

Чтобы пользователи могли безопасно подключаться к ресурсам Azure, необходимо в целом сделать следующее:

Создайте шлюз виртуальной сети (если он не существует).

настроить на шлюзе VPN "точка — сеть" на шлюзе.

- Сведения о проверке подлинности на основе сертификатов см. в разделе "Настройка проверки подлинности сертификата типа "точка — сеть".

- Сведения о проверке подлинности идентификатора Microsoft Entra ID см. в разделе "Настройка проверки подлинности идентификатора "точка — сеть" (Майкрософт)

- Сведения об устранении неполадок подключений типа "точка — сеть" см. в статье "Устранение неполадок с подключением "точка — сеть" Azure.

Скачайте и распространите конфигурацию VPN-клиента.

Распространите сертификаты на клиенты (если выбрана проверка подлинности с сертификатами).

Установите подключение к VPN Azure.

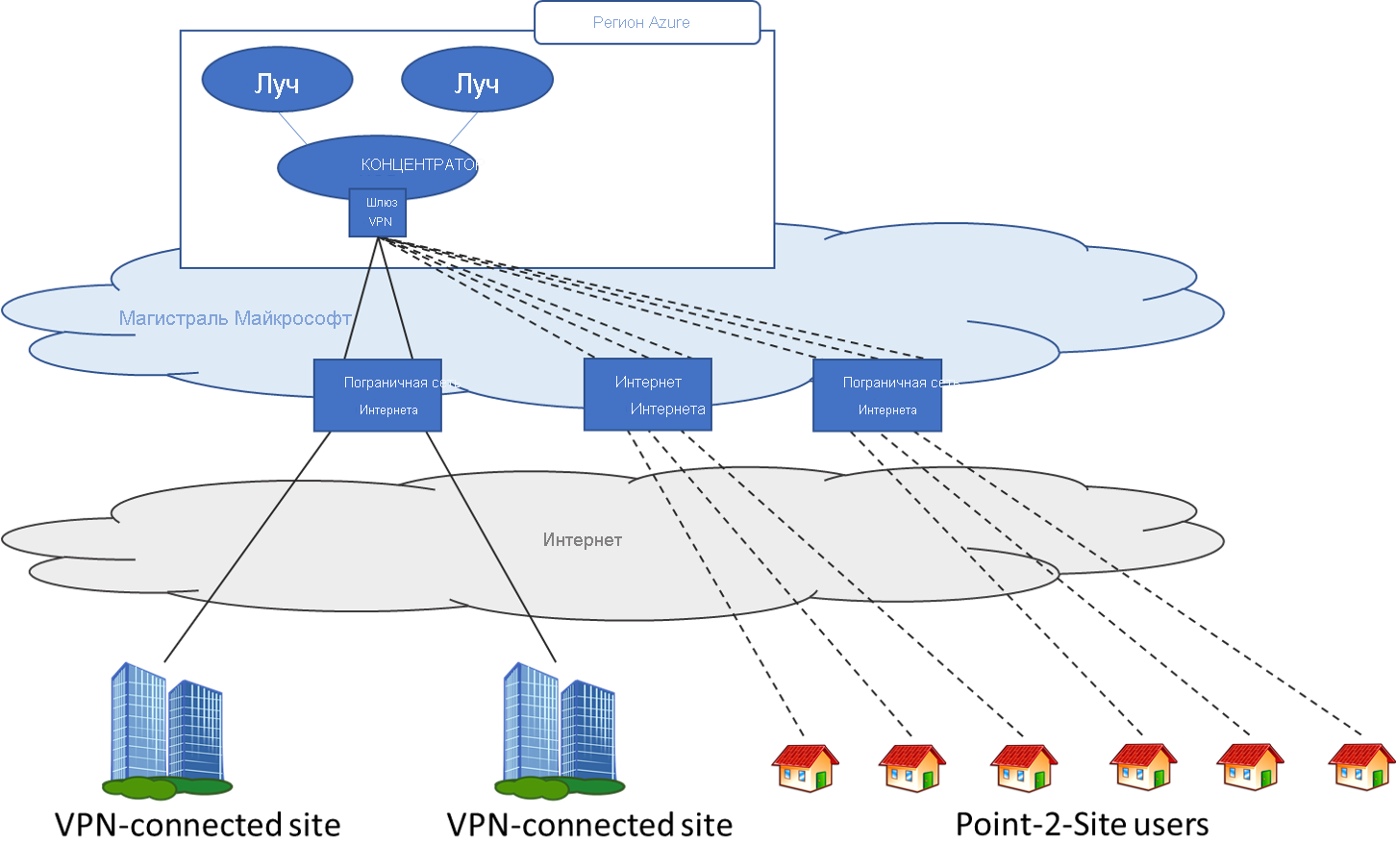

Сценарий 2. Пользователям требуется доступ к ресурсам в Azure и (или) локальных ресурсах

В этом сценарии удаленным пользователям требуется доступ к ресурсам, находящимся в Azure и в локальных центрах обработки данных.

Чтобы пользователи могли безопасно подключаться к ресурсам Azure, необходимо в целом сделать следующее:

- Создайте шлюз виртуальной сети (если он не существует).

- настроить на шлюзе VPN "точка — сеть" (см. сценарий 1);

- настроить туннель "сеть — сеть" на шлюзе виртуальной сети Azure с включенным BGP;

- настроить локальное устройство для подключения к шлюзу виртуальной сети Azure;

- скачать профиль "точка — сеть" на портале Azure и распространить его на клиенты.

Сведения о настройке VPN-туннеля типа "сеть — сеть" см. в статье "Создание VPN-подключения типа "сеть — сеть".

Next Steps

- Настройка подключения P2S — проверка подлинности идентификатора Microsoft Entra

- Настройка подключения P2S — проверка подлинности сертификата

- Настройка подключения типа "точка — сеть" к виртуальной сети с использованием аутентификации RADIUS и PowerShell

- О VPN-шлюз VPN типа "точка — сеть"

- Сведения о маршрутизации VPN типа "точка — сеть"

OpenVPN является товарным знаком OpenVPN Inc.