Интеграция проверки подлинности P2S RADIUS с NPS для многофакторной проверки подлинности

В этой статье показано, как интегрировать сервер политики сети (NPS) с проверкой подлинности AZURE VPN-шлюз RADIUS для доставки многофакторной проверки подлинности (MFA) для VPN-подключений типа "точка — сеть" (P2S).

Необходимые компоненты

Идентификатор Microsoft Entra: чтобы включить MFA, пользователи должны находиться в идентификаторе Microsoft Entra, который должен быть синхронизирован из локальной среды или облачной среды.

Пользователь должен завершить процесс автоматической регистрации для MFA. Дополнительные сведения см. в разделе "Настройка учетной записи для двухфакторной проверки".

Если MFA основан на тексте (SMS, код проверки мобильного приложения и т. д.) и требует, чтобы пользователь ввел код или текст в пользовательском интерфейсе VPN-клиента, проверка подлинности не будет выполнена и не поддерживается.

VPN-шлюз на основе маршрутов: у вас уже должен быть VPN-шлюз на основе маршрутов. Инструкции по созданию VPN-шлюза на основе маршрутов см. в руководстве по созданию VPN-шлюза и управлению ими.

NPS: необходимо установить сервер политики сети и настроить политику VPN для RADIUS.

Инструкции по установке сервера политики сети см. в разделе "Установка сервера политики сети" (NPS).

Инструкции по созданию политики VPN для RADIUS см. в статье "Создание политики VPN для RADIUS".

Создание клиента RADIUS

- Создайте клиент RADIUS, указав следующие параметры:

- Понятное имя. Введите любое имя.

- Адрес (IP-адрес или DNS): используйте значение, указанное для подсети ШЛЮЗа VPN. Например, 10.1.255.0/27.

- Общий секрет: введите любой секретный ключ и запомните его для последующего использования.

- На вкладке "Дополнительно" задайте имя поставщика в radius standard и убедитесь, что флажок "Дополнительные параметры " не выбран. Затем нажмите OK.

- Перейдите к политикам> сети. Дважды щелкните подключения к политике сервера маршрутизации и удаленного доступа Майкрософт. Нажмите кнопку "Предоставить доступ" и нажмите кнопку "ОК".

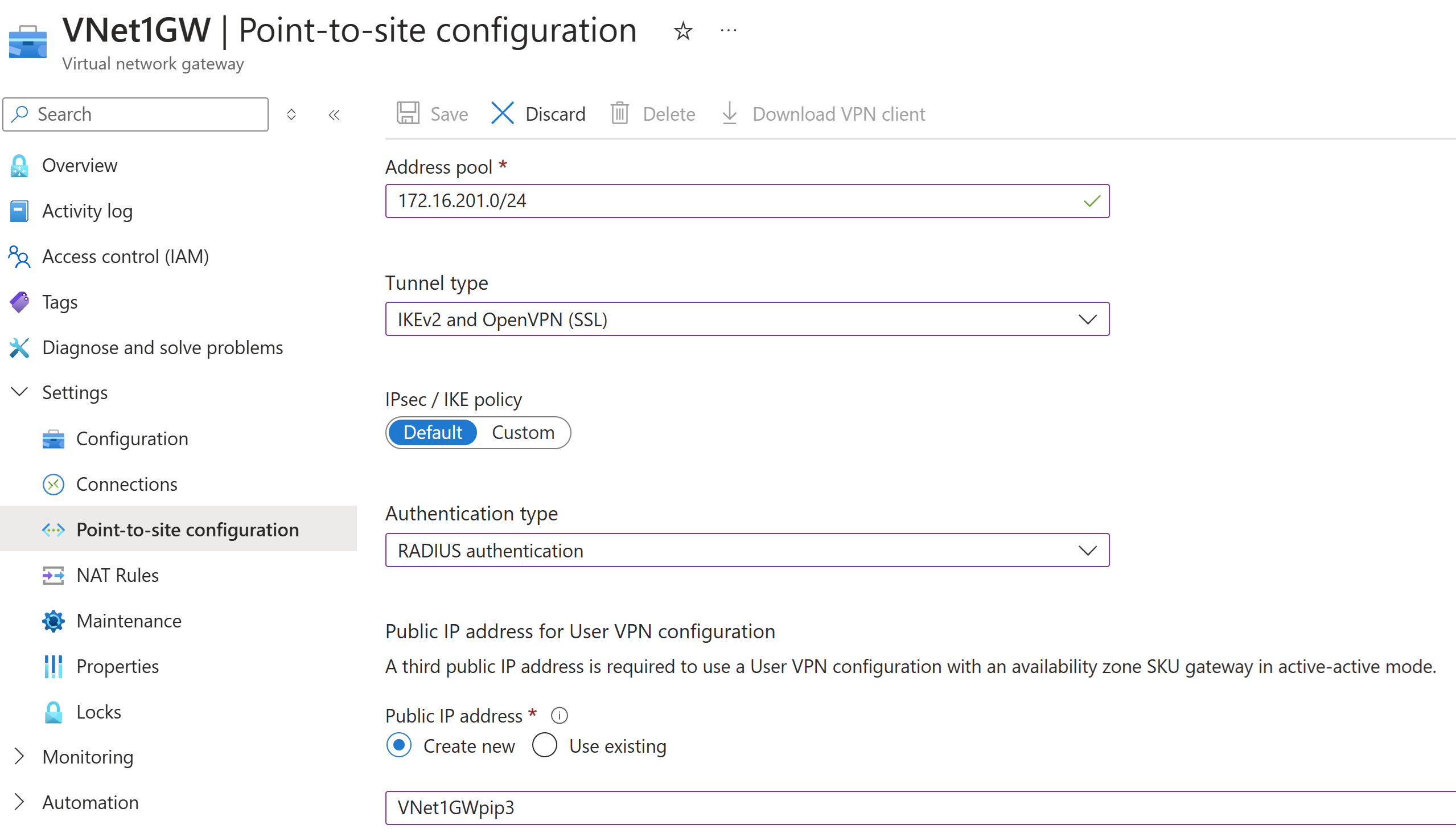

Настройка VPN-шлюза

В портал Azure откройте шлюз виртуальной сети (VPN-шлюз).

На странице обзора убедитесь, что для типа шлюза задано значение VPN, а тип VPN основан на маршруте.

В области слева разверните узел "Параметры" и выберите "Настроить конфигурацию>сайта "Точка — сеть".

Просмотрите страницу конфигурации "Точка — сеть".

На странице конфигурации "Точка — сеть" настройте следующие параметры:

- Пул адресов. Это значение указывает пул адресов клиента, из которого VPN-клиенты получают IP-адрес при подключении к VPN-шлюзу. Пул адресов должен быть диапазоном частных IP-адресов, который не перекрывается с диапазоном адресов виртуальной сети. Например, 172.16.201.0/24.

- Тип туннеля: выберите тип туннеля. Например, выберите IKEv2 и OpenVPN (SSL).

- Тип проверки подлинности. Выберите Проверка подлинности RADIUS.

- Если у вас есть VPN-шлюз активной активности, требуется третий общедоступный IP-адрес. Вы можете создать общедоступный IP-адрес с помощью примера значения VNet1GWpip3.

- IP-адрес основного сервера: введите IP-адрес сервера политики сети (NPS).

- Секрет основного сервера: введите общий секрет, указанный при создании клиента RADIUS на NPS.

В верхней части страницы сохраните параметры конфигурации.

После сохранения параметров можно щелкнуть "Скачать VPN-клиент", чтобы скачать пакет конфигурации VPN-клиента и использовать параметры для настройки VPN-клиента. Дополнительные сведения о конфигурации VPN-клиента P2S см. в таблице требований к конфигурации клиента "точка — сеть".

Интеграция NPS с Microsoft Entra MFA

Используйте следующие ссылки для интеграции инфраструктуры NPS с многофакторной проверкой подлинности Microsoft Entra:

- Как это работает: многофакторная проверка подлинности Microsoft Entra

- Интеграция существующей инфраструктуры NPS с многофакторной проверкой подлинности Microsoft Entra

Следующие шаги

Инструкции по настройке VPN-клиента см. в таблице требований к конфигурации клиента "точка — сеть".