Сведения о VPN-подключениях типа "точка — сеть"

Подключение типа "точка — сеть" через VPN-шлюз позволяет создать безопасное подключение к виртуальной сети с отдельного клиентского компьютера. Подключение P2S сначала устанавливается на клиентском компьютере. Это эффективное решение для сотрудников, которым нужно подключаться к службе "Виртуальные сети Azure" из удаленного расположения, например из дома или в случае конференции. VPN P2S также является полезным решением для использования вместо VPN типа "сеть — сеть" (S2S), если у вас есть только несколько клиентов, которым требуется подключиться к виртуальной сети. Для конфигураций "точка — сеть" требуется тип VPN на основе маршрута.

Какой протокол использует P2S?

В VPN-подключении "точка — сеть" может использоваться один из следующих протоколов:

Протокол OpenVPN® — это VPN-протокол на основе SSL/TLS. Это решение для VPN-подключений на основе TLS позволяет проходить через брандмауэры, так как большинство брандмауэров открывают для исходящего трафика TCP-порт 443, которым пользуется TLS. OpenVPN можно использовать для подключения с устройств Android, iOS (начиная с версии 11.0), Windows, Linux и Mac (macOS, начиная с версии 10.13). Поддерживаемые версии: TLS 1.2 и TLS 1.3 на основе рукопожатия TLS.

SSTP (Secure Socket Tunneling Protocol) — проприетарный VPN-протокол на основе TLS. Это решение для VPN-подключений на основе TLS позволяет проходить через брандмауэры, так как большинство брандмауэров открывают для исходящего трафика TCP-порт 443, которым пользуется TLS. Протокол SSTP поддерживается только на устройствах Windows. Azure поддерживает все версии Windows с протоколом SSTP и поддержкой протокола TLS 1.2 (Windows 8.1 и более поздние версии).

IKEv2 VPN — решение VPN на основе стандартов IPsec. IKEv2 VPN можно использовать для подключения с устройств Mac (macOS версии 10.11 и выше).

Как выполняется аутентификация VPN-клиентов при подключениях типа "точка — сеть"?

Прежде чем Azure примет VPN-подключение "точка — сеть", пользователь сначала должен пройти аутентификацию. Существует три типа проверки подлинности, которые можно выбрать при настройке шлюза P2S. Доступные параметры:

Для конфигурации шлюза P2S можно выбрать несколько типов проверки подлинности. При выборе нескольких типов проверки подлинности используемый VPN-клиент должен поддерживаться по крайней мере одним типом проверки подлинности и соответствующим типом туннеля. Например, если выбрать "IKEv2 и OpenVPN" для типов туннелей, а также "Идентификатор Microsoft Entra ID и Radius" или "Идентификатор Microsoft Entra и сертификат Azure" для типа проверки подлинности, идентификатор Microsoft Entra будет использовать только тип туннеля OpenVPN, так как он не поддерживается IKEv2.

В следующей таблице показаны механизмы проверки подлинности, совместимые с выбранными типами туннелей. Каждый механизм требует настройки соответствующего программного обеспечения VPN-клиента на подключаемом устройстве с соответствующими параметрами, доступными в файлах конфигурации профиля VPN-клиента.

| Тип туннеля | Механизм проверки подлинности |

|---|---|

| OpenVPN | Любое подмножество идентификатора Microsoft Entra, Radius Auth и сертификата Azure |

| SSTP | Проверка подлинности radius или сертификат Azure |

| IKEv2 | Аутентификация RADIUS/ Сертификат Azure |

| IKEv2 и OpenVPN | Radius Auth/ Azure Certificate/ Microsoft Entra ID и Radius Auth/ Идентификатор Microsoft Entra и сертификат Azure |

| IKEv2 и SSTP | Аутентификация RADIUS/сертификат Azure |

Аутентификация на основе сертификата

При настройке шлюза P2S для проверки подлинности сертификата вы отправляете открытый ключ доверенного корневого сертификата в шлюз Azure. Можно использовать корневой сертификат, созданный с помощью корпоративного решения, или создать самозаверяющий сертификат.

Для проверки подлинности каждый клиент, который подключается, должен иметь установленный сертификат клиента, созданный из доверенного корневого сертификата. Это в дополнение к программному обеспечению VPN-клиента. Проверка сертификатов клиентов выполняется VPN-шлюзом, когда устанавливается VPN-подключение "точка — сеть".

Рабочий процесс проверки подлинности сертификата

На высоком уровне необходимо выполнить следующие действия, чтобы настроить проверку подлинности сертификата:

- Включите аутентификацию с использованием сертификатов на шлюзе P2S, а также настройте дополнительные необходимые параметры (пул адресов клиента и т. д.), и загрузите информацию о корневом открытом ключе ЦС.

- Создайте и скачайте файлы конфигурации профиля VPN-клиента (пакет конфигурации профиля).

- Установите сертификат клиента на каждом подключаемом клиентском компьютере.

- Настройте VPN-клиент на клиентском компьютере с помощью параметров, найденных в пакете конфигурации профиля VPN.

- Подключитесь.

Проверка подлинности идентификатора Microsoft Entra

Шлюз P2S можно настроить для проверки подлинности VPN-пользователей с помощью учетных данных идентификатора Microsoft Entra. С помощью проверки подлинности идентификатора Microsoft Entra можно использовать функции условного доступа Microsoft Entra и многофакторной проверки подлинности (MFA) для VPN. Проверка подлинности идентификатора Microsoft Entra поддерживается только для протокола OpenVPN. Для проверки подлинности и подключения клиенты должны использовать VPN-клиент Azure.

VPN-шлюз теперь поддерживает новый идентификатор приложения, зарегистрированный корпорацией Майкрософт, и соответствующие значения аудитории для последних версий VPN-клиента Azure. При настройке VPN-шлюза P2S с помощью новых значений аудитории вы пропустите ранее необходимый процесс регистрации приложения VPN-клиента Azure для клиента Microsoft Entra. Идентификатор приложения уже создан, и клиент автоматически может использовать его без дополнительных шагов регистрации. Этот процесс безопаснее, чем вручную регистрация VPN-клиента Azure, так как вам не нужно авторизовать приложение или назначать разрешения с помощью роли администратора облачных приложений. Чтобы лучше понять разницу между типами объектов приложений, см. сведения о том, как и почему приложения добавляются в идентификатор Microsoft Entra.

- Если VPN-шлюз пользователя P2S настроен с помощью значений аудитории для настраиваемого вручную VPN-приложения Azure, вы можете легко изменить параметры шлюза и клиента, чтобы воспользоваться новым идентификатором приложения, зарегистрированным корпорацией Майкрософт. Если вы хотите, чтобы клиенты Linux подключались, необходимо обновить шлюз P2S с новым значением аудитории. VPN-клиент Azure для Linux не поддерживает обратную совместимость с более старыми значениями аудитории.

- Если вы хотите создать или изменить настраиваемое значение аудитории, см. статью "Создание пользовательского идентификатора приложения аудитории для VPN P2S".

- Если вы хотите настроить или ограничить доступ к P2S на основе пользователей и групп, см . статью "Сценарий: Настройка VPN-доступа P2S на основе пользователей и групп".

Рекомендации

VPN-шлюз P2S может поддерживать только одно значение аудитории. Он не поддерживает одновременно несколько значений аудитории.

VPN-клиент Azure для Linux не имеет обратной совместимости с шлюзами P2S, настроенными для использования старых значений аудитории, которые соответствуют зарегистрированному вручную приложению. Однако VPN-клиент Azure для Linux поддерживает настраиваемые параметры аудитории.

-

Хотя возможно, что VPN-клиент Azure для Linux может работать в других дистрибутивах и выпусках Linux, VPN-клиент Azure для Linux поддерживается только в следующих выпусках:

- Ubuntu 20.04

- Ubuntu 22.04

Последние версии VPN-клиентов Azure для macOS и Windows совместимы с шлюзами P2S, настроенными для использования старых значений Audience, которые соответствуют приложению, зарегистрированному вручную. Эти клиенты также поддерживают значения настраиваемой аудитории.

Значения аудитории VPN-клиента Azure

В следующей таблице показаны версии VPN-клиента Azure, которые поддерживаются для каждого идентификатора приложения и соответствующих доступных значений аудитории.

| ИД приложения | Поддерживаемые значения для аудитории | Поддерживаемые клиенты |

|---|---|---|

| Зарегистрировано корпорацией Майкрософт | Значение аудитории c632b3df-fb67-4d84-bdcf-b95ad541b5c8 относится к:— Общедоступная служба Azure - Azure для государственных организаций Azure Германия — Microsoft Azure, управляемый 21Vianet |

-Линукс -Виндоус — macOS |

| Зарегистрировано вручную | — Общедоступная служба Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4- Azure для государственных организаций: 51bb15d4-3a4f-4ebf-9dca-40096fe32426— Azure Германия: 538ee9e6-310a-468d-afef-ea97365856a9— Microsoft Azure, управляемый 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Виндоус — macOS |

| Настраиваемый | <custom-app-id> |

-Линукс -Виндоус — macOS |

Рабочий процесс проверки подлинности идентификатора Microsoft Entra

На высоком уровне необходимо выполнить следующие действия, чтобы настроить проверку подлинности идентификатора Microsoft Entra ID:

- При использовании ручной регистрации приложений выполните необходимые действия в клиенте Microsoft Entra.

- Включите проверку подлинности идентификатора Microsoft Entra в шлюзе P2S, а также дополнительные необходимые параметры (пул адресов клиента и т. д.).

- Создайте и скачайте файлы конфигурации профиля VPN-клиента (пакет конфигурации профиля).

- Скачайте, установите и настройте VPN-клиент Azure на клиентском компьютере.

- Подключение.

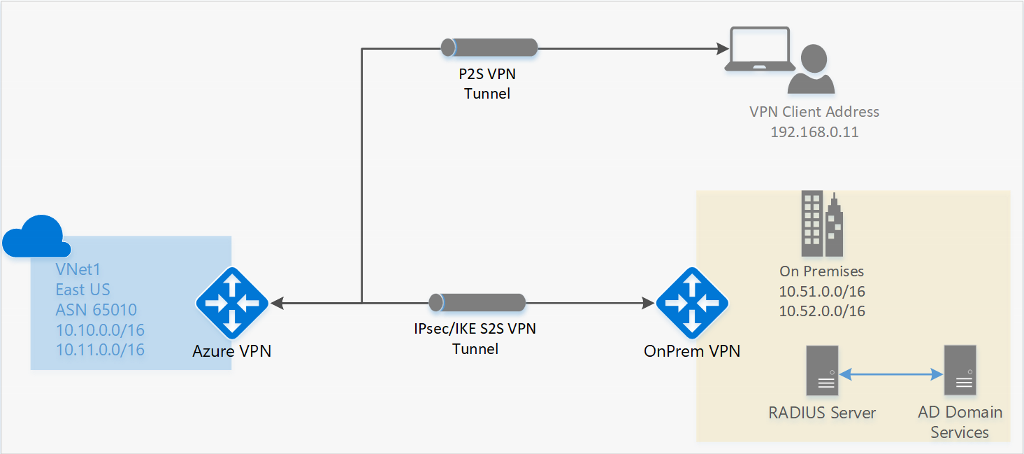

RADIUS — проверка подлинности сервера домена Active Directory (AD)

Аутентификация домена AD позволяет пользователям подключаться к Azure с помощью учетных данных домена организации. Для этой проверки требуется сервер RADIUS, который интегрирован с сервером AD. Организации также могут использовать существующее развертывание RADIUS.

Сервер RADIUS можно развернуть локально или в виртуальной сети Azure. Во время аутентификации VPN-шлюз Azure выполняет роль транзитного шлюза и переадресовывает сообщения аутентификации между сервером RADIUS и подключаемым устройством. Достижимость шлюза к серверу RADIUS важна. Если сервер RADIUS развернут локально, то для обеспечения доступности требуется VPN-подключение "сеть — сеть" из Azure к локальному сайту.

Сервер RADIUS также можно интегрировать со службами сертификации AD. Эта интеграция позволяет вам использовать сервер RADIUS и развертывание корпоративного сертификата для аутентификации сертификатов P2S в качестве альтернативы аутентификации на основе сертификата Azure. Преимущество этой аутентификации заключается в том, что не нужно передавать в Azure корневые сертификаты и отмененные сертификаты.

Сервер RADIUS также можно интегрировать с другими системами внешних идентификаторов. Благодаря этой возможности для VPN-подключений "точка — сеть" доступно множество вариантов аутентификации, в том числе и варианты многофакторной аутентификации.

Инструкции по настройке шлюза P2S см. в разделе "Настройка P2S — RADIUS".

Каковы требования к конфигурации клиента?

Требования к конфигурации клиента зависят от используемого VPN-клиента, типа проверки подлинности и протокола. В следующей таблице показаны доступные клиенты и соответствующие статьи для каждой конфигурации.

| Метод аутентификации | Тип туннеля | ОС клиента | VPN-клиент |

|---|---|---|---|

| Сертификат | |||

| IKEv2, SSTP | Windows | Собственный VPN-клиент | |

| IKEv2 (Интернет-протокол обмена ключами версия 2) | macOS | Собственный VPN-клиент | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows |

VPN-клиент Azure Клиент OpenVPN версии 2.x Клиент OpenVPN версии 3.x |

|

| OpenVPN | macOS | Клиент OpenVPN | |

| OpenVPN | iOS | Клиент OpenVPN | |

| OpenVPN | Linux |

VPN-клиент Azure Клиент OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | VPN-клиент Azure | |

| OpenVPN | macOS | VPN-клиент Azure | |

| OpenVPN | Linux | VPN-клиент Azure |

Какие версии VPN-клиента Azure доступны?

Сведения о доступных версиях VPN-клиента Azure, датах выпуска и новых возможностях в каждом выпуске см.: версии VPN-клиента Azure.

Какие SKU шлюза поддерживают P2S VPN?

В следующей таблице показаны номера SKU шлюза по туннелям, подключению и пропускной способности. Дополнительные сведения см. в разделе "Сведения о номерах SKU шлюза".

|

VPN Шлюз Поколение |

SKU |

Подключение "сеть-сеть" или "VNet-VNet" Туннели |

Подключение "точка — сеть" Подключения SSTP |

Подключение "точка — сеть" Подключения IKEv2/OpenVPN |

Агрегат Тест пропускной способности |

BGP | Зональная избыточность | Поддерживаемое количество виртуальных машин в виртуальной сети |

|---|---|---|---|---|---|---|---|---|

| Поколение1 | Базовая | Макс. 10 | Макс. 128 | Не поддерживается | 100 Мбит/с | Не поддерживается | Нет | 200 |

| Поколение1 | VpnGw1 | Макс. 30 | Макс. 128 | Макс. 250 | 650 Мбит/с | Поддерживается | Нет | 450 |

| Поколение1 | VpnGw2 | Макс. 30 | Макс. 128 | Макс. 500 | 1 Гбит/с | Поддерживается | Нет | 1300 |

| Поколение1 | VpnGw3 | Макс. 30 | Макс. 128 | Макс. 1000 | 1,25 Гбит/с | Поддерживается | Нет | 4000 |

| Поколение1 | VpnGw1AZ | Макс. 30 | Макс. 128 | Макс. 250 | 650 Мбит/с | Поддерживается | Да | 1000 |

| Поколение1 | VpnGw2AZ | Макс. 30 | Макс. 128 | Макс. 500 | 1 Гбит/с | Поддерживается | Да | 2000 |

| Поколение1 | VpnGw3AZ | Макс. 30 | Макс. 128 | Макс. 1000 | 1,25 Гбит/с | Поддерживается | Да | 5000 |

| Поколение2 | VpnGw2 | Макс. 30 | Макс. 128 | Макс. 500 | 1,25 Гбит/с | Поддерживается | Нет | 685 |

| Поколение2 | VpnGw3 | Макс. 30 | Макс. 128 | Макс. 1000 | 2,5 Гбит/с | Поддерживается | Нет | 2240 |

| Поколение2 | VpnGw4 | Макс. 100* | Макс. 128 | Макс. 5000 | 5 Гбит/с | Поддерживается | Нет | 5300 |

| Поколение2 | VpnGw5 | Макс. 100* | Макс. 128 | Макс. 10 000 | 10 Гбит/с | Поддерживается | No | 6700 |

| Поколение2 | VpnGw2AZ | Макс. 30 | Макс. 128 | Макс. 500 | 1,25 Гбит/с | Поддерживается | Да | 2000 |

| Поколение2 | VpnGw3AZ | Макс. 30 | Макс. 128 | Макс. 1000 | 2,5 Гбит/с | Поддерживается | Да | 3300 |

| Поколение2 | VpnGw4AZ | Макс. 100* | Макс. 128 | Макс. пять тысяч | 5 Гбит/с | Поддерживается | Да | 4400 |

| Поколение2 | VpnGw5AZ | Макс. 100* | Макс. 128 | Макс. 10000 | 10 Гбит/с | Поддерживается | Да | 9000 |

Примечание.

Базовый SKU имеет ограничения и не поддерживает IKEv2, IPv6 или аутентификацию RADIUS. Дополнительные сведения см. в разделе настройки шлюза VPN.

Какие политики IKE/IPsec настроены на VPN-шлюзах для P2S-соединения?

В таблицах этого раздела показаны значения политик по умолчанию. Однако они не отражают доступные поддерживаемые значения для пользовательских политик. Для пользовательских политик см. раздел Принятые значения, перечисленные в командлете PowerShell New-AzVpnClientIpsecParameter.

IKEv2

| Шифр | Целостность | PRF | Группа DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

IPsec

| Шифр | Целостность | Группа PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | ГРУППА_НЕТ |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Какие политики TLS настроены на VPN-шлюзах для подключения "точка — сеть"?

TLS

| Политики |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**Поддерживается только в TLS1.3 с OpenVPN

Как настроить подключение P2S?

Для настройки подключения "точка — сеть" необходимо выполнить ряд определенных действий. В следующих статьях описаны шаги для выполнения общих действий по настройке P2S.

- Проверка подлинности сертификата

- Проверка подлинности идентификатора Microsoft Entra

- Проверка подлинности RADIUS

Удаление конфигурации подключения "точка — сеть"

Конфигурацию подключения можно удалить с помощью PowerShell или CLI. Примеры см. в разделе часто задаваемых вопросов.

Как работает маршрутизация P2S

См. следующие статьи:

Вопросы и ответы

Существует несколько записей часто задаваемых вопросов для типа "точка — сеть". Ознакомьтесь с разделом часто задаваемых вопросов о VPN-шлюзе, уделяя особое внимание разделам аутентификации сертификатов и RADIUS, где это уместно.

Следующие шаги

- Настройка подключения P2S — сертификатная аутентификация Azure

- Настройка подключения P2S — проверка подлинности идентификатора Microsoft Entra

OpenVPN является товарным знаком OpenVPN Inc.