Архитектура глобальной транзитной сети и Виртуальная глобальная сеть

Для современных предприятий требуется повсеместное подключение между распределенными приложениями, данными и пользователями в облаке и локальной среде. Глобальная транзитная сетевая архитектура принята компаниями для управления, консолидации и подключения современной облачной корпоративной ИТ-среды.

Глобальная транзитная сетевая архитектура на основе классической звездообразной сетевой модели, где центр, размещенный в облаке, обеспечивает транзитные подключения между конечными точками, которые могут быть распределены между периферийными сегментами разных типов.

В этой звездообразной модели может быть:

- Виртуальная сеть

- Физическая сеть филиала

- Удаленный пользователь

- Интернет

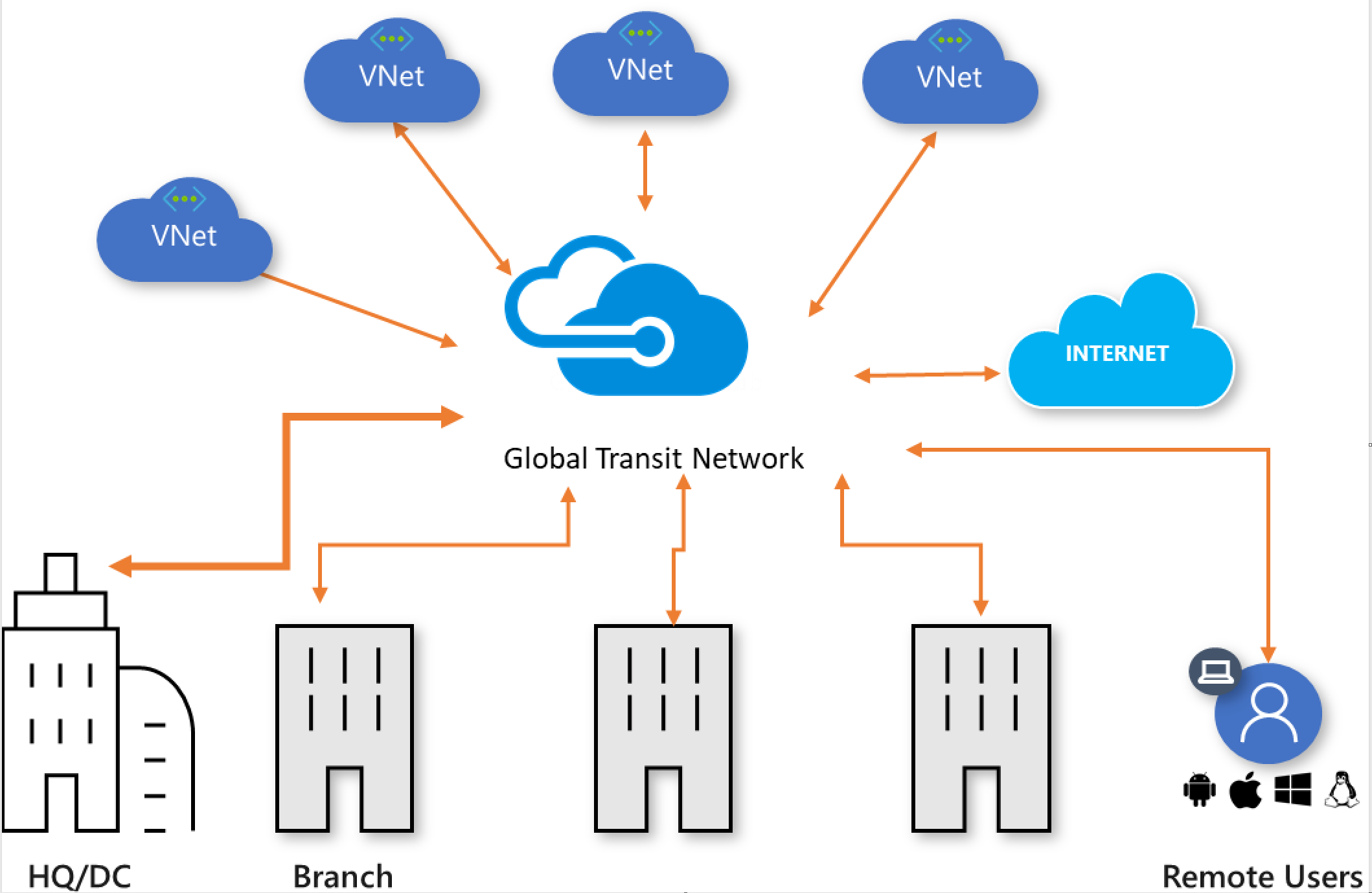

Рис. 1. Глобальная транзитная звездообразная сеть

На рис. 1 показано логическое представление глобальной транзитной сети, где географически распределенные пользователи, физические и виртуальные сети взаимосвязаны через сетевой концентратор, размещенный в облаке. Эта архитектура обеспечивает возможность логического однопрыжкового транзитного подключения между конечными точками сети.

Глобальная транзитная сеть с виртуальной глобальной сетью

Виртуальная глобальная сеть Azure — это управляемая облачная служба корпорации Майкрософт. Все сетевые компоненты, из которых состоит эта служба, размещаются и управляются корпорацией Майкрософт. Дополнительные сведения о Виртуальной глобальной сети см. в статье Общие сведения о виртуальной глобальной сети.

Виртуальная глобальная сеть Azure позволяет использовать глобальную транзитную сетевую архитектуру, обеспечивая подключение "Любой — любой" между глобально распределенными наборами облачных рабочих нагрузок в виртуальных сетях, сетями филиалов, приложениями SaaS и PaaS и пользователями.

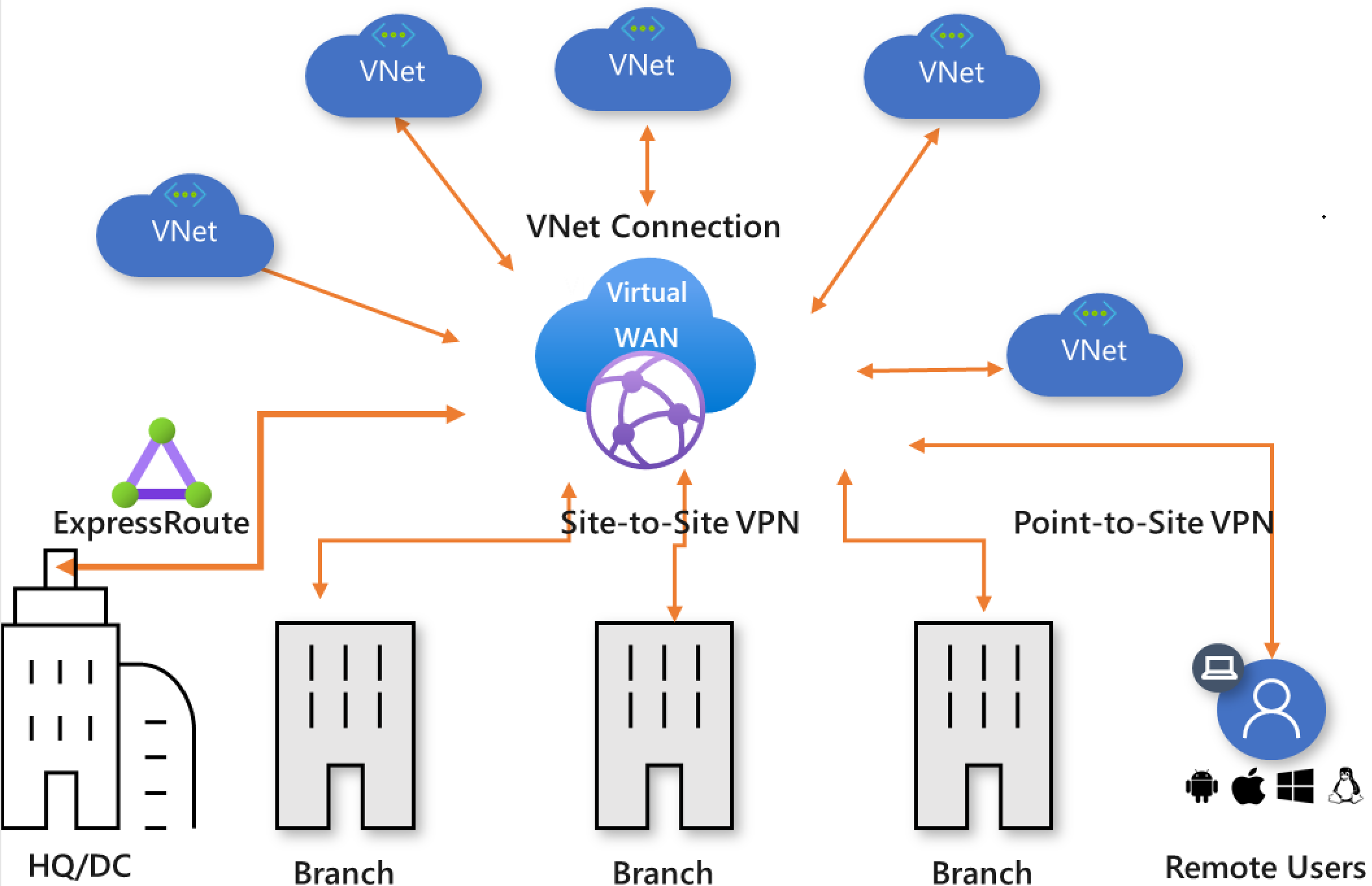

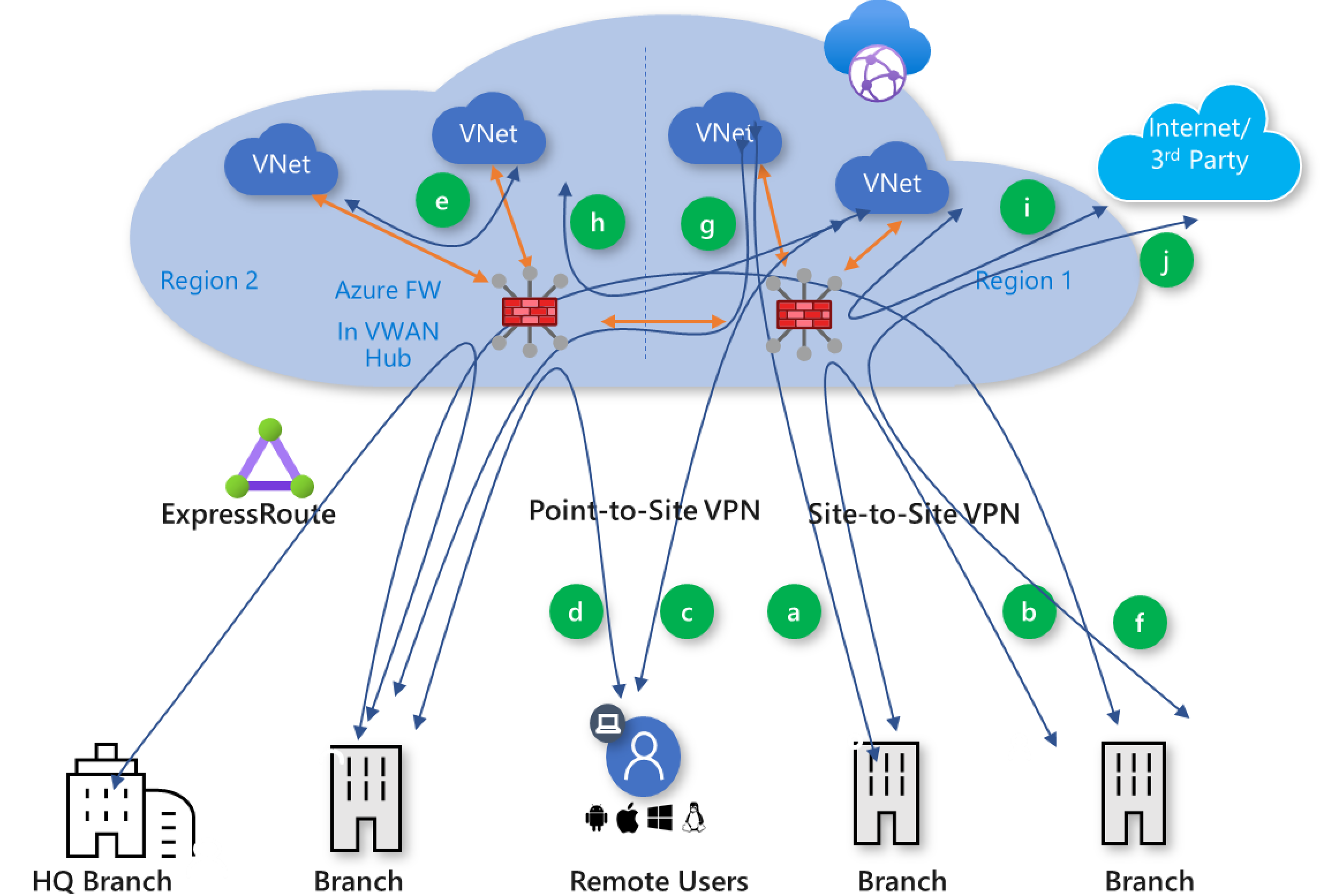

Рис. 2. Архитектура глобальной транзитной сети и виртуальная глобальная сеть

В архитектуре виртуальной глобальной сети Azure в регионах Azure подготавливаются виртуальные глобальные концентраторы, с помощью которых можно подключить филиалы, виртуальные сети и удаленных пользователей. Физические сети филиалов подключаются к концентратору используя ExpressRoute цен. категории "Премиум" или "Стандартный" или подключение "сеть — сеть — VPN". Виртуальные сети подключаются к концентратору через подключения виртуальных сетей, а удаленные пользователи могут напрямую подключаться к концентратору с помощью пользовательских VPN-подключений (VPN-подключений типа "точка — сеть"). Виртуальная глобальная сеть также поддерживает подключение к виртуальной сети между регионами, когда виртуальная сеть в одном регионе может быть подключена к виртуальному концентратору глобальной сети в другом регионе.

Виртуальную глобальную сеть можно установить, создав один виртуальный концентратор глобальной сети в регионе, который имеет наибольшее количество периферийных серверов (филиалов, виртуальных сетей, пользователей), а затем подключая периферийные серверы, которые находятся в других регионах, к концентратору. Это хороший вариант, когда ресурсы предприятия находятся преимущественно в одном регионе с несколькими удаленными периферийными серверами.

Подключение "Концентратор — концентратор"

Корпоративные облака могут охватывать несколько облачных регионов, и оптимально (с точки зрения задержки) получать доступ к облаку из региона, ближайшего к физической сети и пользователям. Одним из основных принципов глобальной транзитной сетевой архитектуры является обеспечение межрегионального подключения между всеми облачными и локальными конечными точками сети. Это означает, что трафик из филиала, подключенного к облаку в одном регионе, может достигать другого филиала или виртуальной сети в другом регионе, используя подключение типа "Концентратор — концентратор", реализованное глобальной сетью Azure.

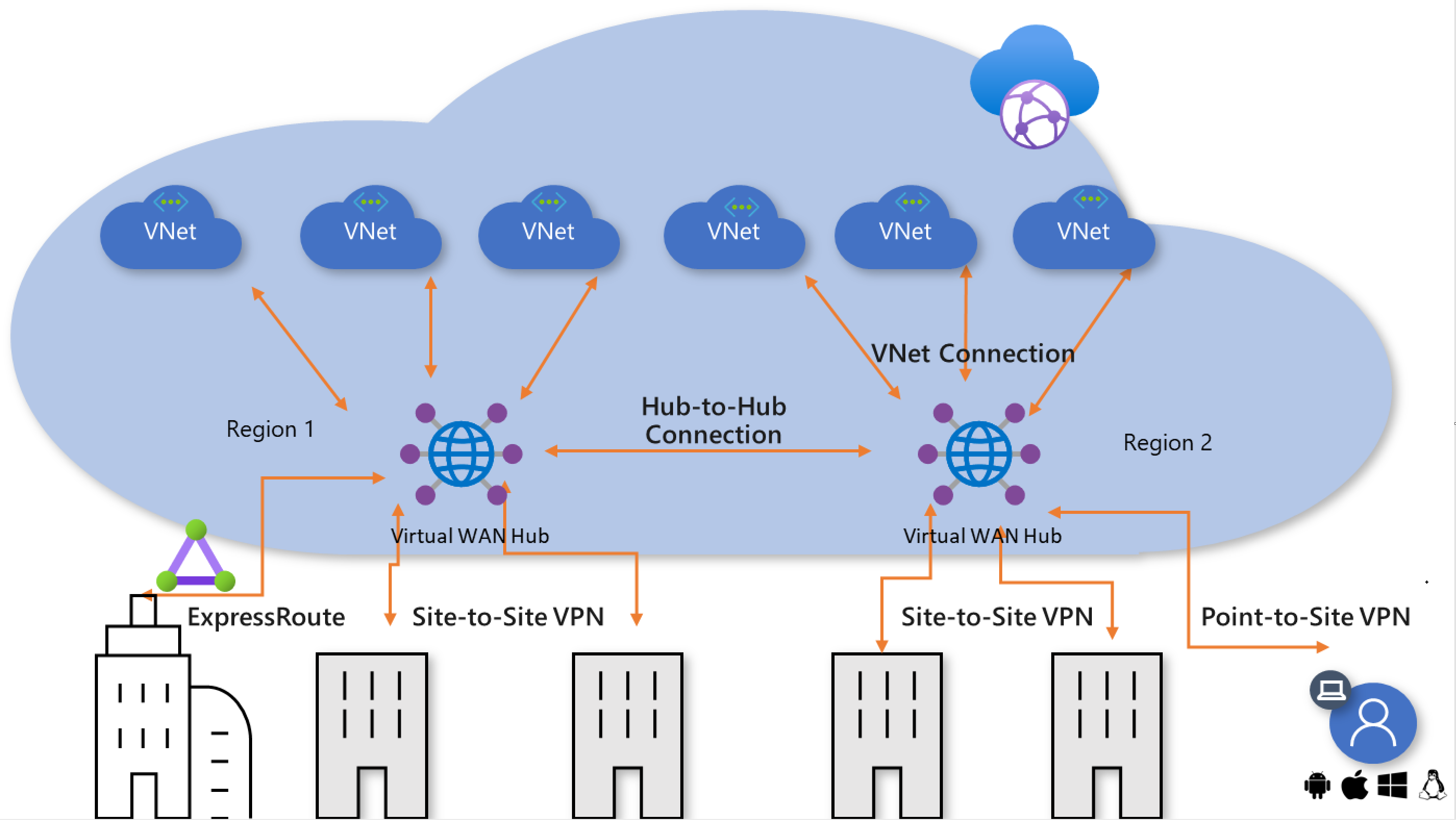

Рис. 3. Виртуальная глобальная сеть с подключением между регионами

Если в одной виртуальной глобальной сети включено несколько концентраторов, то концентраторы автоматически соединены с помощью связей "Концентратор — концентратор", что позволяет реализовать глобальные подключения между филиалами и виртуальными сетями, распределенными по нескольким регионам.

Кроме того, концентраторы, которые являются частью одной виртуальной глобальной сети, могут быть связаны с разными региональными политиками доступа и безопасности. Дополнительные сведения см. в разделе Управление политиками и безопасностью далее в этой статье.

Подключение "Любой — любой"

Глобальная транзитная сетевая архитектура обеспечивает подключения "Любой — любой" через концентраторы виртуальной глобальной сети. Эта архитектура устраняет или уменьшает потребность в полной или частичной связи между периферийными серверами, которая более сложна в разработке и обслуживании. Кроме того, управление маршрутизацией в сетях со звездообразной архитектурой проще в настройке и обслуживании.

Подключение "Любой — любой" (в контексте глобальной архитектуры) позволяет предприятиям с глобально распределенными пользователями, филиалами, центрами обработки данных, виртуальными сетями и приложениями подключаться друг к другу через транзитные концентраторы. Виртуальная глобальная сеть Azure выступает в качестве глобальной транзитной системы.

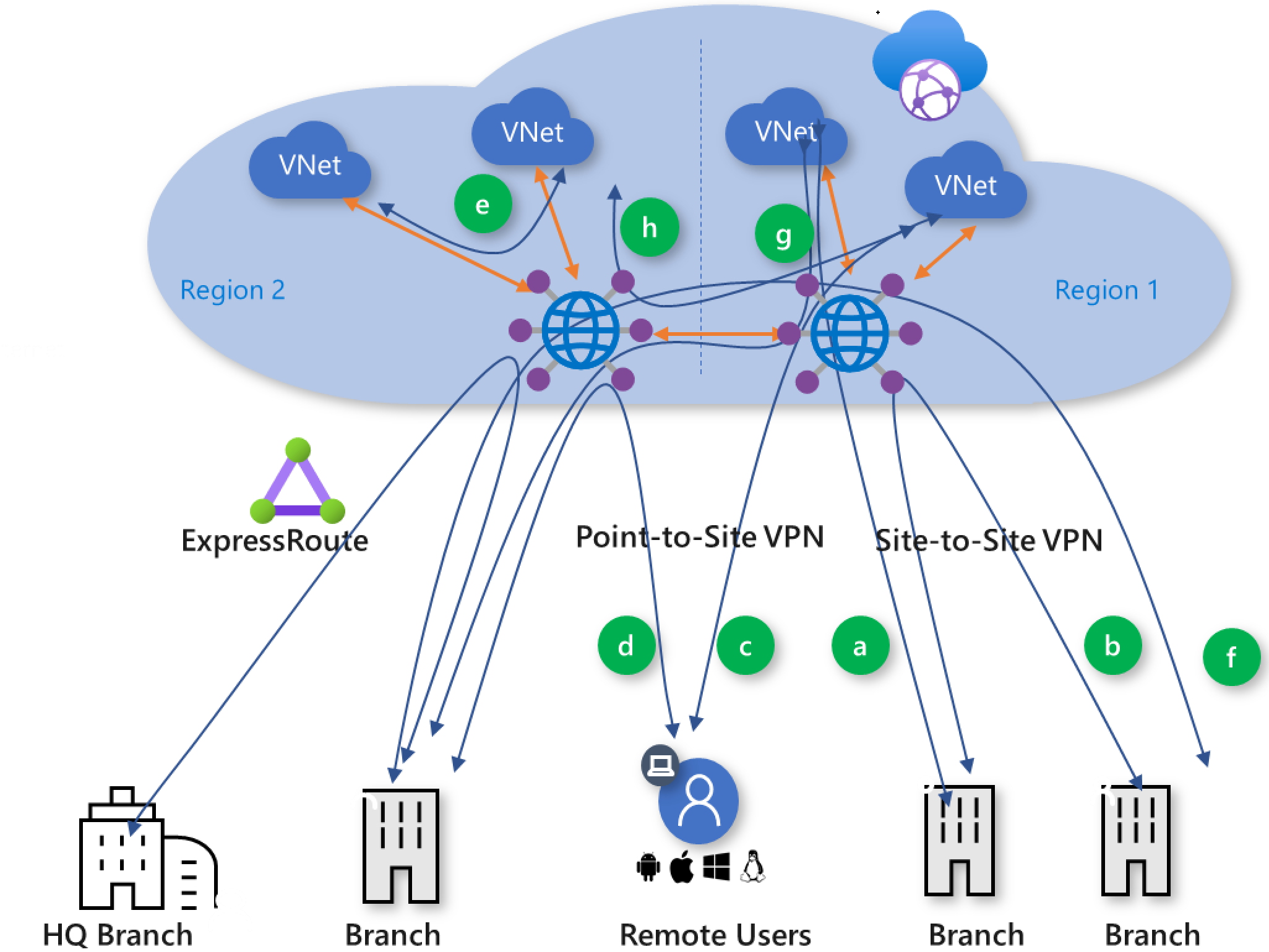

Рис. 4. Пути трафика в виртуальной глобальной сети

Виртуальная глобальная сеть Azure поддерживает следующие глобальные транзитные пути подключения. Буквы в круглых скобках соответствуют обозначениям на рис. 4.

- "Филиал — виртуальная сеть" (a)

- "Филиал — филиал" (b)

- Global Reach ExpressRoute и виртуальная глобальная сеть

- "Удаленный пользователь — виртуальная сеть" (c)

- "Удаленный пользователь — филиал" (d)

- "Виртуальная сеть — виртуальная сеть" (e)

- "Филиал — концентратор — концентратор — филиал" (f)

- "Филиал — концентратор — концентратор — виртуальная сеть" (g)

- "Виртуальная сеть — концентратор — концентратор — виртуальная сеть" (h)

"Филиал — виртуальная сеть" (a) и "Филиал — виртуальная сеть" между регионами (g)

"Филиал — виртуальная сеть" — это основной путь, поддерживаемый виртуальной глобальной сетью Azure. Этот путь позволяет подключать филиалы к рабочим нагрузкам предприятия Azure IAAS, развернутым в виртуальных сетях Azure. Филиалы можно подключить к виртуальной глобальной сети через ExpressRoute или VPN типа "сеть — сеть". Трафик передается в виртуальные сети, подключенные к виртуальным концентраторам глобальной сети через подключения виртуальной сети. Явный транзит через шлюз для виртуальной глобальной сети не требуется, так как Виртуальная глобальная сеть автоматически реализует транзит через шлюз в есть филиала. Сведения о подключении SD-WAN CPE к виртуальной глобальной сети см. в статье Участники Виртуальной глобальной сети.

Global Reach ExpressRoute и виртуальная глобальная сеть

Служба ExpressRoute предоставляет конфиденциальный и устойчивый способ подключения локальных сетей к облаку Майкрософт. Виртуальная глобальная сеть поддерживает подключения канала Express Route. К Виртуальная глобальная сеть можно подключить следующие номера SKU канала ExpressRoute: Local, Standard и Premium.

При использовании Azure Виртуальная глобальная сеть можно включить транзитное подключение ExpressRoute к ExpressRoute.

Вы можете включить транзитное подключение ExpressRoute к ExpressRoute, включив ExpressRoute Global Reach в каналах ExpressRoute. Global Reach — это функция надстройки ExpressRoute, которая позволяет связать каналы ExpressRoute в разных расположениях пиринга вместе для создания частной сети. Транзитное подключение ExpressRoute к ExpressRoute между каналами с надстройкой Global Reach не будет транзитировать Виртуальная глобальная сеть концентратор, так как Global Reach обеспечивает более оптимальный путь по глобальной магистрали.

Функцию "Намерение маршрутизации" можно использовать с политиками маршрутизации частного трафика, чтобы включить транзитное подключение ExpressRoute с помощью (модуль) безопасности, развернутой в центре Виртуальная глобальная сеть. Этот параметр не требует глобального охвата. Дополнительные сведения см. в разделе "ExpressRoute" в документации по намерениям маршрутизации.

"Филиал — филиал" (b) и "Филиал — филиал" между регионами (f)

Филиалы можно подключить к виртуальному концентратору глобальной сети Azure с помощью каналов ExpressRoute и/или VPN типа "сеть — сеть". Вы можете подключить филиалы к виртуальному концентратору глобальной сети, расположенному в регионе, ближайшем к филиалу.

Этот параметр позволяет компаниям использовать магистраль Azure для подключения филиалов. Однако несмотря на то, что эта возможность доступна, следует взвесить преимущества подключения филиалов через виртуальную глобальную сеть Azure по сравнению с использованием частной глобальной сети.

Примечание.

Отключение подключения "Филиал — филиал" в виртуальной глобальной сети: виртуальную глобальную сеть можно настроить для отключения подключения "Филиал — филиал". Эта конфигурация блокирует распространение маршрутов между VPN (S2S и P2S) и подключенными сайтами Express Route. Эта конфигурация не повлияет на распространение и подключение маршрутов "ветвь — виртуальная сеть" и "виртуальная сеть— виртуальная сеть". Чтобы настроить этот параметр с помощью портала Azure, в меню "Конфигурация виртуальной глобальной сети" выберите параметр "Филиал — филиал": Отключено.

"Удаленный пользователь — виртуальная сеть" (c)

Вы можете включить прямой и безопасный удаленный доступ к Azure с помощью подключения типа "точка — сеть" от клиента удаленного пользователя к виртуальной глобальной сети. Удаленным пользователям предприятия больше не нужно подключаться к облаку, используя корпоративную VPN.

"Удаленный пользователь — филиал" (d)

Путь "Удаленный пользователь — филиал" позволяет удаленным пользователям, которые используют подключение типа "точка — сеть" к Azure, получить доступ к локальным рабочим нагрузкам и приложениям сквозь облако. Этот путь предоставляет удаленным пользователям возможность доступа к рабочим нагрузкам, которые развернуты в Azure и локально. Предприятия могут развернуть облачную службу централизованного безопасного удаленного доступа в виртуальной глобальной сети Azure.

Транзит "Виртуальная сеть — виртуальная сеть" (e) и "Виртуальная сеть — виртуальная сеть" между регионами (h)

Транзит "Виртуальная сеть — виртуальная сеть" позволяет виртуальным сетям подключаться друг к другу для соединения многоуровневых приложений, реализованных в нескольких виртуальных сетях. При необходимости можно подключить виртуальные сети друг к другу через пиринг виртуальных сетей. Это может быть уместным в некоторых сценариях, где не требуется транзит через концентратор Виртуальной глобальной сети.

Принудительное туннелирование и маршрут по умолчанию

Принудительное туннелирование можно включить, настроив маршрут по умолчанию для VPN, ExpressRoute или виртуальная сеть подключения в Виртуальная глобальная сеть.

Виртуальный концентратор распространяет полученный маршрут по умолчанию в виртуальную сеть, VPN-подключение типа "сеть — сеть" или подключение ExpressRoute, если для соответствующего подключения по умолчанию установлен флаг "Включено".

Этот флаг отображается, когда пользователь редактирует подключение к виртуальной сети, VPN-подключение или подключение ExpressRoute. По умолчанию этот флаг отключается, когда сайт или канал ExpressRoute подключается к концентратору. Он включается по умолчанию, когда добавляется виртуальное сетевое подключение между виртуальной сетью и виртуальным концентратором. Маршрут по умолчанию не создается в концентраторе Виртуальной глобальной сети. Он распространяется, только если он уже был получен концентратором Виртуальной глобальной сети в результате развертывания брандмауэра в концентраторе или если для другого подключенного сайта включено принудительное туннелирование.

Управление политиками и безопасностью

Виртуальные глобальные концентраторы Azure соединяют все конечные точки сети в гибридной сети и потенциально видят весь транзитный сетевой трафик. Виртуальная глобальная сеть концентраторы можно преобразовать в безопасные виртуальные центры, развернув решение безопасности с подключением к сети в концентраторе. Вы можете развернуть Брандмауэр Azure, выбрать виртуальные сетевые устройства брандмауэра следующего поколения или программное обеспечение безопасности как услуга (SaaS) в центрах Виртуальная глобальная сеть, чтобы обеспечить облачную безопасность, доступ и управление политикой. Вы можете настроить Виртуальная глобальная сеть для маршрутизации трафика в решения безопасности в концентраторе с помощью намерения маршрутизации виртуального концентратора.

Согласование брандмауэров Azure в концентраторах виртуальной глобальной сети может осуществляться с помощью Диспетчера брандмауэра Azure. Диспетчер брандмауэра Azure предоставляет возможности управления и масштабирования безопасности для глобальных транзитных сетей. Диспетчер брандмауэра Azure предоставляет возможность централизованного управления маршрутизацией, глобального управления политиками, расширенными службами Интернет-безопасности с помощью сторонних поставщиков и брандмауэра Azure.

Дополнительные сведения о развертывании и оркестрации виртуальных сетевых устройств брандмауэра следующего поколения в центре Виртуальная глобальная сеть см. в статье "Интегрированные сетевые виртуальные устройства" в виртуальном концентраторе. Дополнительные сведения о решениях безопасности SaaS, которые можно развернуть в центре Виртуальная глобальная сеть, см. в статье "Программное обеспечение как услуга".

Рис. 5. Защищенный виртуальный концентратор с Брандмауэром Azure

Виртуальная глобальная сеть поддерживает следующие глобальные защищенные пути транзитного подключения. В то время как схемы и шаблоны трафика в этом разделе описывают варианты использования Брандмауэр Azure, те же шаблоны трафика поддерживаются с сетевыми виртуальными устройствами и решениями безопасности SaaS, развернутыми в центре. Буквы в круглых скобках соответствуют обозначениям на рис. 5.

- Безопасный транзит между виртуальными сетями (c)

- Безопасный транзит между виртуальными сетями между виртуальными центрами (g), поддерживаемый с намерением маршрутизации

- Безопасный транзит "Виртуальная сеть — виртуальная сеть" (e)

- Безопасный транзит между виртуальными сетями между виртуальными центрами (h), поддерживаемый с намерением маршрутизации

- Безопасный транзит между филиалами (b), поддерживаемый с намерением маршрутизации

- Безопасная транзитная ветвь между виртуальными центрами (f), поддерживаемая с намерением маршрутизации

- "Виртуальная сеть — Интернет" или сторонние службы безопасности (i)

- "Филиал — Интернет" или сторонние службы безопасности (j)

Защищенный транзит между виртуальными сетями (e), безопасный транзит между виртуальными сетями между регионами(h)

Защищенный транзит между виртуальными сетями позволяет виртуальным сетям подключаться друг к другу через (модуль) безопасности (Брандмауэр Azure, выбрать NVA и SaaS), развернутые в центре Виртуальная глобальная сеть.

"Виртуальная сеть — Интернет" или сторонние службы безопасности (i)

Виртуальная сеть — Интернет позволяет виртуальным сетям подключаться к Интернету через (модуль) безопасности (Брандмауэр Azure, выбрать NVA и SaaS) в концентраторе виртуальной глобальной сети. Трафик в Интернет через поддерживаемые сторонние службы безопасности не проходит через (модуль) безопасности и направляется прямо в стороннюю службу безопасности. Вы можете настроить путь "Виртуальная сеть — Интернет" с помощью поддерживаемой сторонней службы безопасности с помощью Диспетчера брандмауэра Azure.

"Филиал — Интернет" или сторонние службы безопасности (j)

Подключение "Филиал — Интернет" позволяет филиалам подключаться к Интернету через Брандмауэр Azure в концентраторе виртуальной глобальной сети. Трафик в Интернет через поддерживаемые сторонние службы безопасности не проходит через (модуль) безопасности и направляется прямо в стороннюю службу безопасности. Вы можете настроить путь "Филиал — Интернет" с помощью поддерживаемой сторонней службы безопасности и Диспетчера брандмауэра Azure.

Защищенный транзит между филиалами, защищенный транзитом между филиалами (b), (f)

Филиалы можно подключить к защищенному виртуальному концентратору с помощью Брандмауэра Azure с использованием каналов ExpressRoute и/или VPN типа "сеть — сеть". Вы можете подключить филиалы к виртуальному концентратору глобальной сети, расположенному в регионе, ближайшем к филиалу. Настройка намерения маршрутизации в центрах Виртуальная глобальная сеть позволяет выполнять ветвь-ветвь или ветвь межрегионную проверку между концентраторами и регионами с помощью (модуль) безопасности (Брандмауэр Azure, выбора NVA и SaaS), развернутых в центре Виртуальная глобальная сеть.

Этот параметр позволяет компаниям использовать магистраль Azure для подключения филиалов. Однако несмотря на то, что эта возможность доступна, следует взвесить преимущества подключения филиалов через виртуальную глобальную сеть Azure по сравнению с использованием частной глобальной сети.

Защищенный транзит между филиалами и виртуальной сетью (c), защищенный транзитом между регионами (g) в филиалах и виртуальной сети

Защищенный транзит "Филиал — виртуальная сеть" позволяет ветвям взаимодействовать с виртуальными сетями в том же регионе, что и концентратор виртуальной глобальной сети, а также другую виртуальную сеть, подключенную к другому концентратору глобальной сети в другом регионе (проверка трафика между концентраторами поддерживается только с намерением маршрутизации).

Как включить маршрут по умолчанию (0.0.0.0/0) в защищенном виртуальном концентраторе?

Брандмауэр Azure, развернутый в концентраторе виртуальной глобальной сети (защищенный виртуальный концентратор), можно настроить как маршрутизатор по умолчанию для Интернета или доверенного поставщика безопасности для всех филиалов (соединенных через VPN или ExpressRoute), периферийных виртуальных сетей и пользователей (подключенных через P2S VPN). Эту конфигурацию необходимо задать с помощью Диспетчера брандмауэра Azure. См. раздел "Маршрутизация трафика к концентратору", чтобы настроить весь трафик из филиалов (включая пользователей), а также виртуальных сетей в Интернет через Брандмауэр Azure.

Это конфигурация выполняется в два этапа.

Настройте маршрутизацию трафика через Интернет с помощью меню "Параметры маршрутов для защищенного виртуального концентратора". Настройте виртуальные сети и филиалы, которые могут передавать трафик в Интернет через брандмауэр.

Укажите, какие подключения (виртуальная сеть и филиал) могут направлять трафик в Интернет (0.0.0.0/0) через Брандмауэр Azure в концентраторе или доверенном поставщике безопасности. Этот этап гарантирует, что маршрут по умолчанию будет распространен на выбранные филиалы и виртуальные сети, подключенные к виртуальному концентратору глобальной сети через существующие соединения.

Принудительное туннелирование трафика в локальный брандмауэр в защищенном виртуальном концентраторе

Если в виртуальном концентраторе уже задан маршрут по умолчанию (по протоколу BGP) из одного из филиалов (через сети VPN или ExpressRoute), этот маршрут по умолчанию переопределяется маршрутом по умолчанию, полученным из параметра Диспетчера брандмауэра Azure. В этом случае весь трафик, поступающий на концентратор из виртуальных сетей и филиалов и направляющийся в Интернет, будет направляться в Брандмауэр Azure или доверенному поставщику безопасности.

Примечание.

В настоящее время нет возможности выбрать локальный брандмауэр или Брандмауэр Azure (и доверенный поставщик безопасности) для трафика, связанного с Интернетом, исходя из виртуальных сетей, ветвей или пользователей. Маршрут по умолчанию, полученный из параметра Диспетчера брандмауэра Azure, всегда является предпочтительным для маршрута по умолчанию, полученного из одного из филиалов.

Следующие шаги

Создайте подключение с помощью виртуальной глобальной сети и разверните Брандмауэр Azure в концентраторах виртуальной глобальной сети.