Сценарий: маршрутизация трафика через NVA с помощью пользовательских параметров

При работе с маршрутизацией виртуальных концентраторов для Виртуальной глобальной сети Azure доступно множество вариантов. В этой статье рассматривается маршрутизация трафика через виртуальный сетевой модуль (NVA) для обмена данными между виртуальными сетями и ветвями, а также использование другого NVA для трафика, связанного с Интернетом. Дополнительные сведения см. в разделе Маршрутизация виртуального концентратора.

Примечание.

Обратите внимание, что для следующих сценариев маршрутизации концентратор Виртуальная глобальная сеть и периферийный виртуальная сеть, содержащий NVA, должен находиться в одном регионе Azure.

Проект

- Периферийные узлы для виртуальных сетей, подключенных к виртуальному концентратору. (Например, VNet 1, VNet 2 и VNet 3 на схеме далее в этой статье.)

- Виртуальная сеть службы для виртуальных сетей, в которой пользователи развернули NVA для проверки трафика, не входящего в Интернет, и, возможно, с общими службами, к которым обращаются периферийные узлы. (Например, виртуальная сеть 4 на схеме далее в этой статье.)

- Виртуальная сеть периметра для виртуальных сетей, в которых пользователи развернули NVA для проверки трафика, связанного с Интернетом. (Например, виртуальная сеть 5 на схеме далее в этой статье.)

- Концентраторы для виртуальных концентраторов глобальной сети, управляемых корпорацией Майкрософт.

В таблице ниже перечислены подключения, поддерживаемые в этом сценарии.

| С дт. | По | Периферийные точки | Виртуальная сеть службы | Ветви | Интернет |

|---|---|---|---|---|---|

| Спицы | -> | напрямую; | напрямую; | через виртуальную сеть службы | через виртуальную сеть периметра |

| Виртуальная сеть службы | -> | напрямую; | Н/Д | напрямую; | |

| Ветви | -> | через виртуальную сеть службы | напрямую; | напрямую; |

Каждая ячейка в матрице подключения описывает, поступают ли подключения напрямую через Виртуальную глобальную сеть или одну из виртуальных сетей с помощью NVA.

Заметьте следующие детали:

- Спицы:

- Периферийные точки будут достигать других периферийных устройств непосредственно через виртуальные концентраторы глобальной сети.

- Периферийные точки получают возможность подключения к ветвям через статический маршрут, указывающий на виртуальную сеть службы. Они не изучают конкретные префиксы из ветвей, так как эти префиксы более специфичны и переопределяют сводку.

- Периферийные точки отправляют интернет-трафик в сеть периметра через пиринг прямого подключения к сети.

- Ветви будут получать периферийные точки через статическую маршрутизацию, указывающую на виртуальную сеть службы. Они не изучают конкретные префиксы из виртуальных сетей, переопределяющих обобщенный статический маршрут.

- Виртуальная сеть службы будет похожа на виртуальную сеть общих служб, которая должна быть доступна из каждой виртуальной сети и каждой ветви.

- Для сети периметра не требуется подключение через Виртуальную глобальную сеть, так как трафик, который она будет поддерживать, поступает через прямые соединения между виртуальными сетями. Однако для упрощения конфигурации используйте ту же модель подключения, что и для сети периметра.

Существуют три разных шаблона подключения, которые преобразуются в три таблицы маршрутов. Связи с различными виртуальными сетями:

- Спицы:

- Идентификатор связанной таблицы маршрутизации: RT_V2B

- Распространение в таблицы маршрутизации: RT_V2B и RT_SHARED

- Виртуальные сети NVA (виртуальная сеть службы и виртуальная сеть DMZ):

- Связанная таблица маршрутизации: RT_SHARED

- Распространение в таблицы маршрутизации: RT_SHARED

- Ветви:

- Связанная таблица маршрутизации: Default

- Распространение в таблицы маршрутизации: RT_SHARED и По умолчанию

Примечание.

Убедитесь, что виртуальные сети периферийных точек не распространяются на метку по умолчанию. Это гарантирует, что трафик из ветвей в виртуальные сети периферийных точек пересылается в NVA.

Эти статические маршруты обеспечивают передачу входящего и исходящего трафика между виртуальной сетью и ветвью через NVA в виртуальной сети службы (VNet 4):

| Description | Таблица маршрутов | Статический маршрут |

|---|---|---|

| Ветви | RT_V2B | 10.2.0.0/16 -> vnet4conn |

| Периферийные точки NVA | По умолчанию. | 10.1.0.0/16 -> vnet4conn |

Теперь можно использовать Виртуальную глобальную сеть для выбора правильного подключения для отправки пакетов. Кроме того, необходимо использовать Виртуальную глобальную сеть для выбора правильного действия, выполняемого при получении этих пакетов. Для этого используются таблицы маршрутов подключения следующим образом:

| Description | Connection | Статический маршрут |

|---|---|---|

| VNet2Branch | vnet4conn | 10.2.0.0/16 -> 10.4.0.5 |

| Branch2VNet | vnet4conn | 10.1.0.0/16 -> 10.4.0.5 |

Дополнительные сведения см. в разделе Маршрутизация виртуального концентратора.

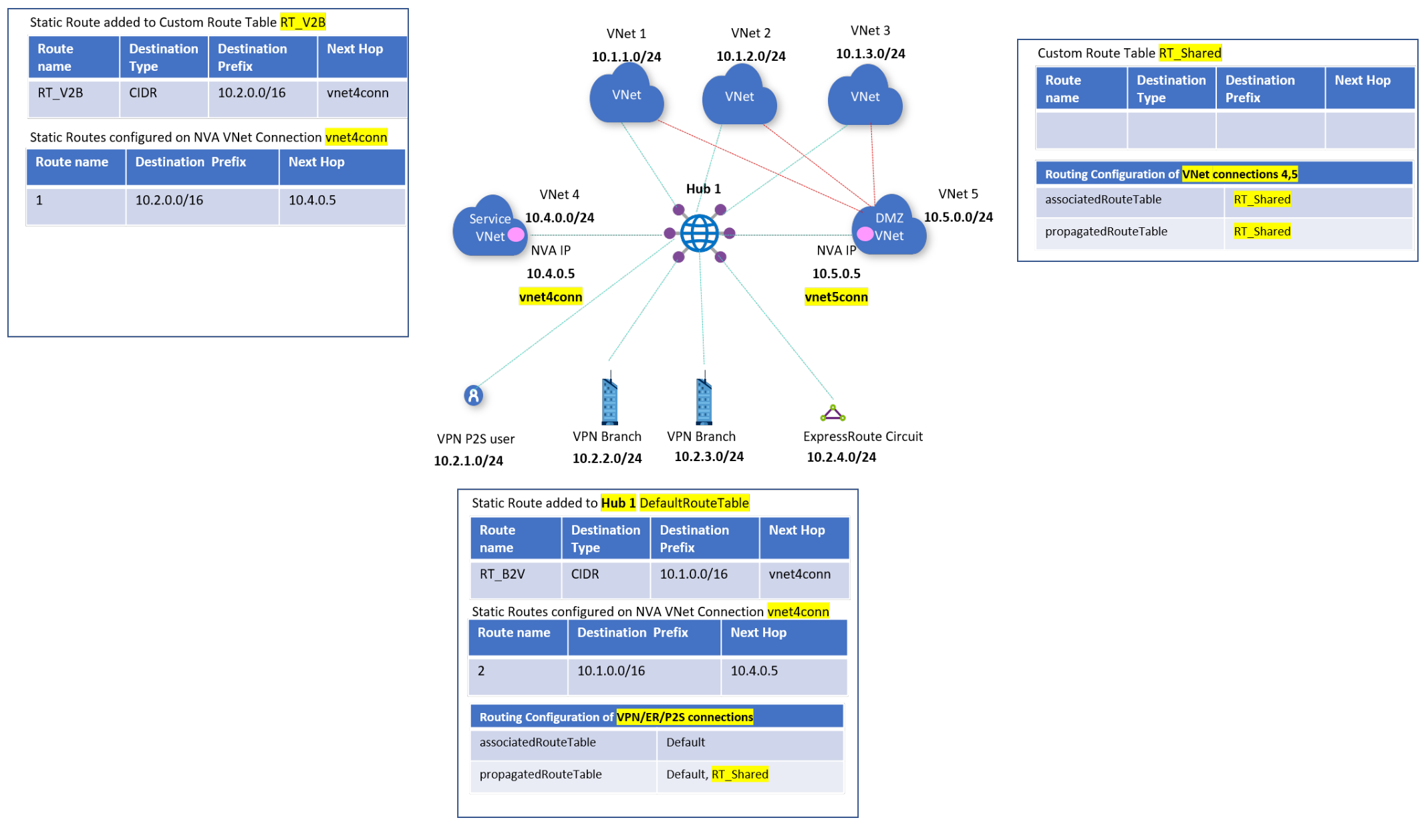

Архитектура

На следующей схеме показана архитектура, описанная выше в этой статье.

На схеме имеется один концентратор; Концентратор 1.

Концентратор 1 напрямую подключен к виртуальным сетям NVA VNet 4 и VNet 5.

Трафик между виртуальными сетями 1, 2, 3 и ветвями должен проходить через NVA VNet 4 10.4.0.5.

Весь интернет-трафик, связанный с виртуальными сетями 1, 2 и 3, должен проходить через NVA VNet 5 10.5.0.5.

Рабочий процесс

Чтобы настроить маршрутизацию через NVA, необходимо выполнить следующие действия.

Для трафика, связанного с Интернетом через VNet 5, требуются виртуальные сети 1, 2 и 3 для прямого подключения через пиринг виртуальных сетей к VNet 5. Кроме того, необходимо настроить определяемый пользователем маршрут в виртуальных сетях для 0.0.0.0/0 и следующего прыжка 10.5.0.5.

Если вы не хотите подключать виртуальные сети 1, 2 и 3 к виртуальной сети 5, а вместо этого просто использовать NVA в виртуальной сети 4 для маршрутизации трафика 0.0.0.0/0/0 из ветвей (локальных VPN-подключений или ExpressRoute), перейдите к альтернативному рабочему процессу.

Однако если нужно, чтобы трафик между виртуальными сетями был транзитом через NVA, необходимо отключить виртуальную сеть 1, 2, 3 из виртуального концентратора и подключить его или поместить в периферийную точку NVA VNet 4. В Виртуальной глобальной сети трафик между виртуальными сетями передается через виртуальный концентратор глобальной сети или Брандмауэр Azure виртуального концентратора глобальной сети (безопасный центр). Если одноранговый узел виртуальных сетей напрямую использует пиринг виртуальных сетей, то он может обмениваться данными напрямую, минуя транзит через виртуальный концентратор.

На портале Azure перейдите к своему виртуальному концентратору и создайте настраиваемую таблицу маршрутов с именем RT_Shared. В этой таблице описаны маршруты через распространение из всех виртуальных сетей и подключений филиалов. Эта пустая таблица представлена на следующей схеме:

Маршруты: нет необходимости добавлять статические маршруты.

Ассоциация: выберите виртуальные сети 4 и 5, что означает, что подключения этих виртуальных сетей связаны с таблицей маршрутов RT_Shared.

Распространение: так как все ветви и виртуальные сети должны динамически распространять свои маршруты в эту таблицу маршрутов, выберите ветви и все виртуальные сети.

Создайте пользовательскую таблицу маршрутов с именем RT_V2B для маршрутизации трафика от виртуальных сетей 1, 2 и 3 к ветвям.

Маршруты: добавьте агрегированную статическую запись маршрута для ветвей со следующим прыжком в качестве подключения к виртуальной сети 4. Настройте статический маршрут в подключении к виртуальной сети 4 для префиксов ветвей. Укажите следующий прыжок в качестве конкретного IP-адреса NVA в виртуальной сети 4.

Ассоциация: выберите все виртуальные сети 1, 2 и 3. Это подразумевает, что подключения к виртуальным сетям 1, 2 и 3 будут связаны с этой таблицей маршрутов и смогут изучать маршруты (статические и динамические через распространение) в этой таблице маршрутов.

Распространение: подключения распространяют маршруты в таблицы маршрутов. Выбор виртуальных сетей 1, 2 и 3 позволяет распространять маршруты от виртуальных сетей 1, 2 и 3 к этой таблице маршрутов. Нет необходимости распространять маршруты от подключений ветвей к RT_V2B, так как трафик виртуальной сети ветви проходит через NVA в VNet 4.

Измените таблицу маршрутов по умолчанию DefaultRouteTable.

Все подключения VPN, Azure ExpressRoute и пользовательского VPN связаны с таблицей маршрутов по умолчанию. Все подключения VPN, ExpressRoute и пользовательские VPN распространяют маршруты в один и тот же набор таблиц маршрутизации.

Маршруты: добавьте агрегированную статическую запись маршрута для виртуальных сетей 1, 2 и 3 со следующим прыжком в качестве подключения к виртуальной сети 4. Настройте статический маршрут в подключении для обобщенных префиксов виртуальной сети 4 для VNet 1, 2 и 3. Укажите следующий прыжок в качестве конкретного IP-адреса NVA в виртуальной сети 4.

Ассоциация: убедитесь, что выбран параметр для ветвей (VPN/ER/P2S), чтобы локальные подключения ветви сопоставлены с таблицей маршрутов по умолчанию.

Распространение из: убедитесь, что выбран параметр для ветвей (VPN/ER/P2S), что позволяет локальным подключениям распространять маршруты в таблицу маршрутов по умолчанию.

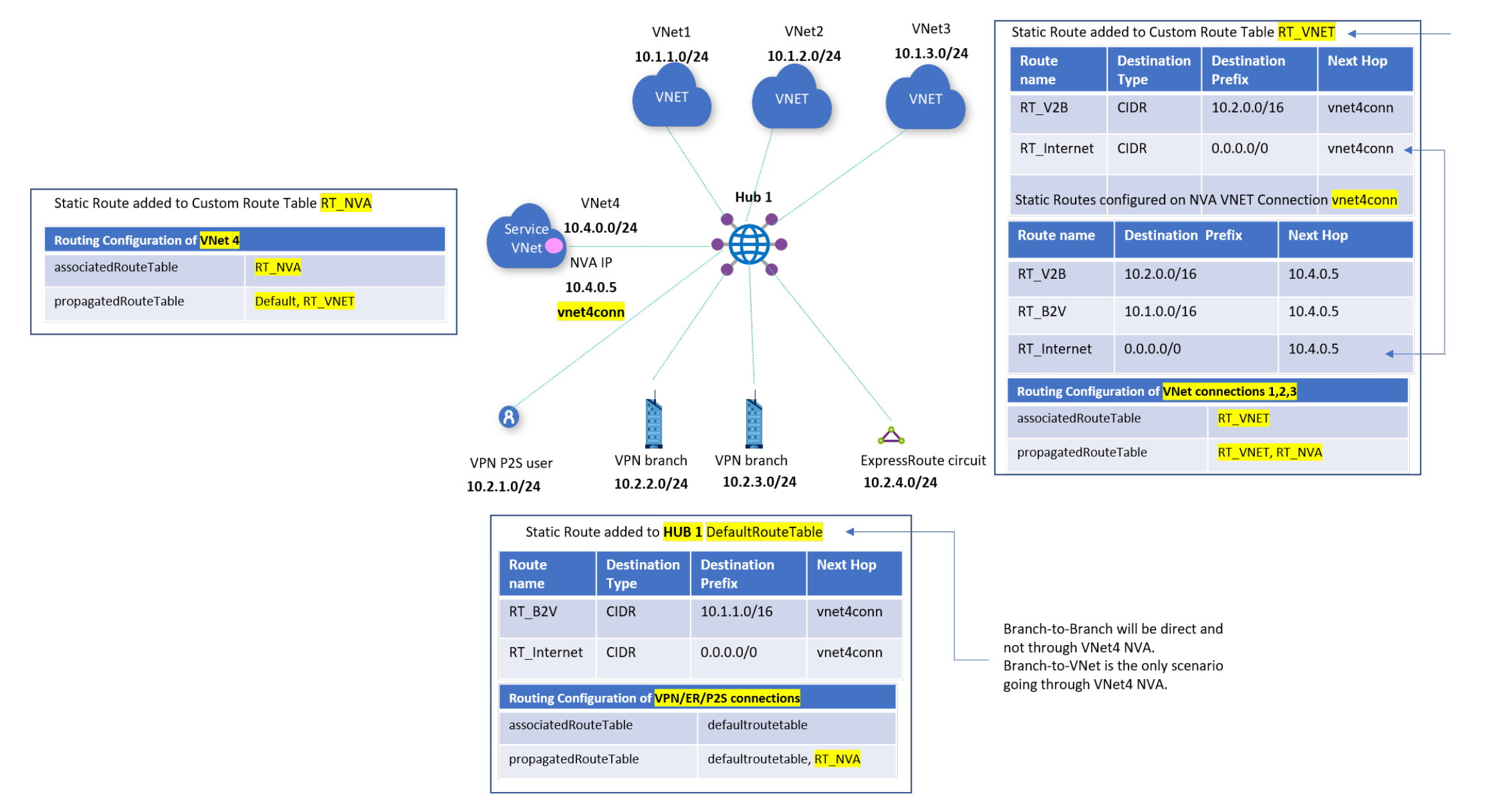

Альтернативный рабочий процесс

В этом рабочем процессе вы не подключаете виртуальные сети 1, 2 и 3 к VNet 5. Вместо этого вы используете NVA в виртуальной сети 4 для маршрутизации трафика 0.0.0.0/0 из ветвей (локальных подключений VPN или ExpressRoute).

Чтобы настроить маршрутизацию через NVA, необходимо выполнить следующие действия.

На портале Azure перейдите к своему виртуальному концентратору и создайте настраиваемую таблицу маршрутов с именемRT_NVA для маршрутизации трафика через NVA 10.4.0.5

Маршруты: действия не требуются.

Ассоциация: выберите виртуальную сеть 4. Это подразумевает, что подключения к виртуальной сети 4 будут связаны с этой таблицей маршрутов и смогут изучать маршруты (статические и динамические через распространение) в этой таблице маршрутов.

Распространение: подключения распространяют маршруты в таблицы маршрутов. Выбор виртуальных сетей 1, 2 и 3 позволяет распространять маршруты от виртуальных сетей 1, 2 и 3 к этой таблице маршрутов. Выбор ветвей (VPN/ER/P2S) позволяет распространять маршруты из ветвей или локальных подключений к этой таблице маршрутов. Все подключения VPN, ExpressRoute и пользовательские VPN распространяют маршруты в один и тот же набор таблиц маршрутизации.

Создайте пользовательскую таблицу маршрутизации с именем RT_VNET для маршрутизации трафика из виртуальных сетей 1, 2 и 3 к ветвям или Интернету (0.0.0.0/0) через NVA виртуальной сети 4. Трафик между виртуальными сетями будет прямым, а не через NVA VNet 4. Если вы хотите направить трафик через NVA, отключите виртуальные сети 1, 2 и 3 и подключите их с помощью пиринга виртуальных сетей к VNet 4.

Маршруты:

Добавьте агрегированный маршрут "10.2.0.0/16" со следующим прыжком в качестве подключения к VNet 4 для трафика, который приходит из виртуальных сетей 1, 2 и 3 в ветви. В подключении VNet 4 настройте маршрут для "10.2.0.0/16" и укажите следующий прыжок в качестве конкретного IP-адреса NVA в VNet 4.

Добавьте маршрут "0.0.0.0/0" со следующим прыжком в качестве подключения VNet 4. Добавлен "0.0.0.0/0" для отправки трафика в Интернет. Это не означает, что определенные префиксы адресов относятся к виртуальным сетям или ветвям. В подключении VNet 4 настройте маршрут для "0.0.0.0/0" и укажите следующий прыжок в качестве конкретного IP-адреса NVA в VNet 4.

Ассоциация: выберите все виртуальные сети 1, 2 и 3. Это подразумевает, что подключения к виртуальным сетям 1, 2 и 3 будут связаны с этой таблицей маршрутов и смогут изучать маршруты (статические и динамические через распространение) в этой таблице маршрутов.

Распространение: подключения распространяют маршруты в таблицы маршрутов. Выбор виртуальных сетей 1, 2 и 3 позволяет распространять маршруты от виртуальных сетей 1, 2 и 3 к этой таблице маршрутов. Убедитесь, что параметр для ветвей (VPN/ER/P2S) не выбран. Это гарантирует, что локальные подключения не могут напрямую добраться до виртуальных сетей 1, 2 и 3.

Измените таблицу маршрутов по умолчанию DefaultRouteTable.

Все подключения VPN, Azure ExpressRoute и пользовательского VPN связаны с таблицей маршрутов по умолчанию. Все подключения VPN, ExpressRoute и пользовательские VPN распространяют маршруты в один и тот же набор таблиц маршрутизации.

Маршруты:

Добавьте агрегированный маршрут "10.1.0.0/16" для виртуальных сетей 1, 2 и 3 со следующим прыжком в качестве подключения к виртуальной сети 4.

Добавьте маршрут "0.0.0.0/0" со следующим прыжком в качестве подключения VNet 4. Добавлен "0.0.0.0/0" для отправки трафика в Интернет. Это не означает, что определенные префиксы адресов относятся к виртуальным сетям или ветвям. На предыдущем шаге для подключения VNet 4 вы уже настроили маршрут для "0.0.0.0/0", и следующим прыжком будет определенный IP-адрес NVA в VNet 4.

Ассоциация: убедитесь, что параметр для ветвей (VPN/ER/P2S) выбран. Это гарантирует, что подключения локальной ветви будут связаны с таблицей маршрутов по умолчанию. Все подключения VPN, Azure ExpressRoute и пользовательского VPN связаны только с таблицей маршрутов по умолчанию.

Распространение из: убедитесь, что параметр для ветвей (VPN/ER/P2S) выбран. Это гарантирует, что локальные подключения распространяют маршруты в таблицу маршрутов по умолчанию. Все подключения VPN, ExpressRoute и пользовательские VPN распространяют маршруты в один и "тот же набор таблиц маршрутизации".

Рекомендации

Чтобы маршрут 0.0.0.0/0 вступил в силу, пользователям портала необходимо включить параметр "Распространить на маршрут по умолчанию" для подключений (VPN/ER/P2S/виртуальная сеть).

Чтобы маршрут 0.0.0.0/0 вступил в силу, пользователям PS/CLI/REST необходимо задать для флага enableinternetsecurity значение true.

Подключение к виртуальной сети не поддерживает ip-адрес следующего прыжка с виртуальным устройством одной сети в периферийной виртуальной сети " если" один из маршрутов с IP-адресом следующего прыжка указывается как общедоступный IP-адрес или 0.0.0.0/0 (Интернет).

Если маршрут 0.0.0.0/0 настроен в качестве статического маршрута для подключения к виртуальной сети, он применяется ко всему трафику, включая ресурсы самой периферийной виртуальной сети. Это означает, что весь трафик будет пересылаться на IP-адрес следующего прыжка статического маршрута (частный IP-адрес NVA). Таким образом, в развертываниях с маршрутом 0.0.0.0/0 с ip-адресом следующего прыжка, настроенным для подключения к периферийной виртуальной сети, для доступа к рабочим нагрузкам в той же виртуальной сети, что и NVA напрямую (т. е. так, чтобы трафик не прошел через NVA), укажите маршрут /32 для подключения к периферийной виртуальной сети. Например, если вы хотите напрямую получить доступ к 10.1.3.1, укажите 10.1.3.1/32 для следующего прыжка в подключении к периферийной виртуальной сети.

Чтобы упростить маршрутизацию и уменьшить изменения в таблицах маршрутизации концентратора Виртуальной глобальной сети, рекомендуется использовать новый "Пиринг BGP с помощью концентратора Виртуальной глобальной сети".

Следующие шаги

- Дополнительные сведения о виртуальной глобальной сети см. в статье, содержащей Часто задаваемые вопросы о ней.

- Дополнительные сведения см. в статье Сведения о маршрутизации виртуальных концентраторов.