Настройка клиента Microsoft Entra для подключений протокола VPN OpenVPN пользователя P2S

При подключении к виртуальной сети с помощью VPN пользователя Виртуальной глобальной сети ("точка — сеть") вы можете выбрать нужный протокол. Используемый протокол определяет доступные способы проверки подлинности. Если вы используете протокол OpenVPN, проверка подлинности Microsoft Entra является одним из доступных вариантов проверки подлинности. В этой статье описана настройка клиента Microsoft Entra для VPN Виртуальная глобальная сеть пользователя (точка — сеть) с помощью проверки подлинности OpenVPN.

Примечание.

Проверка подлинности идентификатора Microsoft Entra поддерживается только для подключений к протоколу OpenVPN® и требует vpn-клиента Azure.

1. Создание клиента Microsoft Entra

Убедитесь, что у вас есть клиент Microsoft Entra. Если у вас нет клиента Microsoft Entra, его можно создать, выполнив действия, описанные в статье "Создание нового клиента ":

- Название организации

- Первоначальное доменное имя

2. Создание пользователей клиента Microsoft Entra

Создайте две учетные записи в созданном клиенте Microsoft Entra. Шаги см. в статье Добавление и удаление новых пользователей.

- Роль администратора облачных приложений

- Учетная запись пользователя

Роль администратора облачных приложений используется для предоставления согласия регистрации VPN-приложения Azure. Учетная запись пользователя может использоваться для тестирования проверки подлинности OpenVPN.

Назначьте одну из учетных записей роли администратора облачных приложений. Инструкции см. в разделе "Назначение ролей администратора и неадминистратора пользователям с идентификатором Microsoft Entra".

3. Предоставление согласия на регистрацию приложения VPN Azure

Войдите в портал Azure в качестве пользователя, которому назначена роль администратора облачных приложений.

Затем предоставьте согласие администратора для организации. Это позволит приложению VPN Azure выполнять вход и читать профили пользователей. Скопируйте и вставьте URL-адрес, относящийся к расположению развертывания, в адресную строку браузера:

Общедоступный

https://login.microsoftonline.com/common/oauth2/authorize?client_id=41b23e61-6c1e-4545-b367-cd054e0ed4b4&response_type=code&redirect_uri=https://portal.azure.com&nonce=1234&prompt=admin_consentAzure для государственных организаций

https://login.microsoftonline.us/common/oauth2/authorize?client_id=51bb15d4-3a4f-4ebf-9dca-40096fe32426&response_type=code&redirect_uri=https://portal.azure.us&nonce=1234&prompt=admin_consentMicrosoft Cloud Germany

https://login-us.microsoftonline.de/common/oauth2/authorize?client_id=538ee9e6-310a-468d-afef-ea97365856a9&response_type=code&redirect_uri=https://portal.microsoftazure.de&nonce=1234&prompt=admin_consentMicrosoft Azure под управлением 21Vianet

https://login.chinacloudapi.cn/common/oauth2/authorize?client_id=49f817b6-84ae-4cc0-928c-73f27289b3aa&response_type=code&redirect_uri=https://portal.azure.cn&nonce=1234&prompt=admin_consentПримечание.

Если вы используете учетную запись администратора облачных приложений, которая не является собственной для клиента Microsoft Entra для предоставления согласия, замените "common" идентификатором клиента Microsoft Entra в URL-адресе. Замена common идентификатором арендатора может также потребоваться в некоторых других случаях. Сведения о поиске идентификатора клиента см. в статье "Как найти идентификатор клиента Microsoft Entra".

Если появится запрос, выберите учетную запись с ролью администратора облачных приложений.

На странице Запрошенные разрешения щелкните Принять.

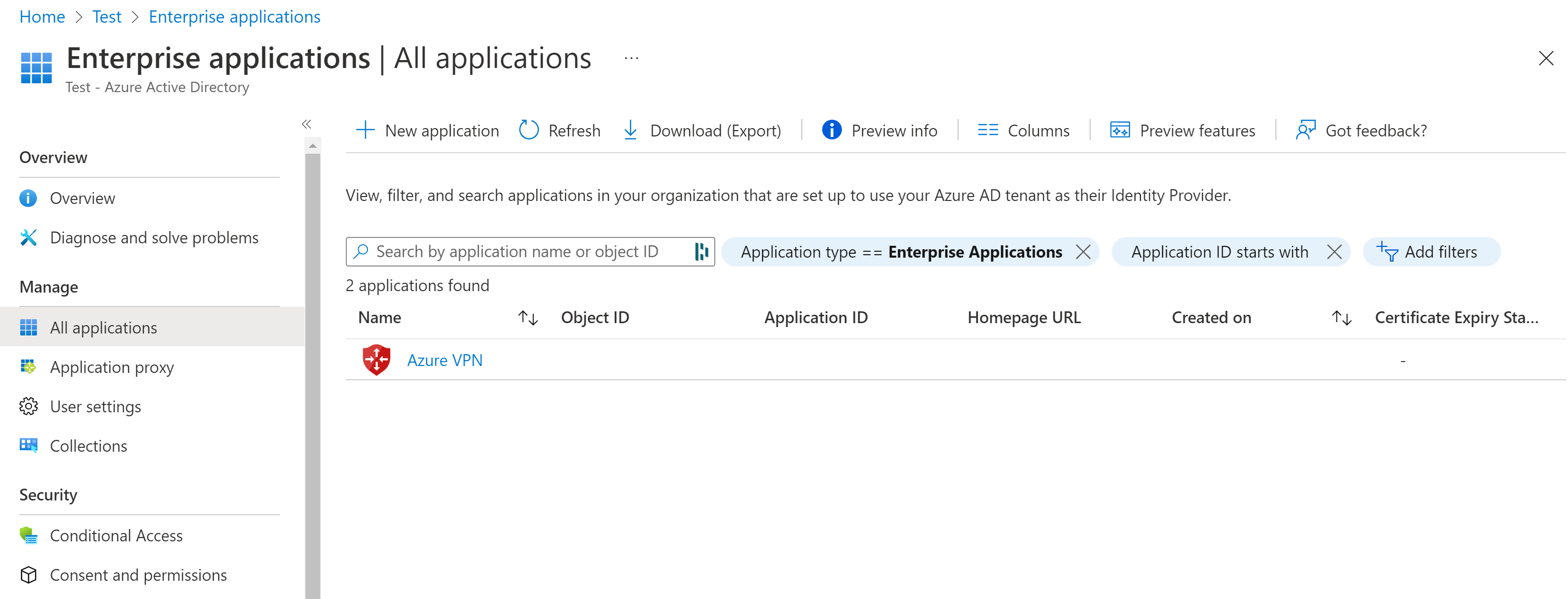

Перейдите к идентификатору Microsoft Entra. В области слева щелкните Корпоративные приложения. Вы увидите VPN Azure в списке.

Следующие шаги

Чтобы подключиться к виртуальным сетям с помощью проверки подлинности Microsoft Entra, необходимо создать конфигурацию VPN пользователя и связать ее с Виртуальным концентратором. Сведения о настройке проверки подлинности Microsoft Entra для подключения типа "точка — сеть" к Azure.