Архитектура для приложений Oracle с azure Виртуальные машины с базой данных в OCI

Область применения: ✔️ виртуальные машины Linux

Корпорация Майкрософт и Oracle совместно позволяют клиентам развертывать приложения Oracle, такие как Oracle E-Business Suite, JD Edwards EnterpriseOne и PeopleSoft в облаке. Благодаря внедрению взаимодействия частной сети между Microsoft Azure и Oracle Cloud Infrastructure (OCI), приложения Oracle можно развертывать в Azure с внутренними базами данных в Azure или OCI. Приложения Oracle также можно интегрировать с идентификатором Microsoft Entra, позволяя настроить единый вход, чтобы пользователи могли войти в приложение Oracle с помощью учетных данных Microsoft Entra.

OCI поддерживает различные варианты базы данных Oracle для приложений Oracle, включая DBaaS, Exadata Cloud Service, Oracle RAC и инфраструктуру как услугу (IaaS). В настоящее время автономная база данных не поддерживает серверную часть для приложений Oracle.

Существует несколько вариантов развертывания приложений Oracle в Azure, в том числе в режиме высокий доступности и безопасным способом. Azure также предлагает образы виртуальных машин базы данных Oracle, которые можно развернуть, если вы решили запускать все приложения Oracle в Azure.

В следующих разделах приведены рекомендации по архитектуре Майкрософт и Oracle для развертывания решений Oracle E-Business Suite, JD Edwards EnterpriseOne и PeopleSoft в межоблачной конфигурации или полностью в Azure. Корпорация Майкрософт и Oracle тестировали эти приложения и подтвердили, что производительность соответствует стандартам, установленным Oracle для этих приложений.

Рекомендации по архитектуре

Приложения Oracle состоят из нескольких служб, которые могут размещаться на одной или нескольких виртуальных машинах в Azure и (необязательно) в OCI.

Экземпляры приложения можно настраивать с использованием частных или общедоступных конечных точек. Майкрософт и Oracle рекомендуют настроить для управления приложением виртуальную машину узла-бастиона с общедоступным IP-адресом в отдельной подсети. Затем следует назначить другим компьютерам только частные IP-адреса, включая уровень базы данных.

При настройке приложения в межоблачной архитектуре необходимо планировать, чтобы пространство IP-адресов в виртуальной сети Azure не перекрывалось пространством частных IP-адресов в виртуальной сети OCI.

Для повышения безопасности нужно настроить группы безопасности сети на уровне подсети и разрешить трафик только через определенные порты и IP-адреса. Например, компьютеры на среднем уровне должны принимать только трафик из виртуальной сети. Внешний трафик не должен попадать на них напрямую.

Для обеспечения высокой доступности можно настроить избыточные экземпляры различных серверов в одной группе доступности или в разных зонах доступности. Зоны доступности позволяют обеспечить выполнение соглашения об уровне обслуживания на 99,99 % времени, в то время как группы доступности позволяют достичь соглашения об уровне обслуживания на 99,95 % времени доступности в регионе. Примеры архитектур, приведенные в этой статье, развертываются в двух зонах доступности.

При развертывании приложения с помощью межоблачного взаимодействия можно продолжать использовать существующий канал ExpressRoute для подключения среды Azure к локальной сети. Однако для подключения к OCI потребуется отдельный канал ExpressRoute, отличный от того, который используется для подключения к локальной сети.

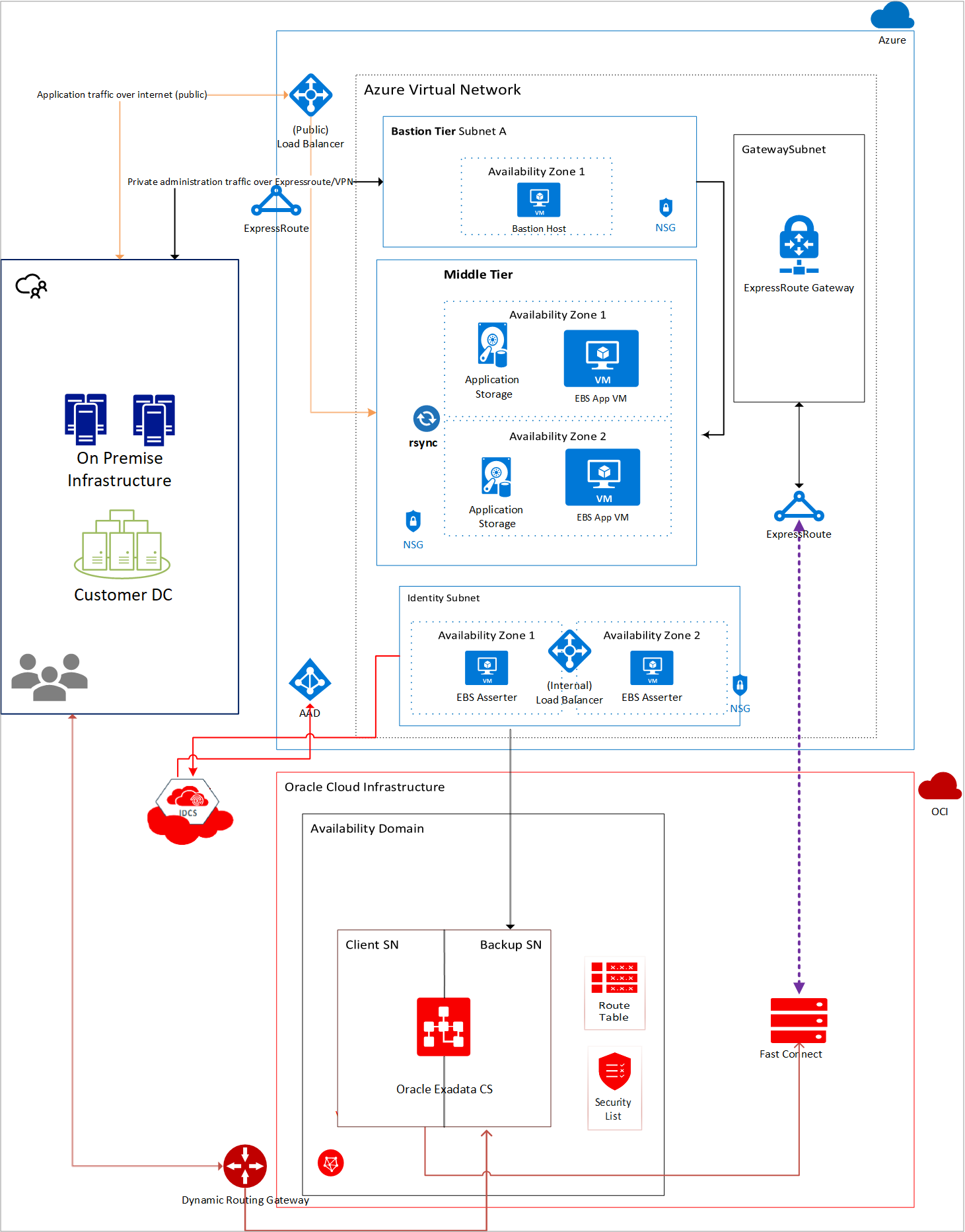

E-Business Suite

Oracle E-Business Suite (EBS) — это набор приложений, включающий решения для управления логистическими цепочками Supply Chain Management (SCM) и отношениями с клиентами Customer Relationship Management (CRM). Чтобы воспользоваться преимуществами управляемого портфеля баз данных OCI, можно развернуть EBS на основе межоблачного межплатформенного соединения между Microsoft Azure и OCI. В этой конфигурации уровни представления и приложения выполняются в Azure и на уровне базы данных в OCI, как показано на следующей схеме архитектуры (рис. 1).

Рисунок 1. Межоблачная архитектура E-Business Suite

В этой архитектуре виртуальная сеть в Azure подключается к виртуальной облачной сети в OCI с использованием межоблачного межплатформенного соединения. Уровень приложения настраивается в Azure, в то время как база данных настроена в OCI. Рекомендуется развернуть каждый компонент в собственной подсети с группами безопасности сети, чтобы разрешить трафик только из определенных подсетей на определенных портах.

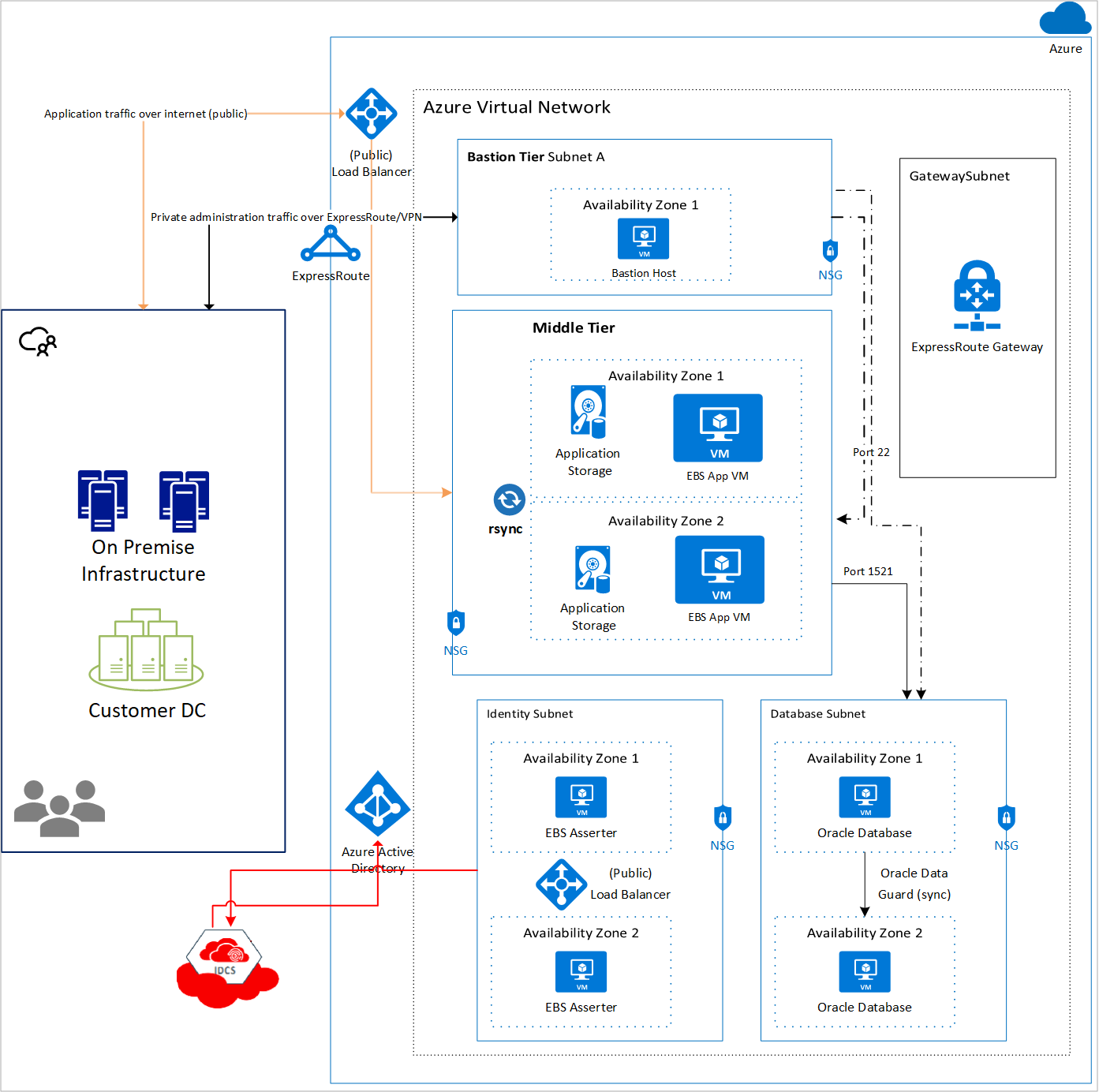

Архитектура может быть адаптирована для развертывания полностью в Azure с высокодоступными базами данных Oracle, настроенными с помощью Oracle Data Guard в двух зонах доступности в регионе. На следующей схеме (рис. 2) приведен пример этой схемы архитектуры:

Рис. 2. Архитектура E-Business Suite, полностью развернутая в Azure

В следующих разделах дается общее описание различных компонентов.

Уровень бастиона

Узел бастиона является дополнительным компонентом, который можно использовать в качестве сервера переходов для предоставления доступа к экземплярам приложений и базы данных. Для виртуальной машины узла бастиона может быть назначен общедоступный IP-адрес, хотя рекомендуется настроить подключение ExpressRoute или VPN типа "сеть — сеть" с помощью локальной сети для обеспечения безопасного доступа. Кроме того, для входящего трафика должны быть открыты только подключения по протоколу SSH (порт 22 для ОС Linux) или RDP (порт 3389 для ОС Windows Server). Для обеспечения высокой доступности узел бастиона следует развертывать в двух зонах доступности или в одной группе доступности.

Также можно включить перенаправление SSH-агента на виртуальных машинах, что позволит получать доступ к другим виртуальным машинам в виртуальной сети посредством пересылки учетных данных с узла бастиона. Или же можно использовать SSH-туннелирование для предоставления доступа к другим экземплярам.

Ниже приведен пример перенаправления агента:

ssh -A -t user@BASTION_SERVER_IP ssh -A root@TARGET_SERVER_IP`

Эта команда выполняет подключение к бастиону и сразу же запускает ssh снова, поэтому на целевом экземпляре вы получаете доступ к терминалу. Если кластер настроен иначе, на целевом экземпляре может понадобиться указать пользователя, отличного от привилегированного (root). Аргумент -A обеспечивает перенаправление подключения агента, чтобы ваш закрытый ключ, находящийся на локальном компьютере, использовался автоматически. Обратите внимание, что перенаправление агента — это цепочка, поэтому вторая ssh команда также содержит аргумент -A, чтобы для всех последующих подключений по SSH, инициированных из целевого экземпляра, также использовался ваш локально размещенный закрытый ключ.

Уровень приложений (средний).

Уровень приложений изолирован в собственной подсети. Для обеспечения отказоустойчивости и удобного управления исправлениями настроены несколько виртуальных машин. Эти виртуальные машины можно использовать совместное хранилище, предлагаемое Azure NetApp Files и SSD ценовой категории "Ультра". Такая конфигурация позволяет упростить развертывание исправлений без простоев. Компьютеры на уровне приложений должны быть перекрыты общедоступным балансировщиком нагрузки, поэтому запросы к уровню приложений EBS обрабатываются даже в том случае, если один компьютер на уровне находится в автономном режиме из-за сбоя.

Подсистема балансировки нагрузки

Подсистема балансировки нагрузки Azure позволяет распределять трафик между несколькими экземплярами рабочей нагрузки для обеспечения высокой доступности. В этом случае настраивается общедоступная подсистема балансировки нагрузки, так как пользователям разрешен доступ к приложению EBS через Интернет. Подсистема балансировки нагрузки распределяет нагрузку на оба компьютера среднего уровня. Для повышения безопасности следует разрешить трафик только от пользователей, обращающихся к системе из корпоративной сети с помощью VPN-подключения типа "сеть — сеть" или ExpressRoute, а также групп безопасности сети.

Уровень базы данных

На этом уровне размещается база данных Oracle в собственной подсети. Рекомендация заключается в добавлении групп безопасности сети, которые разрешают трафик только с уровня приложения на уровень базы данных на порте базы данных, зависящее от Oracle 1521.

Майкрософт и Oracle рекомендуют установить высокий уровень доступности. Высокую доступность в Azure можно обеспечить путем настройки двух баз данных Oracle в двух зонах доступности с помощью Oracle Data Guard или облачной службы Oracle Database Exadata Cloud Service в OCI. При использовании облачной службы Oracle Database Exadata база данных развертывается в двух подсетях. Вы также можете настроить базу данных Oracle на виртуальных машинах в OCI в двух доменах доступности с помощью Oracle Data Guard.

Уровень идентификации

Уровень удостоверений содержит виртуальную машину утверждений EBS Asserter. EBS Asserter позволяет синхронизировать удостоверения из Oracle Identity Cloud Service (IDCS) и идентификатора Microsoft Entra. EBS Asserter необходим, так как EBS не поддерживает протоколы единого входа, такие как SAML 2.0 или OpenID Connect. EBS Asserter использует маркер подключения OpenID Connect (создаваемый IDCS), проверяет его, а затем создает сеанс для пользователя в EBS.

Хотя эта архитектура показывает интеграцию IDCS, единый доступ и единый вход Microsoft Entra ID также можно включить с помощью Oracle Access Manager с Oracle Internet Directory или Oracle Unified Directory. Дополнительные сведения см. в статье Развертывание Oracle EBS в режиме интеграции с IDCS или Развертывание Oracle EBS в режиме интеграции с ОАМ.

Для обеспечения высокой доступности рекомендуется развернуть избыточные серверы EBS Asserter в нескольких зонах доступности с подсистемой балансировки нагрузки перед ним.

После настройки инфраструктуры E-Business Suite можно установить, следуя руководству по установке, предоставленному Oracle.

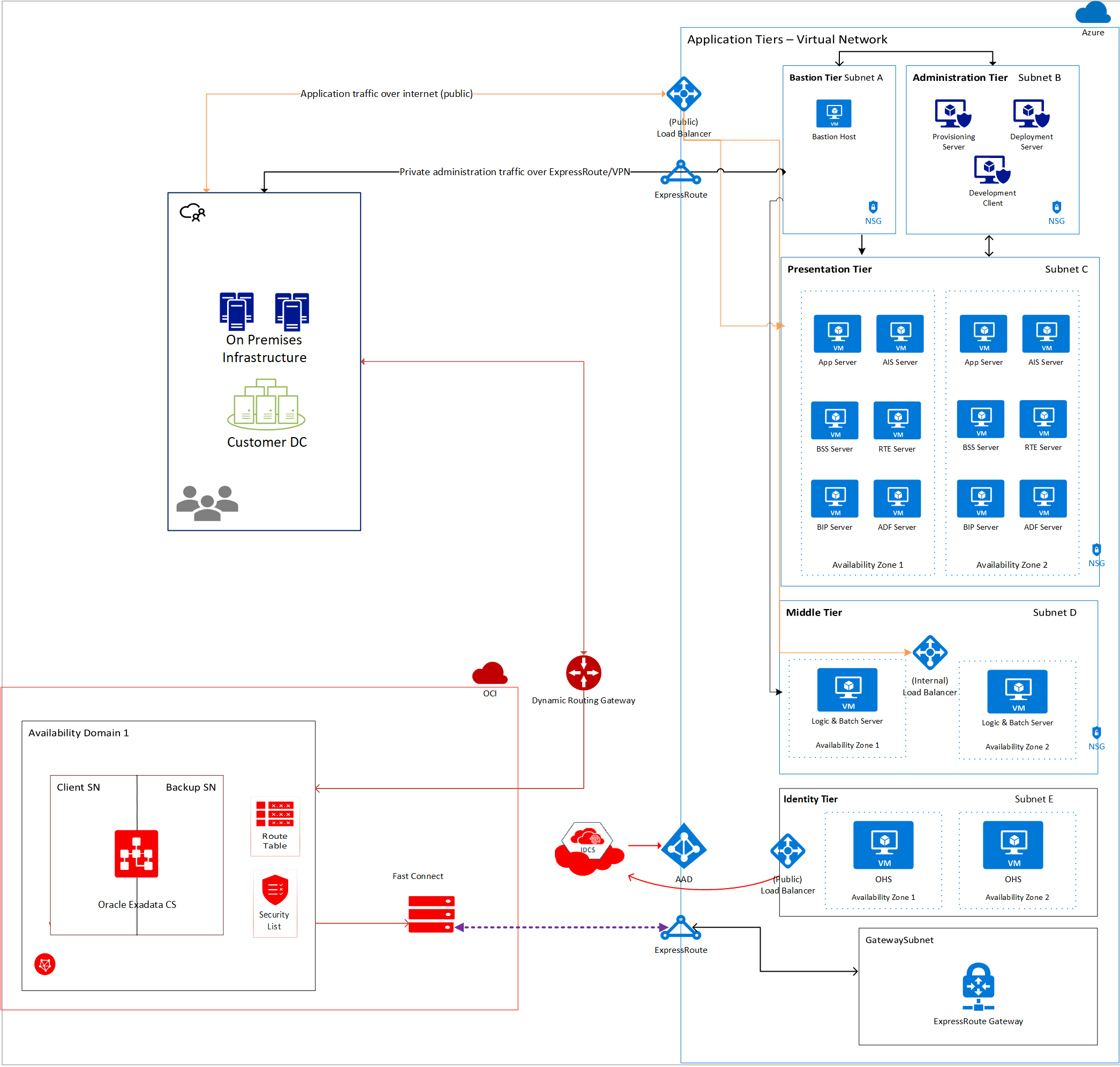

JD Edwards EnterpriseOne;

JD Edwards EnterpriseOne Oracle — это интегрированный комплексный набор приложений для планирования корпоративных ресурсов. Это многоуровневое приложение, которое можно настроить с помощью серверной части базы данных Oracle или SQL Server. В этом разделе подробно рассматривается развертывании JD Edwards EnterpriseOne с серверной службой базы данных Oracle в OCI или в Azure.

В рекомендуемой архитектуре ниже (рис. 3) уровни администрирования и представления вместе с средним уровнем развертываются в виртуальной сети в Azure. База данных развертывается в виртуальной облачной сети в OCI.

Как и в случае с E-Business Suite, вы можете настроить дополнительный уровень бастиона для безопасного администрирования. Вы можете использовать узел виртуальной машины бастиона в качестве сервера переходов для доступа к экземплярам приложения и базы данных.

Рис. 3. Межоблачная архитектура JD Edwards EnterpriseOne

В этой архитектуре виртуальная сеть в Azure подключается к виртуальной облачной сети в OCI с использованием межоблачного межплатформенного соединения. Уровень приложения настраивается в Azure, в то время как база данных настроена в OCI. Рекомендуется развернуть каждый компонент в собственной подсети с группами безопасности сети, чтобы разрешить трафик только из определенных подсетей на определенных портах.

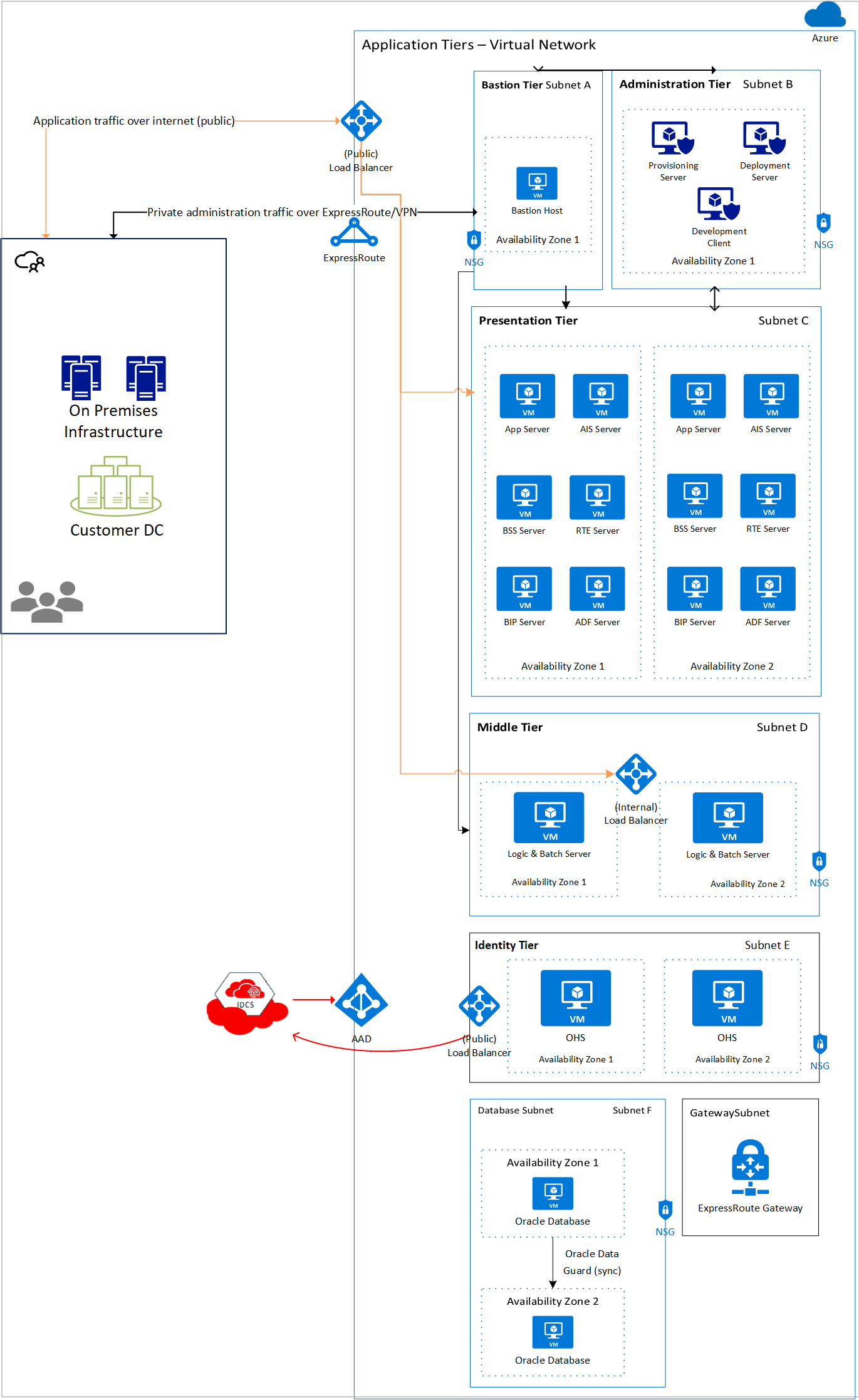

Архитектура может быть адаптирована для развертывания полностью в Azure с высокодоступными базами данных Oracle, настроенными с помощью Oracle Data Guard в двух зонах доступности в регионе. На следующей схеме (рис. 4) приведен пример этой схемы архитектуры:

Рис. 4. Архитектура JD Edwards EnterpriseOne, полностью развернутая в Azure

В следующих разделах дается общее описание различных компонентов.

Уровень бастиона

Узел бастиона является дополнительным компонентом, который можно использовать в качестве сервера переходов для предоставления доступа к экземплярам приложений и базы данных. Для виртуальной машины узла бастиона может быть назначен общедоступный IP-адрес, хотя рекомендуется настроить подключение ExpressRoute или VPN типа "сеть — сеть" с помощью локальной сети для обеспечения безопасного доступа. Кроме того, для входящего трафика должны быть открыты только подключения по протоколу SSH (порт 22 для ОС Linux) или RDP (порт 3389 для ОС Windows Server). Для обеспечения высокой доступности узел бастиона следует развертывать в двух зонах доступности или в одной группе доступности.

Также можно включить перенаправление SSH-агента на виртуальных машинах, что позволит получать доступ к другим виртуальным машинам в виртуальной сети посредством пересылки учетных данных с узла бастиона. Или же можно использовать SSH-туннелирование для предоставления доступа к другим экземплярам.

Ниже приведен пример перенаправления агента:

ssh -A -t user@BASTION_SERVER_IP ssh -A root@TARGET_SERVER_IP`

Эта команда выполняет подключение к бастиону и сразу же запускает ssh снова, поэтому на целевом экземпляре вы получаете доступ к терминалу. Если кластер настроен иначе, на целевом экземпляре может понадобиться указать пользователя, отличного от привилегированного (root). Аргумент -A обеспечивает перенаправление подключения агента, чтобы ваш закрытый ключ, находящийся на локальном компьютере, использовался автоматически. Обратите внимание, что перенаправление агента — это цепочка, поэтому вторая ssh команда также содержит аргумент -A, чтобы для всех последующих подключений по SSH, инициированных из целевого экземпляра, также использовался ваш локально размещенный закрытый ключ.

Административный уровень

Как понятно из названия, этот уровень используется для выполнения административных задач. Для административного уровня можно выделить отдельную подсеть. Службы и серверы на этом уровне в основном используются для установки и администрирования приложения. Таким образом, для этих серверов достаточно одного экземпляра. Избыточные экземпляры не требуются для обеспечения высокой доступности приложения.

Этот уровень состоит из перечисленных ниже компонентов.

- Сервер подготовки — этот сервер используется для сквозного развертывания различных компонентов приложения. Он взаимодействует с экземплярами на других уровнях, включая экземпляры на уровне базы данных, через порт 22. На нем размещается консоль диспетчер сервера для JD Edwards EnterpriseOne.

- Сервер развертывания — этот сервер в основном требуется для установки JD Edwards EnterpriseOne. В процессе установки он выступает в качестве центрального репозитория для необходимых файлов и установочных пакетов. С этого сервера программное обеспечение распространяется или развертывается на других серверах и клиентах.

- Клиент разработки — этот сервер содержит компоненты, которые выполняются в веб-браузере и собственных приложениях.

Уровень представления

Этот уровень содержит различные компоненты, такие как службы интерфейса приложений (AIS), платформу разработки приложений (ADF) и серверы приложений Java (JAS). Серверы на этом уровне взаимодействуют с серверами среднего уровня, которые передаются подсистемой балансировки нагрузки, которая направляет трафик на необходимый сервер на основе номера порта и URL-адреса, на который получен трафик. Рекомендуется развернуть несколько экземпляров каждого типа сервера для обеспечения высокой доступности.

Ниже перечислены компоненты этого уровня.

- Службы интерфейса приложений (AIS) — сервер AIS обеспечивает интерфейс связи между мобильными корпоративными приложениями JD Edwards EnterpriseOne и системой JD Edwards EnterpriseOne.

- Сервер приложений Java (JAS) — JAS получает запросы от подсистемы балансировки нагрузки и передает их на средний уровень для выполнения сложных задач. JAS может выполнять простую бизнес-логику.

- Сервер издателя BI (BIP) — этот сервер формирует отчеты на основе данных, собираемых приложением JD Edwards EnterpriseOne. Представление данных на основе различных шаблонов в отчете можно спроектировать.

- Сервер бизнес-служб (BSS) — BSS обеспечивает обмен данными и взаимодействие с другими приложениями Oracle.

- Сервер событий в режиме реального времени (RTE) — позволяет настроить уведомления для внешних систем о транзакциях, происходящих в системе JDE EnterpriseOne. Он использует модель подписки и позволяет системам сторонних производителей подписываться на события. Для балансировки нагрузки запросов на оба сервера RTE серверы должны находиться в кластере.

- Сервер среды разработки приложений (ADF) Server — сервер ADF используется для запуска приложений JD Edwards EnterpriseOne, разработанных с помощью Oracle ADF. Этот сервер развертывается на сервере Oracle WebLogic с средой выполнения ADF.

Промежуточный уровень

Средний уровень содержит сервер логики и сервер пакетной службы. В данном случае оба сервера устанавливаются на одной виртуальной машине. В рабочих сценариях рекомендуется развернуть сервер логики и пакетный сервер на отдельных серверах. Для обеспечения высокой доступности несколько серверов развертываются на среднем уровне в двух зонах доступности. Необходимо создать подсистему балансировки нагрузки Azure, и эти серверы должны быть помещены во внутренний пул, чтобы оба они были активны и способны обрабатывать запросы.

Серверы на среднем уровне получают запросы только от серверов уровня представления и общедоступной подсистемы балансировки нагрузки. Необходимо настроить правила группы безопасности сети для запрета трафика с любого адреса, отличного от подсети уровня представления и подсистемы балансировки нагрузки. Также можно настроить правило NSG, разрешающее трафик через порт 22 с узла-бастиона для целей управления. Вы можете использовать общедоступную подсистему балансировки нагрузки для балансировки нагрузки запросов между виртуальными машинами в среднем уровне.

На среднем уровне находятся следующие два компонента:

- Сервер логики — содержит бизнес-логику или бизнес-функции.

- Пакетный сервер — используется для пакетной обработки.

Уровень базы данных

На уровне базы данных содержатся экземпляры базы данных для приложения. В качестве базы данных могут использоваться Oracle DB, Oracle RAC или система Oracle Exadata Database.

В случае использования Oracle DB экземпляр базы данных можно развернуть в Azure с помощью образов Oracle DB, доступных в Azure Marketplace. Кроме того, можно использовать прямое подключение между Azure и OCI, чтобы развернуть Oracle DB в OCI по модели платформа как услуга (PaaS).

Для Oracle RAC можно использовать OCI в модели платформа как услуга (PaaS). Рекомендуется использовать систему RAC из двух узлов. Несмотря на то, что Oracle RAC можно развернуть на CloudSimple в модели инфраструктура как услуга (IaaS), эта конфигурация не поддерживается Oracle. Подробности см. в документе Программы Oracle, подходящие для полномочных облачных сред.

Наконец, системы Exadata следует развертывать в OCI с помощью прямого подключения OCI. На предыдущей схеме архитектуры, представленной выше, показана система Exadata, развернутая в OCI в двух подсетях.

Для производственных сценариев следует развертывать несколько экземпляров базы данных в двух зонах доступности (при развертывании в Azure) или в двух доменах доступности (в OCI). Для синхронизации основной и резервной баз данных нужно использовать Oracle Active Data Guard.

На уровне базы данных принимаются запросы только от среднего уровня. Рекомендуется настроить группу безопасности сети (список безопасности при развертывании базы данных в OCI), чтобы разрешить поступление запросов только через порт 1521 из среднего уровня и через порт 22 от сервера бастиона для административных целей.

Для баз данных, развернутых в OCI, отдельная виртуальная облачная сеть должна быть настроена с помощью шлюза динамической маршрутизации (DRG), подключенного к каналу FastConnect.

Уровень идентификации

Партнерство корпорации Майкрософт и Oracle позволяет настроить единую идентификацию в Azure, OCI и приложении Oracle. Для набора приложений JD Edwards EnterpriseOne или PeopleSoft требуется экземпляр HTTP Server Oracle (OHS) для настройки единого входа между идентификатором Microsoft Entra ID и Oracle IDCS.

OHS действует как обратный прокси-сервер для уровня приложения. Это означает, что все запросы к конечным приложениям проходят через него. Oracle Access Manager WebGate — это подключаемый модуль веб-сервера OHS, который перехватывает все запросы к конечному приложению. Если доступ к ресурсу защищен (требуется сеанс с аутентификацией), то WebGate инициирует поток аутентификации OIDC с помощью службы Identity Cloud Service через браузер пользователя. Дополнительные сведения о потоках, поддерживаемых OpenID Connect WebGate, см. в документации по Oracle Access Manager.

С помощью этой установки пользователь уже вошел в идентификатор Microsoft Entra id, можно перейти к приложению JD Edwards EnterpriseOne или PeopleSoft без повторного входа в службу Oracle Identity Cloud Service. Клиенты, которые развертывают это решение, получают преимущества единого входа, в том числе единый набор учетных данных, улучшенный интерфейс входа в систему, повышенный уровень безопасности и сокращение затрат на службу технической поддержки.

Дополнительные сведения о настройке единого входа для JD Edwards EnterpriseOne или PeopleSoft с идентификатором Microsoft Entra см. в связанном техническом документе Oracle.

PeopleSoft;

Набор приложений Oracle PeopleSoft содержит программное обеспечение для управления персоналом и финансовыми ресурсами. Этот набор приложений состоит из нескольких уровней, а приложения включают системы управления ресурсами (HRMS), отношениями с клиентами (CRM), финансами и логистическими цепочками (FSCM), а также производительностью предприятия (EPM).

Рекомендация заключается в том, чтобы каждый уровень пакета программного обеспечения развертывался в собственной подсети. В качестве серверной базы данных для приложения нужно использовать базу данных Oracle или Microsoft SQL Server. В этом разделе подробно рассматривается развертывание PeopleSoft с серверной частью в виде базы данных Oracle.

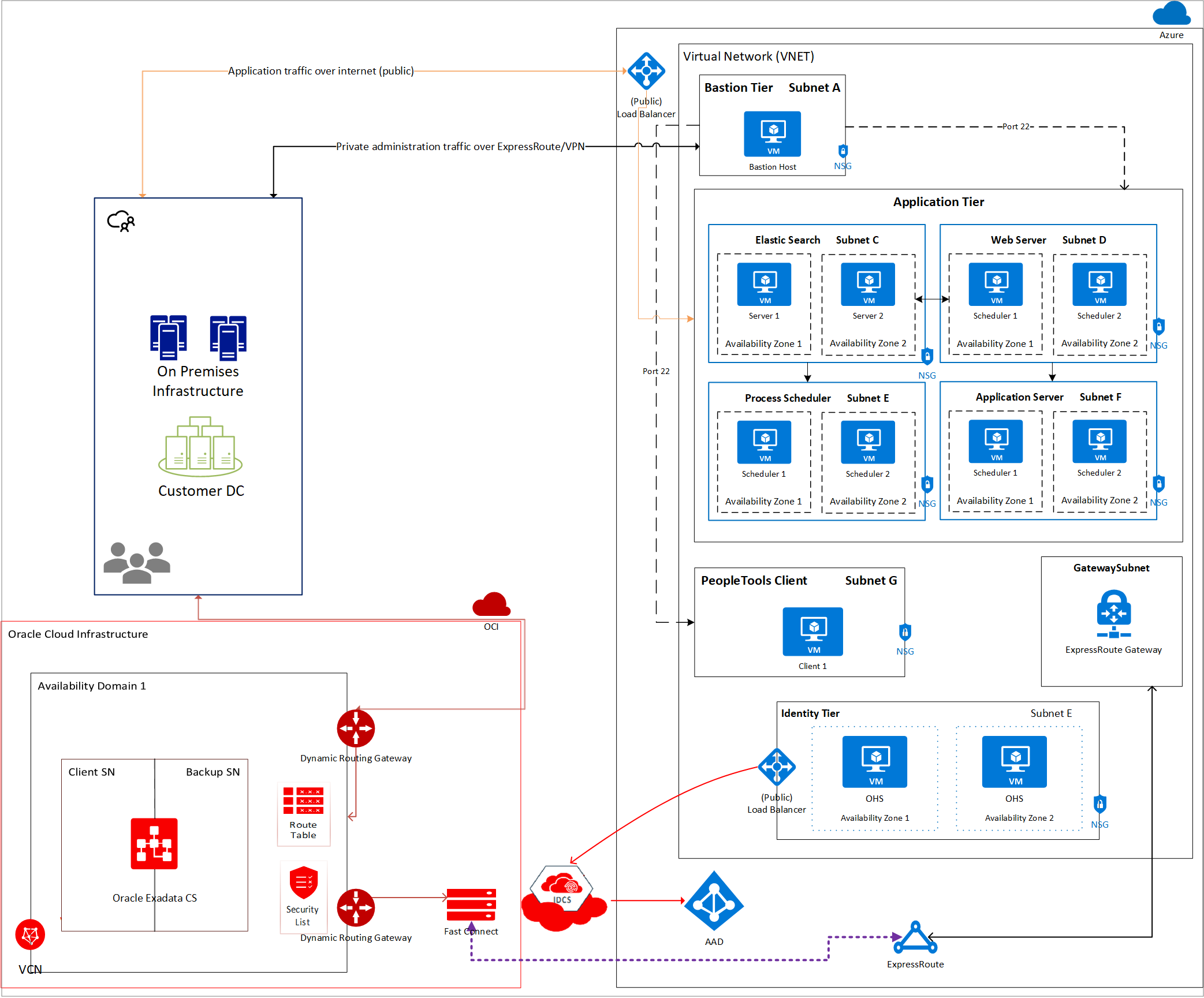

На следующей схеме показана каноническая архитектура для развертывания набора приложений PeopleSoft в межоблачной архитектуре (рис. 5).

Рис. 5. Межоблачная архитектура PeopleSoft

В этом примере архитектуры виртуальная сеть в Azure подключается к виртуальной облачной сети в OCI с использованием межоблачного межплатформенного соединения. Уровень приложения настраивается в Azure, в то время как база данных настроена в OCI. Рекомендуется развернуть каждый компонент в собственной подсети с группами безопасности сети, чтобы разрешить трафик только из определенных подсетей на определенных портах.

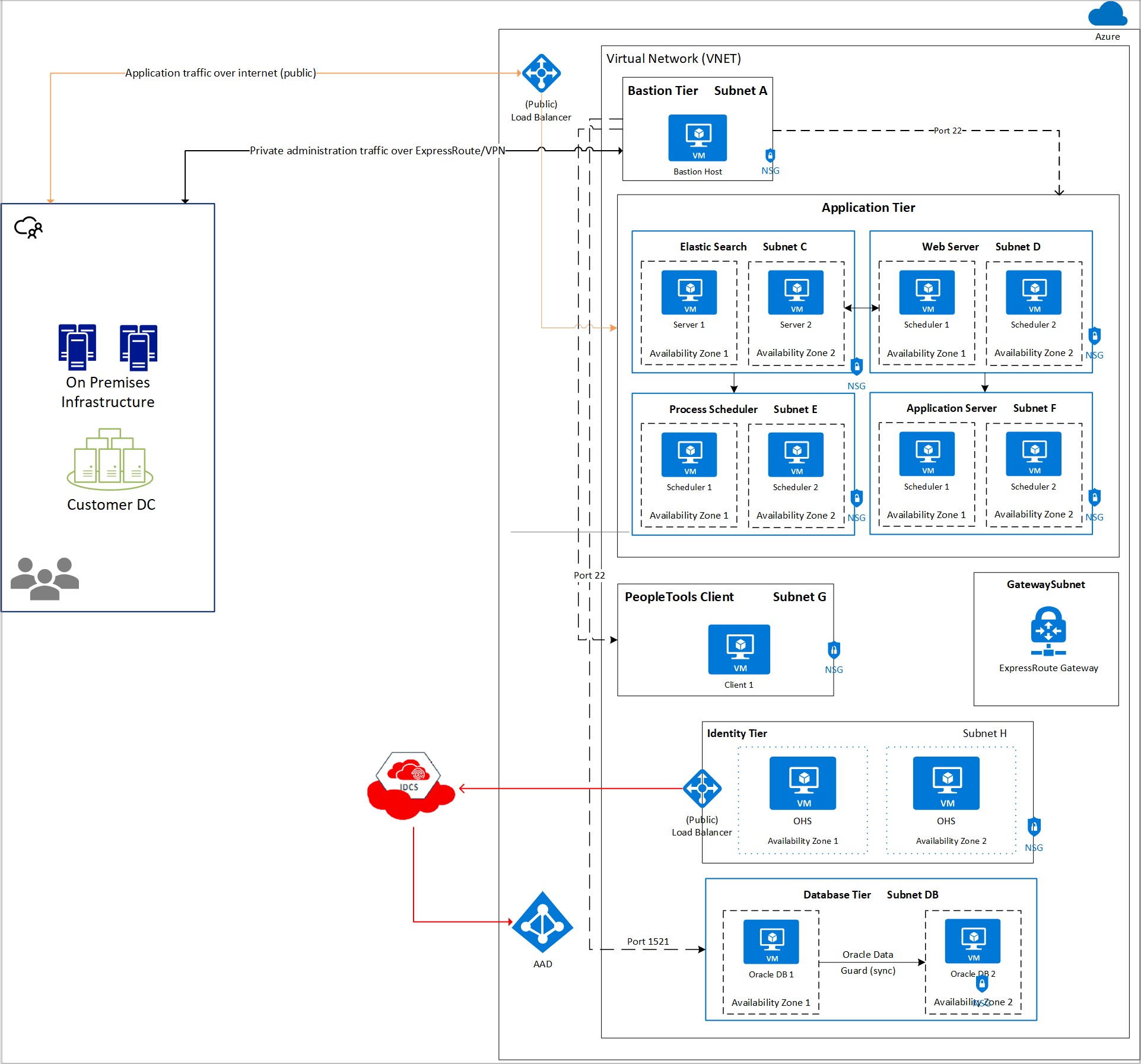

Архитектуру также можно адаптировать для развертывания полностью в Azure с высокодоступными базами данных Oracle, настроенными с помощью Oracle Data Guard в двух зонах доступности в регионе. На следующей схеме (рис. 6) приведен пример этой схемы архитектуры:

Рис. 6. Архитектура PeopleSoft, полностью развернутая в Azure

В следующих разделах дается общее описание различных компонентов.

Уровень бастиона

Узел бастиона является дополнительным компонентом, который можно использовать в качестве сервера переходов для предоставления доступа к экземплярам приложений и базы данных. Для виртуальной машины узла бастиона может быть назначен общедоступный IP-адрес, хотя рекомендуется настроить подключение ExpressRoute или VPN типа "сеть — сеть" с помощью локальной сети для обеспечения безопасного доступа. Кроме того, для входящего трафика должны быть открыты только подключения по протоколу SSH (порт 22 для ОС Linux) или RDP (порт 3389 для ОС Windows Server). Для обеспечения высокой доступности узел бастиона следует развертывать в двух зонах доступности или в одной группе доступности.

Также можно включить перенаправление SSH-агента на виртуальных машинах, что позволит получать доступ к другим виртуальным машинам в виртуальной сети посредством пересылки учетных данных с узла бастиона. Или же можно использовать SSH-туннелирование для предоставления доступа к другим экземплярам.

Ниже приведен пример перенаправления агента:

ssh -A -t user@BASTION_SERVER_IP ssh -A root@TARGET_SERVER_IP`

Эта команда выполняет подключение к бастиону и сразу же запускает ssh снова, поэтому на целевом экземпляре вы получаете доступ к терминалу. Если кластер настроен иначе, на целевом экземпляре может понадобиться указать пользователя, отличного от привилегированного (root). Аргумент -A обеспечивает перенаправление подключения агента, чтобы ваш закрытый ключ, находящийся на локальном компьютере, использовался автоматически. Обратите внимание, что перенаправление агента — это цепочка, поэтому вторая ssh команда также содержит аргумент -A, чтобы для всех последующих подключений по SSH, инициированных из целевого экземпляра, также использовался ваш локально размещенный закрытый ключ.

Уровень приложения

Уровень приложений содержит экземпляры серверов приложений PeopleSoft, веб-серверов PeopleSoft, эластичного поиска и планировщика процессов PeopleSoft. Подсистема балансировки нагрузки Azure настраивается для приема запросов от пользователей, которые направляются на соответствующий сервер на уровне приложений.

Для обеспечения высокой доступности следует настроить избыточные экземпляры каждого сервера на уровне приложений в разных зонах доступности. Подсистему балансировки нагрузки Azure можно настроить с несколькими внутренними пулами для направления каждого запроса на подходящий сервер.

Клиент PeopleTools

Клиент PeopleTools используется для выполнения административных задач, таких как разработка, миграция и обновление. Так как клиент PeopleTools не требуется для обеспечения высокой доступности приложения, избыточные серверы клиента PeopleTools не нужны.

Уровень базы данных

На уровне базы данных содержатся экземпляры базы данных для приложения. В качестве базы данных могут использоваться Oracle DB, Oracle RAC или система Oracle Exadata Database.

В случае использования Oracle DB экземпляр базы данных можно развернуть в Azure с помощью образов Oracle DB, доступных в Azure Marketplace. Кроме того, можно использовать прямое подключение между Azure и OCI, чтобы развернуть Oracle DB в OCI по модели платформа как услуга (PaaS).

Для Oracle RAC можно использовать OCI в модели платформа как услуга (PaaS). Рекомендуется использовать систему RAC из двух узлов. Несмотря на то, что Oracle RAC можно развернуть на CloudSimple в модели инфраструктура как услуга (IaaS), эта конфигурация не поддерживается Oracle. Подробности см. в документе Программы Oracle, подходящие для полномочных облачных сред.

Наконец, системы Exadata следует развертывать в OCI с помощью прямого подключения OCI. На предыдущей схеме архитектуры, представленной выше, показана система Exadata, развернутая в OCI в двух подсетях.

Для производственных сценариев следует развертывать несколько экземпляров базы данных в двух зонах доступности (при развертывании в Azure) или в двух доменах доступности (в OCI). Для синхронизации основной и резервной баз данных нужно использовать Oracle Active Data Guard.

На уровне базы данных принимаются запросы только от среднего уровня. Рекомендуется настроить группу безопасности сети (список безопасности при развертывании базы данных в OCI), чтобы разрешить поступление запросов только через порт 1521 из среднего уровня и через порт 22 от сервера бастиона для административных целей.

Для баз данных, развернутых в OCI, отдельная виртуальная облачная сеть должна быть настроена с помощью шлюза динамической маршрутизации (DRG), подключенного к каналу FastConnect.

Уровень идентификации

Партнерство корпорации Майкрософт и Oracle позволяет настроить единую идентификацию в Azure, OCI и приложении Oracle. Для набора приложений JD Edwards EnterpriseOne или PeopleSoft требуется экземпляр HTTP Server Oracle (OHS) для настройки единого входа между идентификатором Microsoft Entra ID и Oracle IDCS.

OHS действует как обратный прокси-сервер для уровня приложения. Это означает, что все запросы к конечным приложениям проходят через него. Oracle Access Manager WebGate — это подключаемый модуль веб-сервера OHS, который перехватывает все запросы к конечному приложению. Если доступ к ресурсу защищен (требуется сеанс с аутентификацией), то WebGate инициирует поток аутентификации OIDC с помощью службы Identity Cloud Service через браузер пользователя. Дополнительные сведения о потоках, поддерживаемых OpenID Connect WebGate, см. в документации по Oracle Access Manager.

С помощью этой установки пользователь уже вошел в идентификатор Microsoft Entra id, можно перейти к приложению JD Edwards EnterpriseOne или PeopleSoft без повторного входа в службу Oracle Identity Cloud Service. Клиенты, которые развертывают это решение, получают преимущества единого входа, в том числе единый набор учетных данных, улучшенный интерфейс входа в систему, повышенный уровень безопасности и сокращение затрат на службу технической поддержки.

Дополнительные сведения о настройке единого входа для JD Edwards EnterpriseOne или PeopleSoft с идентификатором Microsoft Entra см. в связанном техническом документе Oracle.

Следующие шаги

Используйте скрипты Terraform для настройки приложений Oracle в Azure и установки межоблачных соединений с OCI.

Дополнительные сведения о платформе OCI приводятся в документации по Oracle Cloud Infrastructure.