Настройка поведения блокировки сеанса для виртуального рабочего стола Azure

Вы можете выбрать, отключается ли сеанс или экран удаленной блокировки отображается при блокировке удаленного сеанса пользователем или политикой. При отключении режима блокировки сеанса отображается диалоговое окно, чтобы сообщить пользователям о том, что они были отключены. Пользователи могут выбрать параметр повторного подключения в диалоговом окне, когда они будут готовы снова подключиться.

При использовании с единым входом с помощью идентификатора Microsoft Entra отключение сеанса обеспечивает следующие преимущества:

Согласованный вход с помощью идентификатора Microsoft Entra ID при необходимости.

Интерфейс единого входа и повторное подключение без запроса проверки подлинности, если разрешено политиками условного доступа.

Поддержка проверки подлинности без пароля, таких как секретные ключи и устройства FIDO2, вопреки экрану удаленной блокировки. Отключение сеанса необходимо для обеспечения полной поддержки проверки подлинности без пароля.

Политики условного доступа, включая многофакторную проверку подлинности и частоту входа, повторно вычисляются при повторном подключении пользователя к сеансу.

Для возврата в сеанс можно требовать многофакторную проверку подлинности и запретить пользователям разблокироваться с помощью простого имени пользователя и пароля.

В сценариях, использующих устаревшую проверку подлинности, включая NTLM, CredSSP, RDSTLS, TLS и RDP базовые протоколы проверки подлинности, пользователям предлагается повторно ввести свои учетные данные при повторном подключении или запуске нового подключения.

Поведение блокировки сеансов по умолчанию отличается в зависимости от того, используется ли единый вход с идентификатором Microsoft Entra или устаревшей проверкой подлинности. В следующей таблице показана конфигурация по умолчанию для каждого сценария:

| Сценарий | Конфигурация по умолчанию |

|---|---|

| Единый вход с помощью идентификатора Microsoft Entra | Отключение сеанса |

| Устаревшие протоколы аутентификации | Отображение экрана удаленной блокировки |

В этой статье показано, как изменить поведение блокировки сеанса из конфигурации по умолчанию с помощью Microsoft Intune или групповой политики.

Необходимые компоненты

Выберите соответствующую вкладку для метода конфигурации.

Прежде чем настроить поведение блокировки сеанса, необходимо выполнить следующие предварительные требования:

Существующий пул узлов с узлами сеансов.

Узлы сеансов должны работать в одной из следующих операционных систем с установленным накопительным обновлением:

- Windows 11 с одним или несколькими сеансами с накопительными обновлениями 2024-05 для Windows 11 (KB5037770) или более поздней версии.

- Windows 10 с одним или несколькими сеансами версии 21H2 или более поздней версии с накопительными обновлениями 2024-06 для Windows 10 (KB5039211) или более поздней версии.

- Windows Server 2022 с накопительным пакетом обновления 2024-05 для операционной системы Microsoft Server (KB5037782) или более поздней версии.

Чтобы настроить Intune, вам потребуется:

- Учетная запись идентификатора Microsoft Entra, назначенная встроенной ролью RBAC диспетчера политик и профилей.

- Группа, содержащая устройства, которые требуется настроить.

Настройка поведения блокировки сеанса

Выберите соответствующую вкладку для метода конфигурации.

Чтобы настроить интерфейс блокировки сеанса с помощью Intune, выполните следующие действия.

Войдите в Центр администрирования Microsoft Intune.

Создайте или измените профиль конфигурации для устройств Windows 10 и более поздних версий с типом профиля каталога параметров.

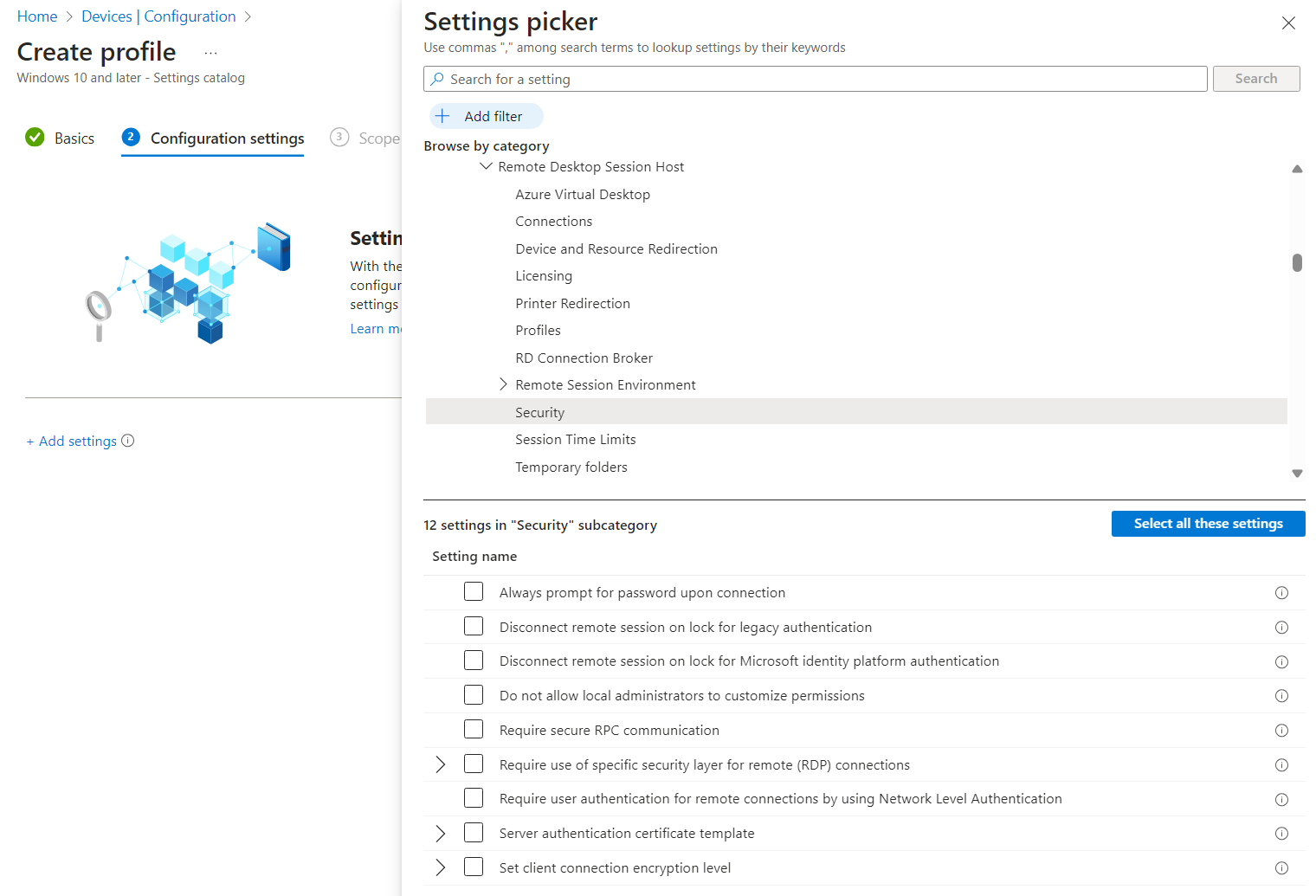

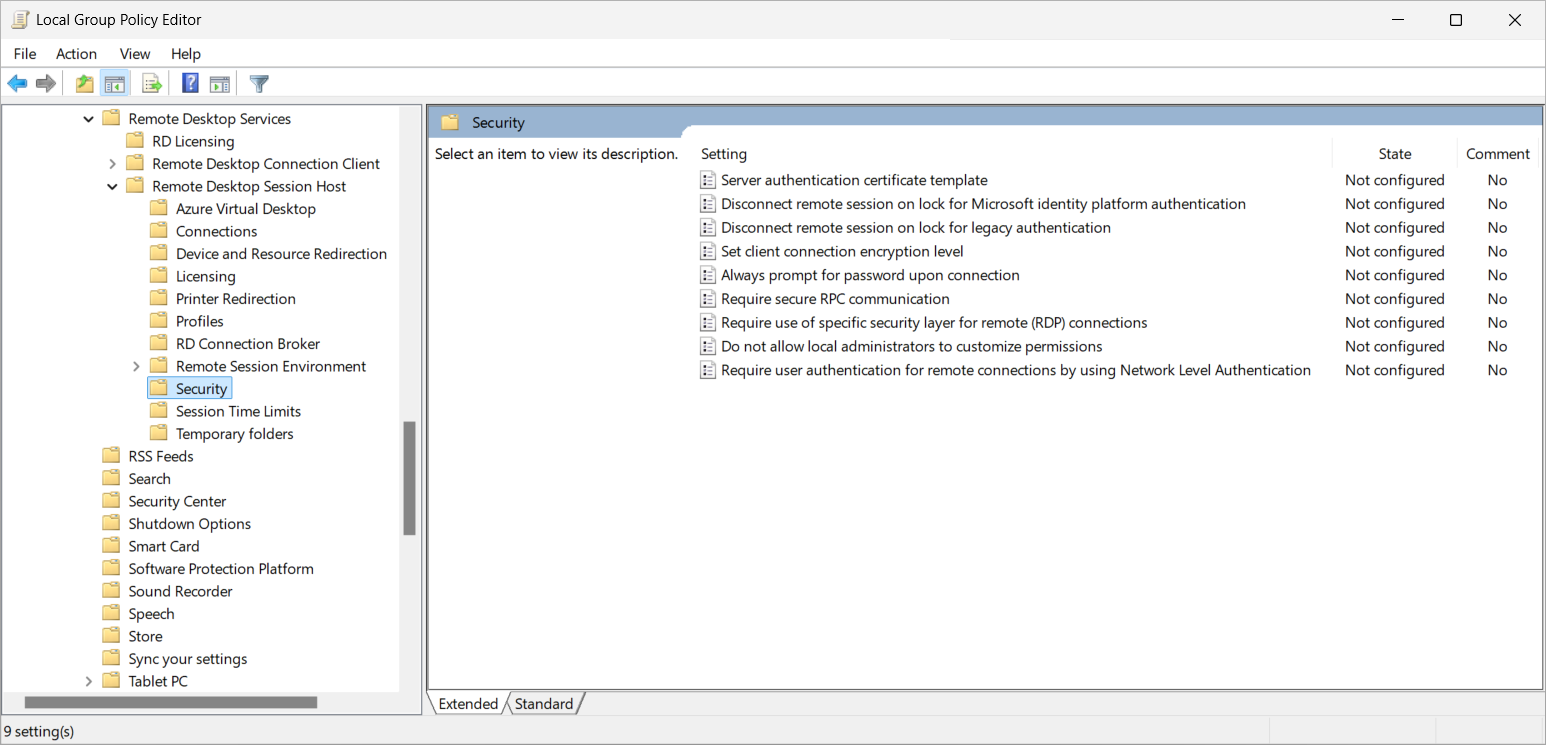

В средстве выбора параметров перейдите к административным шаблонам>Windows Components>Remote Desktop Services>Remote Desktop Host>Security.

Установите флажок для одного из следующих параметров в зависимости от ваших требований:

Для единого входа с помощью идентификатора Microsoft Entra:

Установите флажок "Отключить удаленный сеанс" для блокировки платформа удостоверений Майкрософт проверки подлинности, а затем закройте средство выбора параметров.

Разверните категорию административных шаблонов, а затем переключите переключатель для удаленного сеанса отключения при блокировке для проверки подлинности платформа удостоверений Майкрософт включенной или отключенной:

Чтобы отключить удаленный сеанс при блокировке сеанса, переключите переключатель на "Включено", а затем нажмите кнопку "ОК".

Чтобы отобразить экран удаленной блокировки при блокировке сеанса, переключите переключатель на "Отключено", а затем нажмите кнопку "ОК".

Для устаревших протоколов проверки подлинности:

Установите флажок "Отключить удаленный сеанс" для блокировки для устаревшей проверки подлинности, а затем закройте средство выбора параметров.

Разверните категорию административных шаблонов, а затем переключите переключатель для удаленного сеанса отключения блокировки для устаревшей проверки подлинности в значение "Включено" или "Отключено".

Чтобы отключить удаленный сеанс при блокировке сеанса, переключите переключатель на "Включено", а затем нажмите кнопку "ОК".

Чтобы отобразить экран удаленной блокировки при блокировке сеанса, переключите переключатель на "Отключено", а затем нажмите кнопку "ОК".

Выберите Далее.

Необязательно. На вкладке тегов области выберите тег области для фильтрации профиля. Дополнительные сведения о тегах области см. в разделе "Использование управления доступом на основе ролей" (RBAC) и тегов областей для распределенной ИТ-службы.

На вкладке "Назначения" выберите группу, содержащую компьютеры , предоставляющие удаленный сеанс, который требуется настроить, а затем нажмите кнопку "Далее".

На вкладке "Просмотр и создание " просмотрите параметры, а затем нажмите кнопку "Создать".

После применения политики к узлам сеансов перезапустите их, чтобы параметры вступили в силу.

Чтобы проверить конфигурацию, подключитесь к удаленному сеансу, а затем заблокируйте удаленный сеанс. Убедитесь, что сеанс отключен или экран удаленной блокировки отображается в зависимости от конфигурации.

Связанный контент

- Узнайте, как настроить единый вход для Виртуального рабочего стола Azure с помощью идентификатора Microsoft Entra.