Включение проверки подлинности доменных служб Microsoft Entra в файлах Azure

Файлы Azure поддерживает проверку подлинности на основе удостоверений для общих папок Windows через блок сообщений сервера (SMB) с помощью протокола проверки подлинности Kerberos с помощью следующих методов:

- Локальные доменные службы Active Directory (AD DS)

- Доменные службы Microsoft Entra

- Microsoft Entra Kerberos для гибридных удостоверений пользователей

В этой статье рассматривается включение доменных служб Microsoft Entra (прежнее название — Службы Azure домен Active Directory) для проверки подлинности на основе удостоверений с помощью общих папок Azure. В этом сценарии проверки подлинности учетные данные Microsoft Entra и учетные данные доменных служб Microsoft Entra одинаковы и могут использоваться взаимозаменяемо.

Настоятельно рекомендуется ознакомиться с разделом "Как он работает", чтобы выбрать правильный источник AD для учетной записи хранения. Настройка отличается в зависимости от выбранного источника AD.

Если вы не знакомы с Файлы Azure, мы рекомендуем ознакомиться с нашим руководством по планированию перед чтением этой статьи.

Примечание.

Файлы Azure поддерживает проверку подлинности Kerberos с помощью доменных служб Microsoft Entra с шифрованием RC4-HMAC и AES-256. Мы рекомендуем использовать AES-256.

Файлы Azure поддерживает проверку подлинности для доменных служб Microsoft Entra с полной или частичной синхронизацией с идентификатором Microsoft Entra. Для сред с ограниченной синхронизацией администраторы должны знать, что Файлы Azure учитывает только назначения ролей RBAC Azure, предоставленные субъектам, которые синхронизированы. Назначения ролей, предоставленные удостоверениям, не синхронизированным с идентификатором Microsoft Entra с доменными службами Microsoft Entra, будут игнорироваться службой Файлы Azure.

Применяется к

| Тип общей папки | SMB | NFS |

|---|---|---|

| Стандартные общие папки (GPv2), LRS/ZRS | ||

| Стандартные общие папки (GPv2), GRS/GZRS | ||

| Общие папки уровня "Премиум" (FileStorage), LRS/ZRS |

Необходимые компоненты

Прежде чем включить доменные службы Microsoft Entra через SMB для общих папок Azure, убедитесь, что выполнены следующие предварительные требования:

Выберите или создайте клиент Microsoft Entra.

Вы можете использовать новый или существующий клиент. Клиент и файловый ресурс, к которому вы хотите получить доступ, должны быть связаны с одной и той же подпиской.

Чтобы создать новый клиент Microsoft Entra, можно добавить клиент Microsoft Entra и подписку Microsoft Entra. Если у вас есть существующий клиент Microsoft Entra, но вы хотите создать новый клиент для использования с общими папками Azure, см. статью "Создание клиента Microsoft Entra".

Включите доменные службы Microsoft Entra в клиенте Microsoft Entra.

Чтобы обеспечить проверку подлинности с помощью учетных данных Microsoft Entra, необходимо включить доменные службы Microsoft Entra для клиента Microsoft Entra. Если вы не администратор клиента Microsoft Entra, обратитесь к администратору и выполните пошаговые инструкции по включению доменных служб Microsoft Entra с помощью портал Azure.

Обычно развертывание доменных служб Microsoft Entra занимает около 15 минут. Убедитесь, что состояние работоспособности доменных служб Microsoft Entra отображается с включенной синхронизацией хэша паролей, прежде чем перейти к следующему шагу.

Присоединение к домену виртуальной машины Azure с помощью доменных служб Microsoft Entra.

Чтобы получить доступ к общей папке Azure с помощью учетных данных Microsoft Entra из виртуальной машины, виртуальная машина должна быть присоединена к доменным службам Microsoft Entra. Дополнительные сведения см. в статье Присоединение виртуальной машины Windows Server к управляемому домену. Проверка подлинности доменных служб Microsoft Entra по протоколу SMB с общими папками Azure поддерживается только на виртуальных машинах Azure с ОС версий выше Windows 7 или Windows Server 2008 R2.

Примечание.

Не присоединенные к домену виртуальные машины могут получить доступ к общим папкам Azure с помощью проверки подлинности доменных служб Microsoft Entra, только если виртуальная машина не подключена к контроллерам домена для доменных служб Microsoft Entra. Обычно для этого требуется VPN типа "сеть — сеть" или "точка — сеть".

Выберите или создайте файловый ресурс Azure.

Выберите новую или существующую общую папку, связанную с той же подпиской, что и клиент Microsoft Entra. Дополнительные сведения см. в статье Создание общей папки в службе файлов Azure. Для обеспечения оптимальной производительности рекомендуется, чтобы файловый ресурс находился в том же регионе, что и виртуальная машина, с которой вы планируете получать доступ к ресурсу.

Проверьте сетевое подключение службы файлов Azure путем подключения файловых ресурсов Azure с использованием ключа учетной записи хранения.

Чтобы убедиться, что ваша виртуальная машина и файловый ресурс настроены правильно, попробуйте установить общий доступ к файлу с помощью ключа учетной записи хранения. Дополнительные сведения см. в статье Использование общей папки Azure в Windows.

Доступность в регионах

Файлы Azure проверка подлинности с помощью доменных служб Microsoft Entra доступна во всех общедоступных регионах Azure, Gov и Китае.

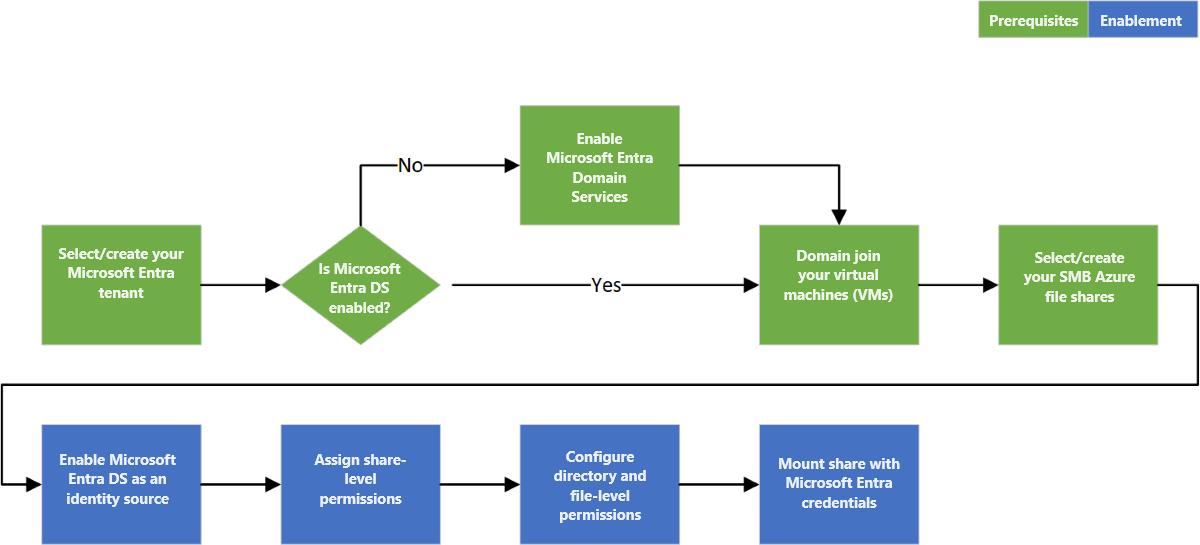

Обзор рабочего процесса

На следующей схеме показан комплексный рабочий процесс для включения проверки подлинности доменных служб Microsoft Entra через SMB для Файлы Azure.

Включение проверки подлинности доменных служб Microsoft Entra для учетной записи

Чтобы включить проверку подлинности доменных служб Microsoft Entra по протоколу SMB для службы "Файлы Azure", вы можете задать свойство в учетных записях хранения с помощью портала Azure, Azure PowerShell или Azure CLI. Установка этого свойства неявно "присоединяет" учетную запись хранения к связанной среде доменных служб Microsoft Entra. Затем включается проверка подлинности доменных служб Microsoft Entra по протоколу SMB для всех новых и существующих общих папок в учетной записи хранения.

Помните, что вы можете включить проверку подлинности доменных служб Microsoft Entra по протоколу SMB только после их успешного развертывания в арендаторе Microsoft Entra. Дополнительные сведения см. в разделе Необходимые условия.

Чтобы включить проверку подлинности доменных служб Microsoft Entra через SMB с помощью портал Azure, выполните следующие действия.

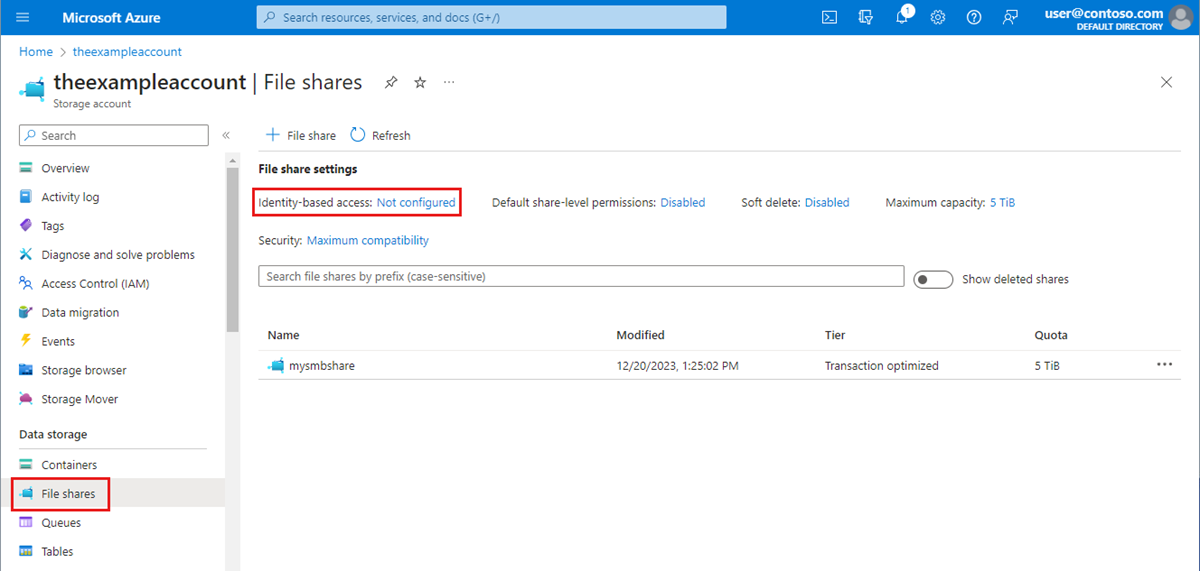

На портале Azure перейдите к существующей учетной записи хранения или создайте ее.

Выберите элементы Хранение данных>Общие папки.

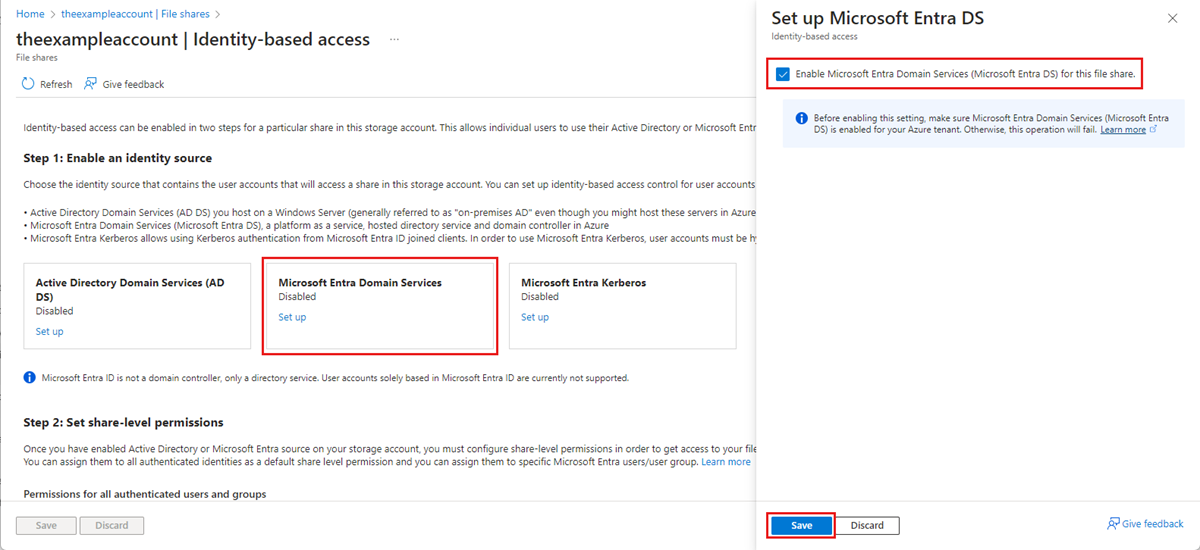

В разделе параметров общей папки выберите доступ на основе удостоверений: не настроен.

В разделе доменные службы Microsoft Entra выберите "Настройка", а затем включите эту функцию, установив флажок.

Выберите Сохранить.

Рекомендуется: использование шифрования AES-256

По умолчанию проверка подлинности доменных служб Microsoft Entra использует шифрование Kerberos RC4. Рекомендуем вместо этого настроить использование шифрования Kerberos AES-256, выполнив следующие инструкции:

Для выполнения операции в домене Active Directory, управляемом доменными службами Microsoft Entra, необходимо обратиться к контроллеру домена, чтобы запросить изменение свойства для объекта домена. Приведенные ниже командлеты являются командлетами Windows Server Active Directory PowerShell, а не командлетами Azure PowerShell. Из-за этого эти команды PowerShell должны выполняться с клиентского компьютера, присоединенного к домену доменных служб Microsoft Entra.

Внимание

Командлеты PowerShell Windows Server Active Directory в этом разделе должны выполняться в Windows PowerShell 5.1 с клиентского компьютера, присоединенного к домену доменных служб Microsoft Entra. PowerShell 7.x и Azure Cloud Shell не подходят для этого сценария.

Войдите на клиентский компьютер, присоединенный к домену, в качестве пользователя доменных служб Microsoft Entra с необходимыми разрешениями. У вас должен быть доступ на запись к msDS-SupportedEncryptionTypes атрибуту объекта домена. Как правило, члены группы администраторов контроллера домена AAD будут иметь необходимые разрешения. Откройте стандартный сеанс PowerShell со стандартными правами и выполните следующие команды:

# 1. Find the service account in your managed domain that represents the storage account.

$storageAccountName= “<InsertStorageAccountNameHere>”

$searchFilter = "Name -like '*{0}*'" -f $storageAccountName

$userObject = Get-ADUser -filter $searchFilter

if ($userObject -eq $null)

{

Write-Error "Cannot find AD object for storage account:$storageAccountName" -ErrorAction Stop

}

# 2. Set the KerberosEncryptionType of the object

Set-ADUser $userObject -KerberosEncryptionType AES256

# 3. Validate that the object now has the expected (AES256) encryption type.

Get-ADUser $userObject -properties KerberosEncryptionType

Внимание

Если вы ранее использовали шифрование RC4 и обновили учетную запись хранения для использования AES-256, необходимо запустить klist purge на клиенте, а затем повторно подключить общую папку, чтобы получить новые билеты Kerberos с AES-256.

Следующий шаг

- Чтобы предоставить пользователям доступ к общей папке, следуйте инструкциям в разделе "Назначение разрешений на уровне общего ресурса".