Примечание

Для доступа к этой странице требуется авторизация. Вы можете попробовать войти или изменить каталоги.

Для доступа к этой странице требуется авторизация. Вы можете попробовать изменить каталоги.

Примечание.

Планы Basic, Standardи Enterprise вступили в период вывода из обращения 17 марта 2025 года. Дополнительные сведения см. в объявлении о выходе на пенсию в Azure Spring Apps.

План стандартного потребления и выделенный план вошли в период вывода из эксплуатации 30 сентября 2024 года, с полным завершением работы к концу марта 2025 года. Дополнительные сведения см. в статье «Перенос стандартного плана с оплатой за потребление и выделенного плана для Azure Spring Apps в контейнерные приложения Azure».

Эта статья относится к: ❎ Basic ✅ Standard ✅ Enterprise

Примечание.

Эта функция недоступна в плане "Базовый".

В этой статье описывается безопасное взаимодействие в Azure Spring Apps. Также здесь рассматривается процесс настройки протокола SSL/TLS для защиты входящего трафика, передаваемого от контроллера объекта ingress в приложение с поддержкой протокола HTTPS.

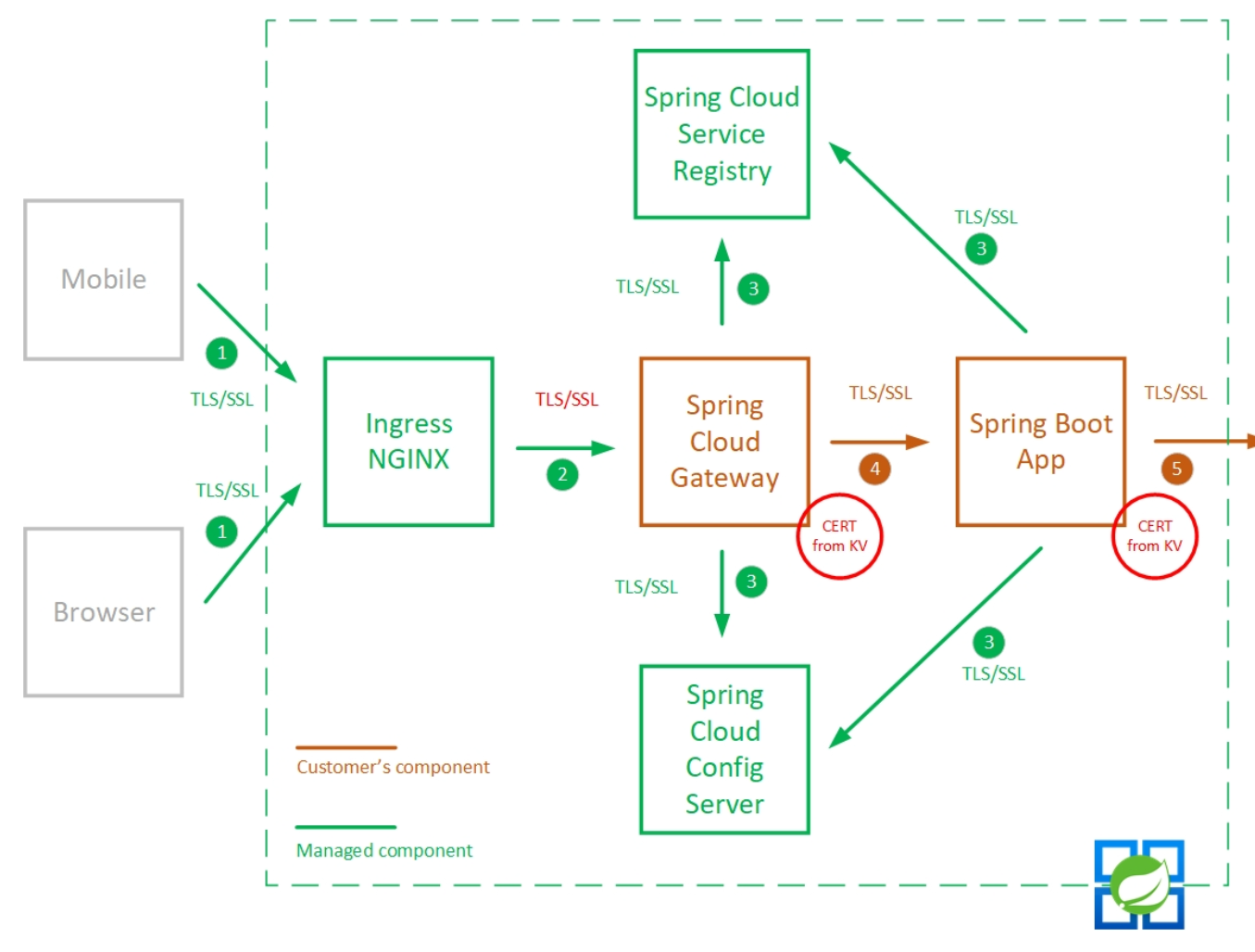

На следующем рисунке представлена общая схема поддержки безопасного взаимодействия в Azure Spring Apps.

Модель безопасного взаимодействия в Azure Spring Apps

В этом разделе объясняется модель безопасного взаимодействия, которая представлена на приведенной выше обзорной схеме.

Запрос от клиента к приложению в Azure Spring Apps поступает в контроллер ingress. Этот запрос может использовать протокол HTTP или HTTPS. Сертификат TLS, возвращаемый контроллером входа, выдан центром сертификации TLS Microsoft Azure.

Если приложение сопоставлено с существующим личным доменом и для него настроено использование только протокола HTTPS, запрос к контроллеру объекта ingress допускается только в формате HTTPS. Сертификат TLS, возвращаемый контроллером объекта ingress, является SSL-сертификатом привязки для этого личного домена. Проверка SSL/TLS на стороне сервера для пользовательского домена выполняется в контроллере ingress.

Безопасный обмен данными между входящим контроллером и приложениями в Azure Spring Apps управляется TLS-соединением от входа к приложению. Вы также можете управлять взаимодействием с помощью портала или интерфейса командной строки, как описано далее в этой статье. Если протокол TLS для входящего трафика отключен, обмен данными между контроллер объекта ingress и приложениями Azure Spring Apps выполняется по протоколу HTTP. Если протокол TLS для входящего трафика приложения включен, обмен данными будет выполняться через HTTPS и не связано с обменом данными между клиентами и контроллером ingress. Контроллер входящего трафика не проверяет сертификат, возвращаемый приложениями, поскольку TLS между входящим трафиком и приложениями шифрует коммуникацию.

Обмен данными между приложениями и службами Azure Spring Apps всегда выполняется по протоколу HTTPS и обрабатывается в Azure Spring Apps. Сюда относятся такие службы, как сервер конфигурации, реестр служб и сервер Eureka.

Вы управляете взаимодействием между приложениями. Вы также можете воспользоваться возможностями Azure Spring Apps для отправки сертификатов в доверенное хранилище приложения. Дополнительные сведения см. в статье Использование TLS/SSL-сертификатов в приложении.

Вы управляете взаимодействием между приложениями и внешними службами. Чтобы упростить разработку, Azure Spring Apps помогает вам в управлении общедоступными сертификатами и загружает их в доверенное хранилище приложения. Дополнительные сведения см. в статье Использование TLS/SSL-сертификатов в приложении.

Включение TLS для входящего к приложению трафика

В следующем разделе описан процесс настройки протокола SSL/TLS для защиты входящего трафика, передаваемого от контроллера объекта ingress в приложение с поддержкой протокола HTTPS.

Предварительные условия

- Развернутый экземпляр Azure Spring Apps. Чтобы начать, следуйте краткому руководству по развертыванию через Azure CLI.

- Если вы не знакомы с использованием протокола TLS для трафика, входящего в приложение, ознакомьтесь с примером сквозного применения протокола TLS.

- Для безопасной загрузки необходимых сертификатов в приложения Spring Boot можно использовать spring-cloud-azure-starter-keyvault-certificates.

Включение TLS для входящего трафика в существующем приложении

Выполните команду az spring app update --enable-ingress-to-app-tls, чтобы включить или отключить TLS от входящего трафика к приложению.

az spring app update --enable-ingress-to-app-tls -n app_name -s service_name -g resource_group_name

az spring app update --enable-ingress-to-app-tls false -n app_name -s service_name -g resource_group_name

Включите TLS для трафика, направленного в приложение, при привязке пользовательского домена

Выполните команду az spring app custom-domain update --enable-ingress-to-app-tls или az spring app custom-domain bind --enable-ingress-to-app-tls, чтобы включить или отключить протокол TLS для входящего трафика приложения.

az spring app custom-domain update --enable-ingress-to-app-tls -n app_name -s service_name -g resource_group_name

az spring app custom-domain bind --enable-ingress-to-app-tls -n app_name -s service_name -g resource_group_name

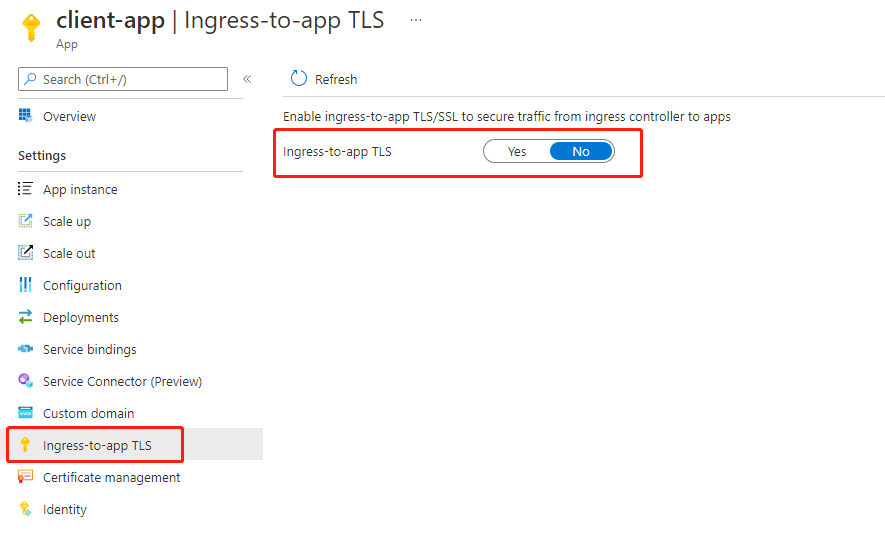

Включение TLS для входящего трафика к приложению через портал Azure

Чтобы включить протокол TLS для входящего трафика приложения на портале Azure, сначала создайте приложение, а затем активируйте эту возможность.

- Создайте приложение на портале обычным образом. Перейдите к нему на портале.

- Прокрутите вниз до группы Параметры в левой области навигации.

- Выберите Ingress-to-app TLS (TLS для входящего трафика приложения).

- Присвойте параметру Ingress-to-app TLS (TLS для входящего трафика приложения) значение Да.

Проверить состояние TLS для входящего трафика к приложению

Используйте команду az spring app show, чтобы проверить значение enableEndToEndTls.

az spring app show -n app_name -s service_name -g resource_group_name