Включение обнаружения SAP и защиты от угроз

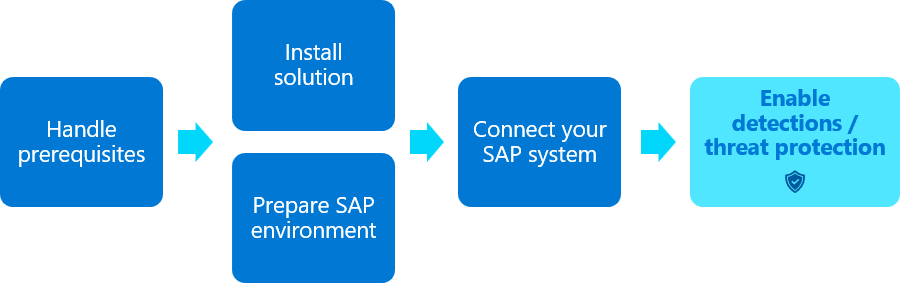

При развертывании сборщика данных и решения Microsoft Sentinel для SAP вы можете отслеживать системы SAP для подозрительных действий и выявлять угрозы, чтобы обеспечить оптимизацию решения для развертывания SAP. В этой статье приведены рекомендации по началу работы с содержимым безопасности, доставленным с помощью решения Microsoft Sentinel для приложений SAP, и это последний шаг при развертывании интеграции SAP.

Содержимое этой статьи относится к вашей группе безопасности .

Внимание

Некоторые компоненты решения Microsoft Sentinel для приложений SAP в настоящее время находятся в предварительной версии. Предварительная версия дополнительных условий использования Azure включают дополнительные юридические условия, применимые к функциям Azure, которые находятся в бета-версии, предварительной версии или еще не общедоступны по другим причинам.

Необходимые компоненты

Перед настройкой параметров, описанных в этой статье, необходимо установить решение SAP Microsoft Sentinel и настроить соединитель данных.

Дополнительные сведения см. в статье "Развертывание решения Microsoft Sentinel для приложений SAP из концентратора содержимого" и развертывание решения Microsoft Sentinel для приложений SAP.

Первоначальное включение правил аналитики

По умолчанию все правила аналитики в решении Microsoft Sentinel для приложений SAP предоставляются в качестве шаблонов правил генерации оповещений. Мы рекомендуем поэтапный подход, в котором вы используете шаблоны для создания нескольких правил за раз, позволяя время для точной настройки каждого сценария.

Рекомендуется начать с следующих правил аналитики, которые считаются более простыми для тестирования:

- Изменение привилегированного пользователя в конфиденциальном доступе

- Конфиденциальный привилегированный пользователь вошел в систему

- Конфиденциальный привилегированный пользователь вносит изменения в другого пользователя

- Изменение пароля конфиденциальных пользователей и вход

- Изменение конфигурации клиента

- Тестируемый модуль функции

Дополнительные сведения см. в встроенных правилах аналитики и обнаружении угроз в Microsoft Sentinel.

Настройка списков отслеживания

Настройте решение Microsoft Sentinel для приложений SAP, предоставив сведения, относящиеся к клиенту, в следующих списках наблюдения:

| Имя списка отслеживания | Сведения о конфигурации |

|---|---|

| SAP — системы | Список наблюдения SAP — системы определяют системы SAP, которые присутствуют в отслеживаемой среде. Для каждой системы укажите: — идентификатор безопасности — будь то рабочая система или среда разработки и тестирования. Определение этого в списке наблюдения не влияет на выставление счетов и влияет только на правило аналитики. Например, при тестировании может потребоваться использовать тестовую систему в качестве рабочей системы. - Понятное описание Настроенные данные используются некоторыми правилами аналитики, которые могут реагировать по-разному, если соответствующие события отображаются в разработке или рабочей системе. |

| SAP — сети | Список наблюдения за сетями sap описывает все сети, используемые организацией. Он в основном используется для определения того, происходят ли входы пользователей из известных сегментов сети или если источник входа пользователя неожиданно изменяется. Существует множество подходов для документирования топологии сети. Можно определить широкий диапазон адресов, например 172.16.0.0/16, и назвать его корпоративной сетью, которая достаточно хороша для отслеживания входов за пределами этого диапазона. Однако более сегментный подход позволяет лучше просматривать потенциально нетипичные действия. Например, можно определить следующие сегменты и географические расположения: - 192.168.10.0/23: Западная Европа - 10.15.0.0/16: Австралия В таких случаях Microsoft Sentinel может отличать вход от 192.168.10.15 в первом сегменте от входа от 10.15.2.1 во втором сегменте. Microsoft Sentinel предупреждает вас, если такое поведение определяется как нетипическое. |

|

SAP — модули конфиденциальной функции SAP — конфиденциальные таблицы SAP — конфиденциальные программы ABAP SAP — конфиденциальные транзакции |

Списки отслеживания конфиденциального содержимого определяют конфиденциальные действия или данные, которые могут выполняться пользователями или получать к ним доступ. Хотя в списках наблюдения предварительно настроены несколько известных операций, таблиц и авторизации, рекомендуется проконсультироваться с командой SAP BASIS для определения операций, транзакций, авторизации и таблиц в среде SAP и обновления списков по мере необходимости. |

|

SAP — конфиденциальные профили SAP — конфиденциальные роли SAP — привилегированные пользователи SAP — критически важные авторизации |

Решение Microsoft Sentinel для приложений SAP использует пользовательские данные, собранные в списках наблюдения за данными пользователей из систем SAP, чтобы определить, какие пользователи, профили и роли должны считаться конфиденциальными. Хотя примеры данных включены в списки наблюдения по умолчанию, рекомендуется обратиться к группе SAP BASIS, чтобы определить конфиденциальных пользователей, ролей и профилей в организации и обновить списки по мере необходимости. |

После первоначального развертывания решения может потребоваться некоторое время, пока списки наблюдения не будут заполнены данными. Если открыть список просмотров для редактирования и найти его пустым, подождите несколько минут и повторите попытку.

Дополнительные сведения см. в разделе "Доступные списки наблюдения".

Использование книги для проверки соответствия требованиям для элементов управления безопасностью SAP

Решение Microsoft Sentinel для приложений SAP включает книгу SAP — средства управления аудитом безопасности, которые помогают проверить соответствие требованиям элементов управления безопасностью SAP. Книга предоставляет комплексное представление элементов управления безопасностью, которые находятся на месте, и состояние соответствия каждого элемента управления.

Дополнительные сведения см. в статье "Проверка соответствия требованиям для элементов управления безопасностью SAP" с помощью книги SAP — средства управления аудитом безопасности (предварительная версия).

Следующий шаг

Существует гораздо больше содержимого для обнаружения SAP с помощью Microsoft Sentinel, включая функции, сборники схем, книги и многое другое. В этой статье рассматриваются некоторые полезные начальные точки, и вы должны продолжать реализовывать другое содержимое, чтобы получить большую часть мониторинга безопасности SAP.

Дополнительные сведения см. в разделе:

- Решение Microsoft Sentinel для приложений SAP — справочник по функциям

- Решение Microsoft Sentinel для приложений SAP: справочник по содержимому безопасности.

Связанный контент

Дополнительные сведения см. в разделе: