Защита интеллектуальной собственности MSSP в Microsoft Sentinel

В этой статье рассматриваются методы, с помощью которых поставщики услуг управляемой безопасности (MSSP) могут защищать интеллектуальную собственность, которые они разработали в Microsoft Sentinel, например правила аналитики Microsoft Sentinel, запросы охоты, сборники схем и книги.

Выбранный метод зависит от того, как каждый из клиентов покупает Azure; Является ли вы поставщиком облачных решений (CSP) или клиент имеет учетную запись Соглашение Enterprise (EA)/Pay-as-go (PAYG). В следующих разделах описывается каждый из этих методов отдельно.

Поставщики облачных решений (CSP)

Если вы перепродаете Azure в качестве поставщика облачных решений (CSP), вы управляете подпиской Azure клиента. Благодаря технологии действий от имени администратора (AOBO) пользователи из группы агентов администрирования в вашем арендаторе MSSP получают доступ на уровне владельца к подписке Azure клиента, а у клиента по умолчанию нет никакого доступа.

Если другим пользователям из арендатора MSSP за пределами группы агентов администрирования требуется доступ к среде клиента, мы рекомендуем использовать Azure Lighthouse. Azure Lighthouse позволяет предоставлять пользователям или группам доступ к определенной области, например к группе ресурсов или подписке, используя одну из встроенных ролей.

Если вам необходимо предоставить пользователям доступ к среде Azure, рекомендуем вам предоставить им доступ на уровне группы ресурсов, а не всей подписки, чтобы при необходимости можно было отображать и скрывать отдельные части среды.

Например:

Вы можете предоставить клиенту доступ к нескольким группам ресурсов, в которых расположены его приложения, но при этом сохранить рабочую область Microsoft Sentinel в отдельной группе ресурсов, к которой у клиента нет доступа.

Используйте этот метод, чтобы позволить клиентам просматривать выбранные книги и сборники схем, которые являются отдельными ресурсами и могут располагаться в собственной группе.

Даже при предоставлении доступа на уровне группы ресурсов клиенты имеют доступ к данным журнала для ресурсов, к которым они могут получить доступ, например журналы с виртуальной машины, даже без доступа к Microsoft Sentinel. Дополнительные сведения см. в статье Управление доступом к данным Microsoft Sentinel по ресурсам.

Совет

Если вам нужно предоставить клиентам доступ ко всей подписке, ознакомьтесь с рекомендациями в разделе о Соглашении Enterprise (EA)/Оплата по мере использования (PAYG).

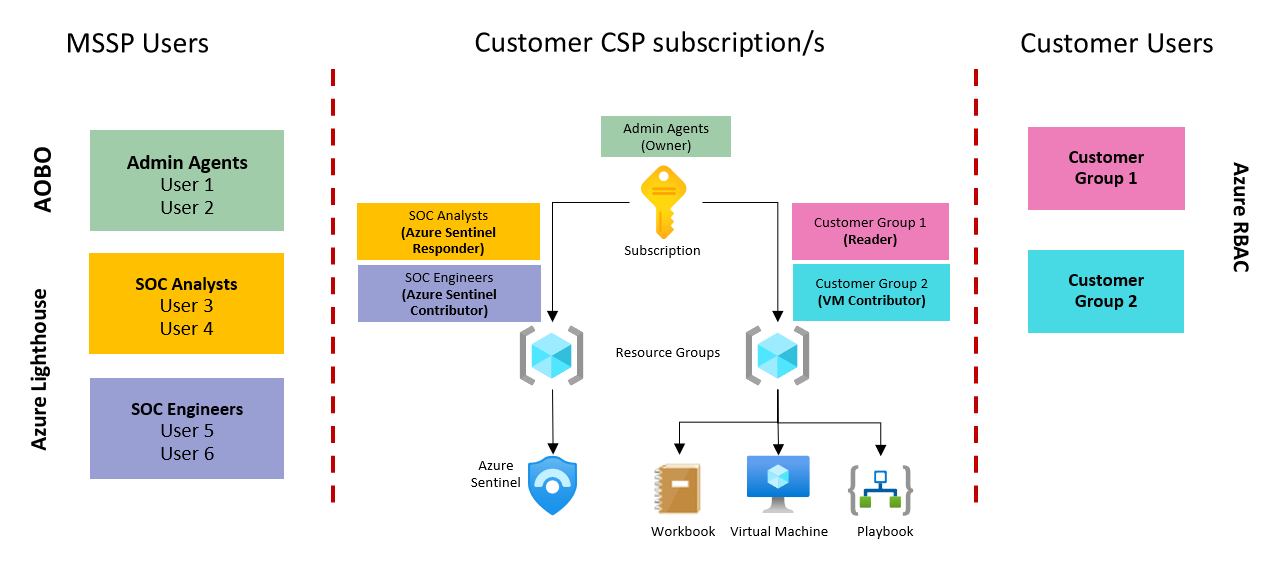

Пример архитектуры CSP для Microsoft Sentinel

На изображении ниже показано, как разрешения, описанные в предыдущем разделе, могут работать при предоставлении доступа клиентам CSP:

На этом рисунке:

Пользователи, которым предоставлен доступ владельца к подписке CSP, являются пользователями в группе агентов администрирования в клиенте MSSP Microsoft Entra.

Другие группы MSSP получают доступ к среде клиента через Azure Lighthouse.

Для управления доступом клиентов к ресурсам Azure используется Azure RBAC на уровне группы ресурсов.

Это позволяет MSSP по мере необходимости скрывать в Microsoft Sentinel определенные компоненты, например правила аналитики и запросы охоты.

См. сведения в документации по Azure Lighthouse.

Соглашения Enterprise (EA)/Оплата по мере использования (PAYG)

Если клиент покупает непосредственно у корпорации Майкрософт, клиент уже имеет полный доступ к среде Azure, и вы не можете скрыть ничего, что находится в подписке Azure клиента.

Зато вы можете защитить свою интеллектуальную собственность, разработанную в Microsoft Sentinel, описанными ниже способами в зависимости от типа защищаемого ресурса.

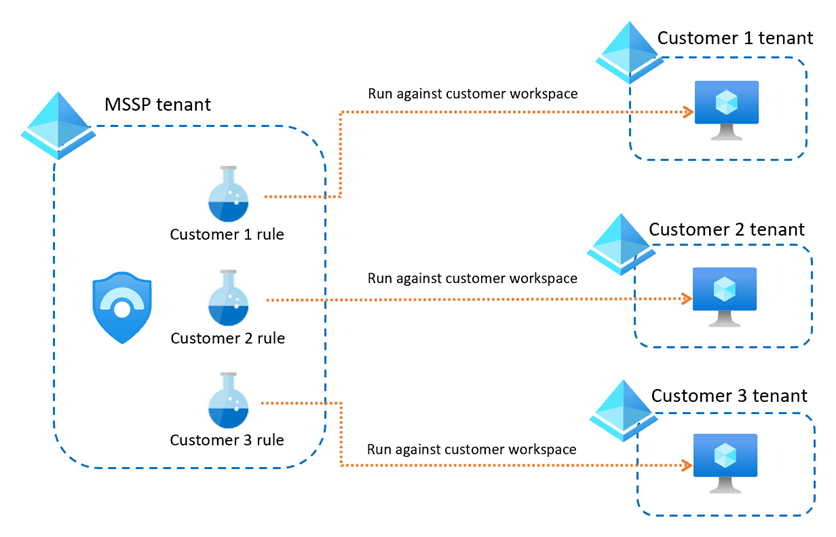

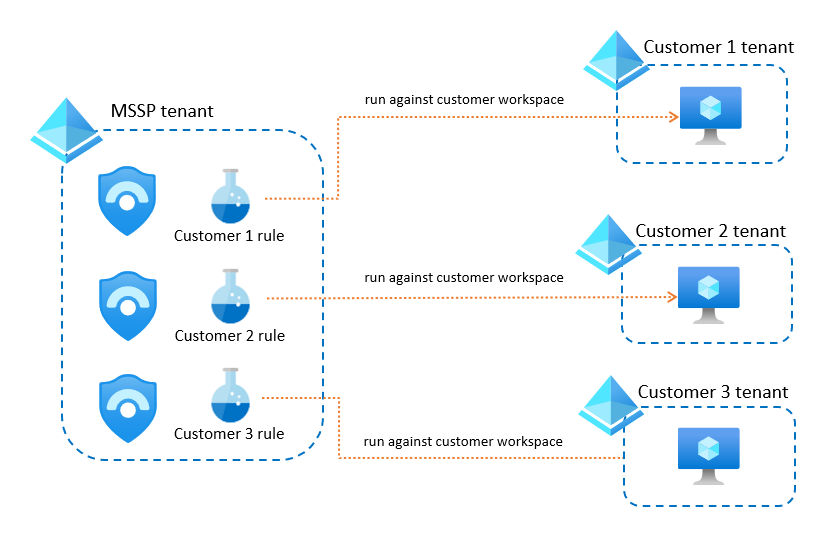

Правила аналитики и запросы охоты

Правила аналитики и запросы охоты содержатся как в Microsoft Sentinel, так и не могут быть отделены от рабочей области Microsoft Sentinel.

Даже если у пользователя есть только разрешения читателя Microsoft Sentinel, он может просматривать запрос. В этом случае мы рекомендуем вам размещать правила аналитики и запросы охоты в собственном арендаторе MSSP, а не в арендаторе клиента.

Для этого вам нужна рабочая область в собственном клиенте с включенным Microsoft Sentinel, а также должна отображаться рабочая область клиента через Azure Lighthouse.

Чтобы создать аналитическое правило или запрос охоты в арендаторе MSSP, который ссылается на данные в арендаторе клиента, необходимо воспользоваться инструкцией workspace:

workspace('<customer-workspace-explicit-identifier>').SecurityEvent

| where EventID == ‘4625’

При добавлении инструкции workspace в правила аналитики учитывайте перечисленные ниже моменты.

Используйте явный идентификатор рабочей области клиента в запросе между рабочими областями, чтобы повысить производительность. Дополнительные сведения см. в разделе "Форматы идентификаторов" для запросов между рабочими областями.

В рабочей области клиента не будут создаваться оповещения. Правила, созданные таким образом, не создают оповещения или инциденты в рабочей области клиента. Оповещения и инциденты существуют только в рабочей области MSSP.

Создание отдельных оповещений для каждого клиента. При использовании этого метода рекомендуется также использовать отдельные правила генерации оповещений для каждого клиента и обнаружения, так как инструкция рабочей области отличается в каждом случае.

Вы можете добавить в название правила генерации оповещений имя клиента, чтобы было легче находить клиента, для которого инициируется это оповещение. При наличии отдельных оповещений может расти число правил, и ими можно управлять с помощью скриптов или кода Microsoft Sentinel.

Например:

Создайте отдельные рабочие области MSSP для каждого клиента. При создании отдельных правил для каждого клиента и случая обнаружения вы можете достичь ограничения на максимальное число правил аналитики в своей рабочей области (512). Если у вас много клиентов и вы ожидаете, что это ограничение будет достигнуто, можно создать отдельную рабочую область MSSP для каждого клиента.

Например:

Внимание

Залог успешного использования этого метода — управление большим набором правил в рабочих областях посредством автоматизации.

Дополнительные сведения см. в статье Правила аналитики для нескольких рабочих областей.

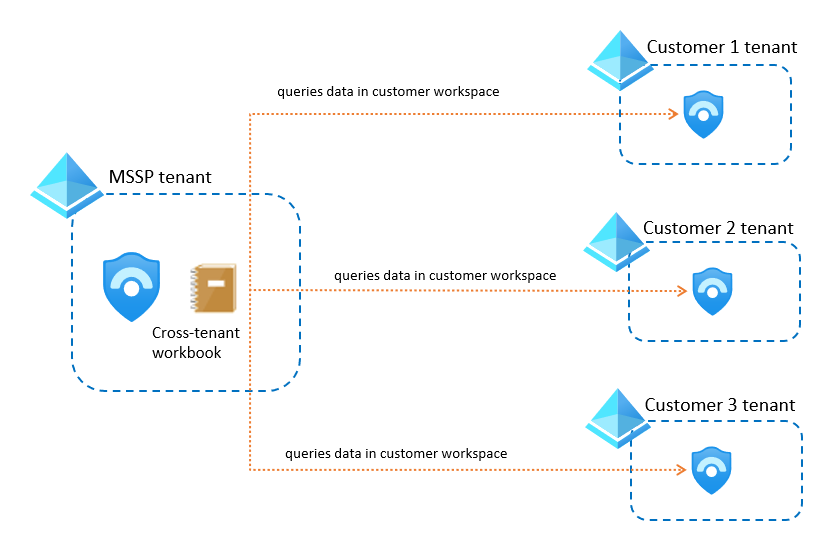

Workbooks

Если вы разработали книгу Microsoft Sentinel, которую ваши клиенты не должны копировать, разместите книгу в своем арендаторе MSSP. Убедитесь, что у вас есть доступ к рабочим областям клиентов через Azure Lighthouse, и не забудьте внести в книгу изменения для использования этих рабочих областей.

Например:

Дополнительные сведения см. в разделе Книги для нескольких рабочих областей.

Если вы хотите, чтобы клиент мог просматривать визуализации книги, но при этом не желаете раскрывать код, рекомендуем экспортировать книгу в Power BI.

Экспорт книги в Power BI:

- Упрощает совместное использование визуализаций книги. Вы можете отправить клиенту ссылку на панель мониторинга Power BI, где он сможет просматривать данные в отчетах без разрешений на доступ к Azure.

- Позволяет задействовать планирование. Настройте Power BI для периодической отправки сообщений электронной почты с моментальным снимком панели мониторинга на соответствующий момент.

Дополнительные сведения см. в статье об импорте данных журнала Azure Monitor в Power BI.

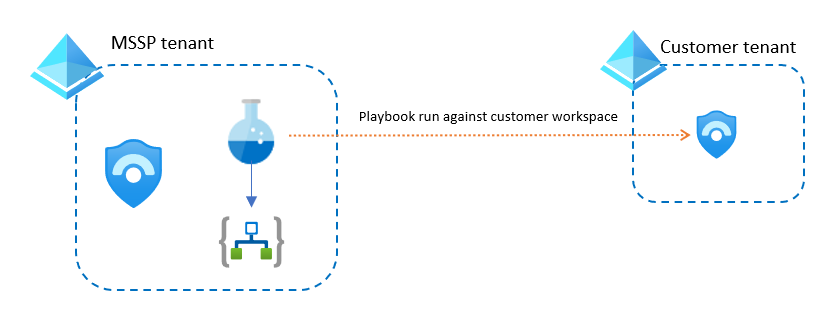

Сборники схем

Вы можете защитить сборники схем, как описано ниже, в зависимости от того, где были созданы инициирующие их правила аналитики.

Правила аналитики, созданные в рабочей области MSSP. Создавайте сборники схем в арендаторе MSSP и получайте все данные об инцидентах и оповещения из рабочей области MSSP. Вы можете подключить сборник схем в момент создания правила в рабочей области.

Например:

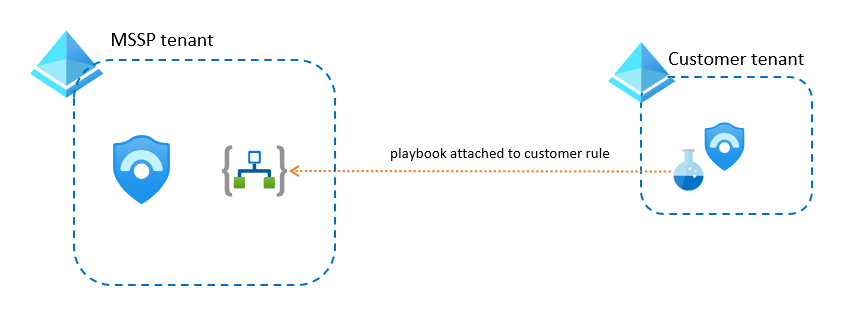

Правила аналитики, созданные в рабочей области клиента. Подключайте правила аналитики из рабочей области клиента к сборникам схем, размещенных в вашей рабочей области MSSP, с помощью Azure Lighthouse. В этом случае сборник схем получает данные оповещений и инцидентов, а также все прочие сведения клиента из его рабочей области.

Например:

Если сборнику схем требуется доступ к среде Azure клиента, в обоих случаях задействуйте пользователя или субъект-службу, у которого есть необходимые права доступа через Lighthouse.

Однако если сборник схем должен получить доступ к ресурсам, отличным от Azure, в клиенте клиента, например Microsoft Entra ID, Office 365 или Microsoft Defender XDR, создайте субъект-службу с соответствующими разрешениями в клиенте клиента, а затем добавьте это удостоверение в сборник схем.

Примечание.

Если вы используете со своими сборниками схем правила автоматизации, вам потребуется настроить для этих правил разрешения на доступ в группе ресурсов, в которой расположены сборники схем. Дополнительные сведения см. в статье о разрешениях для правил автоматизации, запускающих сборники схем.

Дальнейшие действия

Дополнительные сведения см. в разделе:

- Технические сборники схем Microsoft Sentinel для MSSP

- Управление несколькими клиентами в Microsoft Sentinel в качестве MSSP

- Расширение Microsoft Sentinel на рабочие области и арендаторы

- Визуализация и мониторинг данных

- Руководство по настройке автоматического реагирования на угрозы в Microsoft Sentinel