Расследование инцидентов Microsoft Sentinel в портал Azure

Microsoft Sentinel предоставляет полную, полнофункционированную платформу управления делами для изучения инцидентов безопасности и управления ими. Инциденты — это имя Microsoft Sentinel для файлов, содержащих полную и постоянно обновляемую хронологию угрозы безопасности, будь то отдельные фрагменты доказательств (оповещений), подозреваемых и сторон, интересующих (сущностей), аналитические сведения, собранные и курируемые экспертами по безопасности и моделями искусственного интеллекта или машинного обучения, или комментарии и журналы всех действий, принятых в ходе расследования.

Опыт исследования инцидентов в Microsoft Sentinel начинается со страницы "Инциденты " — это интерфейс, предназначенный для предоставления вам всего необходимого для расследования в одном месте. Ключевой целью этого опыта является повышение эффективности и эффективности SOC, сокращение среднего времени для разрешения (MTTR).

В этой статье описываются возможности и возможности и функции управления инцидентами в Microsoft Sentinel в портал Azure, что позволяет вам пройти этапы типичного расследования инцидентов при отображении всех отображаемых и доступных для вас средств, которые помогут вам вместе.

Необходимые компоненты

Для расследования инцидентов требуется назначение роли реагирования Microsoft Sentinel.

Дополнительные сведения о ролях в Microsoft Sentinel.

Если у вас есть гостевой пользователь, которому необходимо назначить инциденты, пользователю необходимо назначить роль читателя каталогов в клиенте Microsoft Entra. Обычные пользователи (не могут) назначать эту роль по умолчанию.

Увеличьте зрелость SOC

Инциденты Microsoft Sentinel предоставляют средства, помогающие повысить уровень зрелости операций безопасности (SecOps), стандартизированив процессы и аудит управления инцидентами.

Стандартизация процессов

Задачи инцидентов — это списки рабочих процессов для аналитиков, чтобы обеспечить единый стандарт ухода и предотвратить пропуск важных шагов:

Руководители и инженеры SOC могут разрабатывать эти списки задач и автоматически применять их к разным группам инцидентов в соответствии с соответствующими параметрами или по всей доске.

Затем аналитики SOC могут получить доступ к назначенным задачам в каждом инциденте, помечая их по завершении.

Аналитики также могут вручную добавлять задачи в открытые инциденты, как самозаверяния или в пользу других аналитиков, которые могут сотрудничать с инцидентом (например, из-за смены или эскалации).

Дополнительные сведения см. в статье "Использование задач для управления инцидентами в Microsoft Sentinel" в портал Azure.

Аудит управления инцидентами

Журнал действий инцидентов отслеживает действия, выполняемые на инциденте, независимо от того, инициируются ли люди или автоматизированные процессы, и отображает их вместе со всеми комментариями об инциденте.

Вы также можете добавить собственные комментарии здесь. Дополнительные сведения см. в статье "Исследование инцидентов Microsoft Sentinel" в портал Azure.

Эффективное и эффективное исследование

Во-первых: Как аналитик, самый простой вопрос, который вы хотите ответить, почему этот инцидент обращается к моему внимания? Страница сведений об инциденте ответит на этот вопрос: прямо в центре экрана вы увидите мини-приложение временной шкалы инцидента.

Используйте инциденты Microsoft Sentinel для эффективного и эффективного изучения инцидентов безопасности с помощью временной шкалы инцидентов, изучения подобных инцидентов, изучения основных аналитических сведений, просмотра сущностей и изучения журналов.

Временные шкалы инцидентов

Временная шкала инцидента — это дневник всех оповещений , представляющих все зарегистрированные события, относящиеся к расследованию, в том порядке, в котором они произошли. На временной шкале также показаны закладки, моментальные снимки доказательств, собранных во время охоты и добавленные в инцидент.

Выполните поиск по списку оповещений и закладок или отфильтруйте список по серьезности, тактике или типу контента (оповещение или закладка), чтобы помочь вам найти нужный элемент. Начальное отображение временной шкалы немедленно сообщает вам несколько важных сведений о каждом элементе в нем, будь то оповещение или закладка:

- Дата и время создания оповещения или закладки.

- Тип элемента, оповещения или закладки, указанный значком и подсказкой при наведении указателя мыши на значок.

- Имя оповещения или закладки в полужирном типе в первой строке элемента.

- Серьезность оповещения, обозначенная цветовой полосой вдоль левого края, и в форме слова в начале трех частей "подзаголовок" оповещения.

- Поставщик оповещений во второй части субтитра. Для закладок создатель закладки.

- Тактика MITRE ATT&CK , связанная с оповещением, обозначенная значками и подсказками, в третьей части субтитра.

Дополнительные сведения см. в разделе "Восстановление временной шкалы истории атаки".

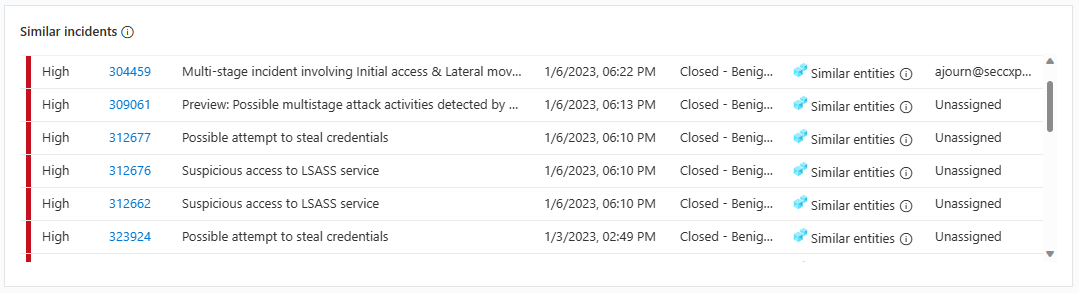

Списки аналогичных инцидентов

Если что-нибудь, что вы видели до сих пор в вашем инциденте выглядит знакомым, может быть веские причины. Microsoft Sentinel остается на шаг впереди вас, показывая вам инциденты, наиболее похожие на открытый.

Мини-приложение "Аналогичные инциденты" показывает вам наиболее релевантную информацию об инцидентах , которые считаются похожими, включая их последние обновленные даты и время, последний владелец, последнее состояние (включая, если они закрыты, причина, по которой они были закрыты), и причина сходства.

Это может воспользоваться вашим исследованием несколькими способами:

- Пятнистые параллельные инциденты, которые могут быть частью более крупной стратегии атаки.

- Используйте аналогичные инциденты в качестве эталонных точек для текущего расследования, см. сведения о том, как они были рассмотрены.

- Определите владельцев прошлых аналогичных инцидентов, чтобы воспользоваться своими знаниями.

Например, вы хотите узнать, произошли ли другие инциденты раньше или сейчас.

- Может потребоваться определить параллельные инциденты, которые могут быть частью одной и той же более крупной стратегии атаки.

- Возможно, вы захотите определить аналогичные инциденты в прошлом, чтобы использовать их в качестве эталонных точек для текущего расследования.

- Вам может потребоваться определить владельцев прошлых подобных инцидентов, найти людей в SOC, которые могут предоставить дополнительный контекст или кому можно передать расследование.

В мини-приложении показаны 20 наиболее похожих инцидентов. Microsoft Sentinel решает, какие инциденты похожи на общие элементы, включая сущности, правило исходной аналитики и сведения о оповещении. Из этого мини-приложения можно перейти непосредственно на все страницы сведений об этих инцидентах, сохраняя подключение к текущему инциденту нетронутым.

Сходство определяется на основе следующих критериев:

| Критерии | Description |

|---|---|

| Аналогичные сущности | Инцидент считается похожим на другой инцидент, если оба они включают одни и те же сущности. Чем больше сущностей два инцидента имеют общий, тем больше они считаются похожими. |

| Аналогичное правило | Инцидент считается похожим на другой инцидент, если они были созданы одним правилом аналитики. |

| Аналогичные сведения о оповещении | Инцидент считается похожим на другой инцидент, если они используют то же название, имя продукта и /или [пользовательские сведения(surface-custom-details-in-alerts.md). |

Сходство инцидентов вычисляется на основе данных за 14 дней до последнего действия в инциденте, что является временем окончания последнего оповещения в инциденте. Сходство инцидентов также пересчитывается каждый раз при вводе страницы сведений об инциденте, поэтому результаты могут отличаться между сеансами, если были созданы или обновлены новые инциденты.

Дополнительные сведения см. в статье "Проверка аналогичных инцидентов в вашей среде".

Основные аналитические сведения об инцидентах

Далее, имея широкие сведения о том, что произошло (или все еще происходит), и имея лучшее понимание контекста, вы будете любопытно о том, какая интересная информация Microsoft Sentinel уже узнала для вас.

Microsoft Sentinel автоматически задает большие вопросы о сущностях в вашем инциденте и отображает верхние ответы в мини-приложении Top Insights , видимый в правой части страницы сведений об инциденте. В этом мини-приложении показана коллекция аналитических сведений на основе анализа машинного обучения и курирования ведущих групп экспертов по безопасности.

Это специально выбранное подмножество аналитических сведений, которые отображаются на страницах сущностей, но в этом контексте аналитические сведения обо всех сущностях в инциденте представлены вместе, что дает вам более полную картину того, что происходит. Полный набор аналитических сведений отображается на вкладке "Сущности" для каждой сущности отдельно, см. ниже.

Мини-приложение Top Insights отвечает на вопросы о сущности, связанной с его поведением в сравнении со своими одноранговыми узлами и собственной историей, его присутствием в списках наблюдения или в аналитике угроз или любой другой вид необычного вхождения, связанного с ним.

Большая часть этих аналитических сведений содержит ссылки на дополнительные сведения. Эти ссылки открывают панель журналов в контексте, где вы увидите исходный запрос для этого анализа вместе с результатами.

Список связанных сущностей

Теперь, когда у вас есть контекст и некоторые основные вопросы, ответы на которые вы хотите получить больше глубины на основных игроков, находятся в этой истории.

Имена пользователей, имена узлов, IP-адреса, имена файлов и другие типы сущностей могут быть "лицами, интересующими вас". Microsoft Sentinel находит их для вас и отображает их передний и центр в мини-приложении Сущностей наряду с временной шкалой.

Выберите сущность из этого мини-приложения, чтобы свести к списку этой сущности на вкладке "Сущности" на той же странице инцидента, которая содержит список всех сущностей в инциденте.

Выберите сущность в списке, чтобы открыть боковую панель с информацией на странице сущности, включая следующие сведения:

Сведения содержат основные сведения об сущности. Для сущности учетной записи пользователя это может быть имя пользователя, доменное имя, идентификатор безопасности (SID), сведения о организации, сведения о безопасности и многое другое.

Временная шкала содержит список оповещений, которые содержат эту сущность и действия, которые сущность сделала, как было собрано из журналов, в которых отображается сущность.

Аналитика содержит ответы на вопросы о сущности, связанной с его поведением в сравнении со своими одноранговыми узлами и собственной историей, его присутствие в списках наблюдения или в аналитике угроз, или любой другой вид необычного вхождения, связанного с ним.

Эти ответы — это результаты запросов, определенных исследователями по безопасности Майкрософт, которые предоставляют ценную и контекстную информацию о безопасности сущностей на основе данных из коллекции источников.

В зависимости от типа сущности можно выполнить ряд дальнейших действий с этой боковой панели, в том числе:

Сводка на полную страницу сущности сущности, чтобы получить еще больше сведений в течение более длительного интервала времени или запустить графическое средство исследования, в центре этого объекта.

Запустите сборник схем, чтобы выполнить определенные действия по реагированию или исправлению сущности (в предварительной версии).

Классифицируйте сущность как индикатор компрометации (МОК) и добавьте ее в список аналитики угроз.

Каждое из этих действий в настоящее время поддерживается для определенных типов сущностей, а не для других. В следующей таблице показано, какие действия поддерживаются для каждого типа сущности:

| Доступные действия ▶ Типы сущностей : |

Просмотреть все подробные данные (на странице сущности) |

Добавление в TI * | Run playbook * (Предварительная версия) |

|---|---|---|---|

| Учетная запись пользователя | ✔ | ✔ | |

| Узел | ✔ | ✔ | |

| IP-адрес | ✔ | ✔ | ✔ |

| URL-адрес | ✔ | ✔ | |

| Доменное имя | ✔ | ✔ | |

| Файл (хэш) | ✔ | ✔ | |

| Ресурс Azure | ✔ | ||

| Устройство Интернета вещей | ✔ |

* Для сущностей, для которых доступны действия "Добавить в ТИ " или "Запустить сборник схем", эти действия можно выполнять прямо на вкладке "Обзор сущностей " на вкладке "Обзор", не покидая страницу инцидента.

Журналы инцидентов

Изучите журналы инцидентов, чтобы получить сведения о том, что именно произошло?

Практически в любой области в инциденте можно детализируете отдельные оповещения, сущности, аналитические сведения и другие элементы, содержащиеся в инциденте, просматривая исходный запрос и его результаты.

Эти результаты отображаются на экране журналов (log analytics), который отображается здесь в виде расширения панели страницы сведений об инциденте, поэтому вы не покидаете контекст исследования.

Упорядоченные записи с инцидентами

В интересах прозрачности, подотчетности и непрерывности вы захотите записать все действия, которые были приняты на инцидент , будь то автоматизированные процессы или люди. В журнале действий инцидента отображаются все эти действия. Вы также можете просмотреть любые примечания, которые были сделаны и добавить свои собственные.

Журнал действий постоянно обновляется автоматически, даже при открытии, поэтому вы можете видеть изменения в нем в режиме реального времени.

Связанный контент

В этом документе вы узнали, как опыт исследования инцидентов Microsoft Sentinel в портал Azure помогает проводить расследование в одном контексте. Дополнительные сведения об управлении инцидентами и их расследовании см. в следующих статьях:

- Изучение сущностей с помощью страниц сущностей в Microsoft Sentinel.

- Использование задач для управления инцидентами в Microsoft Sentinel

- Автоматизация обработки инцидентов в Microsoft Sentinel с помощью правил автоматизации.

- Выявление дополнительных угроз с помощью анализа поведения пользователей и сущностей (UEBA) в Microsoft Sentinel

- Поиск угроз безопасности.

Следующий шаг

Навигация, обработка и управление инцидентами Microsoft Sentinel в портал Azure