Измеряемая загрузка и аттестация узла

В этой статье описывается, как Майкрософт обеспечивает целостность и безопасность узлов с помощью измеряемой загрузки и аттестации узлов.

Измеряемая загрузка

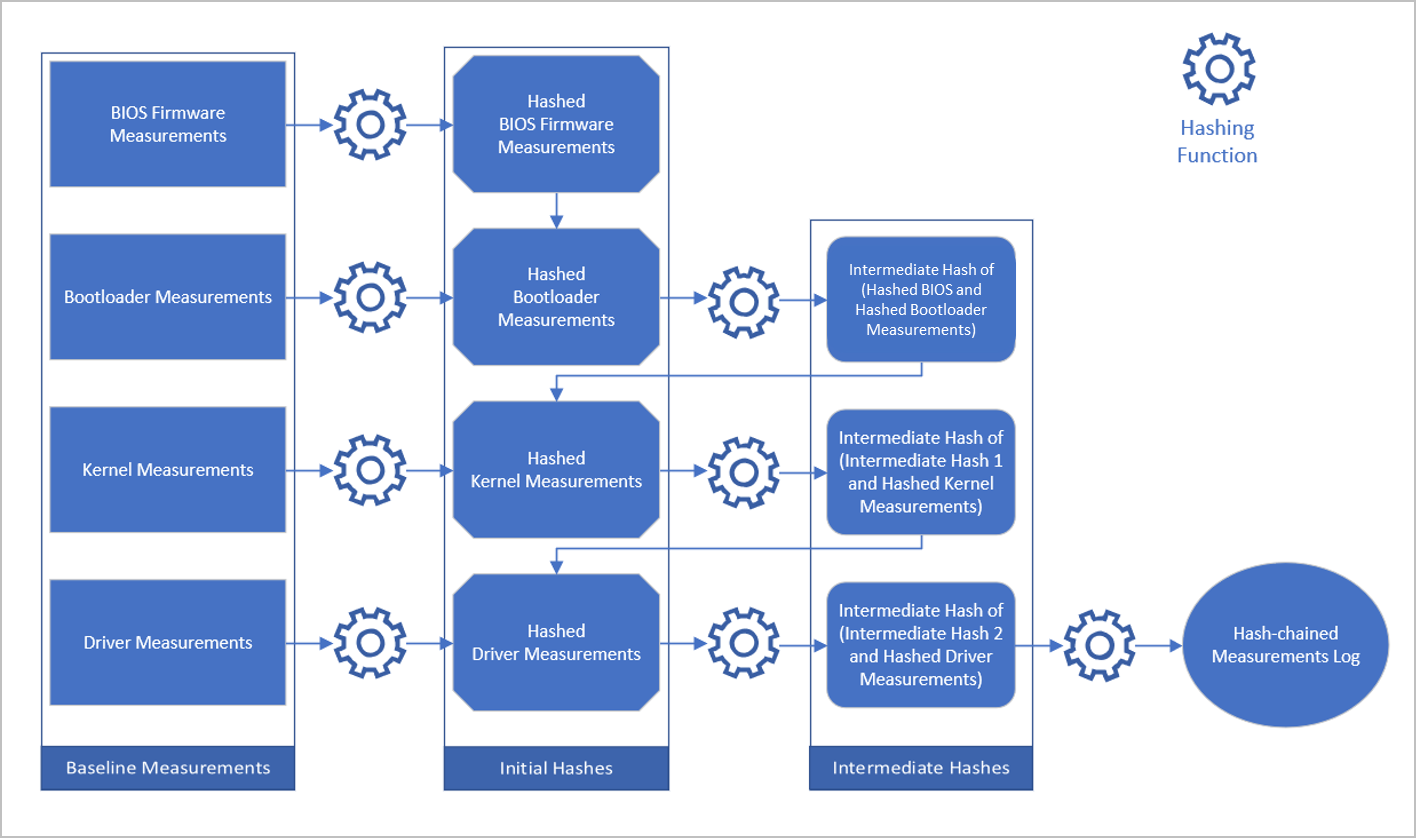

Доверенный платформенный модуль — это защищенный от несанкционированного доступа, криптографически безопасный компонент аудита со встроенным ПО, предоставляемый доверенным сторонним производителем. В журнале конфигурации загрузки содержатся измерения в виде хэш-цепочек, записанные в реестры конфигурации платформы в момент последнего помещения узла в последовательность начальной загрузки. На следующем рисунке показан процесс записи. Постепенное добавление ранее хэшированного измерения к хэшу следующего измерения и запуск алгоритма хэширования в объединении приводят к хэш-цепочкам.

Аттестация выполняется, когда узел представляет подтверждение состояния конфигурации с помощью журнала конфигурации загрузки (TCGLog). Подделывать журнал загрузки сложнее, поскольку доверенный платформенный модуль не предоставляет значения реестров конфигурации платформы, которые не являются операциями чтения и расширения. Более того, учетные данные, предоставляемые службой аттестации узла, запечатаны по определенным значениям реестров конфигурации платформы. Использование делает невозможным с вычислительной точки зрения подделывание или распечатывание учетных данных по внешнему каналу.

Служба аттестации узлов

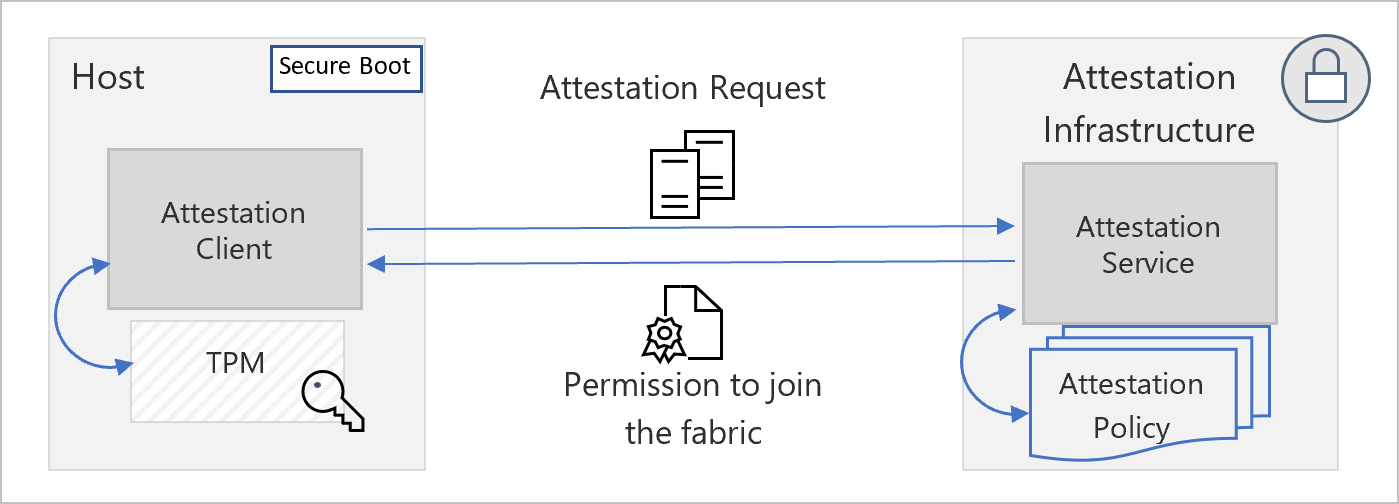

Служба аттестации узлов — это профилактическая мера по проверке надежности хост-компьютеров до их взаимодействия с клиентскими данными или рабочими нагрузками. Проверка службы аттестации узла выполняется путем проверки правильности заявления о соответствии (проверяемое подтверждение соответствия узла), отправляемого каждым узлом согласно политике аттестации (критерий безопасного состояния). Целостность этой системы гарантирована корнем доверия, предоставляемым со стороны доверенного платформенного модуля.

Служба аттестации узла содержится в каждом кластере Azure в специализированной защищенной среде. Заблокированная среда включает в себя другие службы привратника, которые участвуют в протоколе начальной загрузки хост-компьютера. Инфраструктура открытых ключей (PKI) выступает в качестве посредника (для проверки происхождения запросов аттестации) и издателя удостоверений (в зависимости от успешности аттестации узла). Учетные данные после аттестации, выданные узлу аттестации, запечатаны по идентификатору. Только запрашивающий узел может распечатать учетные данные и использовать их для получения добавочных разрешений. Это предотвращает атаки "злоумышленник в середине" и "спуфинг".

Если узел Azure поступает от фабрики с неправильной конфигурацией безопасности или он был изменен в центре обработки данных, его TCGLog при следующей аттестации будет содержать индикаторы компрометации, отмеченных службой аттестации узлов, что приведет к сбою аттестации. Сбои аттестации запрещают парку Azure доверять узлу-нарушителю. Эта защита эффективно блокирует все обмены данными с узлом и запускает рабочий процесс по инциденту. Расследование и подробный заключительный анализ выполняются для определения основных причин и любых потенциальных признаков угроз. Это происходит только после завершения анализа того, что узел исправлен и имеет возможность присоединиться к парку Azure и взять на себя клиентские рабочие нагрузки.

Ниже приведена высокоуровневая архитектура службы аттестации узла:

Измерения аттестации

Ниже приведены примеры многих измерений, зарегистрированных сегодня.

Безопасная загрузка и ключи безопасной загрузки

При проверке правильности дайджеста сигнатуры базы данных и отозванных сигнатур базы данных служба аттестации узла подтверждает, что агент клиента считает проверенное программное обеспечение доверенным. Проверив сигнатуры базы данных ключа регистрации открытого ключа и ключа открытой платформы, служба аттестации узла подтверждает, что только доверенные стороны имеют разрешение на изменение определений того, какое программное обеспечение считается доверенным. Наконец, убедившись в том, что безопасная загрузка активна, служба аттестации узла проверяет, применяются ли эти определения.

Элементы управления отладки

Отладчики являются мощными инструментами для разработчиков. Однако неограниченный доступ к памяти и другим командам отладки может привести к ослаблению защиты данных и целостности системы, если такой доступ предоставлен недоверенной стороне. Служба аттестации узла следит за тем, чтобы любые виды отладки были отключены при загрузке на рабочих машинах.

Целостность кода

Безопасная загрузка UEFI гарантирует, что во время загрузки может запускаться только доверенное низкоуровневое программное обеспечение. Аналогичные проверки должны также применяться в среде пост-загрузки к драйверам и другим исполняемым файлам с доступом в режиме ядра. Для этого используется политика целостности кода (CI), определяющая, какие драйверы, двоичные файлы и другие исполняемые файлы считаются доверенными, указывая допустимые и недопустимые подписи. Эти политики применяются принудительно. Нарушения политики создают оповещения для расследования со стороны группы реагирования на инциденты безопасности.

Следующие шаги

Чтобы узнать больше о том, что мы делаем для обеспечения целостности и безопасности платформ, ознакомьтесь со следующими статьями: