Общие сведения о платформе Майкрософт для защиты контейнеров

Платформа microsoft Containers Secure Supply Chain (CSSC) — это простая гибкая экосистема инструментов и процессов, созданных для интеграции и выполнения элементов управления безопасностью на протяжении всего жизненного цикла контейнеров. Стратегия безопасной цепочки поставок контейнера строится с учетом всех потребностей в безопасности приложений контейнеров. Цель состоит в том, чтобы предотвратить использование уязвимых образов контейнеров и создать инфраструктуру контейнеров со стандартным портфелем безопасности.

Платформа CSSC создается с помощью следующих действий.

- Определение этапов цепочки поставок для контейнерных приложений

- Описание рисков и необходимых элементов управления безопасностью на каждом этапе

- Описание целей и целей безопасности на каждом этапе

- Определение средств безопасности, процессов и рекомендаций на каждом этапе

- Поддержание состояния безопасности с помощью метаданных, ведения журнала и отчетов на каждом этапе

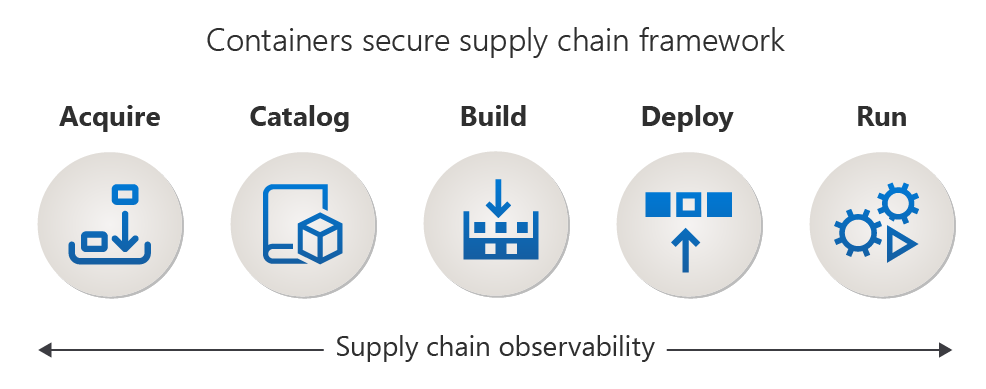

Этапы цепочки поставок для контейнеров

Цепочка поставок для контейнеров строится на этапах для выравнивания жизненного цикла контейнеров. Каждый этап в конвейере определяется с различными целями, рисками безопасности и процессами. Корпорация Майкрософт определяет следующие пять этапов в цепочке поставок для контейнеров.

| Этап | Сведения |

|---|---|

| Получить | Получение образов контейнеров из внешних источников или сторонних поставщиков. |

| Каталог | Предложение утвержденных образов контейнеров для внутреннего потребления, включая сборки и развертывания. |

| Сборка | Создание совместимых образов служб и образов приложений и артефактов развертывания. |

| Развернуть | Безопасное развертывание контейнерных служб и приложений в средах размещения. |

| Выполнить | Запустите контейнеры, созданные из совместимых, последних и безопасных образов контейнеров, выполняющих бизнес-логику для приложения. |

Реализация процессов безопасности на всех пяти этапах цепочки поставок требует согласованной практики наблюдения и мониторинга. Постоянно развивающиеся методы безопасности обновляют образы контейнеров, обнаруживают уязвимости, активируют изменения во внутреннем процессе, бизнес-требованиях и дополнительно требуют мониторинга для добавления прозрачности на каждом этапе.

Распространенные угрозы цепочки поставок

Когда мы говорим о CSSC, мы говорим о непрерывной транзакции программного обеспечения между поставщиками программного обеспечения, внешними источниками, разработчиками, поставщиками услуг и операциями, распространением каналов, а также наиболее важной нашей клиентской базой. Наша цель — обеспечить безопасную транзакцию программного обеспечения контейнера и доставить эффективную инфраструктуру контейнеров нашим клиентам. Любая небольшая компрометация, уязвимость или атака может привести к немедленной невзгоды, серьезной потере наших доверенных партнеров, клиентов и репутации Майкрософт. Важно устранить эти компромиссы безопасности и возможные угрозы в цепочке поставок, чтобы обеспечить безопасность и целостность контейнерных приложений.

Корпорация Майкрософт определяет и углубляется в компрометации безопасности и возможные угрозы во всей цепочке поставок:

Ненадежные источники

Использование образов контейнеров из ненадежных источников может привести к значительным рискам безопасности. Эти ненадежные источники могут содержать образы контейнеров, содержащие вредоносные программы, уязвимости или серверную часть.

Корпорация Майкрософт устраняет эти компрометации безопасности с помощью следующих методик:

- Проверка подлинности и целостности образов контейнеров перед включением их в цепочку поставок для устранения этих рисков.

- Используйте образы контейнеров из доверенных источников. Использование средств сканирования изображений и проверки для обеспечения того, чтобы изображения были получены из авторитетных репозиториев и не были изменены.

Скомпрометированные реестры

Реестры, которые не защищены должным образом, могут размещать скомпрометированные или устаревшие образы контейнеров. Важно регулярно проверять и защищать реестры, чтобы предотвратить распространение небезопасных образов контейнеров. Это включает в себя обеспечение соответствия образов требованиям лицензирования и рекомендациям предприятия.

Корпорация Майкрософт устраняет эти компрометации безопасности с помощью следующих методик:

- Регулярно проводите аудит и защита реестров образов контейнеров.

- Используйте элементы управления доступом, элементы управления проверкой подлинности и сканирование изображений для обнаружения и предотвращения использования небезопасных или устаревших образов.

Скомпрометированные зависимости

Внедрение вредоносного кода в базовые образы или использование вредоносных библиотек может поставить под угрозу безопасность контейнерных приложений.

Корпорация Майкрософт устраняет эти компрометации безопасности с помощью следующих методик:

- Реализуйте строгие элементы управления для зависимостей, используемых в образах контейнеров.

- Регулярно обновляйте базовые образы и библиотеки для исправления известных уязвимостей.

- Используйте сканирование образов контейнера для выявления и исправления вредоносных или уязвимых зависимостей.

Скомпрометированные среды сборки

Небезопасные среды сборки могут привести к включению уязвимых, устаревших или несоответствующих образов контейнеров.

Корпорация Майкрософт устраняет эти компрометации безопасности с помощью следующих методик:

- Защита сред сборки с помощью доверенных и регулярно обновляемых средств и контейнеров.

- Реализуйте процесс удаления устаревших или уязвимых образов контейнеров, чтобы обеспечить использование последних версий во время процесса сборки.

Неверифицированное развертывание

Развертывание ненадежных или вредоносных образов контейнеров может предоставлять организациям различные нарушения безопасности. Средства управления доступом и надежный процесс проверки должны быть установлены, чтобы развертывались только авторизованные и проверенные образы контейнеров.

Корпорация Майкрософт устраняет эти компрометации безопасности с помощью следующих методик:

- Применение строгих элементов управления доступом и процессов проверки изображений во время развертывания.

- Используйте управление доступом на основе ролей (RBAC), чтобы ограничить возможность развертывания образов контейнеров.

- Убедитесь, что в рабочей среде развертываются только доверенные и тщательно проверенные образы.

Отсутствие наблюдаемости

Мониторинг и наблюдаемость важны для обнаружения проблем безопасности. Предприятия должны инвестировать в средства и процессы, которые обеспечивают видимость всей цепочки поставок, позволяя отслеживать образы контейнеров в режиме реального времени и обнаруживая атаки безопасности.

Корпорация Майкрософт устраняет эти компрометации безопасности с помощью следующих методик:

- Реализуйте решения для мониторинга и наблюдаемости в контейнерной среде.

- Используйте средства ведения журнала, трассировки и мониторинга для отслеживания изменений образа контейнера, событий безопасности и аномалий в цепочке поставок.

- Настройте оповещения и уведомления для подозрительных действий.

Помимо этих мер, важно установить четкие политики и методики безопасности, обучить свою команду рекомендациям по безопасности и проводить регулярные оценки безопасности и аудиты цепочки поставок контейнеров. Постоянно обновляйте угрозы безопасности и уязвимости, относящиеся к контейнерам, и соответствующим образом адаптируйте меры безопасности. Безопасность контейнеров — это текущий процесс, требующий бдительности и упреждающего управления рисками.

Next Steps

Дополнительные сведения о каждом этапе платформы CSSC см. в следующих статье: