Включение или отключение управления доступом на основе ролей в службе "Поиск ИИ Azure"

Поиск ИИ Azure поддерживает проверку подлинности без ключей и ключей для всех операций уровня управления и плоскости данных. Проверку подлинности и авторизацию идентификатора Microsoft Entra можно использовать для всех операций уровня управления и плоскости данных с помощью управления доступом на основе ролей Azure (RBAC).

Внимание

При создании службы поиска проверка подлинности на основе ключей используется по умолчанию, но это не самый безопасный вариант. Рекомендуется заменить его на доступ на основе ролей, как описано в этой статье.

Прежде чем назначать роли для авторизованного доступа к службе поиска ИИ Azure, необходимо включить управление доступом на основе ролей в службе поиска. Роли администрирования служб (плоскости управления) встроены и не могут быть включены или отключены.

Примечание.

Плоскость данных относится к операциям с конечной точкой службы поиска, например индексированием или запросами, или любой другой операцией, указанной в REST API службы поиска или эквивалентными клиентскими библиотеками azure SDK. Плоскость управления относится к управлению ресурсами Azure, например созданию или настройке службы поиска.

Необходимые компоненты

Служба поиска в любом регионе на любом уровне, включая бесплатную.

Владелец, администратор доступа пользователей или пользовательская роль с разрешениями Microsoft.Authorization/roleAssignments/write .

Включение доступа на основе ролей для операций плоскости данных

Настройте службу поиска для распознавания заголовка авторизации в запросах данных, которые предоставляют маркер доступа OAuth2.

При включении ролей для плоскости данных изменение действует немедленно, но подождите несколько секунд перед назначением ролей.

Режим сбоя по умолчанию для несанкционированных запросов http401WithBearerChallenge. Кроме того, можно задать режим http403сбоя.

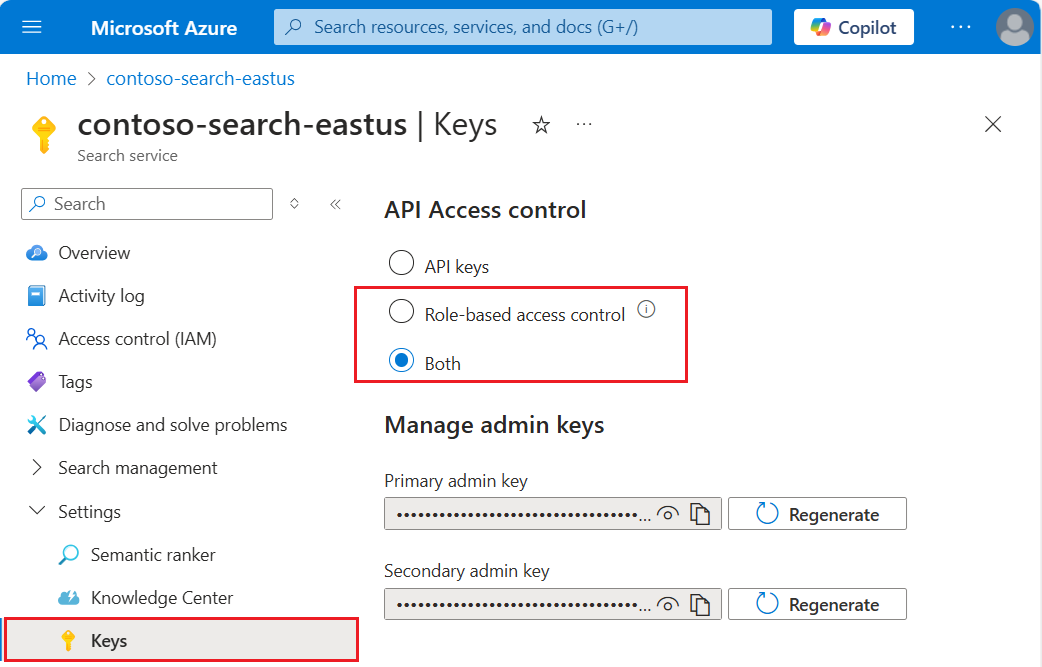

Войдите в портал Azure и перейдите в службу поиска.

Выберите "Параметры" и выберите "Ключи" в области навигации слева.

Выберите элемент управления на основе ролей. Выберите только оба варианта, если вы используете ключи и требуется время для перехода клиентов на управление доступом на основе ролей.

Вариант Описание Ключ API (по умолчанию) Требуется ключи API в заголовке запроса для авторизации. Управление доступом на основе ролей (рекомендуется) Требуется членство в назначении ролей для выполнения задачи. Для этого также требуется заголовок авторизации для запроса. Оба Запросы действительны с помощью ключа API или управления доступом на основе ролей, но если вы предоставляете оба в одном запросе, используется ключ API. Если вы выбираете подход только для ролей, назначьте роли плоскости данных учетной записи пользователя для восстановления полного административного доступа через операции плоскости данных в портал Azure. К ролям относятся участник службы поиска, участник данных индекса поиска и средство чтения данных индексов поиска. Если требуется эквивалентный доступ, вам потребуются первые две роли.

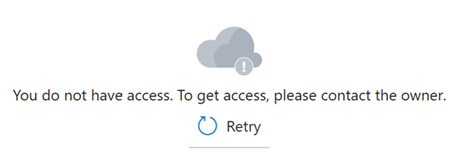

Иногда для принятия в силу назначений ролей может потребоваться пять–десять минут. До этого следующее сообщение отображается на страницах портал Azure, используемых для операций плоскости данных.

Отключение управления доступом на основе ролей

Вместо этого можно отключить управление доступом на основе ролей для операций плоскости данных и использовать проверку подлинности на основе ключей. Это можно сделать в рамках тестового рабочего процесса, например, чтобы исключить проблемы с разрешениями.

Чтобы отключить управление доступом на основе ролей в портал Azure:

Войдите в портал Azure и откройте страницу службы поиска.

Выберите "Параметры" и выберите "Ключи" в области навигации слева.

Выберите Ключи API.

Отключение проверки подлинности на основании ключа API

Доступ к ключу или локальная проверка подлинности может быть отключена в службе, если вы используете исключительно встроенные роли и проверку подлинности Microsoft Entra. Отключение ключей API приводит к отказу службы поиска всех запросов, связанных с данными, которые передают ключ API в заголовке.

Ключи API администратора могут быть отключены, но не удалены. Ключи API запросов можно удалить.

Разрешения владельца или участника необходимы для отключения функций безопасности.

В портал Azure перейдите в службу поиска.

В области навигации слева выберите "Ключи".

Выберите управление доступом на основе ролей.

Изменение действует немедленно, но подождите несколько секунд до тестирования. Если у вас есть разрешение на назначение ролей в качестве члена владельца, администратора службы или соадминистратора, вы можете использовать функции портала для тестирования доступа на основе ролей.