Настройка сети для решений SAP для Azure Monitor

В этом руководстве описано, как настроить виртуальную сеть Azure, чтобы развернуть Azure Monitor для решений SAP. Узнайте следующие темы:

- Создайте новую подсеть для использования с Функции Azure.

- Настройте исходящий доступ к Интернету в среде SAP, которую вы хотите отслеживать.

Создание новой подсети

Функции Azure — это модуль сбора данных для решений SAP для Azure Monitor. Для размещения Функции Azure необходимо создать новую подсеть.

Создайте новую подсеть с блоком IPv4/25 или больше, так как для мониторинга ресурсов требуется не менее 100 IP-адресов. После успешного создания подсети проверьте следующие действия, чтобы обеспечить подключение между подсетью azure Monitor для решений SAP и подсетью среды SAP:

- Если обе подсети находятся в разных виртуальных сетях, выполните пиринг между виртуальными сетями.

- Если подсети связаны с определяемыми пользователем маршрутами, убедитесь, что маршруты настроены для разрешения трафика между подсетями.

- Если подсети среды SAP имеют правила группы безопасности сети (NSG), убедитесь, что правила настроены для разрешения входящего трафика из подсети решений SAP Monitor для SAP.

- Если у вас есть брандмауэр в среде SAP, убедитесь, что брандмауэр настроен, чтобы разрешить входящий трафик из подсети решений SAP для Azure Monitor.

Дополнительные сведения см. в статье Интеграция приложения с виртуальной сетью Azure.

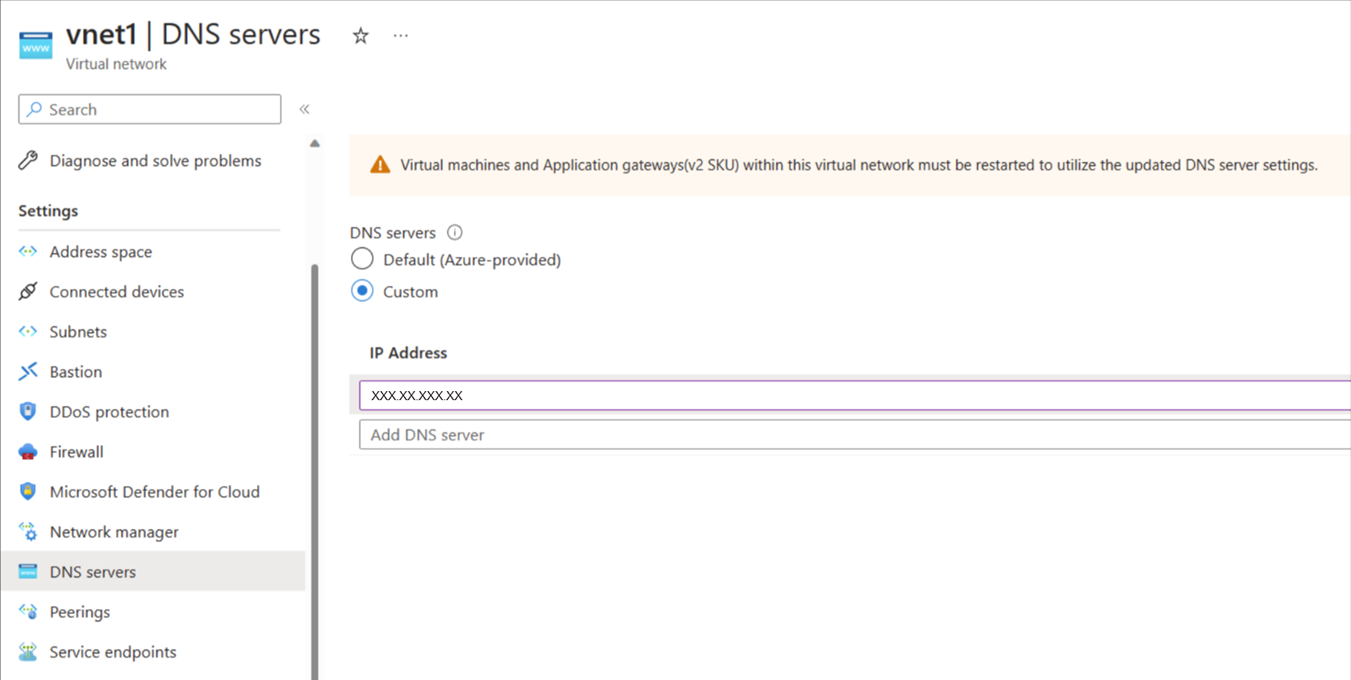

Использование настраиваемого DNS для виртуальной сети

Этот раздел применяется только в том случае, если для виртуальной сети используется пользовательский DNS. Добавьте IP-адрес 168.63.129.16, который указывает на DNS-сервер Azure. Это соглашение разрешает учетную запись хранения и другие URL-адреса ресурсов, необходимые для правильного функционирования Azure Monitor для решений SAP.

Настройка исходящего доступа к Интернету

Во многих случаях можно ограничить или заблокировать исходящий доступ к Интернету в сетевой среде SAP. Однако Azure Monitor для решений SAP требует сетевого подключения между настроенной подсетью и системами, которые требуется отслеживать. Перед развертыванием ресурса решений SAP Для Azure Monitor необходимо настроить исходящий доступ к Интернету или сбой развертывания.

Существует несколько методов для решения проблемы ограниченного или заблокированного исходящего доступа к Интернету. Выберите наиболее удобный метод для вашей ситуации.

Использование функции "Маршрутизировать весь трафик"

Route All — это стандартная функция интеграции виртуальной сети в Функции Azure, которая развертывается в рамках Azure Monitor для решений SAP. Включение или отключение этого параметра влияет только на трафик из решения Функции Azure. Этот параметр не влияет на любой другой входящий или исходящий трафик в виртуальной сети.

Параметр Route All можно настроить при создании ресурса azure Monitor для решений SAP с помощью портал Azure. Если среда SAP не разрешает исходящий доступ к Интернету, отключите параметр Маршрутизировать весь трафик. Если среда SAP разрешает исходящий доступ к Интернету, оставьте настроенный по умолчанию параметр Маршрутизировать весь трафик включенным.

Этот параметр можно использовать только перед развертыванием ресурса Azure Monitor для решений SAP. Невозможно изменить параметр Route All после создания ресурса Azure Monitor для решений SAP.

Разрешить входящий трафик

Если у вас есть правила NSG или определяемые пользователем маршруты, которые блокируют входящий трафик в среду SAP, необходимо изменить правила, чтобы разрешить входящий трафик. Кроме того, в зависимости от типов поставщиков, которые вы пытаетесь добавить, необходимо разблокировать несколько портов, как показано в следующей таблице.

| Тип поставщика | Номер порта |

|---|---|

| ОС Prometheus | 9100 |

| Кластер Prometheus HA в RHEL | 44322 |

| Кластер Prometheus HA в SUSE | 9100 |

| SQL Server | 1433 (может отличаться, если порт по умолчанию не используется) |

| Сервер DB2 | 25000 (может отличаться, если вы не используете порт по умолчанию) |

| БАЗА ДАННЫХ SAP HANA | 3<экземпляра>13, 3<номера>экземпляра 15 |

| SAP NetWeaver | 5<экземпляра>13, 5<экземпляра номер>15 |

Использование тегов службы

Если вы используете группы безопасности сети, можно создать Azure Monitor для тегов служб виртуальной сети, связанных с решениями SAP, чтобы разрешить соответствующий поток трафика для развертывания. Тег службы представляет группу префиксов IP-адресов из определенной службы Azure.

Этот параметр можно использовать после развертывания ресурса Azure Monitor для решений SAP.

Найдите подсеть, связанную с управляемой группой ресурсов решений SAP Для Azure Monitor:

- Войдите на портал Azure.

- Найдите или выберите службу решений SAP для Azure Monitor.

- На странице "Обзор" azure Monitor для решений SAP выберите ресурс Azure Monitor для решений SAP.

- На странице управляемой группы ресурсов выберите приложение Функции Azure.

- На странице приложения выберите вкладку "Сеть ". Затем выберите интеграцию виртуальной сети.

- Просмотрите и запишите сведения о подсети. Ip-адрес подсети необходим для создания правил на следующем шаге.

Выберите имя подсети, чтобы найти связанную группу безопасности сети. Запишите сведения о группе безопасности сети.

Задайте новые правила группы безопасности сети для исходящего сетевого трафика:

- Перейдите к ресурсу группы безопасности сети на портале Azure.

- В меню NSG в разделе "Параметры" выберите правила безопасности исходящего трафика.

- Нажмите кнопку "Добавить", чтобы добавить следующие новые правила:

Приоритет Имя Порт Протокол Источник Назначение Действие 450 allow_monitor 443 TCP подсеть Функции Azure Azure Monitor Разрешить 501 allow_keyVault 443 TCP подсеть Функции Azure Azure Key Vault Разрешить 550 allow_storage 443 TCP подсеть Функции Azure Память Allow 600 allow_azure_controlplane 443 Любой подсеть Функции Azure Azure Resource Manager Разрешить 650 allow_ams_to_source_system Любой Любой подсеть Функции Azure Виртуальные сети или IP-адреса, разделенные запятыми исходной системы Разрешить 660 deny_internet Любой Любой Любой Интернет Запрет

IP-адрес подсети решения SAP для Azure Monitor ссылается на IP-адрес подсети, связанной с ресурсом решений SAP. Чтобы найти подсеть, перейдите к ресурсу azure Monitor для решений SAP в портал Azure. На странице Обзор просмотрите значение Виртуальная сеть/подсеть.

Для создаваемых правил allow_vnet должен иметь более низкий приоритет, чем deny_internet. Все остальные правила также должны иметь более низкий приоритет, чем allow_vnet. Оставшийся порядок этих других правил взаимозаменяем.