Проверка трафика HSM для оплаты Azure

Модуль безопасности оборудования оплаты Azure (платная система HSM или PHSM) — это служба без операционной системы, обеспечивающая операции криптографического ключа для транзакций в режиме реального времени и критически важных транзакций оплаты в облаке Azure. Дополнительные сведения см. в статье "Что такое HSM для оплаты Azure?".

При развертывании HSM оплаты он поставляется с сетевым интерфейсом узла и сетевым интерфейсом управления. Существует несколько сценариев развертывания:

- Использование портов узла и управления в одной виртуальной сети

- Использование портов узла и управления в разных виртуальных сетями

- Использование порта узла и управления с IP-адресами в разных виртуальных сетями

Во всех приведенных выше сценариях модуль HSM для оплаты — это служба, внедренная в виртуальную сеть, в делегированную подсеть: hsmSubnet и managementHsmSubnet должна быть делегирована службе Microsoft.HardwareSecurityModules/dedicatedHSMs .

Внимание

Эта FastPathEnabled функция должна быть зарегистрирована и утверждена для всех подписок, которым требуется доступ к HSM для оплаты. Кроме того, необходимо включить fastpathenabled тег в виртуальной сети, в которой размещена делегированная подсеть платного устройства HSM, и на каждой одноранговой виртуальной сети, требующей подключения к устройствам HSM с оплатой.

fastpathenabled Чтобы тег виртуальной сети был допустимым, эта функция должна быть включена в подписке, FastPathEnabled в которой развернута эта виртуальная сеть. Для подключения ресурсов к устройствам HSM для оплаты необходимо выполнить оба шага. Дополнительные сведения см. в разделе FastPathEnabled.

PHSM несовместим с топологиями vWAN или пирингом между регионами, как указано в поддерживаемой топологии. HSM оплаты поставляется с некоторыми ограничениями политики для этих подсетей: группы безопасности сети (NSG) и определяемые пользователем маршруты (UDR) в настоящее время не поддерживаются.

Можно обойти текущее ограничение UDR и проверить трафик, предназначенный для HSM оплаты. В этой статье представлено два способа: брандмауэр с преобразованием исходного сетевого адреса (SNAT) и брандмауэром с обратным прокси-сервером.

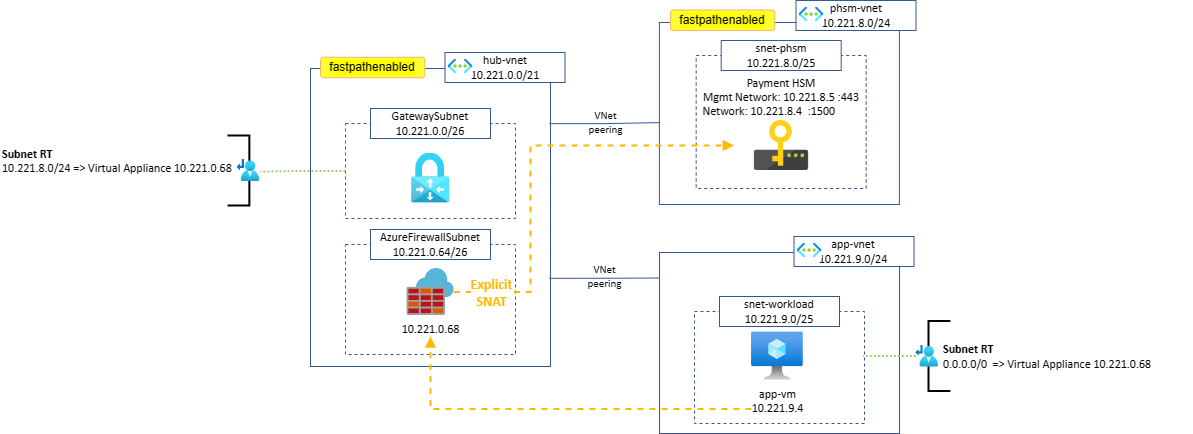

Брандмауэр с преобразованием исходного сетевого адреса (SNAT)

Этот дизайн вдохновлен архитектурой решения выделенного устройства HSM.

Брандмауэр SNATs, ip-адрес клиента перед пересылкой трафика в сетевой адаптер PHSM, гарантируя, что возвращаемый трафик будет автоматически направляться обратно в брандмауэр. В этом проекте можно использовать Брандмауэр Azure или стороннюю NVA FW.

Обязательные таблицы маршрутов:

- Локальная среда PHSM: таблица маршрутов, содержащая UDR для диапазона виртуальной сети HSM для оплаты HSM и указывающая на центральный брандмауэр концентратора, применяется к шлюзуSubnet.

- Периферийные виртуальные сети с PHSM: таблица маршрутов, содержащая обычный маршрут по умолчанию, указывающий на центральный брандмауэр концентратора, применяется к подсетям периферийных виртуальных сетей.

Результаты.

- Определяемые пользователем идентификаторы, не поддерживаемые в подсети PHSM, устраняются брандмауэром, выполняющим SNAT на IP-адрес клиента: при переадресации трафика в PHSM возвратный трафик будет автоматически направляться обратно в брандмауэр.

- Правила фильтрации, которые не могут быть применены с помощью групп безопасности сети в подсети PHSM, можно настроить в брандмауэре.

- Защищенный трафик и локальный трафик в среду PHSM.

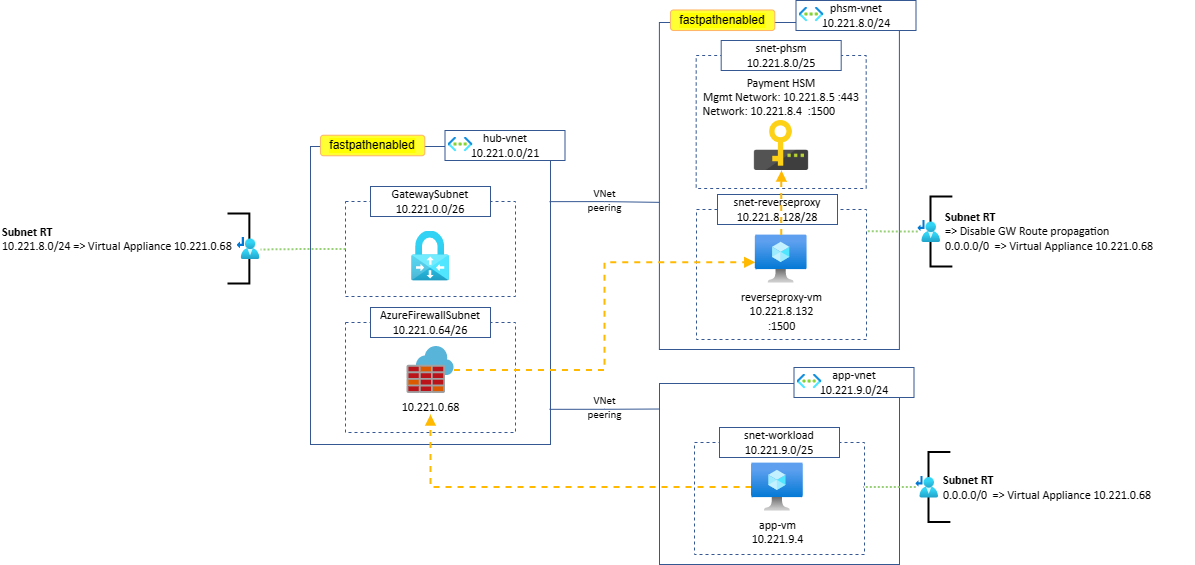

Брандмауэр с обратным прокси-сервером

Эта конструкция является хорошим вариантом при выполнении SNAT в брандмауэре, который не был утвержден группами безопасности сети, требуя вместо этого сохранить исходные и целевые IP-адреса без изменений для пересечения брандмауэра.

Эта архитектура использует обратный прокси-сервер, развернутый в выделенной подсети в виртуальной сети PHSM непосредственно или в одноранговой виртуальной сети. Вместо отправки трафика на устройства PHSM назначение устанавливается на обратный IP-адрес прокси-сервера, расположенный в подсети, которая не имеет ограничений делегированной подсети PHSM: можно настроить группы безопасности сети и UDR, а также брандмауэр в центральном концентраторе.

Для этого решения требуется обратный прокси-сервер, например:

- F5 (Azure Marketplace; На основе виртуальной машины)

- NGINXaaS (Azure Marketplace; Полностью управляемый paaS)

- Обратный прокси-сервер с помощью NGINX (на основе виртуальной машины)

- Обратный прокси-сервер с помощью HAProxy (на основе виртуальной машины)

Пример обратного прокси-сервера с помощью конфигурации NGINX (на основе виртуальной машины) для балансировки трафика TCP:

# Nginx.conf

stream {

server {

listen 1500;

proxy_pass 10.221.8.4:1500;

}

upstream phsm {

server 10.221.8.5:443;

}

server {

listen 443;

proxy_pass phsm;

proxy_next_upstream on;

}

}

Обязательные таблицы маршрутов:

- Локальная среда PHSM: таблица маршрутов, содержащая UDR для диапазона виртуальной сети HSM для оплаты HSM и указывающая на центральный брандмауэр концентратора, применяется к шлюзуSubnet.

- Периферийные виртуальные сети с PHSM: таблица маршрутов, содержащая обычный маршрут по умолчанию, указывающий на центральный брандмауэр концентратора, применяется к подсетям периферийных виртуальных сетей.

Внимание

Распространение маршрута шлюза должно быть отключено в подсети обратного прокси-сервера, поэтому достаточно 0/0 UDR для принудительного возврата трафика через брандмауэр.

Результаты.

- Определяемые пользователем идентификаторы, которые не поддерживаются в подсети PHSM, можно настроить в подсети обратного прокси-сервера.

- Обратный прокси-сервер SNATs, IP-адрес клиента: при переадресации трафика в PHSM обратный трафик будет автоматически направляться обратно в обратный прокси-сервер.

- Правила фильтрации, которые не могут быть применены с помощью групп безопасности сети в подсети PHSM, можно настроить на брандмауэре и (или) в группах безопасности сети, примененных к обратной подсети прокси-сервера.

- Защищенный трафик и локальный трафик в среду PHSM.