[общедоступная предварительная версия] краткое руководство. Аудит базовых показателей безопасности Azure для Linux с помощью тестового компьютера

В этом руководстве вы будете использовать политику Azure для аудита тестового компьютера в базовой конфигурации безопасности Azure для Linux.

В частности, вы будете:

- Создание пустой группы ресурсов

- Импорт определения политики и назначение ее пустой группе ресурсов

- Создание виртуальной машины в группе ресурсов и наблюдение за результатами аудита

Если у вас нет учетной записи Azure, вы можете создать бесплатную пробную версию.

Рекомендации по предварительной версии

Эта реализация базовых показателей безопасности является ранней предварительной версии.

Каналы обратной связи см. в разделе Связанные ресурсы в конце этой статьи.

Известные проблемы или ограничения предварительной версии:

- Мы рекомендуем протестировать политику в тестовой среде

- Определение политики импортируется вручную в Azure, а не встроенное (после запуска развертывания она становится встроенной политикой в политике Azure. Мы обновим региональный выпуск на этой странице).

- Помимо типичных требований к подключению для служб Azure управляемые компьютеры требуют доступа к:

https://github.com/Azure/azure-osconfig/releases/download/ignite_2024/AzureLinuxBaseline.zip - Текущие базовые показатели основаны на cis Distro Independent Benchmark - версии 2.0.0, и она имеет около 63% охват этого базового плана.

- Настройка базовых параметров ограничена действием политики — AuditIfNotExist vs. DeployIfNotExist (автоматическое исправление находится в ограниченной общедоступной предварительной версии)

Необходимые условия

Прежде чем выполнить действия, описанные в этой статье, убедитесь, что у вас уже есть:

- Учетная запись Azure, в которой у вас есть доступ к созданию группы ресурсов, назначений политик и виртуальной машины.

- Предпочитаемая среда для взаимодействия с Azure, например:

- [Рекомендуется] Использование Azure Cloud Shell (в https://shell.azure.com или локальном эквиваленте)

- ИЛИ Использовать собственную среду компьютера и оболочки с установленным и вошедшего в систему Azure CLI

- ИЛИ использовать портал Azure (по https://portal.azure.com или локальному эквиваленту).

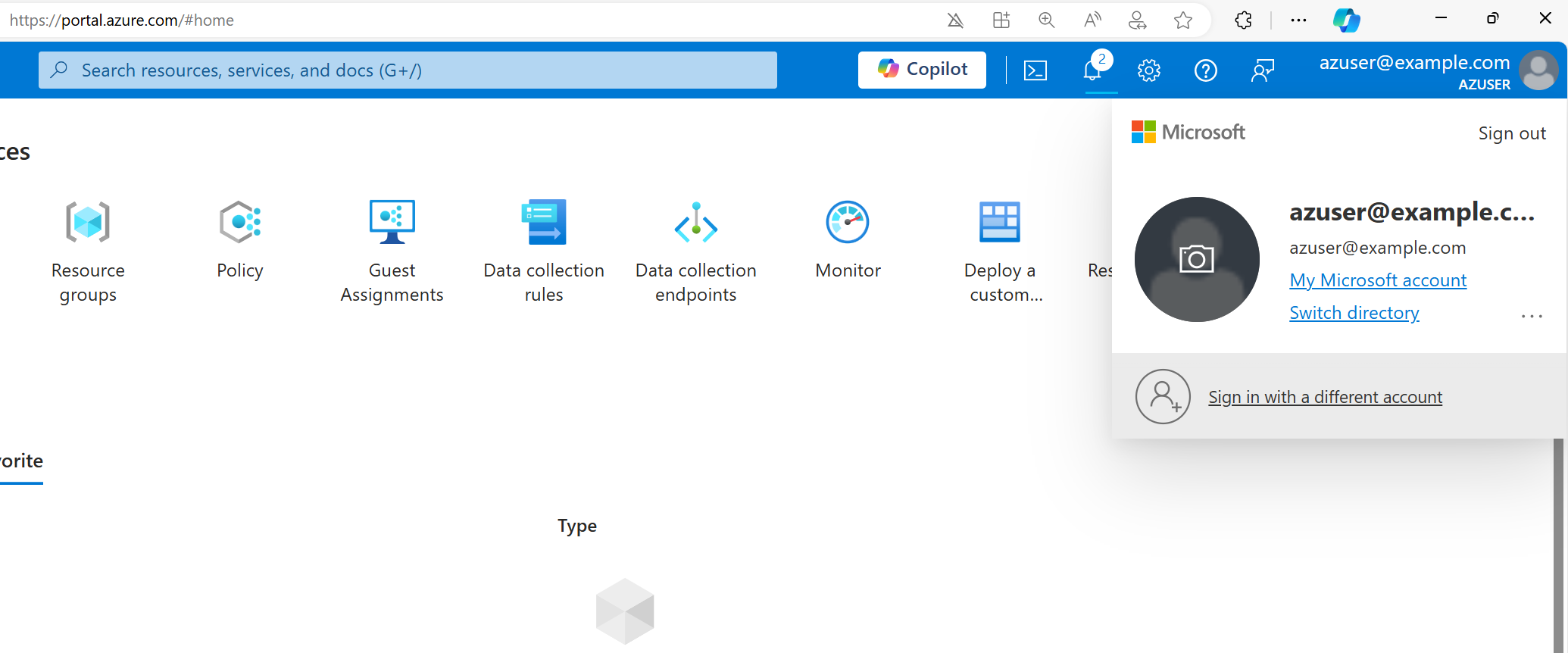

Убедитесь, что вы вошли в тестовую среду

Используйте сведения об учетной записи на портале, чтобы просмотреть текущий контекст.

Создание группы ресурсов

Кончик

Использование "Восточная часть США" (eastus) в качестве примера расположения в этой статье является произвольным. Вы можете выбрать любое доступное расположение Azure.

- На портале Azure перейдите к группам ресурсов

- Выберите + Создать

- Выберите имя и регион, например my-demo-rg и "Восточная часть США"

- Перейдите к просмотру и созданию

Импорт определения политики

Определение политики предварительной версии не встроено в Azure в настоящее время. В следующих шагах показано, как импортировать его в качестве настраиваемого определения политики.

- Скачайте код JSON определения политики на компьютер и откройте его в предпочитаемом текстовом редакторе. На следующем шаге вы скопируете и вставьте содержимое этого файла.

- В строке поиска на портале Azure введите политику и выберите политики из результатов служб.

- В обзоре политики Azure перейдите к разработке>определений.

- Выберите + определение политикии заполните итоговую форму следующим образом:

- расположение определения

: выберите тестовую подписку Azure - имя: [предварительная версия]: базовый план безопасности Azure для Linux (by OSConfig)

- категория: используйте существующую конфигурацию > гостевой

- правила политики

: удалить предварительно заполненное содержимое, а затемвставить в JSON из файла на шаге 1

- расположение определения

Назначение политики пустой группе тестового ресурса

- На странице определения политики выберите Назначить политику, которая принимает вас в рабочий процесс для назначения политики.

- вкладка "Основы"

: области : выберите группу ресурсов(например, my-demo-rg) - Следите за не, чтобы выбрать всю подписку или неправильную группу ресурсов

- определение политики: [предварительная версия]: базовый план безопасности Azure для Linux (by OSConfig)

- имя назначения: аудит [предварительная версия]: базовый план безопасности Azure для Linux (by OSConfig)

- вкладка "Параметры

" - Необязательно. Перейдите на вкладку "Параметры

", чтобы проверить доступные параметры. Если вы тестируете компьютер с поддержкой Arc в отличие от виртуальной машины Azure, обязательно измените значение "включить компьютеры Arc" на true. - Необязательно. Выберите эффект политики:

- AuditIfNotExist означает, что политика будет аудита только

- !! Предупреждение. Автоматическое исправление установит определения политики в нужное состояние и может привести к прерываниям - это ограниченная общедоступная предварительная версия!!

- DeployIfNotExist означает, что он будет работать в режиме автоматического исправления

. не использовать его в рабочей

- Необязательно. Перейдите на вкладку "Параметры

- вкладка исправления

- Выберите вариант создания управляемого удостоверенияи выберите "Управляемое системой"

- вкладка Просмотр и создание

- Выберите Создать

- Вернитесь на страницу определения политики, перейдите к только что созданному назначению политики на вкладке назначения

Создайте тестовую виртуальную машину (виртуальную машину) и подготовьте ее к настройке компьютера

- Создайте виртуальную машину Linux со следующими вариантами:

- имя виртуальной машины: my-demo-vm-01

- группа ресурсов: пустая группа ресурсов, созданная ранее, например my-demo-rg

- образ: Ubuntu Server 22.04 или RedHat Enterprise Linux (RHEL) 9

- архитектура виртуальной машины: x64

- размер виртуальной машины. При этом обратите внимание, что размеры виртуальных машин серии B, такие как Standard_B2s, могут быть экономичным вариантом тестирования.

- После создания виртуальной машины обновите виртуальную машину для работы с конфигурацией компьютера:

- Добавьте назначенное системой удостоверение, если оно еще не присутствует

- Добавьте расширение конфигурации компьютера (помеченное на портале как конфигурации компьютера Azure Automanage)

Кончик

Действия по расширению управляемого удостоверения и конфигурации компьютера были выполнены вручную в этом руководстве, чтобы уменьшить ожидание и уменьшить изменения контекста. В большом масштабе их можно удовлетворить с помощью встроенной инициативы политики Deploy prerequisites to enable Guest Configuration policies on virtual machines.

ВАЖНО. Прежде чем продолжить, сделайте перерыв

Теперь несколько шагов будут выполняться автоматически. Каждое из этих действий может занять несколько минут. Соответственно, дождитесь по крайней мере 15 минут, прежде чем продолжить.

Наблюдение за результатами

В следующих примерах показано, как получить:

- Количество компьютеров по состоянию соответствия (полезно в рабочих масштабах, где могут быть тысячи компьютеров)

- Список компьютеров с состоянием соответствия для каждого

- Подробный список базовых правил с состоянием соответствия и доказательствами (также известными как причины) для каждого

Кончик

Ожидается, что красные несоответствующие приводятся ниже. Вариант использования только для аудита заключается в обнаружении разницы между существующими системами и базовыми показателями безопасности Azure.

- Перейдите на страницу обзора политики Azure

- Щелкните "Соответствие" в области навигации слева

- Нажмите кнопку "Мое демонстрационное назначение..." Назначение политики

- Обратите внимание, что эта страница содержит оба варианта:

- Количество компьютеров по состоянию соответствия

- Список компьютеров с состоянием соответствия для каждого

- Когда вы будете готовы просмотреть подробный список базовых правил с состоянием соответствия и доказательствами, сделайте следующее:

- В списке компьютеров (в разделе соответствие ресурсов) выберите имя тестового компьютера.

- Щелкните Просмотреть ресурс, чтобы перейти на страницу обзора компьютера

- В области навигации слева найдите и выберите управление конфигурацией

- В списке конфигураций выберите конфигурацию, имя которой начинается с LinuxSecurityBaseline...

- В представлении сведений о конфигурации используйте раскрывающийся список фильтров, чтобы Выбрать все, если вы хотите просмотреть как правила соответствия, так и несоответствующие требованиям.

Необязательно. Добавление дополнительных тестовых компьютеров для масштабирования

В этой статье политика была назначена группе ресурсов, которая изначально была пуста, а затем получила одну виртуальную машину. Несмотря на то, что система демонстрирует сквозную работу системы, она не обеспечивает ощущение масштабируемых операций. Например, в представлении соответствия требованиям политики круговая диаграмма одного компьютера может чувствовать себя искусственным.

Рассмотрите возможность добавления дополнительных тестовых компьютеров в группу ресурсов, будь то вручную или с помощью автоматизации. Эти компьютеры могут быть виртуальными машинами Azure или компьютерами с поддержкой Arc. Как вы видите, эти компьютеры приходят в соответствие (или даже сбой), вы можете получить более острое представление о работе базовых показателей безопасности Azure в масштабе.

Очистка ресурсов

Чтобы избежать текущих расходов, рассмотрите возможность удаления группы ресурсов, используемой в этой статье. Например, команда Azure CLI будет az group delete --name "my-demo-rg".

Связанное содержимое

- Чтобы предоставить отзыв, обсудить запросы на функции и т. д., обратитесь к linux_sec_config_mgmt@service.microsoft.com

- Читайте о запуска блога объявили на Ignite 2024

регистрация в ограниченной предварительной версии автоматической исправления для совместной работы с нами и помогает сформировать будущее этой возможности.