Настройка доменов изоляции L2 и L3 с помощью управляемых служб сетевой структуры

Домены изоляции позволяют взаимодействовать между рабочими нагрузками, размещенными в одной стойке (взаимодействие внутри стойки) или различными стойками (взаимодействие между стойками). В этом руководстве описывается, как управлять доменами изоляции уровня 2 и уровня 3 с помощью интерфейса командной строки Azure (AzureCLI). Вы можете создавать, обновлять, удалять и проверять состояние уровней 2 и 3 изоляции доменов.

Необходимые компоненты

Убедитесь, что создан контроллер Network Fabric (NFC) и Network Fabric.

Установите последнюю версию необходимых расширений CLI.

Используйте следующую команду, чтобы войти в учетную запись Azure и задать подписку идентификатору подписки Azure. Это должен быть тот же идентификатор подписки, который вы используете для всех ресурсов в экземпляре Оператора Azure Nexus.

az login

az account set --subscription ********-****-****-****-*********

- Регистрация поставщиков для управляемой сетевой структуры:

В Azure CLI введите команду

az provider register --namespace Microsoft.ManagedNetworkFabric.Отслеживайте процесс регистрации с помощью команды

az provider show -n Microsoft.ManagedNetworkFabric -o table.Регистрация может занять до 10 минут. По завершении

RegistrationStateвыходные данные изменяютсяRegistered.

Домены изоляции используются для включения подключения уровня 2 или уровня 3 между рабочими нагрузками, размещенными в экземпляре Оператора Azure Nexus и внешних сетях.

Примечание.

Оператор Nexus резервирует виртуальные ЛС <=500 для использования платформы, поэтому виртуальные ЛС в этом диапазоне нельзя использовать для сетей рабочей нагрузки (клиента). Значения виртуальной локальной сети следует использовать в диапазоне от 501 до 4095.

Параметры для управления изоляцией домена

| Параметр | Описание | Пример | Обязательное поле |

|---|---|---|---|

resource-group |

Используйте соответствующее имя группы ресурсов специально для ISD по вашему выбору. | ResourceGroupName | Истина |

resource-name |

Имя ресурса l2isolationDomain | example-l2domain | Истина |

location |

Регион Azure Оператора Nexus, используемый во время создания NFC | eastus | Истина |

nf-Id |

Идентификатор сетевой структуры | "/subscriptions/xxxx-xxxx-xxxx/resourceGroups/NFresourcegroupname/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFname" | Истина |

Vlan-id |

Значение идентификатора виртуальной локальной сети. Виртуальные ЛС 1-500 зарезервированы и не могут использоваться. Значение идентификатора виртуальной локальной сети не может быть изменено после указания. Домен изоляции необходимо удалить и повторно создать, если необходимо изменить значение идентификатора виртуальной локальной сети. Диапазон составляет от 501 до 4095 | 501 | Истина |

mtu |

Максимальная единица передачи по умолчанию составляет 1500, если не указано | 1500 | |

administrativeState |

Включение и отключение указывает административное состояние изоляцииDomain | Включить | |

subscriptionId |

Идентификатор подписки Azure для экземпляра Operator Nexus. | ||

provisioningState |

Указывает состояние подготовки |

Домен изоляции L2

Вы используете домен изоляции L2 для установления подключения уровня 2 между рабочими нагрузками, работающими на вычислительных узлах Operator Nexus.

Создание домена изоляции L2

Создайте домен изоляции L2:

az networkfabric l2domain create \

--resource-group "ResourceGroupName" \

--resource-name "example-l2domain" \

--location "eastus" \

--nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFname" \

--vlan-id 750\

--mtu 1501

Ожидаемые выходные данные:

{

"administrativeState": "Disabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFresourcegroupname/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxx",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Отображение доменов изоляции L2

Эта команда содержит сведения о доменах изоляции L2, включая их административные состояния:

az networkfabric l2domain show --resource-group "ResourceGroupName" --resource-name "example-l2domain"

Ожидаемые выходные данные

{

"administrativeState": "Disabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e1078890",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Список всех доменов изоляции L2

Эта команда содержит список всех доменов изоляции l2, доступных в группе ресурсов.

az networkfabric l2domain list --resource-group "ResourceGroupName"

Ожидаемые выходные данные

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxxxxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT22:26:33.065672+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2022-XX-XXT14:46:45.753165+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e107873d7",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 750

}

Изменение административного состояния домена изоляции L2

Необходимо включить домен изоляции для отправки конфигурации на устройства сетевой структуры. Чтобы изменить административное состояние домена изоляции, используйте следующую команду:

az networkfabric l2domain update-admin-state --resource-group "ResourceGroupName" --resource-name "example-l2domain" --state Enable/Disable

Ожидаемые выходные данные

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l2IsolationDomains/example-l2domain",

"location": "eastus",

"mtu": 1501,

"name": "example-l2domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT14:57:59.167177+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT14:57:59.167177+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e107873d7",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l2isolationdomains",

"vlanId": 501

}

Удаление домена изоляции L2

Используйте эту команду для удаления домена изоляции L2:

az networkfabric l2domain delete --resource-group "ResourceGroupName" --resource-name "example-l2domain"

Ожидаемые выходные данные:

Please use show or list command to validate that isolation-domain is deleted. Deleted resources will not appear in result

Настройка домена изоляции L3

Домен изоляции уровня 3 обеспечивает подключение уровня 3 между рабочими нагрузками, работающими на вычислительных узлах Оператора Nexus. Домен изоляции L3 позволяет рабочим нагрузкам обмениваться сведениями уровня 3 с устройствами Network Fabric.

Домен изоляции уровня 3 состоит из двух компонентов:

- Внутренняя сеть определяет подключение уровня 3 между сетевыми структурами, работающими на вычислительных узлах Оператора Azure Nexus, и необязательной внешней сетью. Необходимо создать по крайней мере одну внутреннюю сеть.

- Внешняя сеть обеспечивает подключение между Интернетом и внутренними сетями через PES.

Домен изоляции L3 позволяет развертывать рабочие нагрузки, которые объявляют IP-адреса служб в структуре через BGP.

Домен изоляции L3 имеет два ASN:

- ASN Fabric ссылается на ASN сетевых устройств в Fabric. При создании сетевой структуры был указан asN Fabric.

- Одноранговый ASN относится к ASN сетевых функций в операторе Nexus, и он не может совпадать с ASN Структуры.

Рабочий процесс для успешной подготовки домена изоляции L3 выглядит следующим образом:

- Создание домена изоляции L3

- Создание одной или нескольких внутренних сетей

- Включение домена изоляции L3

Чтобы внести изменения в домен изоляции L3, сначала отключите домен изоляции L3 (административное состояние). Повторно включите домен изоляции L3 (состояние администрированияState) после завершения изменений:

- Отключение домена изоляции L3

- Внесение изменений в домен изоляции L3

- Повторно включите домен изоляции L3

Процедура отображения, включения и отключения и удаления доменов изоляции на основе IPv6 аналогична использованию для IPv4. Диапазон Vlan для создания домена изоляции 501-4095

Для настройки доменов изоляции L3 доступны следующие параметры.

| Параметр | Описание | Пример | Обязательное поле |

|---|---|---|---|

resource-group |

Используйте соответствующее имя группы ресурсов специально для ISD по вашему выбору. | ResourceGroupName | Истина |

resource-name |

Имя ресурса l3isolationDomain | example-l3domain | Истина |

location |

Регион Azure Оператора Nexus, используемый во время создания NFC | eastus | Истина |

nf-Id |

Идентификатор подписки Azure, используемый во время создания NFC | /subscriptions/xxxx-xxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFName" | Истина |

Следующие параметры для доменов изоляции являются необязательными.

| Параметр | Описание | Пример | Обязательное поле |

|---|---|---|---|

redistributeConnectedSubnet |

Объявление значения подключенных подсетей по умолчанию — True | Истина | |

redistributeStaticRoutes |

Объявление статических маршрутов может иметь значение true/False. Значение по умолчанию — False | False | |

aggregateRouteConfiguration |

Список конфигураций маршрутов Ipv4 и Ipv6 | ||

connectedSubnetRoutePolicy |

Конфигурация политики маршрутизации для подключенных подсетей IPv4 или Ipv6 L3 ISD. Ознакомьтесь с файлом справки по использованию правильного синтаксиса |

Создание домена изоляции L3

Используйте эту команду для создания домена изоляции L3:

az networkfabric l3domain create

--resource-group "ResourceGroupName"

--resource-name "example-l3domain"

--location "eastus"

--nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/NetworkFabrics/NFName"

Примечание.

Для подключения MPLS 10 (B) к внешним сетям с помощью устройств PE можно указать параметры (B) при создании домена изоляции.

Ожидаемые выходные данные

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT06:23:43.372461+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:38.815959+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787367",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Создание ненадежного домена изоляции L3

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3untrust" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Создание доверенного домена изоляции L3

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3trust" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Создание домена изоляции L3 управления

az networkfabric l3domain create --resource-group "ResourceGroupName" --resource-name "l3mgmt" --location "eastus" --nf-id "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName"

Отображение доменов изоляции L3

Вы можете получить сведения об изоляции L3 и административном состоянии.

az networkfabric l3domain show --resource-group "ResourceGroupName" --resource-name "example-l3domain"

Ожидаемые выходные данные

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "2023-XX-XXT09:40:38.815959+00:00",

"systemData": {

"createdAt": "2023-XX-XXT09:40:38.815959+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:46.923037+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787456",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Список всех доменов изоляции L3

Эта команда позволяет получить список всех доменов изоляции L3, доступных в группе ресурсов:

az networkfabric l3domain list --resource-group "ResourceGroupName"

Ожидаемые выходные данные

{

"administrativeState": "Disabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT09:40:38.815959+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT09:40:46.923037+00:00",

"lastModifiedBy": "d1bd24c7-b27f-477e-86dd-939e10787890",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

Изменение административного состояния домена изоляции L3

Используйте следующую команду, чтобы изменить административное состояние домена изоляции L3 на включенный или отключенный:

##Note. Для изменения административного состояния домена изоляции L3 должна быть доступна хотя бы одна внутренняя сеть.

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "example-l3domain" --state Enable/Disable

Ожидаемые выходные данные

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/ResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain",

"location": "eastus",

"name": "example-l3domain",

"networkFabricId": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/NFresourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/networkFabrics/NFName",

"provisioningState": "Succeeded",

"redistributeConnectedSubnets": "True",

"redistributeStaticRoutes": "False",

"resourceGroup": "NFResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT06:23:43.372461+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT06:25:53.240975+00:00",

"lastModifiedBy": "xxxxxxxx-xxxx-xxxx-xxxx-xxxxxxxxxxx",

"lastModifiedByType": "Application"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains"

}

az show Используйте команду, чтобы проверить, изменилось Enabledли административное состояние.

Удаление доменов изоляции L3

Используйте эту команду для удаления домена изоляции L3:

az networkfabric l3domain delete --resource-group "ResourceGroupName" --resource-name "example-l3domain"

show Используйте команды или list команды, чтобы проверить, удален ли домен изоляции.

Создание внутренней сети

После успешного создания домена изоляции L3 следующим шагом является создание внутренней сети. Внутренние сети обеспечивают взаимодействие между стойками уровня 3 и внутри стойкой между рабочими нагрузками, обмениваясь маршрутами с структурой. Домен изоляции L3 может поддерживать несколько внутренних сетей, каждый из которых размещен в отдельной виртуальной локальной сети.

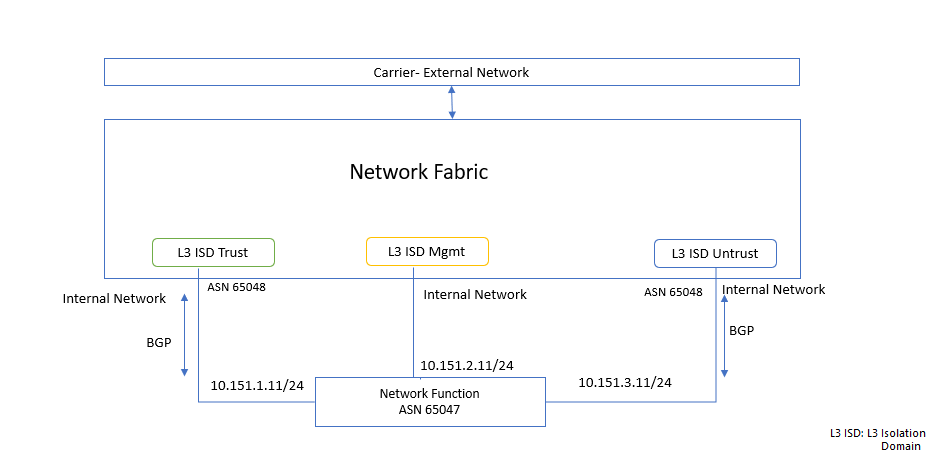

На следующей схеме представлен пример сетевой функции с тремя внутренними сетями: доверенными, ненадежными и управления. Каждая из внутренних сетей создается в собственном домене изоляции L3.

Префиксы IPv4 для этих сетей:

- Надежная сеть: 10.151.1.11/24

- Сеть управления: 10.151.2.11/24

- Недоверенная сеть: 10.151.3.11/24

Для создания внутренних сетей доступны следующие параметры.

| Параметр | Описание | Пример | Обязательное поле |

|---|---|---|---|

vlan-Id |

Идентификатор Vlan с диапазоном от 501 до 4095 | 1001 | Истина |

resource-group |

Используйте соответствующее имя группы ресурсов NFC | Имя группы NFCresourcegroup | Истина |

l3-isolation-domain-name |

Имя ресурса l3isolationDomain | example-l3domain | Истина |

location |

Регион Azure Оператора Nexus, используемый во время создания NFC | eastus | Истина |

Следующие параметры являются необязательными для создания внутренних сетей.

| Параметр | Описание | Пример | Обязательное поле |

|---|---|---|---|

connectedIPv4Subnets |

Подсеть IPv4, используемая рабочими нагрузками кластера HAKS | 10.0.0.0/24 | |

connectedIPv6Subnets |

Подсеть IPv6, используемая рабочими нагрузками кластера HAKS | 10:101:1::1/64 | |

staticRouteConfiguration |

Префикс IPv4/IPv6 статического маршрута | IPv4 10.0.0/24 и Ipv6 10:101:1:1:1/64 | |

staticRouteConfiguration->extension |

Флаг расширения для статического маршрута внутренней сети | NoExtension/NPB | |

bgpConfiguration |

Адрес следующего перехватчика IPv4 | 10.0.0.0/24 | |

defaultRouteOriginate |

True/False " Позволяет создать маршрут по умолчанию, когда рекламные маршруты через BGP" | Истина | |

peerASN |

Одноранговый ASN сетевой функции | 65047 | |

allowAS |

Позволяет получать и обрабатывать маршруты, даже если маршрутизатор обнаруживает собственную ASN в AS-Path. Входные данные как 0 отключены, возможные значения : 1–10, значение по умолчанию — 2. | 2 | |

allowASOverride |

Включение или отключение allowAS | Включить | |

extension |

Флаг расширения для внутренней сети | NoExtension/NPB | |

ipv4ListenRangePrefixes |

Диапазон прослушивания IPv4 BGP, максимальный диапазон, разрешенный в /28 | 10.1.0.0/26 | |

ipv6ListenRangePrefixes |

Диапазон прослушивания IPv6 BGP, максимальный диапазон, разрешенный в /127 | 3FFE:FFFF:0:CD30::/127 | |

ipv4ListenRangePrefixes |

Диапазон прослушивания IPv4 BGP, максимальный диапазон, разрешенный в /28 | 10.1.0.0/26 | |

ipv4NeighborAddress |

Адрес соседа IPv4 | 10.0.0.11 | |

ipv6NeighborAddress |

Адрес соседа IPv6 | 10:101:1::11 | |

isMonitoringEnabled |

Включение или отключение мониторинга во внутренней сети | False |

Перед включением домена изоляции L3 необходимо создать внутреннюю сеть. Эта команда создает внутреннюю сеть с конфигурацией BGP и указанным адресом пиринга:

az networkfabric internalnetwork create

--resource-group "ResourceGroupName"

--l3-isolation-domain-name "example-l3domain"

--resource-name "example-internalnetwork"

--vlan-id 805

--connected-ipv4-subnets '[{"prefix":"10.1.2.0/24"}]'

--mtu 1500

--bgp-configuration '{"defaultRouteOriginate": "True", "allowAS": 2, "allowASOverride": "Enable", "PeerASN": 65535, "ipv4ListenRangePrefixes": ["10.1.2.0/28"]}'

Ожидаемые выходные данные

{

"administrativeState": "Enabled",

"bgpConfiguration": {

"allowAS": 2,

"allowASOverride": "Enable",

"defaultRouteOriginate": "True",

"fabricASN": 65050,

"ipv4ListenRangePrefixes": [

"10.1.2.0/28"

],

"peerASN": 65535

},

"configurationState": "Succeeded",

"connectedIPv4Subnets": [

{

"prefix": "10.1.2.0/24"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalnetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT04:32:00.8159767Z",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT04:32:00.8159767Z",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 805

}

Создание ненадежной внутренней сети для домена изоляции L3

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3untrust --resource-name untrustnetwork --location "eastus" --vlan-id 502 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.3.11/24" --mtu 1500

Создание доверенной внутренней сети для домена изоляции L3

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3trust --resource-name trustnetwork --location "eastus" --vlan-id 503 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.1.11/24" --mtu 1500

Создание внутренней сети управления для домена изоляции L3

az networkfabric internalnetwork create --resource-group "ResourceGroupName" --l3-isolation-domain-name l3mgmt --resource-name mgmtnetwork --location "eastus" --vlan-id 504 --fabric-asn 65048 --peer-asn 65047--connected-i-pv4-subnets prefix="10.151.2.11/24" --mtu 1500

Создание нескольких статических маршрутов с одним прыжком

az networkfabric internalnetwork create --resource-group "fab2nfrg180723" --l3-isolation-domain-name "example-l3domain" --resource-name "example-internalNetwork" --vlan-id 2600 --mtu 1500 --connected-ipv4-subnets "[{prefix:'10.2.0.0/24'}]" --static-route-configuration '{extension:NPB,bfdConfiguration:{multiplier:5,intervalInMilliSeconds:300},ipv4Routes:[{prefix:'10.3.0.0/24',nextHop:['10.5.0.1']},{prefix:'10.4.0.0/24',nextHop:['10.6.0.1']}]}'

Ожидаемые выходные данные

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"connectedIPv4Subnets": [

{

"prefix": "10.2.0.0/24"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalNetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"staticRouteConfiguration": {

"bfdConfiguration": {

"administrativeState": "Disabled",

"intervalInMilliSeconds": 300,

"multiplier": 5

},

"extension": "NoExtension",

"ipv4Routes": [

{

"nextHop": [

"10.5.0.1"

],

"prefix": "10.3.0.0/24"

},

{

"nextHop": [

"10.6.0.1"

],

"prefix": "10.4.0.0/24"

}

]

},

"systemData": {

"createdAt": "2023-XX-XXT13:46:26.394343+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT13:46:26.394343+00:00",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 2600

}

Создание внутренней сети с помощью IPv6

az networkfabric internalnetwork create --resource-group "fab2nfrg180723" --l3-isolation-domain-name "example-l3domain" --resource-name "example-internalnetwork" --vlan-id 2800 --connected-ipv6-subnets '[{"prefix":"10:101:1::0/64"}]' --mtu 1500

Ожидаемые выходные данные

{

"administrativeState": "Enabled",

"configurationState": "Succeeded",

"connectedIPv6Subnets": [

{

"prefix": "10:101:1::0/64"

}

],

"extension": "NoExtension",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/l3domain2/internalNetworks/example-internalnetwork",

"isMonitoringEnabled": "True",

"mtu": 1500,

"name": "example-internalnetwork",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT10:34:33.933814+00:00",

"createdBy": "email@example.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT10:34:33.933814+00:00",

"lastModifiedBy": "email@example.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/internalnetworks",

"vlanId": 2800

}

Создание внешних сетей

Внешние сети позволяют рабочим нагрузкам подключаться уровня 3 к пограничному интерфейсу поставщика. Они также позволяют рабочим нагрузкам взаимодействовать с внешними службами, такими как брандмауэры и DNS. Для создания внешних сетей требуется ASN структуры структуры (созданная во время создания сетевой структуры).

Команды для создания внешней сети с помощью Azure CLI включают следующие параметры.

| Параметр | Описание | Пример | Обязательное поле |

|---|---|---|---|

| пирингOption | Пиринг с помощью параметра или optionB. Возможные значения OptionA и OptionB | OPTIONB | Истина |

| optionBProperties | Конфигурация свойств OptionB. Указание использования exportIPv4/IPv6RouteTargets или importIpv4/Ipv6RouteTargets | "exportIpv4/Ipv6RouteTargets": ["1234:1234"]}} | |

| optionAProperties | Настройка свойств OptionA. См. пример OptionA в разделе ниже | ||

| external | Это необязательный параметр для ввода подключения MPLS 10 (B) к внешним сетям через пограничные устройства поставщика. С помощью этого параметра пользователь может вводить целевые объекты импорта и экспорта маршрутов, как показано в примере |

Для параметра A необходимо создать внешнюю сеть перед включением домена изоляции L3. Внешний зависит от внутренней сети, поэтому внешний не может быть включен без внутренней сети. Значение идентификатора vlan должно быть от 501 до 4095.

Создание внешней сети с помощью параметра B

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "examplel3-externalnetwork" --resource-name "examplel3-externalnetwork" --peering-option "OptionB" --option-b-properties "{routeTargets:{exportIpv4RouteTargets:['65045:2001'],importIpv4RouteTargets:['65045:2001']}}"

Ожидаемые выходные данные

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/examplel3-externalnetwork",

"name": "examplel3-externalnetwork",

"optionBProperties": {

"exportRouteTargets": [

"65045:2001"

],

"importRouteTargets": [

"65045:2001"

],

"routeTargets": {

"exportIpv4RouteTargets": [

"65045:2001"

],

"importIpv4RouteTargets": [

"65045:2001"

]

}

},

"peeringOption": "OptionB",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-XX-XXT15:45:31.938216+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2023-XX-XXT15:45:31.938216+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Создание внешней сети с параметром A

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "example-l3domain" --resource-name "example-externalipv4network" --peering-option "OptionA" --option-a-properties '{"peerASN": 65026,"vlanId": 2423, "mtu": 1500, "primaryIpv4Prefix": "10.18.0.148/30", "secondaryIpv4Prefix": "10.18.0.152/30"}'

Ожидаемые выходные данные

{

"administrativeState": "Enabled",

"id": "/subscriptions/xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/example-externalipv4network",

"name": "example-externalipv4network",

"optionAProperties": {

"fabricASN": 65050,

"mtu": 1500,

"peerASN": 65026,

"primaryIpv4Prefix": "10.21.0.148/30",

"secondaryIpv4Prefix": "10.21.0.152/30",

"vlanId": 2423

},

"peeringOption": "OptionA",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2023-07-19T09:54:00.4244793Z",

"createdAt": "2023-XX-XXT07:23:54.396679+00:00",

"createdBy": "email@address.com",

"lastModifiedAt": "2023-XX-XX1T07:23:54.396679+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Создание внешней сети с помощью Ipv6

az networkfabric externalnetwork create --resource-group "ResourceGroupName" --l3domain "example-l3domain" --resource-name "example-externalipv6network" --peering-option "OptionA" --option-a-properties '{"peerASN": 65026,"vlanId": 2423, "mtu": 1500, "primaryIpv6Prefix": "fda0:d59c:da16::/127", "secondaryIpv6Prefix": "fda0:d59c:da17::/127"}'

Поддерживаемый размер первичного и вторичного префикса IPv6 — /127.

Ожидаемые выходные данные

{

"administrativeState": "Enabled",

"id": "/subscriptions//xxxxxx-xxxxxx-xxxx-xxxx-xxxxxx/resourceGroups/NFResourceGroupName/providers/Microsoft.ManagedNetworkFabric/l3IsolationDomains/example-l3domain/externalNetworks/example-externalipv6network",

"name": "example-externalipv6network",

"optionAProperties": {

"fabricASN": 65050,

"mtu": 1500,

"peerASN": 65026,

"primaryIpv6Prefix": "fda0:d59c:da16::/127",

"secondaryIpv6Prefix": "fda0:d59c:da17::/127",

"vlanId": 2423

},

"peeringOption": "OptionA",

"provisioningState": "Succeeded",

"resourceGroup": "ResourceGroupName",

"systemData": {

"createdAt": "2022-XX-XXT07:52:26.366069+00:00",

"createdBy": "email@address.com",

"createdByType": "User",

"lastModifiedAt": "2022-XX-XXT07:52:26.366069+00:00",

"lastModifiedBy": "email@address.com",

"lastModifiedByType": "User"

},

"type": "microsoft.managednetworkfabric/l3isolationdomains/externalnetworks"

}

Включение домена изоляции L2

az networkfabric l2domain update-administrative-state --resource-group "ResourceGroupName" --resource-name "l2HAnetwork" --state Enable

Включение домена изоляции L3

Используйте эту команду, чтобы включить недоверенный домен изоляции L3:

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3untrust" --state Enable

Используйте эту команду, чтобы включить доверенный домен изоляции L3:

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3trust" --state Enable

Используйте эту команду, чтобы включить домен изоляции L3 управления:

az networkfabric l3domain update-admin-state --resource-group "ResourceGroupName" --resource-name "l3mgmt" --state Enable