Сценарии использования аналитики трафика

В этой статье вы узнаете, как получить аналитические сведения о трафике после настройки аналитики трафика в различных сценариях.

Поиск самых активных узлов

Что следует просмотреть

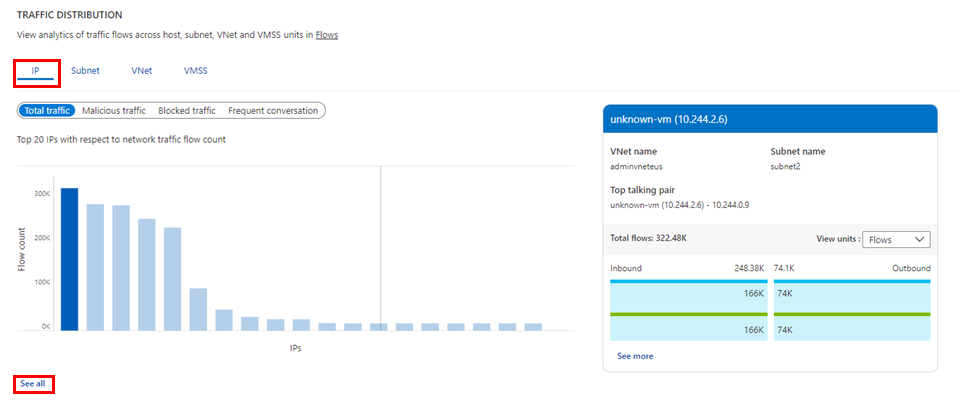

- Какие узлы, подсети, виртуальные сети и масштабируемые наборы виртуальных машин отправляют и получают больше всего трафика, обходят наибольшее количество вредоносного трафика и блокируют значительные потоки?

- Ознакомьтесь со сравнительной диаграммой для узлов, подсети, виртуальной сети и масштабируемого набора виртуальных машин. Эти сведения помогут определить, какие узлы, подсети, виртуальные сети и масштабируемые наборы виртуальных машин обрабатывают наибольший объем трафика и правильно ли происходит его распределение.

- Вы можете оценить, подходит ли такой объем трафика для узла. Следует ли более детально рассмотреть этот случай?

- Какой объем входящего и исходящего трафика на таких узлах?

- Должен ли узел получать больше входящего трафика, а не исходящего, и наоборот?

- Статистика запрещенного трафика.

- Почему узел разрешает или блокирует значительный объем полезного трафика? Это требует дополнительного изучения и, возможно, оптимизации конфигурации.

- Статистика вредоносного или заблокированного трафика

Почему узел получает вредоносный трафик и почему допускаются потоки из вредоносного источника? Это требует дальнейшего исследования и, возможно, оптимизации конфигурации.

Выберите "Просмотреть все под IP-адресом", как показано на следующем изображении, чтобы просмотреть тренд времени для первых пяти общения узлов и сведений, связанных с потоком (разрешено — входящий и исходящий и запрещенный — входящие или исходящие потоки) для узла:

Что следует просмотреть

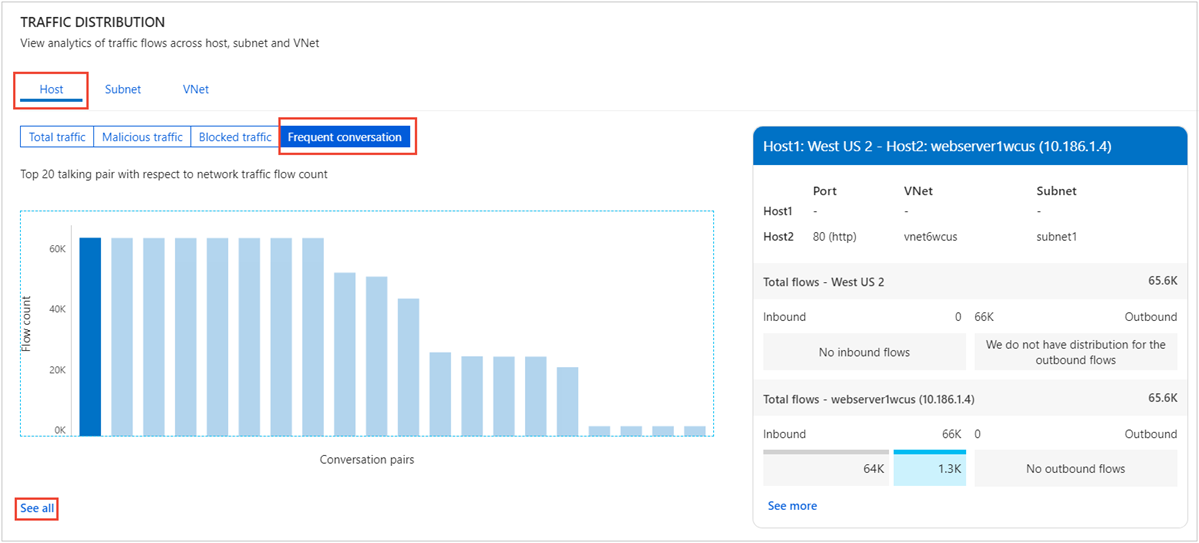

Какие пары узлов являются наиболее активными?

- Ожидаемое поведение, например связь внешнего интерфейса с серверной частью, или неправильное поведение, например трафик из серверной части в Интернет.

Статистика разрешенного и запрещенного трафика.

- Почему узел разрешает или блокирует значительный объем трафика?

Наиболее часто используемый протокол приложения среди наиболее активных пар узлов:

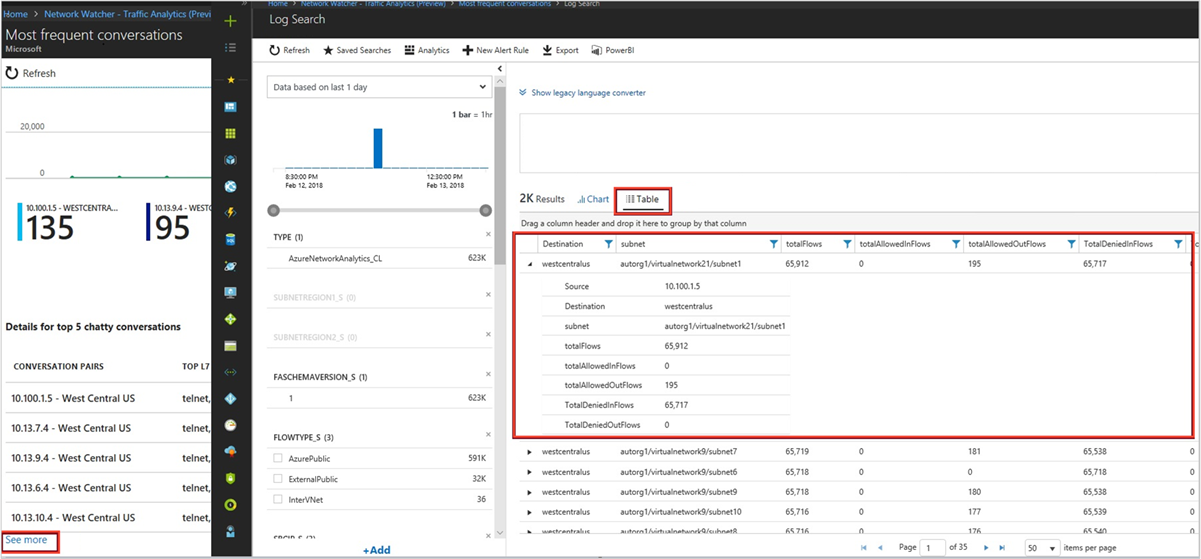

На следующем рисунке показаны временные тенденции для пяти ведущих бесед и связанные с потоком сведения, например разрешенные и запрещенные входящие и исходящие потоки для пар узлов, обменивающихся данными:

Что следует просмотреть

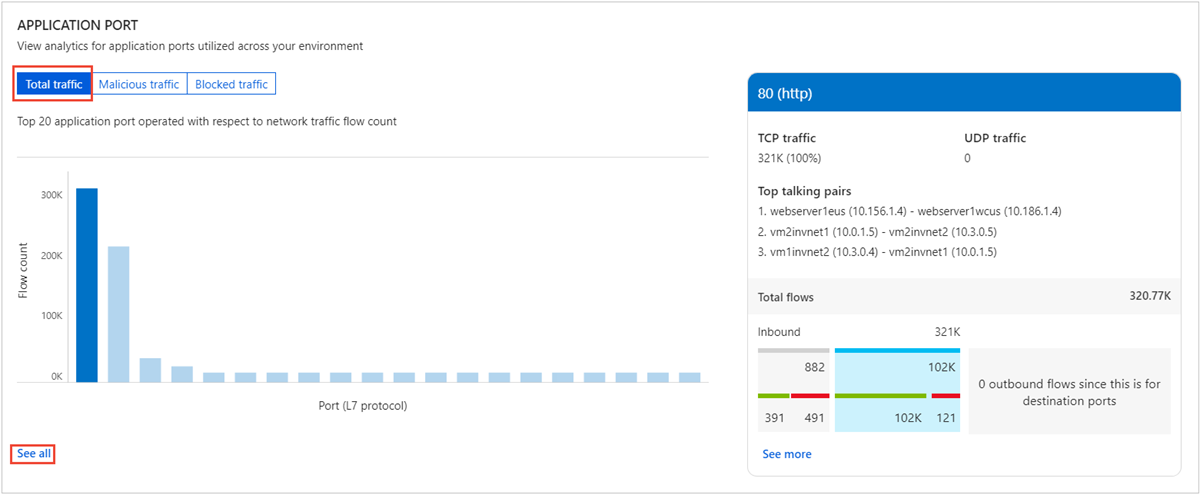

Какой протокол приложения наиболее часто используется в вашей среде, и какие пары узлов, обменивающиеся данными, используют этот протокол наиболее часто?

Разрешены ли эти приложения в этой сети?

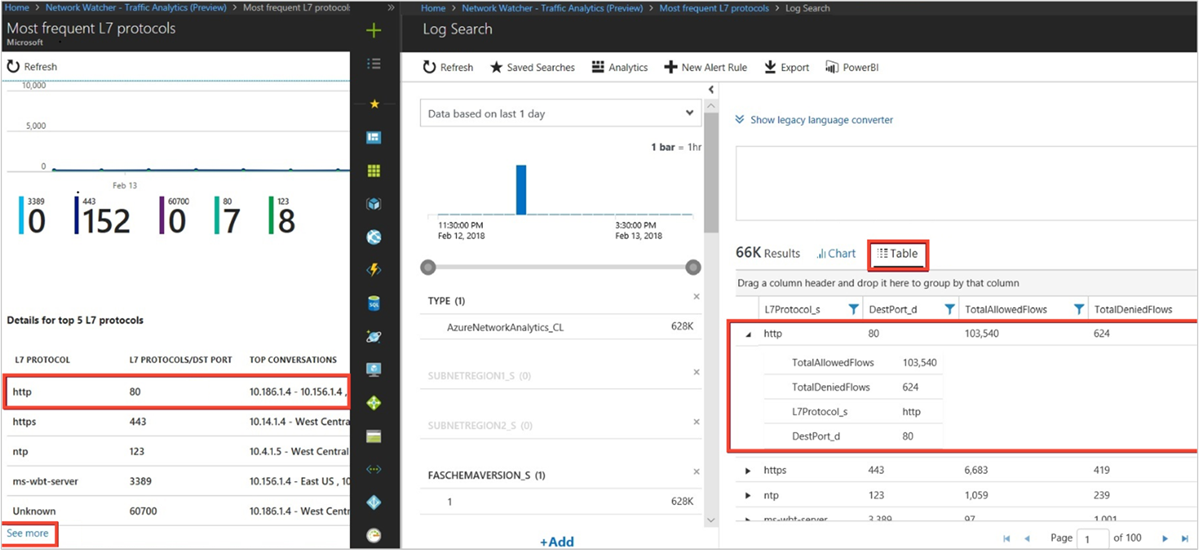

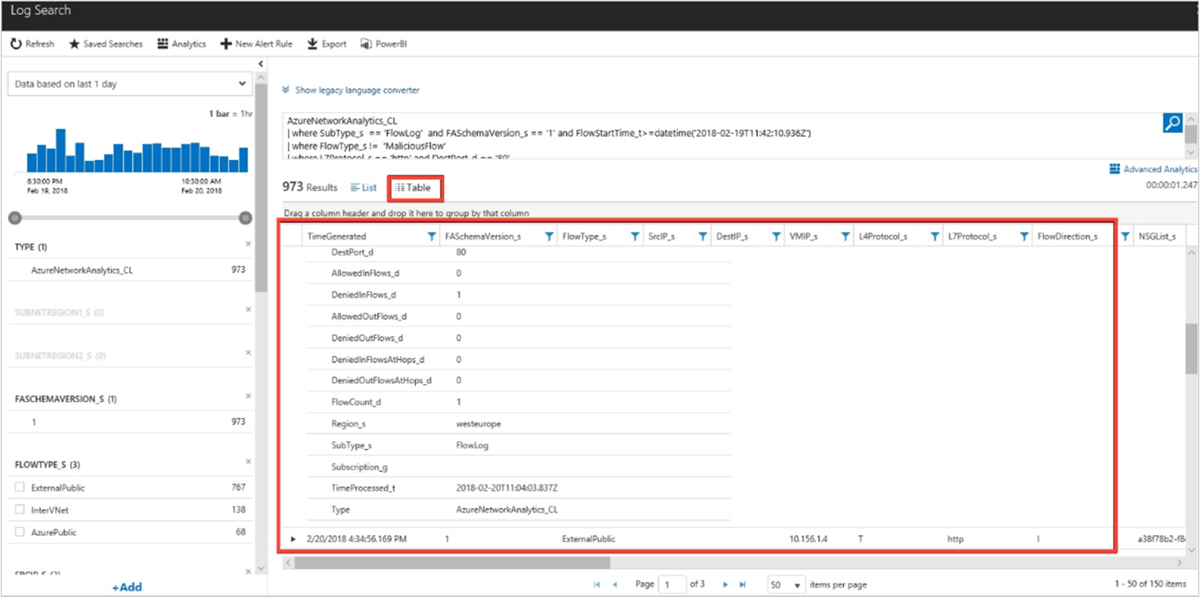

Правильно ли настроены приложения? Используют ли они соответствующий протокол для обмена данными? Ожидаемым поведением является использование общих портов, например 80 и 443. Если для стандартного обмена данными отображаются какие-либо незнакомые порты, возможно потребуется изменить их конфигурацию. Выберите Просмотреть все в разделе Порт приложения, как показано на следующем рисунке:

На следующих рисунках показаны временные тенденции для пяти ведущих протоколов L7 и связанные с потоком сведения (например, разрешенные и запрещенные потоки) для протокола L7:

Что следует просмотреть

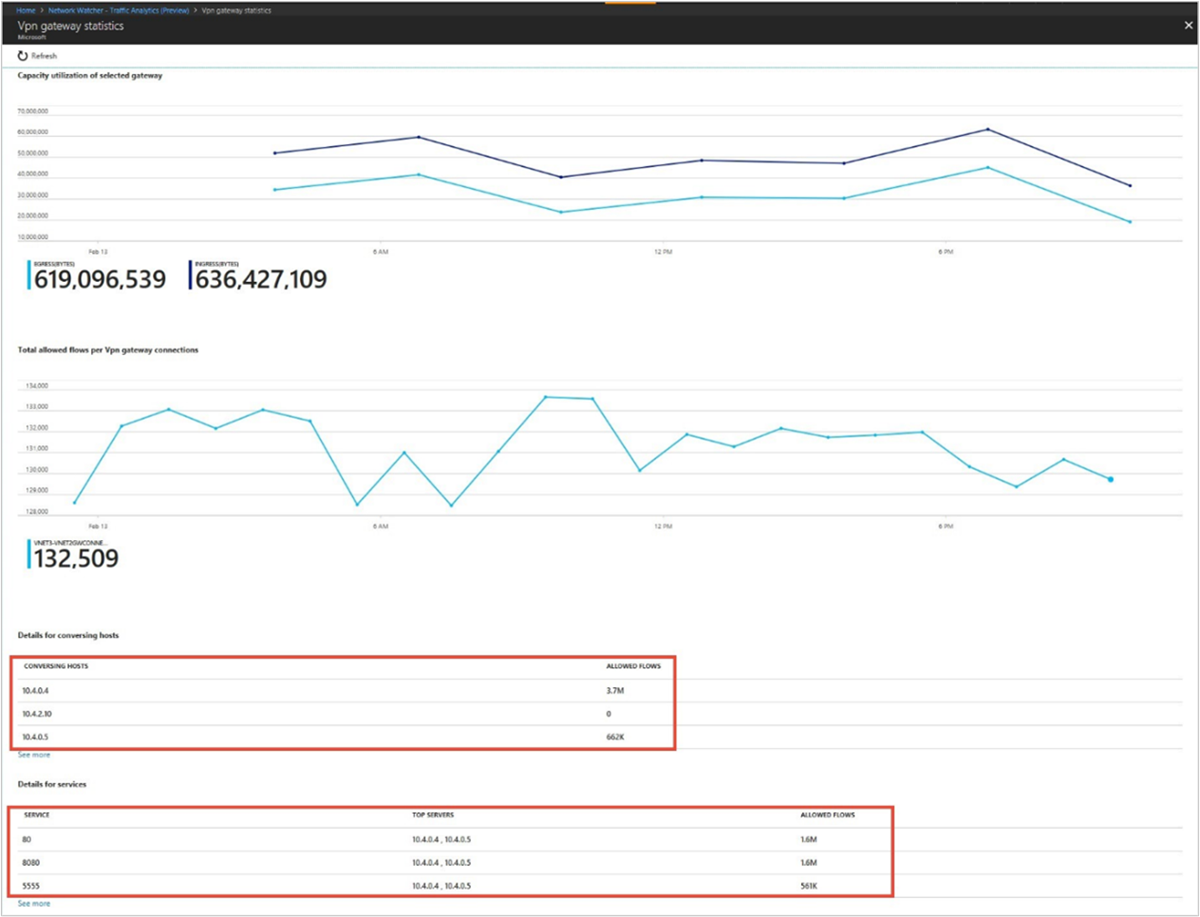

Тенденции использования емкости VPN-шлюза в вашей среде.

- Каждый номер SKU VPN позволяет использовать определенный объем пропускной способности. Используются ли шлюзы VPN в полной мере?

- Используют ли шлюзы максимальную емкость? Нужно ли обновлять перейти на более высокий SKU?

Какие узлы являются наиболее активными, какой шлюз VPN или порт они используют?

На следующем рисунке показаны временные тенденции использования емкости VPN-шлюза Azure и связанные с потоком сведения (например, разрешенные потоки и порты):

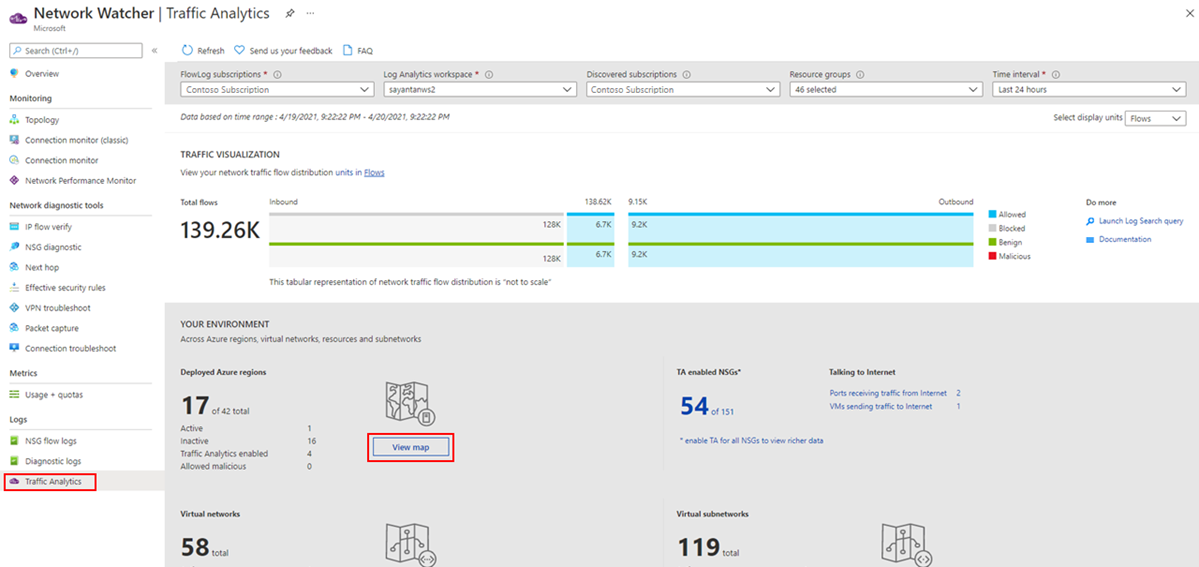

Визуализация распределения трафика по географическому расположению

Что следует просмотреть

Распределение трафика на центр обработки данных, например ведущие источники, отправляющие трафик в центр обработки данных, ведущие несанкционированные сети, обменивающиеся данными с центром обработки данных, и ведущие протоколы приложения.

Если вы наблюдаете большую нагрузку на центр обработки данных, можно спланировать эффективное распределение трафика.

Если в центре обработки данных используются изгоев сети, можно задать правила группы безопасности сети, чтобы заблокировать их.

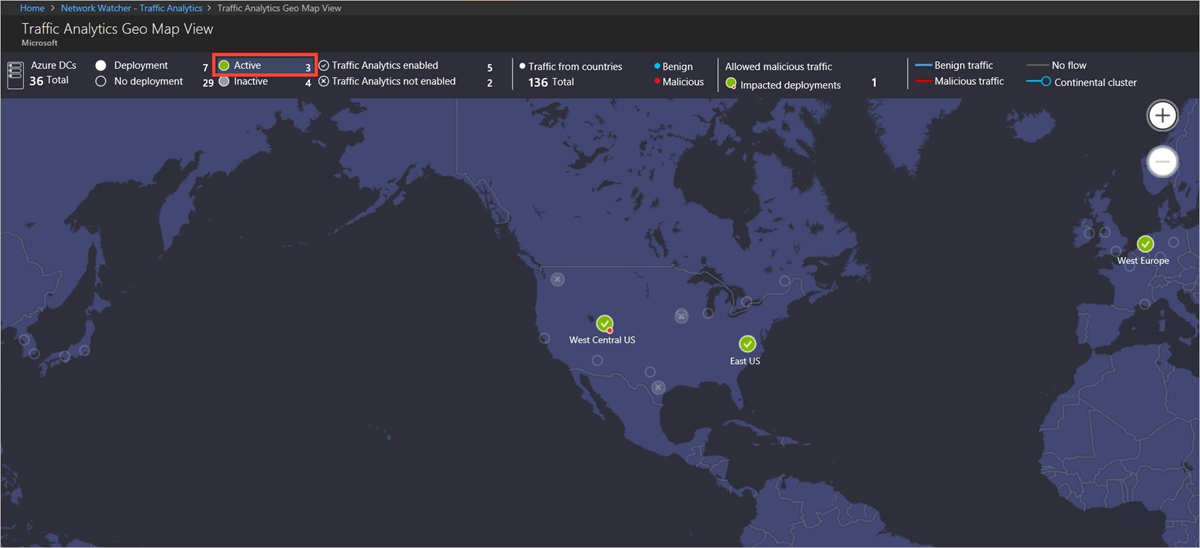

Выберите Просмотр карты в разделе Ваша среда, как показано на следующем рисунке:

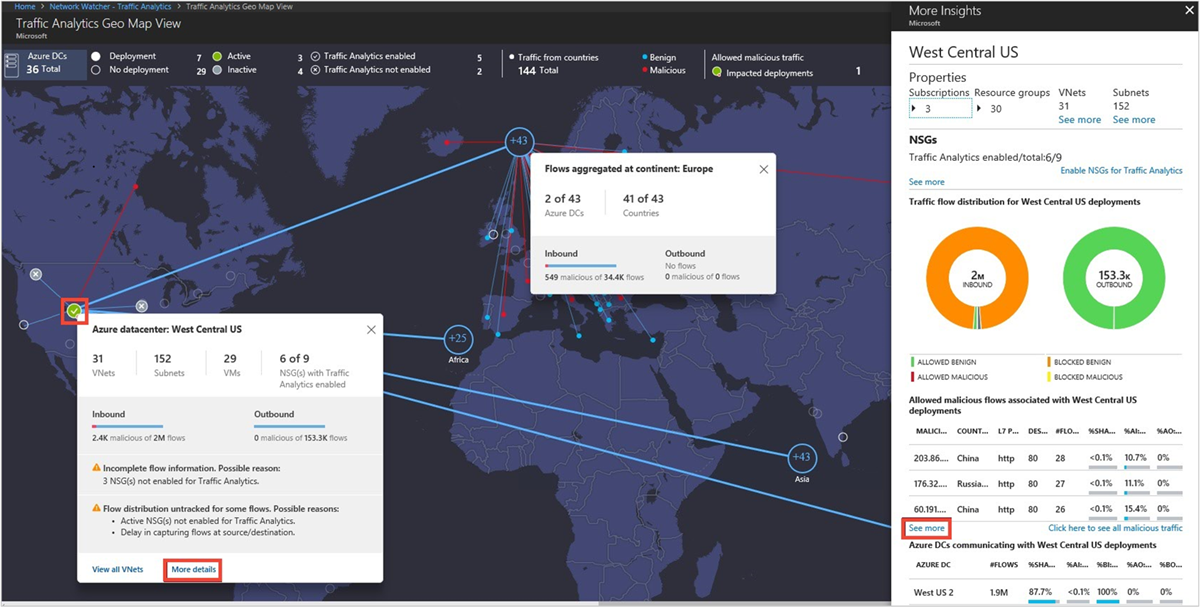

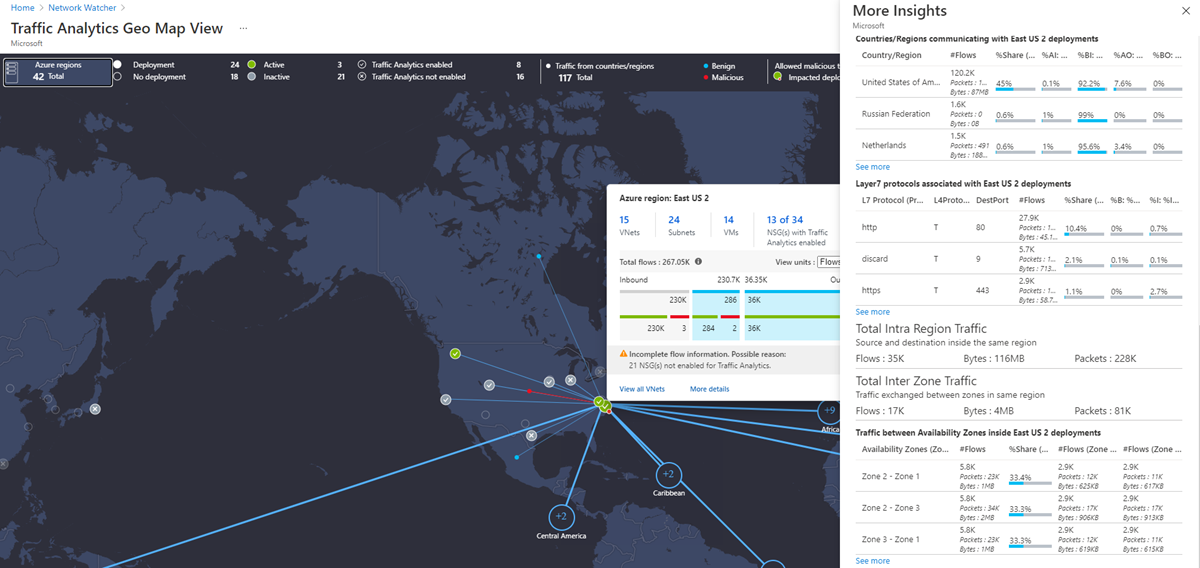

На географической карте в верхней ленте показаны параметры, например центры обработки данных (развернутые и наоборот, активные, неактивные, с включенным решением "Аналитика трафика" или нет), а также страны/регионы, из которых в активное развертывание направляется неопасный или вредоносный трафик:

На географической карте линии синего цвета обозначают распределение неопасного трафика в центр обработки данных из стран/регионов и континентов, а линии красного цвета — распределение вредоносного трафика.

В колонке Дополнительная аналитика для региона Azure также показан общий объем трафика, остающегося внутри этого региона (т.е. источник и назначение в одном регионе). Кроме того, он предоставляет аналитические сведения о обмене трафиком между зонами доступности центра обработки данных.

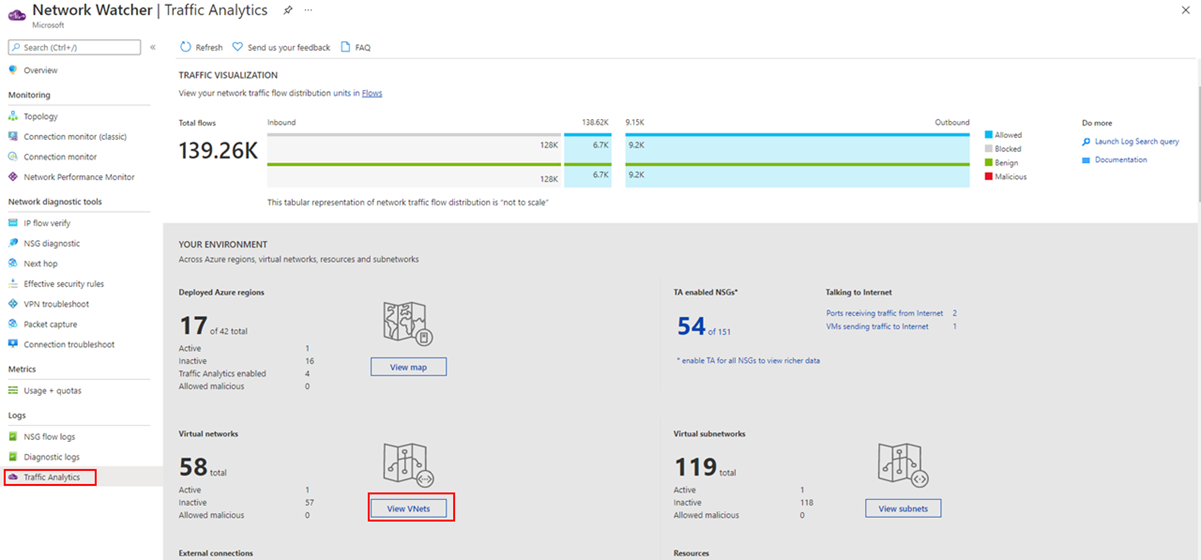

Визуализация распределения трафика по виртуальным сетям

Что следует просмотреть

Распределение трафика на виртуальную сеть, топологию, ведущие источники трафика в виртуальную сеть, ведущие несанкционированные сети, обменивающиеся данными с виртуальной сетью, и ведущие протоколы приложения.

Вы будете знать о взаимодействии виртуальных сетей. Если беседа не ожидается, ее можно исправить.

Если изгоев сети связаны с виртуальной сетью, вы можете исправить правила группы безопасности сети, чтобы заблокировать изгоев сети.

Выберите Просмотр виртуальных сетей в разделе Ваша среда, как показано на следующем рисунке:

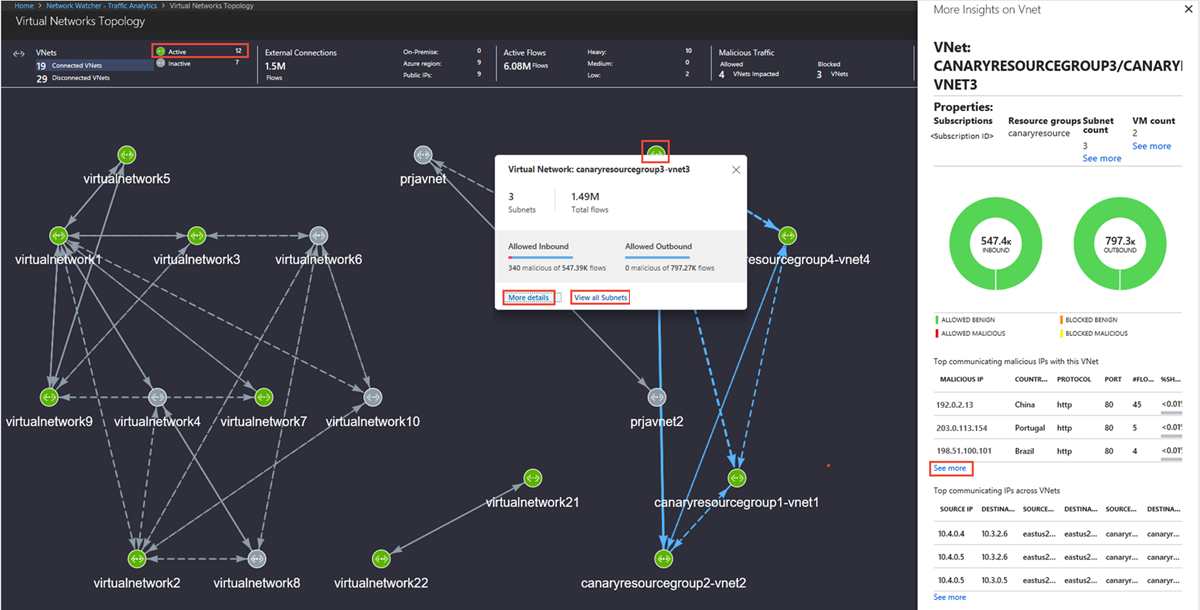

В топологии виртуальной сети в верхней ленте показаны параметры виртуальной сети (внутренние подключения виртуальной сети, активные и неактивные сети), внешние подключения, активные потоки и вредоносные.

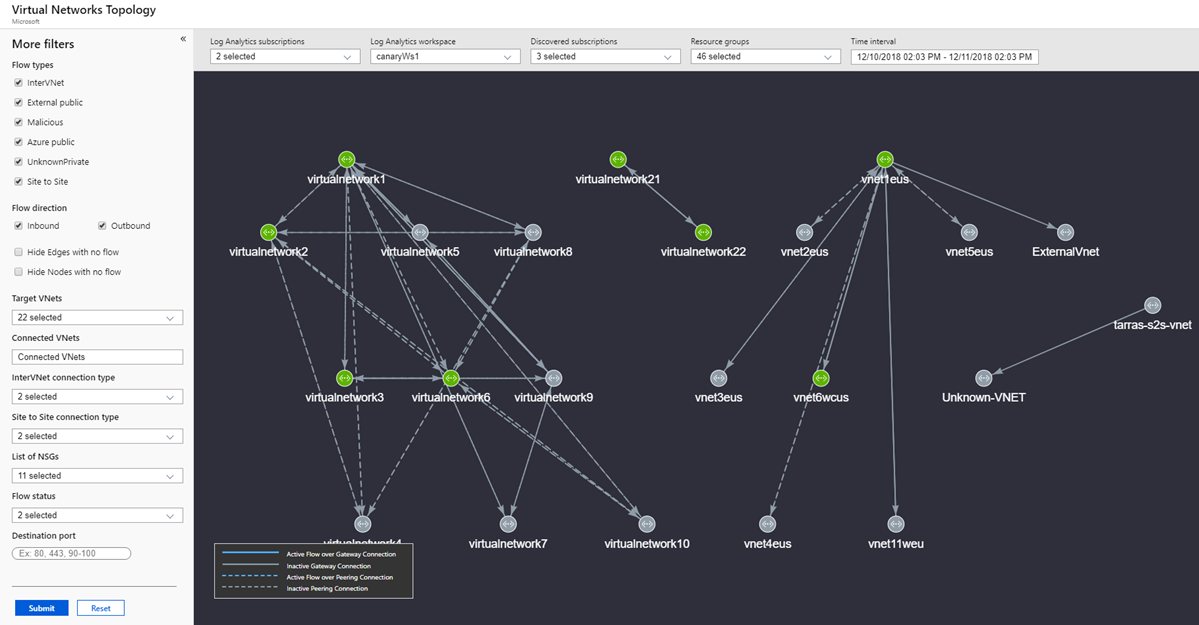

Вы можете отфильтровать топологию виртуальной сети на основе подписок, рабочих областей, групп ресурсов и интервала времени. Дополнительные фильтры, которые помогут вам определить поток: тип потока (InterVNet, IntraVNET и т. д.), направление потока (входящий, исходящий), состояние потока (разрешенный, заблокированный), виртуальные сети (целевые и подключенные), тип соединения (пиринг или шлюз: P2S и S2S) и NSG. Используйте эти фильтры, чтобы сосредоточиться на виртуальных сетях, которые вы хотите подробно рассмотреть.

Вы можете увеличить и уменьшить масштаб при просмотре топологии Виртуальной сети с помощью колеса прокрутки мыши. Щелкнув левой кнопкой мыши и переместив ее, можно перетащить топологию в нужном направлении. Можно также использовать сочетания клавиш для этих действий: A (для перетаскивания влево), D (для перетаскивания вправо), W (для перетаскивания вверх), S (для перетаскивания вниз), + (для увеличения масштаба), – (для уменьшения масштаба) и R (для сброса масштаба).

В топологии виртуальной сети показано распределение трафика в виртуальную сеть по потокам (разрешенным, заблокированным, входящим, исходящим, неопасным, вредоносным), протоколу приложения и группам безопасности сети, например:

Что следует просмотреть

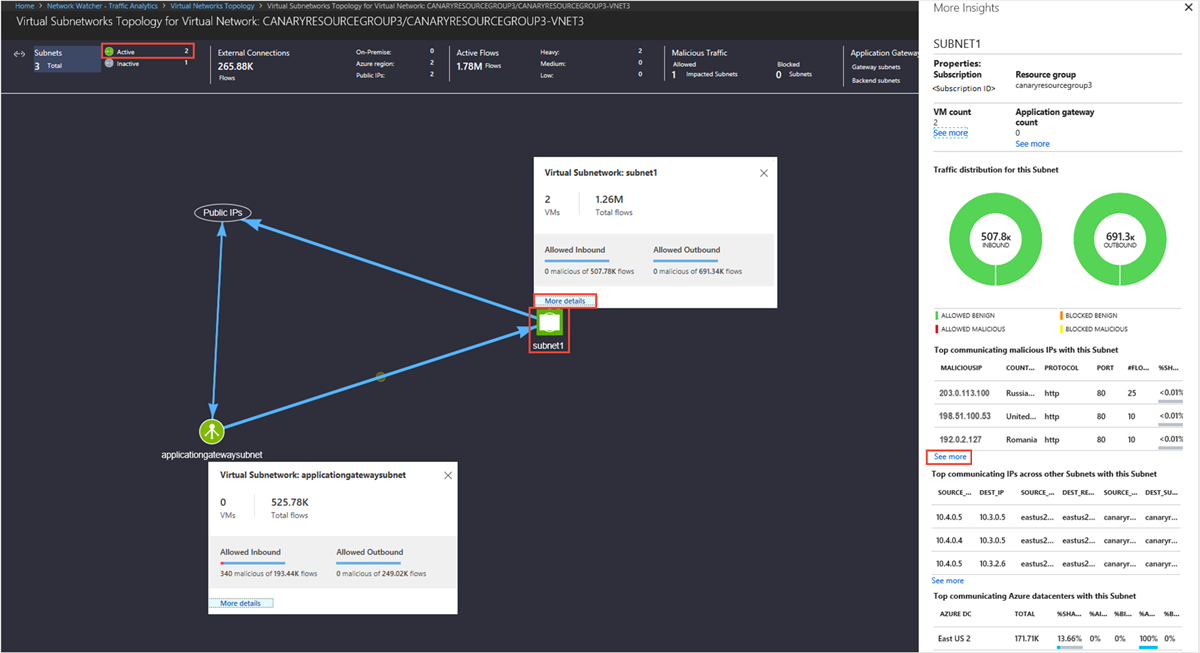

Распределение трафика на подсеть, топологию, ведущие источники трафика в подсеть, ведущие несанкционированные сети, обменивающиеся данными с подсетью, и ведущие протоколы приложения.

- Вы будете знать о взаимодействии подсетей. При обнаружении непредвиденного обмена данными можно изменить конфигурацию.

- Если изгоев сети связаны с подсетью, вы можете исправить ее, настроив правила NSG для блокировки изгоев сетей.

В топологии подсетей в верхней ленте показаны параметры для выбора, например активная или неактивная подсеть, внешние подключения, активные и вредоносные потоки.

Вы можете увеличить и уменьшить масштаб при просмотре топологии Виртуальной сети с помощью колеса прокрутки мыши. Щелкнув левой кнопкой мыши и переместив ее, можно перетащить топологию в нужном направлении. Можно также использовать сочетания клавиш для этих действий: A (для перетаскивания влево), D (для перетаскивания вправо), W (для перетаскивания вверх), S (для перетаскивания вниз), + (для увеличения масштаба), – (для уменьшения масштаба) и R (для сброса масштаба).

В топологии подсетей показано распределение трафика в виртуальную сеть в отношении потоков (разрешенных, заблокированных, входящих, исходящих, неопасных, вредоносных), протокола приложения и групп NSG, например:

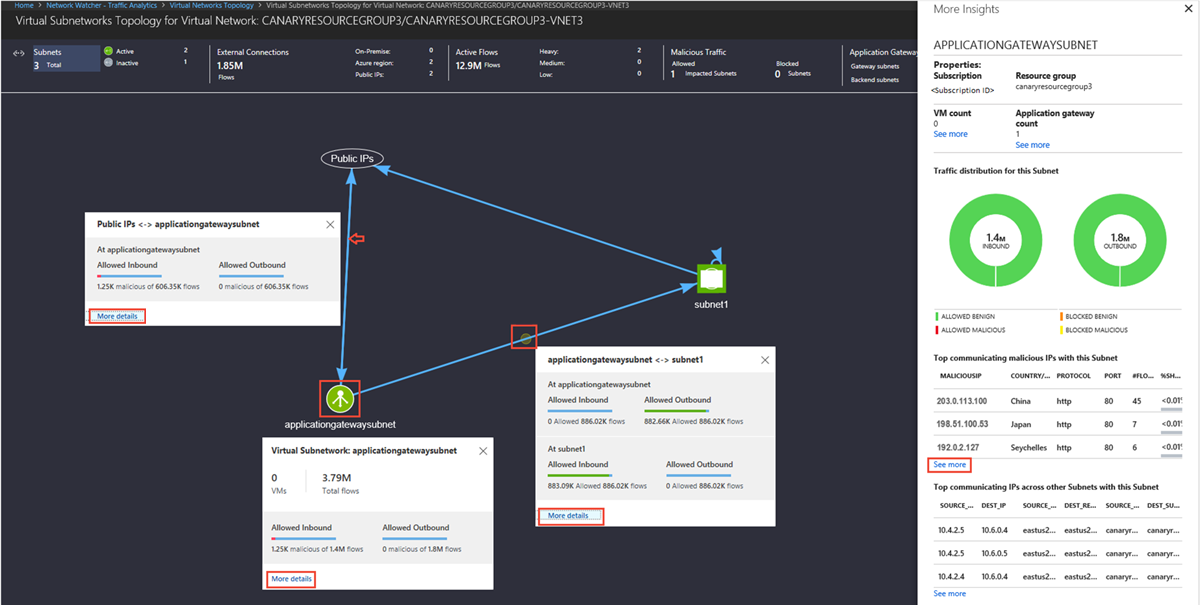

Что следует просмотреть

Распределение трафика на шлюз приложения и Load Balancer, топология, самые популярные источники трафика, самые популярные несанкционированные сети, обменивающиеся данными со шлюзом приложения и Load Balancer, и самые популярные протоколы приложения.

Вам следует знать, какие подсети обмениваются данными со шлюзом приложений или Load Balancer. При обнаружении непредвиденного обмена данными можно изменить конфигурацию.

Если изгоев сети связаны с шлюзом приложений или Load Balancer, вы можете исправить его, настроив правила NSG для блокировки сетей-изгоев.

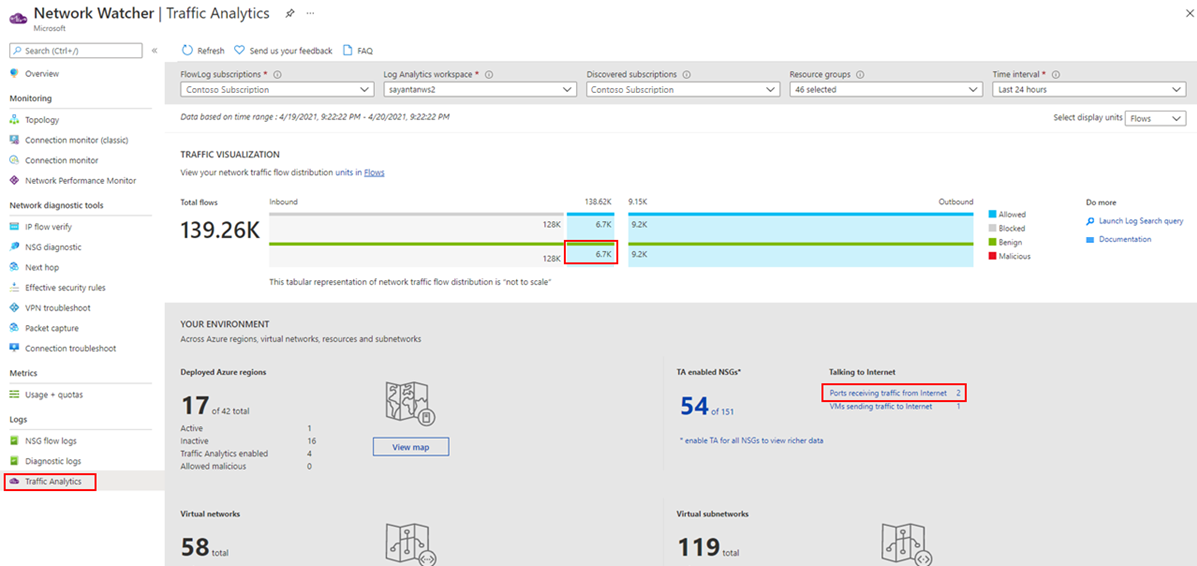

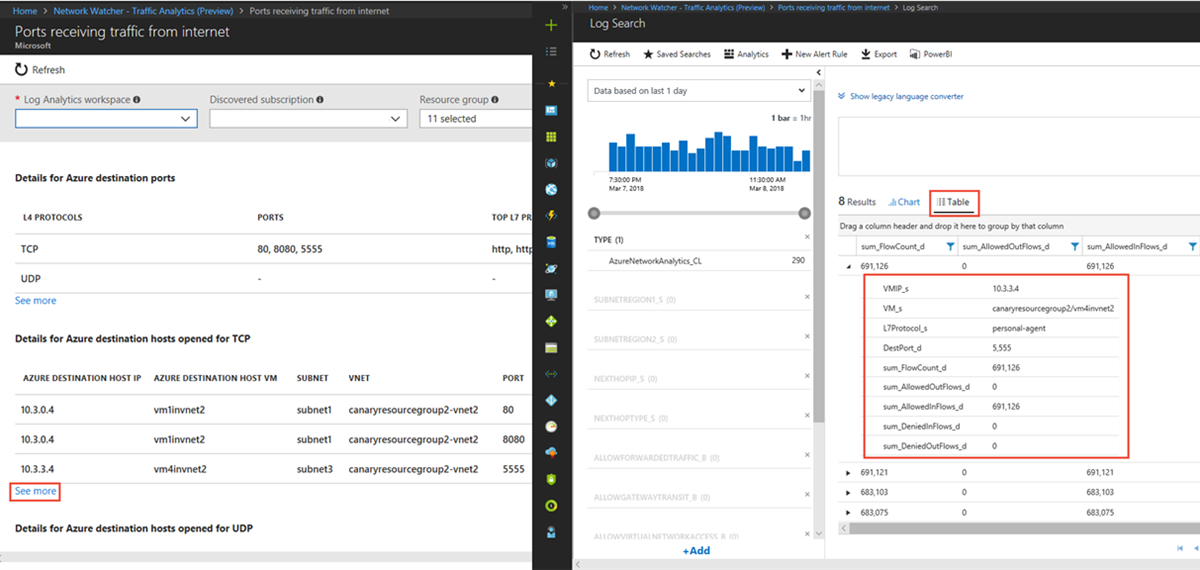

Просмотр портов и виртуальных машин, получающих трафик из Интернета

Что следует просмотреть

- Какие открытые порты обмениваются данными через Интернет?

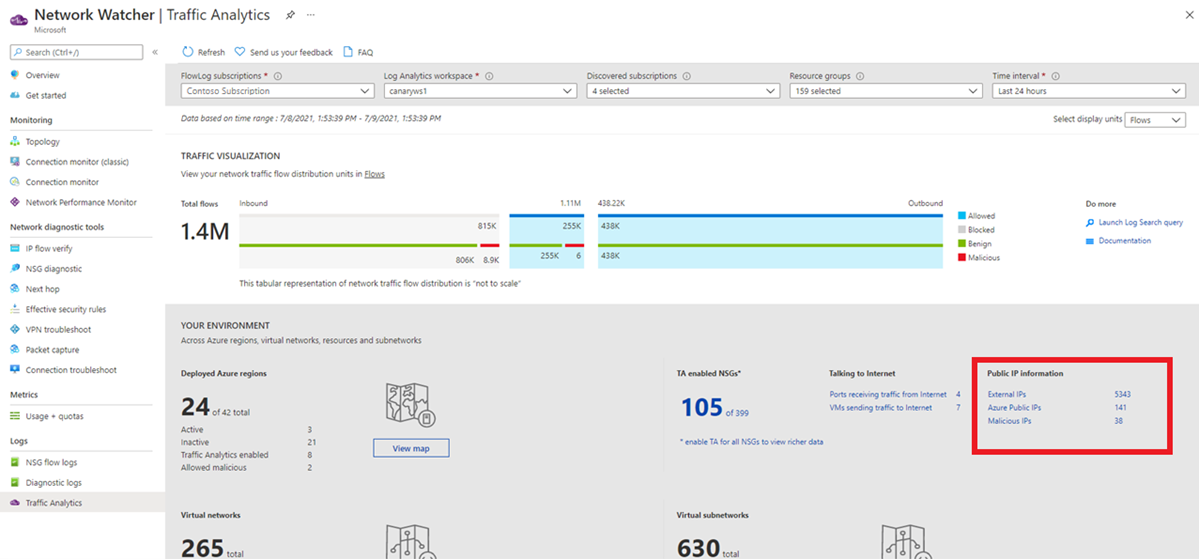

Просмотр сведений об общедоступных IP-адресах, взаимодействующих с развертыванием

Что следует просмотреть

- Какие общедоступные IP-адреса взаимодействуют с моей сетью? Каковы данные WHOIS и географическое расположение всех общедоступных IP-адресов?

- С каких вредоносных IP-адресов отправляется трафик в ваши системы? Каковы типы и описания угроз, создаваемых вредоносными IP-адресами?

В разделе "Сведения об общедоступных IP-адресах" приводится сводка всех типов общедоступных IP-адресов, представленных в сетевом трафике. Выберите один из типов общедоступных IP-адресов, чтобы просмотреть подробности. На панели мониторинга аналитики трафика выберите любой IP-адрес для просмотра сведений. Дополнительные сведения о представленных полях данных см . в схеме сведений об общедоступных IP-адресах.

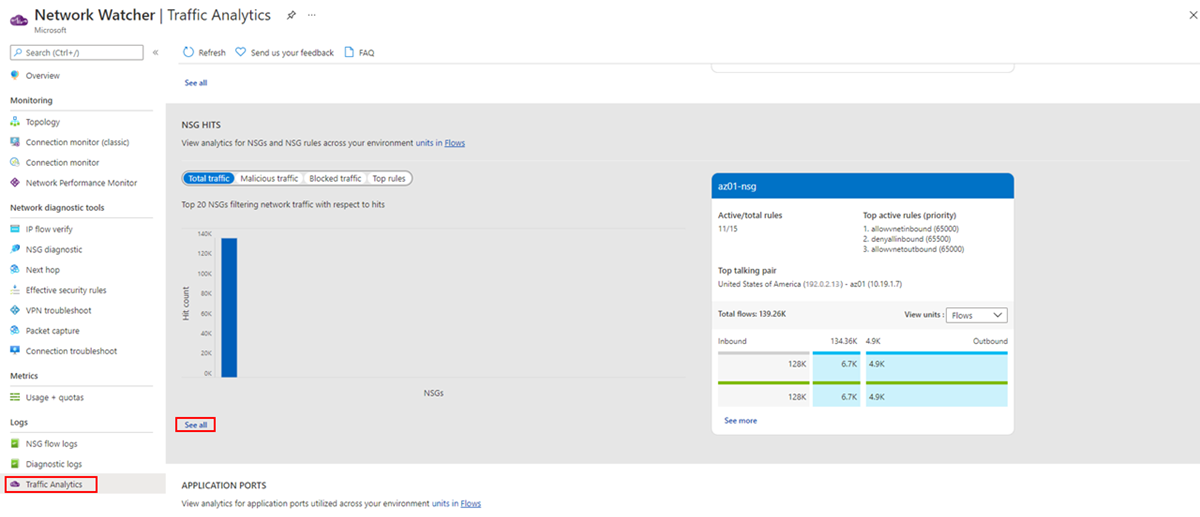

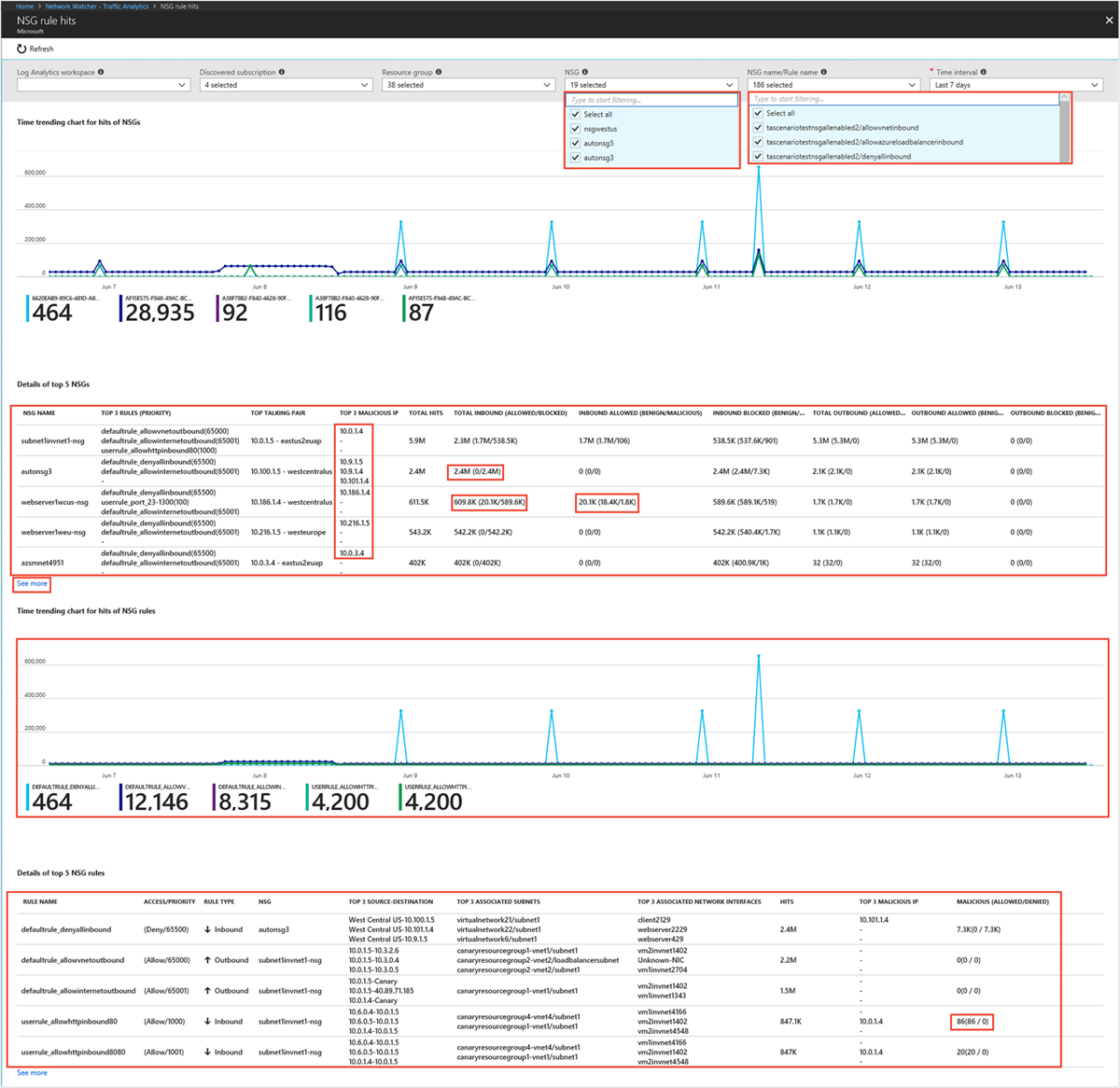

Визуализация тенденций в группах безопасности сети (NSG)/попаданий правил NSG

Что следует просмотреть

Какие группы безопасности сети или их правила чаще всего совпадают в сравнительной диаграмме с распределением потоков?

Каковы ведущие пары узлов источника и назначения, обменивающиеся данными, на одну группу NSG или правила NSG?

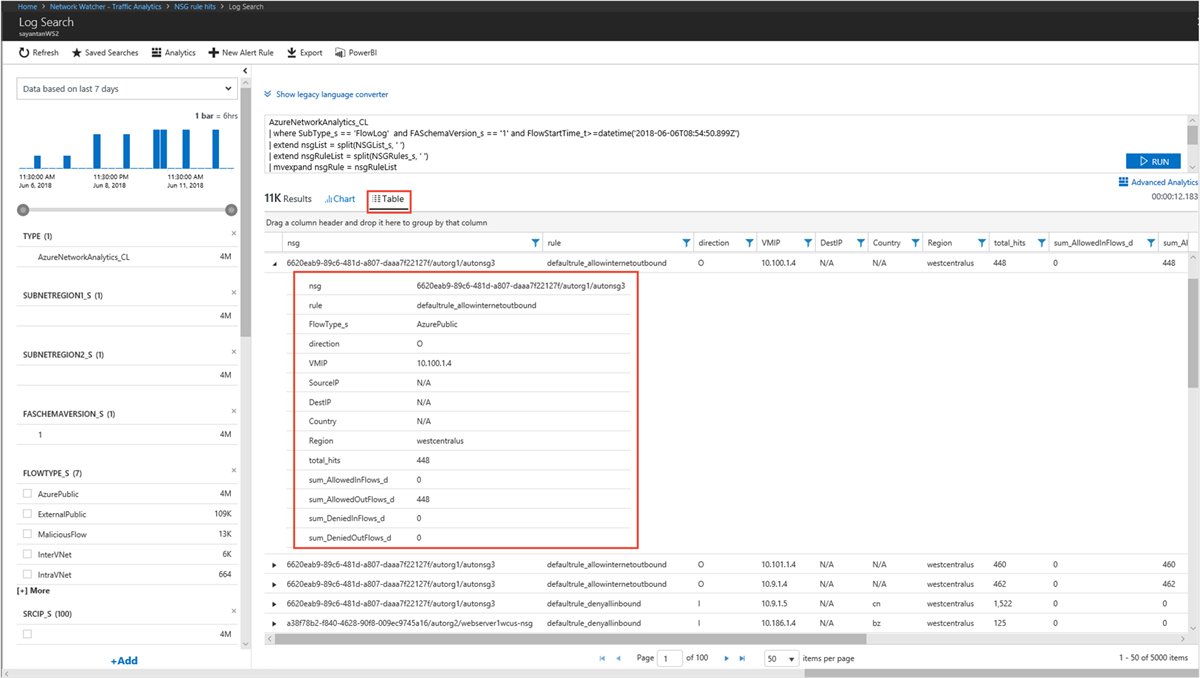

На следующих рисунках показаны временные тенденции совпадений с правилами группы NSG и сведения, связанные с потоком "источник — назначение" для группы безопасности сети:

Быстро определите, какая группа безопасности сети и правила группы безопасности сети находятся во вредоносных потоках и какие вредоносные IP-адреса используются чаще всего для доступа к вашей облачной среде.

Определите, какая группа безопасности сети и правила группы безопасности сети разрешает или блокирует значительный объем сетевого трафика.

Выберите фильтры по часто используемым элементам для детального изучения групп безопасности сети и их правил.