Использование детерминированных исходящих IP-адресов

В этом руководстве вы узнаете, как активировать детерминированную поддержку исходящего IP-адреса, используемую Управляемым Grafana Azure для взаимодействия с источниками данных, отключить общедоступный доступ и настроить правило брандмауэра для разрешения входящих запросов из рабочей области Grafana.

Примечание.

Детерминированная функция исходящих IP-адресов доступна только для клиентов с планом "Стандартный". Дополнительные сведения о планах см. в планах ценообразования.

Необходимые компоненты

- Учетная запись Azure с активной подпиской. Создайте учетную запись бесплатно .

- Источник данных. Например, база данных Azure Data Explorer.

Включение детерминированных исходящих IP-адресов

Поддержка детерминированного исходящего IP-адреса отключена по умолчанию в Управляемой Grafana Azure. Эту функцию можно включить во время создания рабочей области или активировать ее в существующей рабочей области.

Создание рабочей области Azure Managed Grafana с поддержкой детерминированных исходящих IP-адресов

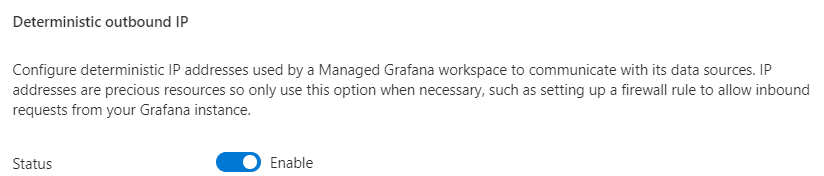

При создании рабочей области выберите тарифный план "Стандартный", а затем на вкладке "Дополнительно" задайте для параметра "Включить" ip-адресдля исходящего исходящего трафика.

Дополнительные сведения о создании новой рабочей области см. в кратком руководстве. Создание рабочей области Azure Managed Grafana.

Активация детерминированных исходящих IP-адресов в существующей рабочей области Azure Managed Grafana

В портал Azure в разделе "Параметры" выберите "Конфигурация", а затем в разделе "Общие параметры>" для исходящего IP-адреса выберите "Включить".

Нажмите кнопку "Сохранить", чтобы подтвердить активацию детерминированных исходящих IP-адресов.

Выберите "Обновить ", чтобы отобразить список IP-адресов в разделе "Статический IP-адрес".

Отключение общедоступного доступа к источнику данных и разрешение IP-адресов Управляемой Grafana Azure

В этом примере показано, как отключить общедоступный доступ к Azure Data Explorer и настроить частные конечные точки. Этот процесс аналогичен другим источникам данных Azure.

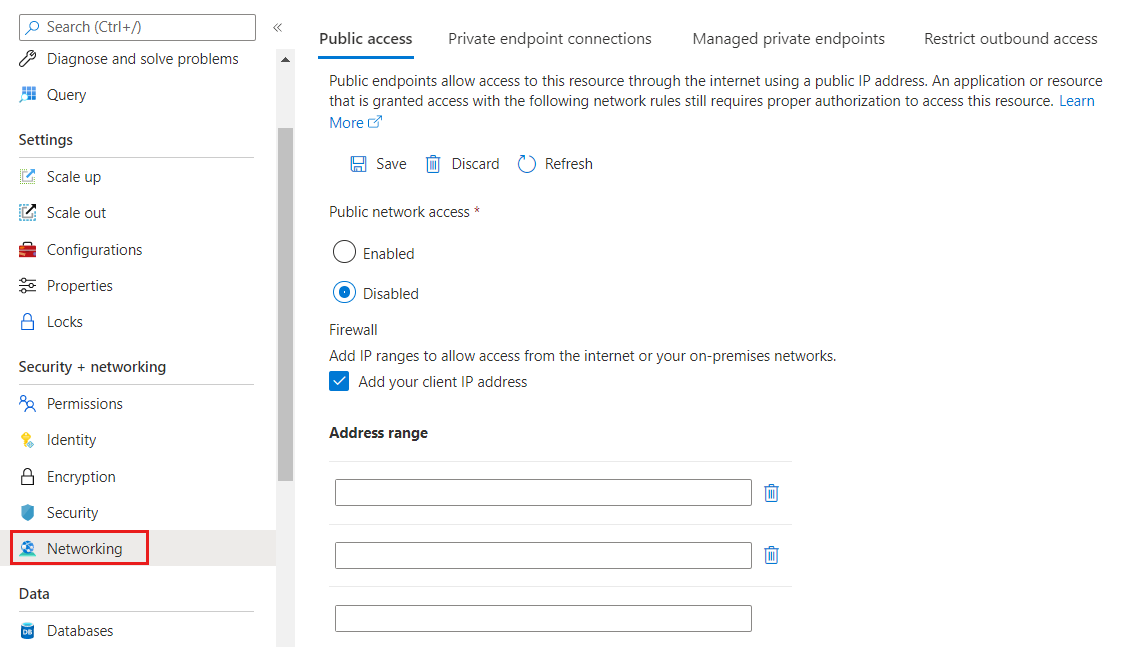

Откройте кластер Azure Data Explorer в портал Azure и в разделе "Параметры" выберите "Сеть".

На вкладке "Общедоступный доступ" выберите "Отключено ", чтобы отключить общедоступный доступ к источнику данных.

В разделе "Брандмауэр" установите флажок "Добавить IP-адрес клиента" и в разделе "Диапазон адресов", введите IP-адреса, найденные в рабочей области Azure Managed Grafana.

Нажмите кнопку "Сохранить", чтобы завершить добавление исходящих IP-адресов Azure Grafana в список разрешений.

У вас ограниченный доступ к источнику данных путем отключения общедоступного доступа, активации брандмауэра и разрешения доступа с IP-адресов Управляемой Grafana Azure.

Проверка доступа к источнику данных

Проверьте, может ли конечная точка Azure Managed Grafana по-прежнему получить доступ к источнику данных.

В портал Azure перейдите на страницу обзора рабочей области и выберите URL-адрес конечной точки.

Перейдите к параметрам источника >> данных Azure Data Explorer в конфигурации > и в нижней части страницы нажмите кнопку "Сохранить и проверить".

- Если отображается сообщение "Успех", Управляемый Grafana Azure может получить доступ к источнику данных.

- Если отображается следующее сообщение об ошибке, Управляемый Grafana Azure не может получить доступ к источнику данных:

Post "https://<Azure-Data-Explorer-URI>/v1/rest/query": dial tcp ...: i/o timeoutУбедитесь, что IP-адреса были правильно указаны в списке разрешений брандмауэра источника данных.