Изоляция управляемой рабочей области виртуальная сеть

ОБЛАСТЬ ПРИМЕНЕНИЯ: Расширение машинного обучения Azure CLI версии 2 (current)

Расширение машинного обучения Azure CLI версии 2 (current) Python SDK azure-ai-ml версии 2 (current)

Python SDK azure-ai-ml версии 2 (current)

Машинное обучение Azure обеспечивает поддержку изоляции управляемой виртуальной сети (управляемой виртуальной сети). Управляемая изоляция виртуальной сети упрощает и автоматизирует конфигурацию сетевой изоляции со встроенной Машинное обучение Azure управляемой виртуальной сети на уровне рабочей области. Управляемая виртуальная сеть защищает управляемые Машинное обучение Azure ресурсы, такие как вычислительные экземпляры, вычислительные кластеры, бессерверные вычислительные ресурсы и управляемые сетевые конечные точки.

Защита рабочей области с помощью управляемой сети обеспечивает сетевую изоляцию для исходящего доступа из рабочей области и управляемых вычислений. Azure виртуальная сеть, которую вы создаете и управляете, используется для предоставления входящего доступа к рабочей области сетевой изоляции. Например, частная конечная точка рабочей области создается в виртуальная сеть Azure. Все клиенты, подключающиеся к виртуальной сети, могут получить доступ к рабочей области через частную конечную точку. При выполнении заданий в управляемых вычислениях управляемая сеть ограничивает доступ к ресурсам вычислений.

Архитектура управляемых виртуальная сеть

При включении изоляции управляемой виртуальной сети для рабочей области создается управляемая виртуальная сеть. Управляемые вычислительные ресурсы, создаваемые для рабочей области, автоматически используют эту управляемую виртуальную сеть. Управляемая виртуальная сеть может использовать частные конечные точки для ресурсов Azure, используемых рабочей областью, например служба хранилища Azure, Azure Key Vault и Реестр контейнеров Azure.

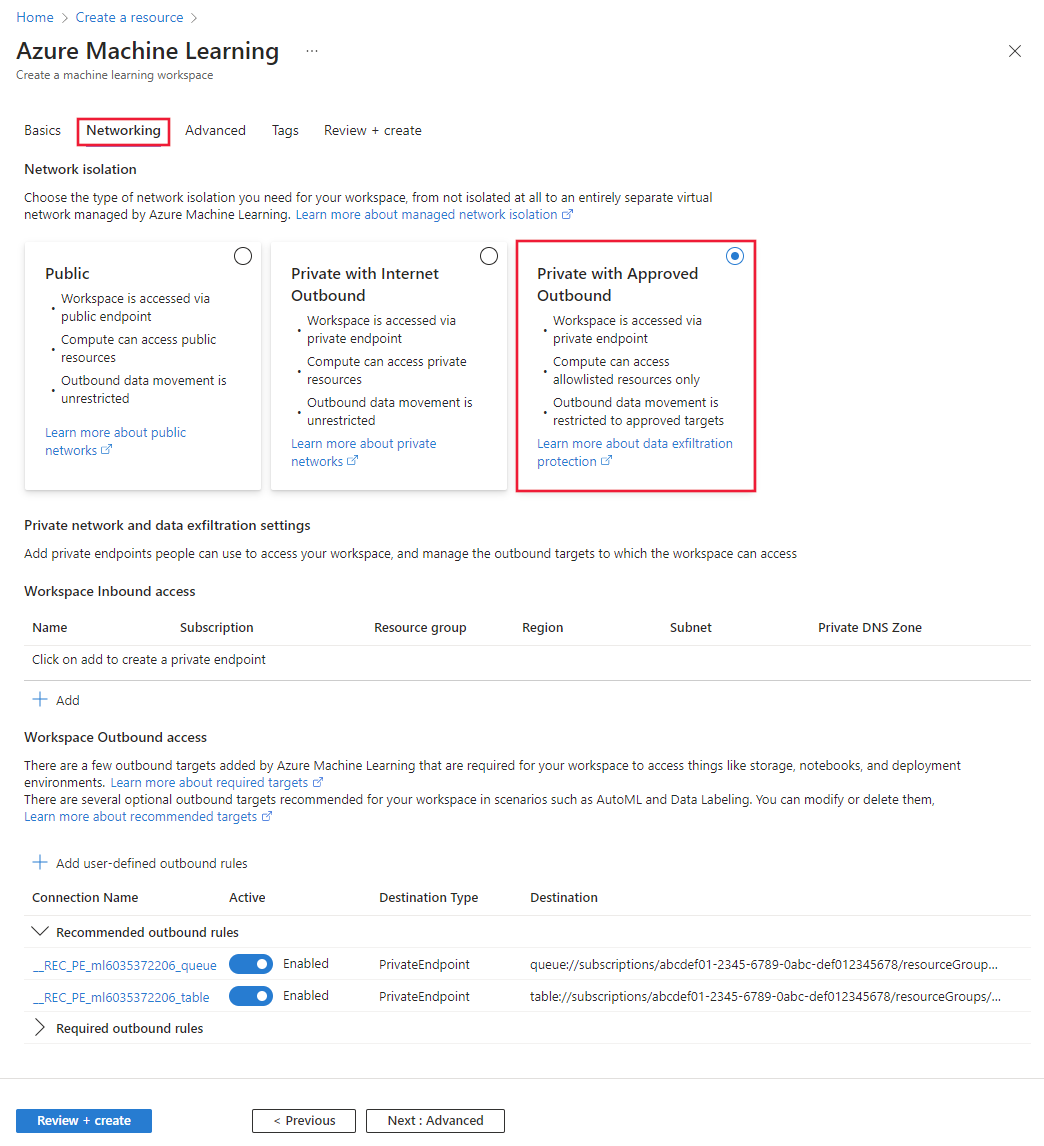

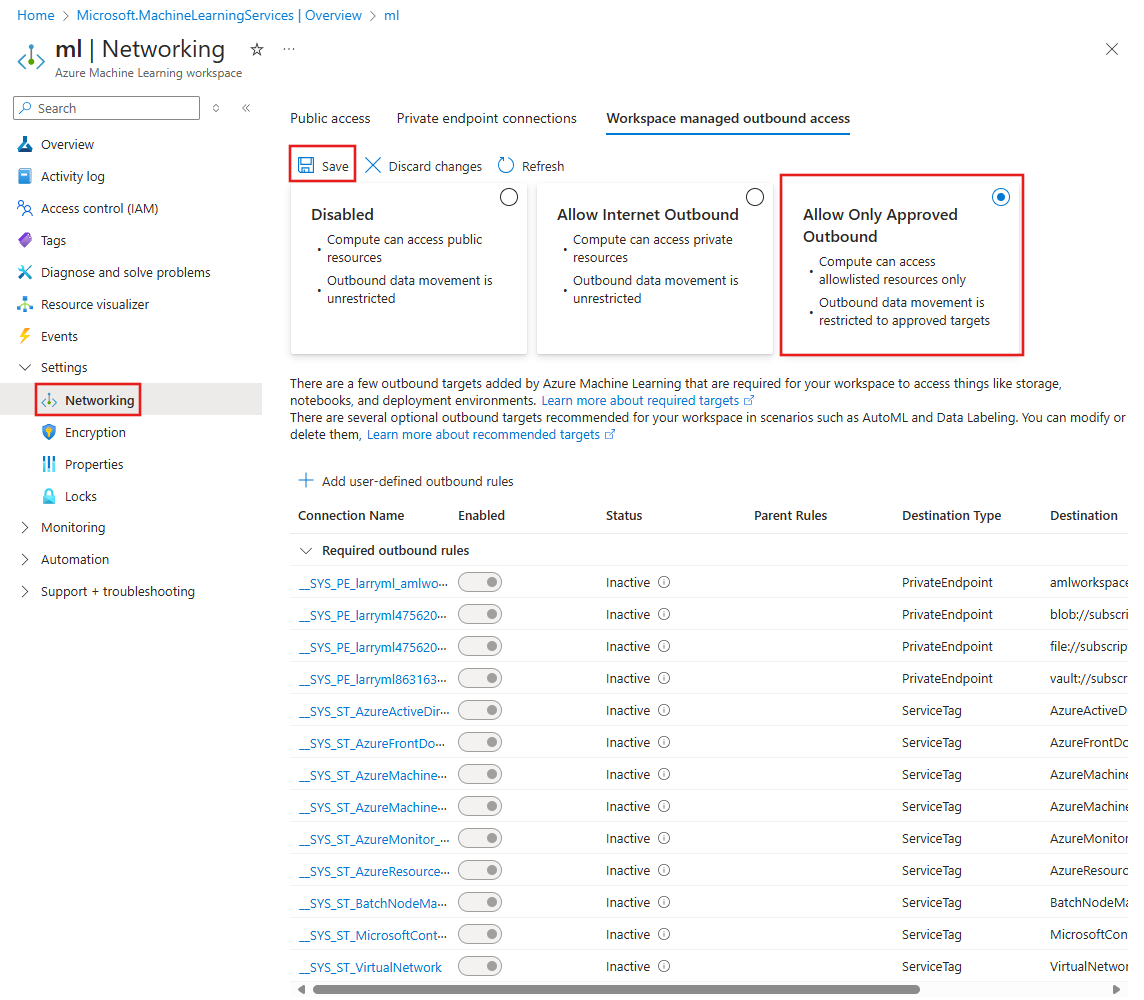

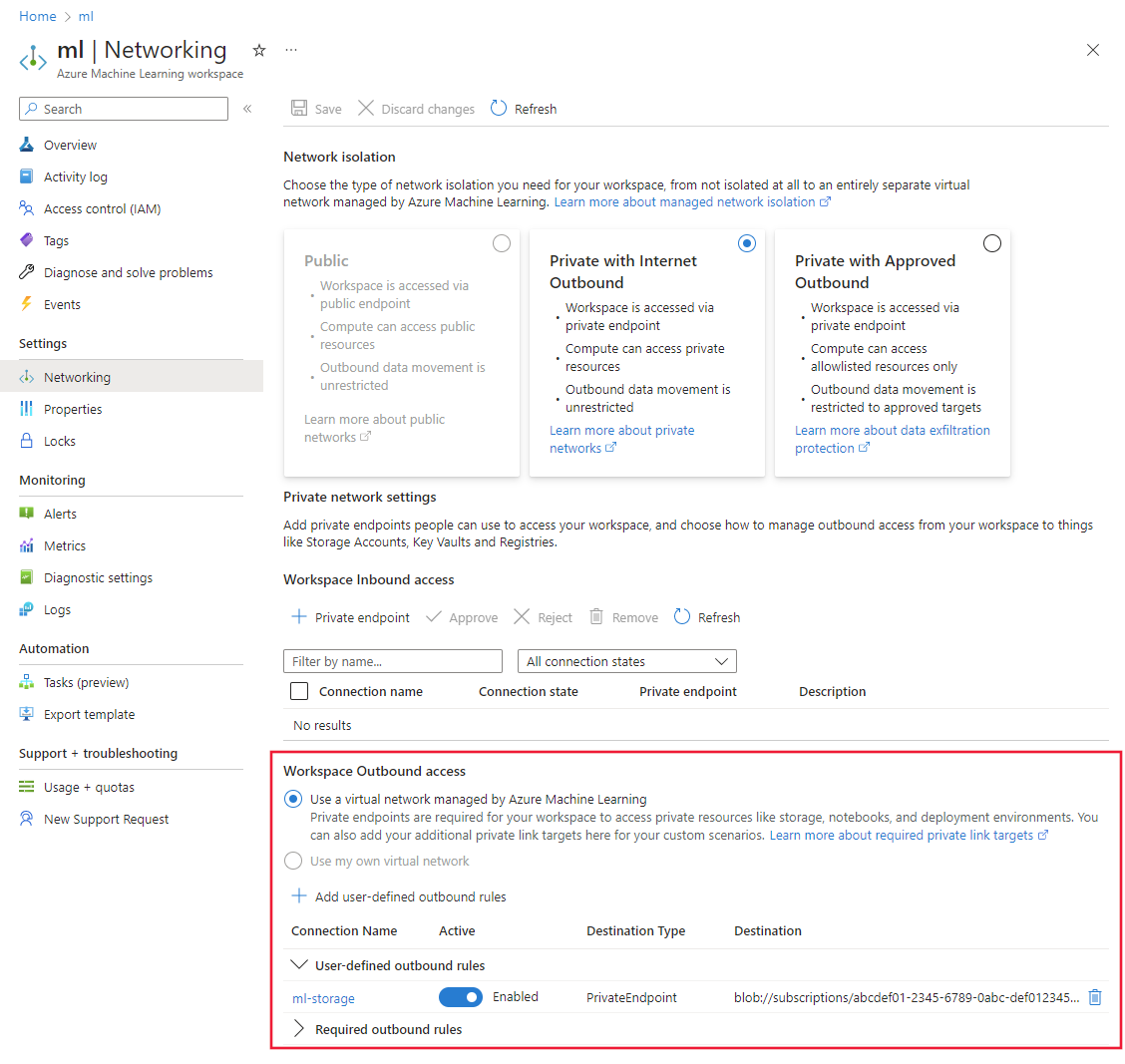

Существует два разных режима конфигурации для исходящего трафика из управляемой виртуальной сети:

Совет

Независимо от используемого исходящего режима трафик к ресурсам Azure можно настроить для использования частной конечной точки. Например, можно разрешить весь исходящий трафик в Интернет, но ограничить обмен данными с ресурсами Azure, добавив правила исходящего трафика для ресурсов.

| Исходящий режим | Description | Сценарии |

|---|---|---|

| Разрешить исходящий интернет | Разрешить весь исходящий трафик через Интернет из управляемой виртуальной сети. | Требуется неограниченный доступ к ресурсам машинного обучения в Интернете, например пакетам Python или предварительно обученным моделям.1 |

| Разрешить только утвержденный исходящий трафик | Исходящий трафик разрешен путем указания тегов службы. | * Вы хотите свести к минимуму риск кражи данных, но необходимо подготовить все необходимые артефакты машинного обучения в частной среде. * Необходимо настроить исходящий доступ к утвержденному списку служб, тегов служб или полных доменных имен. |

| Выключено | Входящий и исходящий трафик не ограничены или вы используете собственные виртуальная сеть Azure для защиты ресурсов. | Вы хотите, чтобы общедоступный входящий и исходящий трафик из рабочей области обрабатывал сетевую изоляцию с помощью собственной виртуальной сети Azure. |

1. Вы можете использовать правила исходящего трафика, разрешая только утвержденный исходящий режим, чтобы добиться того же результата, что и разрешить исходящий интернет. Различия описаны ниже.

- Необходимо добавить правила для каждого исходящего подключения, который необходимо разрешить.

- Добавление правил исходящего трафика полного доменного имени увеличивает затраты, так как этот тип правила использует Брандмауэр Azure. Дополнительные сведения см. на странице Цены

- Правила по умолчанию разрешают только утвержденный исходящий трафик , чтобы свести к минимуму риск кражи данных. Любые добавленные правила исходящего трафика могут увеличить риск.

Управляемая виртуальная сеть предварительно настроена с обязательными правилами по умолчанию. Она также настроена для подключений частной конечной точки к рабочей области, хранилищу по умолчанию, реестру контейнеров и хранилищу ключей, если они настроены в качестве закрытого или режима изоляции рабочей области, чтобы разрешить только утвержденный исходящий трафик. Выбрав режим изоляции, вам может потребоваться добавить только другие требования к исходящему трафику.

На следующей схеме показана управляемая виртуальная сеть, настроенная для разрешения исходящего трафика в Интернет:

На следующей схеме показана управляемая виртуальная сеть, настроенная для разрешения только утвержденного исходящего трафика:

Примечание.

В этой конфигурации хранилище, хранилище ключей и реестр контейнеров, используемые рабочей областью, помечены как частные. Так как они помечены как частные, частная конечная точка используется для взаимодействия с ними.

Примечание.

После настройки управляемой рабочей области виртуальной сети для разрешения исходящего трафика в Интернет рабочая область не может быть перенастроена на отключенную. Аналогичным образом, когда управляемая рабочая область виртуальной сети настроена, чтобы разрешить только утвержденный исходящий трафик, рабочая область не может быть перенастроена, чтобы разрешить исходящий трафик через Интернет. Помните об этом при выборе режима изоляции для управляемой виртуальной сети в рабочей области.

Студия машинного обучения Azure

Если вы хотите использовать интегрированную записную книжку или создать наборы данных в учетной записи хранения по умолчанию из студии, клиент должен получить доступ к учетной записи хранения по умолчанию. Создайте частную конечную точку или конечную точку службы для учетной записи хранения по умолчанию в Виртуальная сеть Azure, которую используют клиенты.

Часть Студия машинного обучения Azure выполняется локально в веб-браузере клиента и напрямую взаимодействует с хранилищем по умолчанию для рабочей области. Создание частной конечной точки или конечной точки службы (для учетной записи хранения по умолчанию) в виртуальной сети клиента гарантирует, что клиент может взаимодействовать с учетной записью хранения.

Если связанная с рабочей областью учетная запись хранения Azure отключена доступ к общедоступной сети, убедитесь, что частная конечная точка, созданная в виртуальной сети клиента, предоставляет роль читателя управляемому удостоверению рабочей области. Это относится как к частным конечным точкам блога, так и к хранилищу файлов. Роль не требуется для частной конечной точки, созданной управляемой виртуальной сетью.

Дополнительные сведения о создании частной конечной точки или конечной точки службы см . в статьях "Подключение к учетной записи хранения" и "Конечные точки службы".

Защищенные связанные ресурсы

При добавлении следующих служб в виртуальную сеть с помощью конечной точки службы или частной конечной точки (отключение общедоступного доступа) разрешить доверенным службы Майкрософт доступ к этим службам:

| Service | Сведения о конечных точках | Разрешить доверенные сведения |

|---|---|---|

| Azure Key Vault |

Конечная точка службы Частная конечная точка |

Разрешить доверенным службам Майкрософт обходить этот брандмауэр |

| Учетная запись хранения Azure |

Конечная точка службы и частная конечная точка Частная конечная точка |

Предоставление доступа из экземпляров ресурсов Azure или Предоставление доступа к доверенным службам Azure |

| Реестр контейнеров Azure; | Частная конечная точка | Разрешить доверенные службы |

Необходимые компоненты

Перед выполнением действий, описанных в этой статье, убедитесь, что выполнены следующие необходимые условия:

Подписка Azure. Если у вас еще нет подписки Azure, создайте бесплатную учетную запись, прежде чем начинать работу. Попробуйте бесплатную или платную версию Машинного обучения Azure.

Поставщик ресурсов Microsoft.Network должен быть зарегистрирован для вашей подписки Azure. Этот поставщик ресурсов используется рабочей областью при создании частных конечных точек для управляемой виртуальной сети.

Сведения о регистрации поставщиков ресурсов см. в статье Устранение ошибок регистрации поставщика ресурсов.

Удостоверение Azure, используемое при развертывании управляемой сети, требует следующих действий управления доступом на основе ролей Azure (Azure RBAC) для создания частных конечных точек:

Microsoft.MachineLearningServices/workspaces/privateEndpointConnections/readMicrosoft.MachineLearningServices/workspaces/privateEndpointConnections/write

Azure CLI и расширение

mlдля Azure CLI. Дополнительные сведения см. в разделе Установка, настройка и использование CLI (версия 2).Совет

Машинное обучение Azure управляемой виртуальной сети была представлена 23 мая 2023 года. Если у вас есть более ранняя версия расширения ml, может потребоваться обновить его для примеров, приведенных в этой статье. Чтобы обновить расширение, используйте следующую команду Azure CLI:

az extension update -n mlВ примерах интерфейса командной строки в этой статье предполагается, что вы используете оболочку Bash (или совместимая). Например, из системы Linux или подсистемы Windows для Linux.

Примеры Azure CLI в этой статье используются

wsдля представления имени рабочей области иrgпредставления имени группы ресурсов. Измените эти значения по мере необходимости при использовании команд с подпиской Azure.

Примечание.

Если вы используете рабочую область UAI, обязательно добавьте роль утверждающего сетевого подключения Azure AI Enterprise в удостоверение. Дополнительные сведения см. в статье об управляемом удостоверении, назначаемом пользователем.

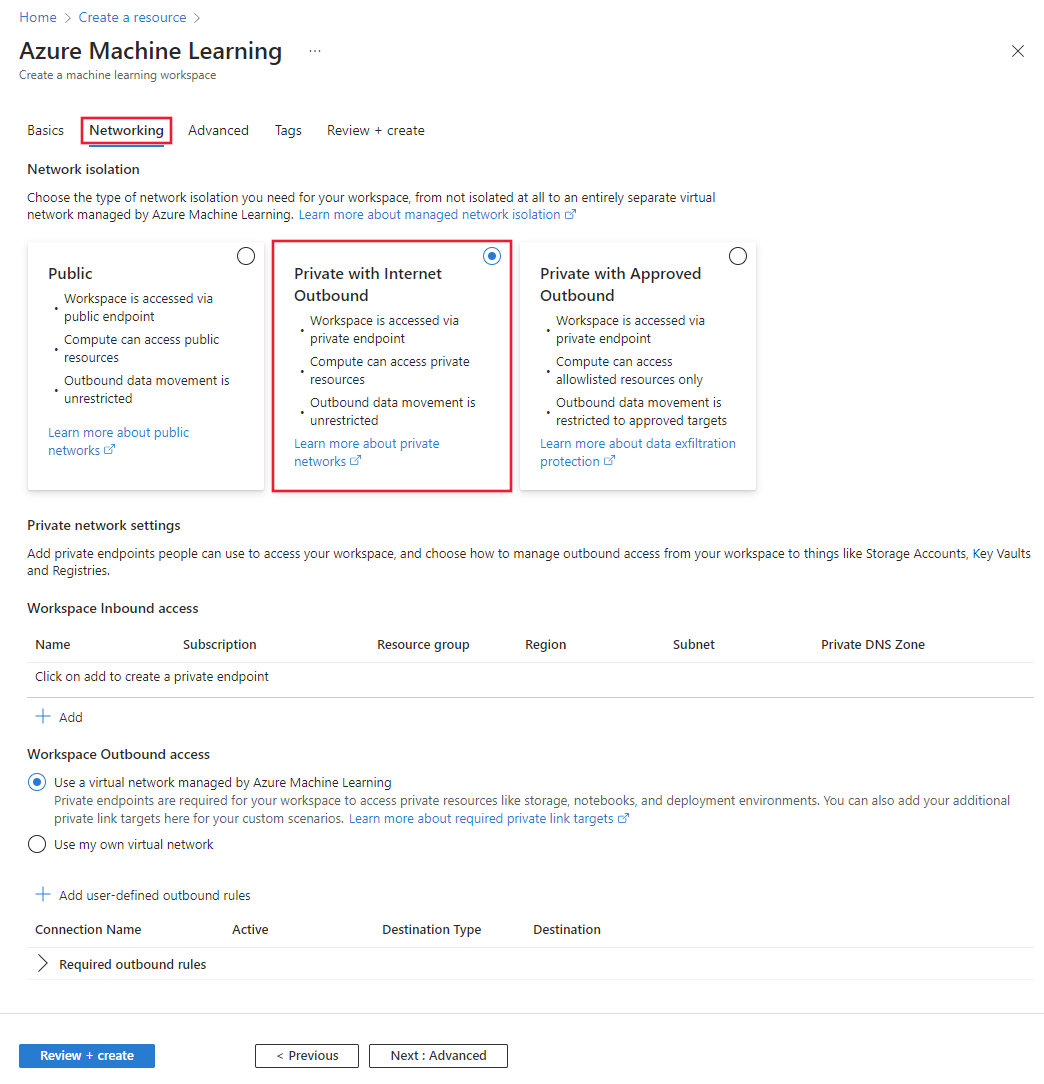

Настройка управляемой виртуальной сети для разрешения исходящего трафика в Интернет

Совет

Создание управляемой виртуальной сети откладывается до создания вычислительного ресурса или подготовки вручную. При предоставлении автоматического создания может потребоваться около 30 минут , чтобы создать первый вычислительный ресурс, так как он также подготавливает сеть. Дополнительные сведения см. в разделе "Подготовка сети" вручную.

Внимание

Если вы планируете отправлять бессерверные задания Spark, необходимо вручную начать подготовку. Дополнительные сведения см. в разделе "Настройка бессерверных заданий Spark".

Чтобы настроить управляемую виртуальную сеть, которая разрешает исходящие подключения к Интернету, можно использовать --managed-network allow_internet_outbound параметр или файл конфигурации YAML, содержащий следующие записи:

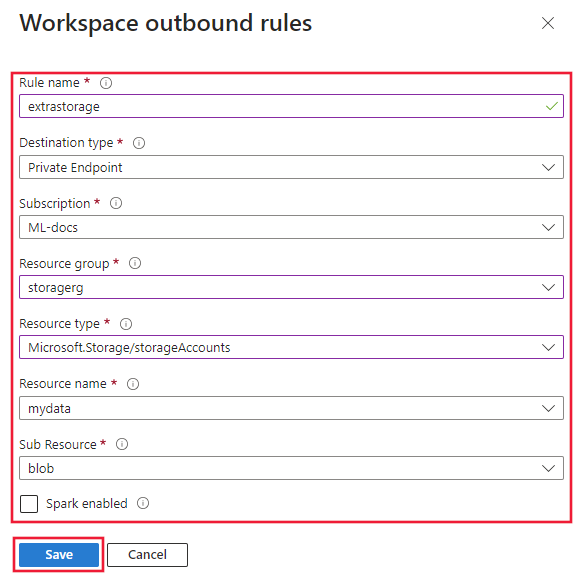

managed_network:

isolation_mode: allow_internet_outbound

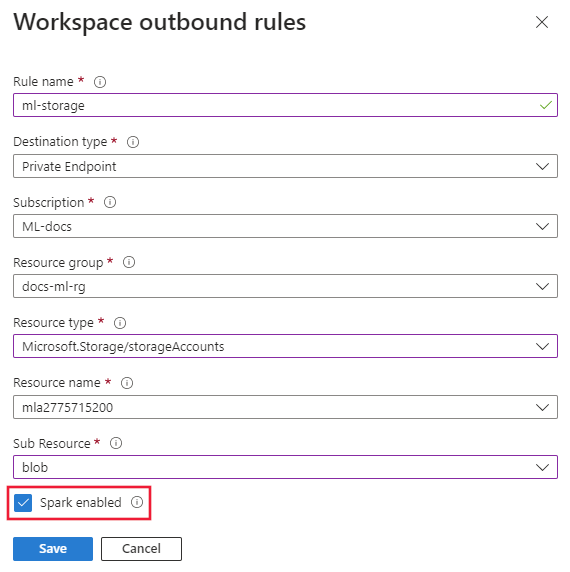

Вы также можете определить правила исходящего трафика для других служб Azure, на которые используется рабочая область. Эти правила определяют частные конечные точки, позволяющие ресурсу Azure безопасно взаимодействовать с управляемой виртуальной сетью. В следующем правиле демонстрируется добавление частной конечной точки в ресурс BLOB-объектов Azure.

managed_network:

isolation_mode: allow_internet_outbound

outbound_rules:

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

Вы можете настроить управляемую виртуальную сеть с помощью команд az ml workspace create или az ml workspace update команд:

Создайте новую рабочую область:

В следующем примере создается новая рабочая область. Параметр

--managed-network allow_internet_outboundнастраивает управляемую виртуальную сеть для рабочей области:az ml workspace create --name ws --resource-group rg --managed-network allow_internet_outboundЧтобы создать рабочую область с помощью YAML-файла, используйте

--fileпараметр и укажите ФАЙЛ YAML, содержащий параметры конфигурации:az ml workspace create --file workspace.yaml --resource-group rg --name wsВ следующем примере YAML определяется рабочая область с управляемой виртуальной сетью:

name: myworkspace location: EastUS managed_network: isolation_mode: allow_internet_outboundОбновите существующую рабочую область:

Предупреждение

Перед обновлением существующей рабочей области для использования управляемой виртуальной сети нужно удалить все вычислительные ресурсы этой области. К ним относятся вычислительный экземпляр, вычислительный кластер и управляемые подключенные конечные точки.

В следующем примере обновляется существующая рабочая область. Параметр

--managed-network allow_internet_outboundнастраивает управляемую виртуальную сеть для рабочей области:az ml workspace update --name ws --resource-group rg --managed-network allow_internet_outboundЧтобы обновить существующую рабочую область с помощью YAML-файла, используйте

--fileпараметр и укажите ФАЙЛ YAML, содержащий параметры конфигурации:az ml workspace update --file workspace.yaml --name ws --resource-group MyGroupВ следующем примере YAML определяется управляемая виртуальная сеть для рабочей области. В нем также показано, как добавить подключение частной конечной точки к ресурсу, используемому рабочей областью; в этом примере частная конечная точка для хранилища BLOB-объектов:

name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpoint

Настройка управляемой виртуальной сети для разрешения только одобренного исходящего трафика

Совет

Управляемая виртуальная сеть автоматически подготавливается при создании вычислительного ресурса. При предоставлении автоматического создания может потребоваться около 30 минут , чтобы создать первый вычислительный ресурс, так как он также подготавливает сеть. Если вы настроили правила исходящего трафика полного доменного имени, первое полное доменное имя добавляет около 10 минут к времени подготовки. Дополнительные сведения см. в разделе "Подготовка сети" вручную.

Внимание

Если вы планируете отправлять бессерверные задания Spark, необходимо вручную начать подготовку. Дополнительные сведения см. в разделе "Настройка бессерверных заданий Spark".

Чтобы настроить управляемую виртуальную сеть, которая разрешает только утвержденные исходящие подключения, можно использовать --managed-network allow_only_approved_outbound параметр или файл конфигурации YAML, содержащий следующие записи:

managed_network:

isolation_mode: allow_only_approved_outbound

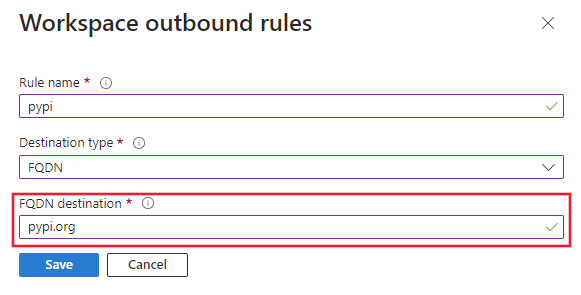

Вы также можете определить правила исходящего трафика для определения утвержденного исходящего трафика. Правило исходящего трафика можно создать для типа service_tag, fqdnа также private_endpoint. В следующем правиле демонстрируется добавление частной конечной точки в ресурс BLOB-объектов Azure, тег службы для Фабрика данных Azure и полное доменное имяpypi.org:

Внимание

- Добавление исходящего трафика для тега службы или полного доменного имени допустимо только в том случае, если управляемая виртуальная сеть настроена

allow_only_approved_outbound. - Если вы добавляете правила исходящего трафика, корпорация Майкрософт не может гарантировать кражу данных.

Предупреждение

Правила исходящего трафика полного доменного имени реализуются с помощью Брандмауэр Azure. Если вы используете правила для исходящего трафика FQDN, в ваши счета включается плата за брандмауэр Azure. Дополнительные сведения см. на странице цен.

managed_network:

isolation_mode: allow_only_approved_outbound

outbound_rules:

- name: added-servicetagrule

destination:

port_ranges: 80, 8080

protocol: TCP

service_tag: DataFactory

type: service_tag

- name: add-fqdnrule

destination: 'pypi.org'

type: fqdn

- name: added-perule

destination:

service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME>

spark_enabled: true

subresource_target: blob

type: private_endpoint

Вы можете настроить управляемую виртуальную сеть с помощью команд az ml workspace create или az ml workspace update команд:

Создайте новую рабочую область:

В следующем примере используется

--managed-network allow_only_approved_outboundпараметр для настройки управляемой виртуальной сети:az ml workspace create --name ws --resource-group rg --managed-network allow_only_approved_outboundСледующий ФАЙЛ YAML определяет рабочую область с управляемой виртуальной сетью:

name: myworkspace location: EastUS managed_network: isolation_mode: allow_only_approved_outboundЧтобы создать рабочую область с помощью YAML-файла, используйте

--fileпараметр:az ml workspace create --file workspace.yaml --resource-group rg --name wsОбновление существующей рабочей области

Предупреждение

Перед обновлением существующей рабочей области для использования управляемой виртуальной сети нужно удалить все вычислительные ресурсы этой области. К ним относятся вычислительный экземпляр, вычислительный кластер и управляемые подключенные конечные точки.

В следующем примере используется

--managed-network allow_only_approved_outboundпараметр для настройки управляемой виртуальной сети для существующей рабочей области:az ml workspace update --name ws --resource-group rg --managed-network allow_only_approved_outboundСледующий ФАЙЛ YAML определяет управляемую виртуальную сеть для рабочей области. В нем также показано, как добавить утвержденный исходящий трафик в управляемую виртуальную сеть. В этом примере для тега службы добавляется правило исходящего трафика:

Предупреждение

Правила исходящего трафика полного доменного имени реализуются с помощью Брандмауэр Azure. Если вы используете правила исходящего полного доменного имени, плата за Брандмауэр Azure добавляется в выставление счетов. Дополнительные сведения см. в разделе "Цены".

name: myworkspace_dep managed_network: isolation_mode: allow_only_approved_outbound outbound_rules: - name: added-servicetagrule destination: port_ranges: 80, 8080 protocol: TCP service_tag: DataFactory type: service_tag - name: add-fqdnrule destination: 'pypi.org' type: fqdn - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpoint

Настройка для бессерверных заданий Spark

Совет

Действия, описанные в этом разделе, необходимы только в том случае, если планируется отправлять бессерверные задания Spark. Если вы не собираетесь отправлять бессерверные задания Spark, можно пропустить этот раздел.

Чтобы включить бессерверные задания Spark для управляемой виртуальной сети, необходимо выполнить следующие действия:

- Настройте управляемую виртуальную сеть для рабочей области и добавьте исходящую частную конечную точку для учетной записи служба хранилища Azure.

- После настройки управляемой виртуальной сети подготовьте ее и пометьте ее, чтобы разрешить задания Spark.

Настройте исходящую частную конечную точку.

Используйте YAML-файл, чтобы определить конфигурацию управляемой виртуальной сети и добавить частную конечную точку для учетной записи служба хранилища Azure. Также задано:

spark_enabled: trueСовет

В этом примере используется управляемая виртуальная сеть, настроенная с помощью

isolation_mode: allow_internet_outboundразрешения интернет-трафика. Если вы хотите разрешить только утвержденный исходящий трафик, используйтеisolation_mode: allow_only_approved_outbound.name: myworkspace managed_network: isolation_mode: allow_internet_outbound outbound_rules: - name: added-perule destination: service_resource_id: /subscriptions/<SUBSCRIPTION_ID>/resourceGroups/<RESOURCE_GROUP>/providers/Microsoft.Storage/storageAccounts/<STORAGE_ACCOUNT_NAME> spark_enabled: true subresource_target: blob type: private_endpointФайл конфигурации YAML можно использовать с

az ml workspace updateкомандой, указав--fileпараметр и имя YAML-файла. Например, следующая команда обновляет существующую рабочую область с помощью файла YAML с именемworkspace_pe.yml:az ml workspace update --file workspace_pe.yml --resource_group rg --name wsПримечание.

Если включена функция "Разрешить только утвержденный исходящий трафик ",

isolation_mode: allow_only_approved_outboundзависимости пакета conda, определенные в конфигурации сеанса Spark, не будут установлены. Чтобы устранить эту проблему, отправьте автономное колесо пакета Python без внешних зависимостей в учетную запись хранения Azure и создайте частную конечную точку в эту учетную запись хранения. Используйте путь к колесу пакета Python в качествеpy_filesпараметра в задании Spark. Установка правила исходящего трафика полного доменного имени не обойдет эту проблему, так как распространение правила FQDN не поддерживается Spark.Подготовка управляемой виртуальной сети.

Примечание.

Если в рабочей области включен доступ к общедоступной сети, необходимо отключить ее перед подготовкой управляемой виртуальной сети. Если при подготовке управляемой виртуальной сети не отключить доступ к общедоступной сети, частные конечные точки рабочей области могут не создаваться автоматически в управляемой виртуальной сети. В противном случае необходимо вручную настроить правило исходящего трафика частной конечной точки для рабочей области после подготовки.

В следующем примере показано, как подготовить управляемую виртуальную сеть для бессерверных заданий Spark с помощью

--include-sparkпараметра.az ml workspace provision-network -g my_resource_group -n my_workspace_name --include-spark

Подготовка управляемой виртуальной сети вручную

Управляемая виртуальная сеть автоматически подготавливается при создании вычислительного экземпляра. При использовании автоматической подготовки может потребоваться около 30 минут , чтобы создать первый вычислительный экземпляр, так как он также подготавливает сеть. Если вы настроили правила исходящего трафика полного доменного имени (доступно только с разрешенным только утвержденным режимом), первое полное доменное имя добавляет около 10 минут к времени подготовки. Если у вас есть большой набор правил исходящего трафика, подготовленных в управляемой сети, может потребоваться больше времени для завершения подготовки. Увеличение времени подготовки может привести к истечении времени ожидания создания первого вычислительного экземпляра.

Чтобы сократить время ожидания и избежать потенциальных ошибок времени ожидания, рекомендуется вручную подготовить управляемую сеть. Дождитесь завершения подготовки перед созданием вычислительного экземпляра.

Кроме того, флаг можно использовать provision_network_now для подготовки управляемой сети в рамках создания рабочей области. Этот флаг находится в предварительной версии.

Примечание.

Чтобы создать сетевое развертывание, необходимо вручную подготовить управляемую сеть или сначала создать вычислительный экземпляр, который будет автоматически подготавливать его.

В следующем примере показано, как подготовить управляемую виртуальную сеть во время создания рабочей области. Флаг находится в режиме --provision-network-now предварительной версии.

az ml workspace create -n myworkspace -g my_resource_group --managed-network AllowInternetOutbound --provision-network-now

В следующем примере показано, как вручную подготовить управляемую виртуальную сеть.

Совет

Если вы планируете отправлять бессерверные задания Spark, добавьте --include-spark этот параметр.

az ml workspace provision-network -g my_resource_group -n my_workspace_name

Чтобы убедиться, что подготовка завершена, используйте следующую команду:

az ml workspace show -n my_workspace_name -g my_resource_group --query managed_network

Настройка сборок образов

Если Реестр контейнеров Azure для рабочей области находится за виртуальной сетью, ее нельзя использовать для непосредственного создания образов Docker. Вместо этого настройте рабочую область для использования вычислительного кластера или вычислительного экземпляра для создания образов.

Внимание

Вычислительный ресурс, используемый для создания образов Docker, должен иметь доступ к репозиториям пакетов, которые используются для обучения и развертывания моделей. Если вы используете сеть, настроенную для разрешения только утвержденного исходящего трафика, может потребоваться добавить правила, которые разрешают доступ к общедоступным репозиториям или используют частные пакеты Python.

Чтобы обновить рабочую область для использования вычислительного кластера или вычислительного экземпляра для создания образов Docker, используйте az ml workspace update команду с параметром --image-build-compute :

az ml workspace update --name ws --resource-group rg --image-build-compute mycompute

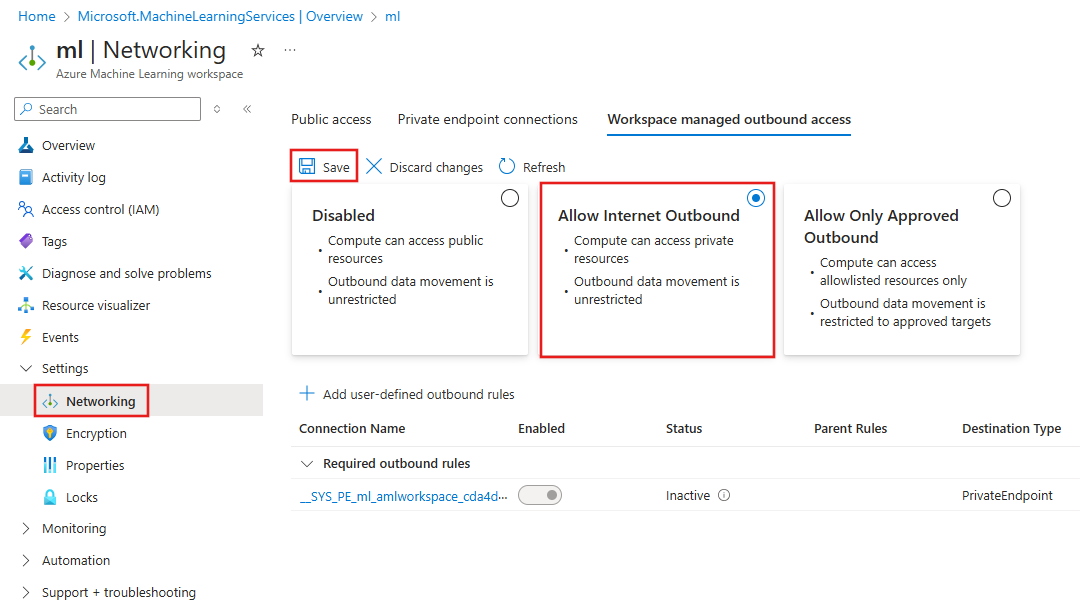

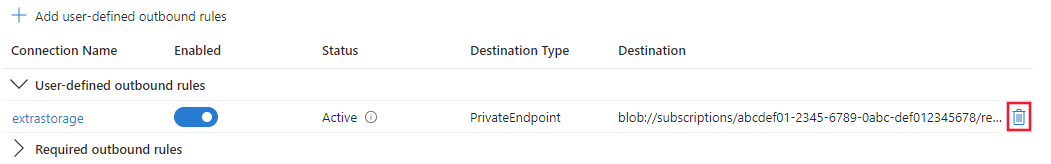

Управление правилами исходящего трафика

Чтобы получить список правил исходящего трафика управляемой виртуальной сети для рабочей области, используйте следующую команду:

az ml workspace outbound-rule list --workspace-name ws --resource-group rg

Чтобы просмотреть сведения о правиле исходящего трафика управляемой виртуальной сети, используйте следующую команду:

az ml workspace outbound-rule show --rule rule-name --workspace-name ws --resource-group rg

Чтобы удалить правило исходящего трафика из управляемой виртуальной сети, выполните следующую команду:

az ml workspace outbound-rule remove --rule rule-name --workspace-name ws --resource-group rg

Список обязательных правил

Частные конечные точки:

- Если режим изоляции управляемой виртуальной сети имеет

Allow internet outboundзначение, правила исходящего трафика частной конечной точки автоматически создаются в соответствии с необходимыми правилами из управляемой виртуальной сети для рабочей области и связанных ресурсов с отключенным доступом к общедоступной сети (Key Vault, учетная запись хранения, реестр контейнеров, Машинное обучение Azure рабочая область). - Если режим изоляции для управляемой виртуальной сети является

Allow only approved outbound, правила исходящего трафика частной конечной точки автоматически создаются в соответствии с необходимыми правилами из управляемой виртуальной сети для рабочей области и связанных ресурсов независимо от режима доступа к общедоступной сети для этих ресурсов (Key Vault, учетная запись хранения, реестр контейнеров, Машинное обучение Azure рабочая область). - Эти правила автоматически добавляются в управляемую виртуальную сеть.

Для нормального выполнения Машинное обучение Azure существует набор обязательных тегов службы, необходимых для настройки управляемой или пользовательской виртуальной сети. Существует никаких альтернатив замены определенных необходимых тегов службы. Ниже приведена таблица каждого обязательного тега службы и его назначение в Машинное обучение Azure.

| Правило тега службы | Входящий или исходящий | Характер использования |

|---|---|---|

AzureMachineLearning |

Входящий трафик | Создание, обновление и удаление Машинное обучение Azure вычислительных экземпляров или кластеров. |

AzureMachineLearning |

Исходящие | Использование служб Машинного обучения Azure. Intellisense Python в записных книжках использует порт 18881. Создание, обновление и удаление экземпляра вычислений Машинное обучение Azure использует порт 5831. |

AzureActiveDirectory |

Исходящие | Проверка подлинности с использованием Microsoft Entra ID. |

BatchNodeManagement.region |

Исходящие | Обмен данными с пакетная служба Azure внутреннего сервера для Машинное обучение Azure вычислительных экземпляров или кластеров. |

AzureResourceManager |

Исходящие | Создание ресурсов Azure с помощью Машинное обучение Azure, Azure CLI и пакета SDK для Машинное обучение Azure. |

AzureFrontDoor.FirstParty |

Исходящие | Доступ к образом Docker, предоставляемым корпорацией Майкрософт. |

MicrosoftContainerRegistry |

Исходящие | Доступ к образом Docker, предоставляемым корпорацией Майкрософт. Настройка маршрутизатора Машинного обучения Azure для Службы Kubernetes Azure. |

AzureMonitor |

Исходящие | Используется для регистрации мониторинга и метрик в Azure Monitor. Требуется только в том случае, если вы не защищены Azure Monitor для рабочей области. Этот исходящий трафик также используется для регистрации сведений об инцидентах поддержки. |

VirtualNetwork |

Исходящие | Требуется, если частные конечные точки присутствуют в виртуальной сети или одноранговых виртуальных сетях. |

Примечание.

Теги служб в качестве границы безопасности ONLY недостаточно. Для изоляции на уровне клиента используйте частные конечные точки, когда это возможно.

Список определенных правил исходящего трафика сценария

Сценарий. Доступ к пакетам общедоступного машинного обучения

Чтобы разрешить установку пакетов Python для обучения и развертывания, добавьте правила для исходящего полного доменного имени, чтобы разрешить трафик следующим именам узлов:

Предупреждение

Правила исходящего трафика полного доменного имени реализуются с помощью Брандмауэр Azure. Если вы используете правила для исходящего трафика FQDN, в ваши счета включается плата за брандмауэр Azure. Дополнительные сведения см. на странице цен.

Примечание.

Следующий список не содержит всех узлов, необходимых для всех ресурсов Python в Интернете, только наиболее часто используемых. Например, если необходим доступ к репозиторию GitHub или другому узлу, необходимо определить и добавить необходимые узлы для этого сценария.

| Имя узла | Целевые назначения |

|---|---|

anaconda.com*.anaconda.com |

Используется для установки пакетов по умолчанию. |

*.anaconda.org |

Используется для получения данных репозитория. |

pypi.org |

Используется для вывода списка зависимостей из индекса по умолчанию, если таковые имеются, а индекс не перезаписывается параметрами пользователя. Если индекс перезаписан, необходимо также разрешить *.pythonhosted.org. |

pytorch.org*.pytorch.org |

Используется в некоторых примерах на основе PyTorch. |

*.tensorflow.org |

Используется в некоторых примерах на основе TensorFlow. |

Сценарий. Использование классического или веб-приложения Visual Studio Code с вычислительным экземпляром

Если вы планируете использовать Visual Studio Code с Машинное обучение Azure, добавьте правила полного доменного имени исходящего трафика для разрешения трафика на следующие узлы:

Предупреждение

Правила исходящего трафика полного доменного имени реализуются с помощью Брандмауэр Azure. Если вы используете правила для исходящего трафика FQDN, в ваши счета включается плата за брандмауэр Azure. Дополнительные сведения см. на странице цен.

Примечание.

Это не полный список узлов, необходимых для всех ресурсов Visual Studio Code в Интернете, а только чаще всего используемые узлы. Например, если необходим доступ к репозиторию GitHub или другому узлу, необходимо определить и добавить необходимые узлы для этого сценария. Полный список имен узлов см. в статье Сетевые подключения в Visual Studio Code.

| Имя узла | Целевые назначения |

|---|---|

*.vscode.dev*.vscode-unpkg.net*.vscode-cdn.net*.vscodeexperiments.azureedge.netdefault.exp-tas.com |

Требуется для доступа к vscode.dev (Visual Studio Code для Интернета) |

code.visualstudio.com |

Требуется для скачивания и установки классического приложения Visual Studio Code. Этот узел не требуется для Интернет-версии VS Code. |

update.code.visualstudio.com*.vo.msecnd.net |

Используется для получения битов сервера VS Code, установленных на вычислительном экземпляре с помощью сценария настройки. |

marketplace.visualstudio.comvscode.blob.core.windows.net*.gallerycdn.vsassets.io |

Требуется для скачивания и установки расширений приложения Visual Studio Code. Эти узлы позволяют удаленному подключению к вычислительным экземплярам. Дополнительные сведения см. в статье "Управление Машинное обучение Azure ресурсами в VS Code". |

vscode.download.prss.microsoft.com |

Используется для CDN загрузки Visual Studio Code |

Сценарий. Использование конечных точек пакетной службы или ParallelRunStep

Если вы планируете использовать Машинное обучение Azure пакетные конечные точки для развертывания или ParallelRunStep, добавьте правила для исходящей частной конечной точки, чтобы разрешить трафик следующим вложенным ресурсам для учетной записи хранения по умолчанию:

queuetable

Сценарий. Использование потока запросов с помощью Azure OpenAI, безопасности содержимого и поиска ИИ Azure

- Частная конечная точка в службах ИИ Azure

- Частная конечная точка в поиске ИИ Azure

Сценарий. Использование моделей HuggingFace

Если вы планируете использовать модели HuggingFace с Машинное обучение Azure, добавьте правила полного доменного имени исходящего трафика, чтобы разрешить трафик на следующие узлы:

Предупреждение

Правила исходящего трафика полного доменного имени реализуются с помощью Брандмауэр Azure. Если вы используете правила для исходящего трафика FQDN, в ваши счета включается плата за брандмауэр Azure. Дополнительные сведения см. на странице цен.

docker.io*.docker.io*.docker.comproduction.cloudflare.docker.comcdn.auth0.comcdn-lfs.huggingface.co

Сценарий. Включение доступа из выбранных IP-адресов

Если вы хотите включить доступ из определенных IP-адресов, используйте следующие действия:

Добавьте правило для исходящей частной конечной точки, чтобы разрешить трафик в рабочую область Машинное обучение Azure. Это правило позволяет вычислительным экземплярам, созданным в управляемой виртуальной сети, получить доступ к рабочей области.

Совет

Это правило нельзя добавить во время создания рабочей области, так как рабочая область еще не существует.

Включите доступ к рабочей области общедоступной сети. Дополнительные сведения см. в разделе "Доступ к общедоступной сети".

Добавьте IP-адреса в брандмауэр для Машинное обучение Azure. Дополнительные сведения см. в разделе "Включение доступа только из диапазонов IP-адресов".

Примечание.

Поддерживаются только IPv4-адреса.

Дополнительные сведения см. в разделе "Настройка приватного канала".

Частные конечные точки

Внимание

По состоянию на 31 марта 2025 года роль утверждающего сетевого подключения Azure AI Enterprise должна быть назначена управляемому удостоверению рабочей области Машинное обучение Azure, чтобы утвердить частные конечные точки для безопасного доступа к ресурсам Azure из управляемой виртуальной сети. Это не влияет на существующие ресурсы с утвержденными частными конечными точками, так как роль правильно назначается службой. Для новых ресурсов убедитесь, что роль назначена управляемому удостоверению рабочей области. Для Фабрика данных Azure Azure Databricks и приложений-функций Azure роль участника должна быть назначена управляемому удостоверению рабочей области. Это назначение роли применимо как к рабочим областям, назначаемым пользователем, так и к рабочим областям, назначаемым системой.

Частные конечные точки в настоящее время поддерживаются для следующих служб Azure:

- Машинное обучение Azure

- реестры Машинное обучение Azure

- служба хранилища Azure (все подтипы ресурсов)

- Реестр контейнеров Azure

- Azure Key Vault

- Службы ИИ Azure

- Поиск ИИ Azure (прежнее название — Когнитивный поиск)

- Azure SQL Server

- Azure Data Factory

- Azure Cosmos DB (все вложенные типы ресурсов)

- Центры событий Azure

- Кэш Redis для Azure

- Azure Databricks

- База данных Azure для MariaDB

- База данных Azure для PostgreSQL — Отдельный сервер

- Гибкий сервер Базы данных Azure для PostgreSQL

- База данных Azure для MySQL

- Управление API Azure

При создании частной конечной точки укажите тип ресурса и подресурс , к которому подключается конечная точка. Некоторые ресурсы имеют несколько типов и подресурсов. Дополнительные сведения см . в разделе о частной конечной точке.

При создании частной конечной точки для ресурсов зависимостей Машинное обучение Azure, таких как служба хранилища Azure, Реестр контейнеров Azure и Azure Key Vault, ресурс может находиться в другой подписке Azure. Однако ресурс должен находиться в том же клиенте, что и рабочая область Машинное обучение Azure.

Внимание

При настройке частных конечных точек для управляемой виртуальной сети Машинное обучение Azure частные конечные точки создаются только при создании первого вычисления или при принудительной подготовке управляемой виртуальной сети. Дополнительные сведения о принудительной подготовке управляемой виртуальной сети см. в разделе "Настройка бессерверных заданий Spark".

Выберите версию Брандмауэр Azure для разрешенного только утвержденного исходящего трафика (предварительная версия)

Брандмауэр Azure развертывается, если полное доменное имя создается в режиме исходящего трафика, в то время как в разрешенном только утвержденном режиме исходящего трафика. Плата за Брандмауэр Azure включается в выставление счетов. По умолчанию создается стандартная версия AzureFirewall. При необходимости можно выбрать базовую версию. При необходимости можно изменить версию брандмауэра. Чтобы узнать, какая версия лучше всего подходит для вас, перейдите к правильной версии Брандмауэр Azure.

Внимание

Брандмауэр не создается, пока не будет добавлено правило полного доменного имени исходящего трафика. Дополнительные сведения о ценах см. в Брандмауэр Azure ценах и просмотре цен на стандартнуюверсию.

Используйте следующие вкладки, чтобы узнать, как выбрать версию брандмауэра для управляемой виртуальной сети.

Чтобы настроить версию брандмауэра из ИНТЕРФЕЙСА командной строки, используйте YAML-файл и укажите .firewall_sku В следующем примере показан файл YAML, который задает номер SKU basicбрандмауэра следующим образом:

name: test-ws

resource_group: test-rg

location: eastus2

managed_network:

isolation_mode: allow_only_approved_outbound

outbound_rules:

- category: required

destination: 'contoso.com'

name: contosofqdn

type: fqdn

firewall_sku: basic

tags: {}

Цены

Функция управляемой виртуальной сети Машинное обучение Azure бесплатна. Однако плата взимается за следующие ресурсы, используемые управляемой виртуальной сетью:

Приватный канал Azure . Частные конечные точки, используемые для защиты обмена данными между управляемой виртуальной сетью и ресурсами Azure, зависят от Приватный канал Azure. Дополнительные сведения о ценах см. в Приватный канал Azure ценах.

Правила для исходящего трафика FQDN. Правила для исходящего трафика FQDN реализованы с помощью брандмауэра Azure. Если вы используете правила для исходящего трафика FQDN, в ваши счета включается плата за брандмауэр Azure. Стандартная версия Брандмауэр Azure используется по умолчанию. Сведения о выборе базовой версии см. в разделе "Выбор Брандмауэр Azure версии".

Внимание

Брандмауэр не создается, пока не будет добавлено правило полного доменного имени исходящего трафика. Дополнительные сведения о ценах см. в Брандмауэр Azure ценах и просмотре цен на стандартнуюверсию.

Ограничения

- После включения изоляции управляемой виртуальной сети рабочей области (разрешить исходящий трафик через Интернет или разрешить только утвержденный исходящий трафик) его нельзя отключить.

- Управляемая виртуальная сеть использует подключение к частной конечной точке для доступа к частным ресурсам. Для ресурсов Azure, таких как учетная запись хранения, невозможно одновременно иметь частную конечную точку и конечную точку службы. Для всех сценариев мы рекомендуем использовать частные конечные точки.

- При удалении рабочей области управляемая виртуальная сеть удаляется.

- Убедитесь, что в Машинное обучение Azure ресурсов и группы ресурсов нет блокировок области. Внутренние операции, связанные с управляемой виртуальной сетью, могут быть заблокированы.

- Защита от кражи данных автоматически включена для режима только одобренного исходящего трафика. При добавлении других правил исходящего трафика, таких как FQDN, Майкрософт не может гарантировать защиту от кражи данных и их передачи в эти исходящие точки назначения.

- Создание вычислительного кластера в другом регионе, отличном от рабочей области, не поддерживается при использовании управляемой виртуальной сети.

- Kubernetes и подключенные виртуальные машины не поддерживаются в управляемой виртуальной сети Машинное обучение Azure.

- При использовании правил исходящего трафика полное доменное имя увеличивается стоимость управляемой виртуальной сети, так как правила FQDN используют Брандмауэр Azure. Дополнительные сведения см. на странице цен.

- В правилах исходящего трафика FQDN поддерживаются только порты 80 и 443.

- Если вычислительный экземпляр находится в управляемой сети и не настроен для общедоступных IP-адресов, используйте команду

az ml compute connect-sshдля подключения к ней с помощью SSH. - При использовании управляемой виртуальной сети невозможно развернуть вычислительные ресурсы в пользовательской виртуальной сети. Вычислительные ресурсы можно создавать только в управляемой виртуальной сети.

- Управляемая сетевая изоляция не может установить частное подключение из управляемой виртуальной сети к локальным ресурсам пользователя. Список поддерживаемых частных подключений см. в разделе "Частные конечные точки".

- Если управляемая сеть настроена для разрешения только утвержденного исходящего трафика, для доступа к учетным записям служба хранилища Azure нельзя использовать полное доменное имя. Вместо этого следует использовать частную конечную точку.

- Убедитесь, что разрешенные частные конечные точки, управляемые корпорацией Майкрософт, созданные для управляемой виртуальной сети в пользовательской политике.

Миграция вычислительных ресурсов

Если у вас есть рабочая область и требуется включить для нее управляемую виртуальную сеть, в настоящее время нет поддерживаемого пути миграции для существующих управляемых вычислительных ресурсов. Необходимо удалить все существующие управляемые вычислительные ресурсы и повторно создать их после включения управляемой виртуальной сети. В следующем списке содержатся вычислительные ресурсы, которые необходимо удалить и воссоздать.

- Вычислительный кластер

- Вычислительная операция

- Управляемые сетевые конечные точки