Сведения о развертывании

При развертывании операций Интернета вещей Azure устанавливается набор служб в кластере Kubernetes с поддержкой Azure Arc. В этой статье представлен обзор различных вариантов развертывания для вашего сценария.

Поддерживаемые среды

Корпорация Майкрософт поддерживает следующие среды для развертываний Операций Интернета вещей Azure.

| Среда | Минимальная версия | Availability |

|---|---|---|

| K3s в Ubuntu 24.04 | K3s версии 1.31.1 | Общая доступность |

| Служба Azure Kubernetes (AKS) Edge Essentials в Windows 11 IoT Enterprise | AksEdge-K3s-1.29.6-1.8.202.0 | Общедоступная предварительная версия |

| Служба Azure Kubernetes (AKS) в локальной среде Azure | ОС Azure Stack HCI версии 23H2, сборка 2411 | Общедоступная предварительная версия |

Примечание.

Записи об использовании выставления счетов собираются в любой среде, в которой установлены операции Интернета вещей Azure, независимо от уровня поддержки или доступности.

Чтобы установить операции Интернета вещей Azure, у вас есть следующие требования к оборудованию для операций Интернета вещей Azure. Если вы используете кластер с несколькими узлами, который обеспечивает отказоустойчивость, масштабируйте до рекомендуемой емкости для повышения производительности.

| Спецификация | Минимальная конфигурация | Рекомендуемая конфигурация |

|---|---|---|

| Емкость памяти оборудования (ОЗУ) | 16 ГБ | 32 ГБ |

| Доступная память для операций Интернета вещей Azure (ОЗУ) | 10 ГБ | Зависит от использования |

| ЦП | 4 виртуальных ЦП | 8 виртуальных ЦП |

Выбор функций

Операции Интернета вещей Azure предлагают два режима развертывания. Вы можете развернуть с помощью параметров тестирования базовый подмножество функций, которые проще приступить к работе с сценариями оценки. Кроме того, можно развернуть с безопасными параметрами, полным набором функций.

Развертывание параметров тестирования

Развертывание только с параметрами тестирования:

- Не настраивает секреты или возможности управляемого удостоверения, назначаемого пользователем.

- Предназначено для включения комплексного примера краткого руководства для оценки, поэтому поддерживает симулятор OPC PLC и подключается к облачным ресурсам с помощью управляемого удостоверения, назначаемого системой.

- Можно обновить, чтобы использовать безопасные параметры.

Сценарий краткого руководства. Краткое руководство. Запуск операций Интернета вещей Azure в GitHub Codespaces использует параметры теста.

В любой момент можно обновить экземпляр операций Интернета вещей Azure для использования безопасных параметров, выполнив действия, описанные в разделе "Включить безопасные параметры".

Развертывание безопасных параметров

Развертывание с безопасными параметрами:

- Включает секреты и управляемое удостоверение назначения пользователей, оба из которых являются важными возможностями для разработки сценария, готового к работе. Секреты используются всякий раз, когда компоненты Операций Интернета вещей Azure подключаются к ресурсу за пределами кластера; например, сервер OPC UA или конечная точка потока данных.

Чтобы развернуть операции Интернета вещей Azure с безопасными параметрами, выполните следующие статьи:

- Начните с подготовки кластера Kubernetes с поддержкой Azure Arc для настройки и включения Arc кластера.

- Затем разверните операции Интернета вещей Azure.

Необходимые разрешения

В следующей таблице описаны задачи развертывания и управления операциями Интернета вещей Azure, требующие повышенных разрешений. Сведения о назначении ролей пользователям см. в статье "Действия по назначению роли Azure".

| Задача | Требуемое разрешение | Комментарии |

|---|---|---|

| Развертывание операций Интернета вещей Azure | Роль участника на уровне группы ресурсов. | |

| Регистрация поставщиков ресурсов | Microsoft.ExtendedLocation/register/action Microsoft.SecretSyncController/register/action Microsoft.Kubernetes/register/action Microsoft.KubernetesConfiguration/register/action Microsoft.IoTOperations/register/action Microsoft.DeviceRegistry/register/action | Требуется только один раз для каждой подписки. |

| Создайте реестр схем. | Microsoft.Authorization/roleAssignments/write permissions на уровне группы ресурсов. | |

| Создание секретов в Key Vault | Роль офицера секретов Key Vault на уровне ресурса. | Требуется только для развертывания безопасных параметров. |

| Включение правил синхронизации ресурсов в экземпляре Операций Интернета вещей Azure | Microsoft.Authorization/roleAssignments/write permissions на уровне группы ресурсов. | Правила синхронизации ресурсов отключены по умолчанию, но их можно включить в рамках команды az iot ops create . |

Если вы используете Azure CLI для назначения ролей, используйте команду az role assignment create для предоставления разрешений. Например: az role assignment create --assignee sp_name --role "Role Based Access Control Administrator" --scope subscriptions/00000000-0000-0000-0000-000000000000/resourceGroups/MyResourceGroup

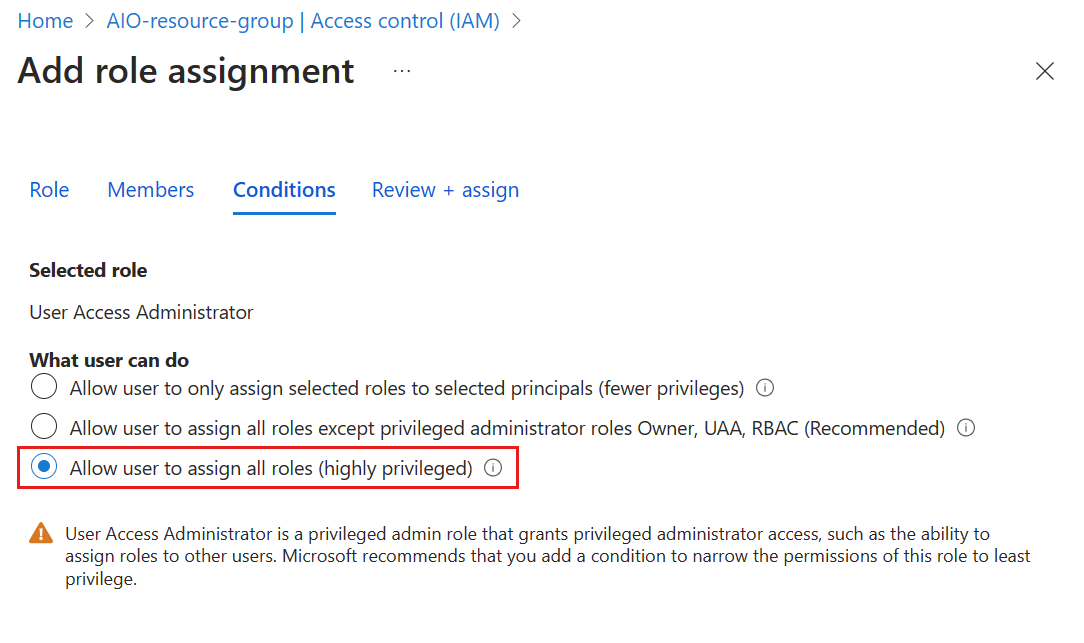

Если вы используете портал Azure для назначения привилегированных ролей администратора пользователю или субъекту, вам будет предложено ограничить доступ с помощью условий. В этом сценарии выберите условие "Разрешить пользователю назначать все роли" на странице "Добавление назначения ролей".

Упорядочение экземпляров с помощью сайтов

Операции Интернета вещей Azure поддерживают сайты Azure Arc для организации экземпляров. Сайт — это ресурс кластера в Azure, например группа ресурсов, но сайты обычно группировать экземпляры по физическому расположению и упрощают поиск ресурсов и управление ими. ИТ-администратор создает сайты и области их в подписке или группе ресурсов. Затем все операции Интернета вещей Azure, развернутые в кластере с поддержкой Arc, автоматически собираются на сайте, связанном с подпиской или группой ресурсов.

Дополнительные сведения см. в статье "Что такое диспетчер сайтов Azure Arc (предварительная версия)"?

Конечные точки операций Интернета вещей Azure

Если для управления исходящим трафиком используются корпоративные брандмауэры или прокси-серверы, настройте следующие конечные точки перед развертыванием операций Интернета вещей Azure.

Конечные точки в конечных точках Kubernetes с поддержкой Azure Arc.

Примечание.

Если вы используете шлюз Azure Arc для подключения кластера к Arc, можно настроить меньший набор конечных точек на основе руководства по шлюзу Arc.

Конечные точки в конечных точках Azure CLI.

Вам потребуется

graph.windows.net,*.blob.core.windows.net*.azurecr.io*.vault.azure.netиз этого списка конечных точек.Для операций Интернета вещей Azure требуются следующие конечные точки:

Конечные точки (DNS) Description <customer-specific>.blob.storage.azure.netХранилище для реестра схем. Ознакомьтесь с конечными точками учетной записи хранения для идентификации определенного поддомена клиента конечной точки. Чтобы отправить данные в облако, включите следующие конечные точки на основе выбранной платформы данных.

- Microsoft Fabric OneLake: добавление URL-адресов Fabric в список разрешений.

- Центры событий: устранение неполадок с подключением — Центры событий Azure.

- Сетка событий. Устранение неполадок с подключением — Сетка событий Azure.

- Azure Data Lake Storage 2-го поколения: стандартные конечные точки учетной записи хранения.

Следующие шаги

Подготовьте кластер Kubernetes с поддержкой Azure Arc для настройки и включения Arc кластера для операций Интернета вещей Azure.