Регистрация общедоступного клиентского приложения в Azure Active Directory для Azure API для FHIR

Из этой статьи вы узнаете, как зарегистрировать общедоступное приложение в Azure Active Directory (Azure AD).

Регистрация клиентских приложений — это Azure AD представления приложений, которые могут проходить проверку подлинности и запрашивать разрешения API от имени пользователя. Общедоступные клиенты — это такие приложения, как мобильные приложения и одностраничные приложения JavaScript, которые не могут хранить секреты конфиденциальными. Процедура аналогична регистрации конфиденциального клиента, но так как общедоступным клиентам нельзя доверять хранить секрет приложения, добавлять его не нужно.

В этом кратком руководстве содержатся общие сведения о регистрации приложения с помощью платформа удостоверений Майкрософт.

Регистрация приложений в портал Azure

На портале Azure в области навигации слева выберите Azure Active Directory.

В колонке Azure Active Directory выберите Регистрация приложений:

Выберите Новая регистрация.

Общие сведения о регистрации приложений

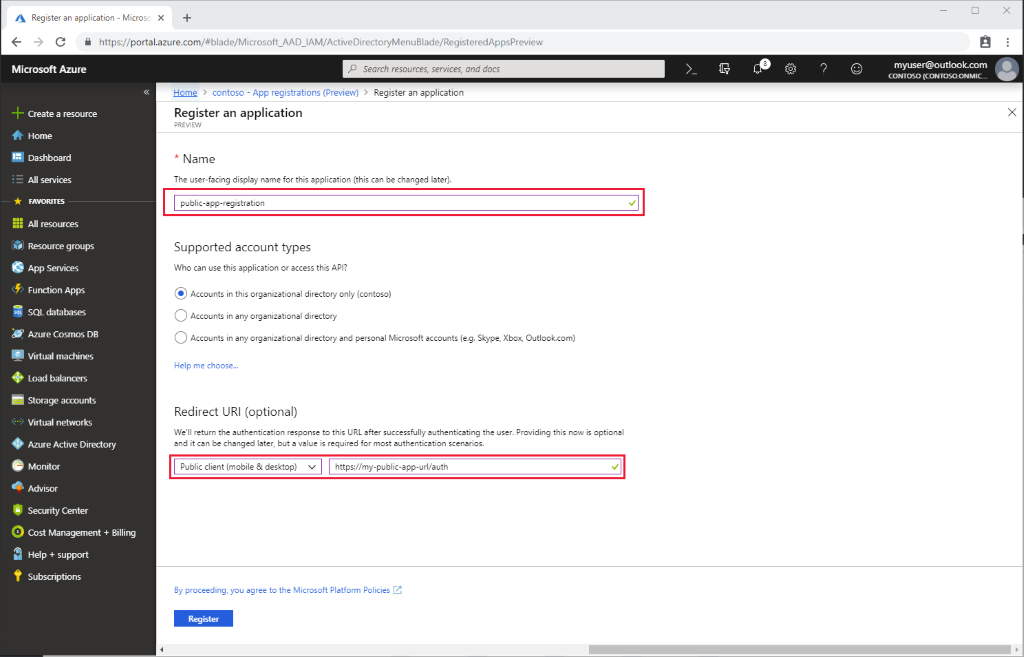

Присвойте приложению отображаемое имя.

Укажите URL-адрес ответа. URL-адрес ответа — это место, где коды проверки подлинности будут возвращены клиентскому приложению. Вы можете добавить дополнительные URL-адреса ответа и изменить существующие позже.

Чтобы настроить классическое, мобильное или одностраничное приложение в качестве общедоступного, выполните следующие действия.

В портал Azure в Регистрация приложений выберите свое приложение, а затем — Проверка подлинности.

Выберите Дополнительные параметры Тип>клиента по умолчанию. Для параметра Обрабатывать приложение как общедоступный клиент выберите Да.

Для одностраничного приложения выберите Маркеры доступа и маркеры идентификации , чтобы включить неявный поток.

- Если приложение обрабатывает вход пользователей, щелкните Маркеры идентификации.

- Если приложение вызывает с защищенный веб-API, выберите Маркеры доступа.

Разрешения API

Управление разрешениями для Azure API для FHIR осуществляется с помощью RBAC. Дополнительные сведения см. в статье Настройка Azure RBAC для FHIR.

Примечание

Используйте grant_type client_credentials при попытке получить маркер доступа для Azure API для FHIR с помощью таких средств, как Postman. Дополнительные сведения см. в статье Тестирование API FHIR в API Azure для FHIR.

Проверка центра сервера FHIR

Если приложение, зарегистрированное в этой статье, и сервер FHIR находятся в том же Azure AD клиенте, можно перейти к следующим шагам.

Если вы настраиваете клиентское приложение в другом клиенте Azure AD, отличном от сервера FHIR, необходимо обновить центр сертификации. В Azure API для FHIR вы задаете центр в разделе Параметры —> Проверка подлинности. Задайте для центра значение TENANT-IDhttps://login.microsoftonline.com/<>.

Дальнейшие действия

Из этой статьи вы узнали, как зарегистрировать общедоступное клиентское приложение в Azure AD. Затем проверьте доступ к серверу FHIR с помощью Postman.

FHIR® является зарегистрированным товарным знаком HL7 и используется с разрешения HL7.