Использование управляемых удостоверений для доступа к сертификатам Azure Key Vault

Управляемые удостоверения, предоставляемые идентификатором Microsoft Entra, позволяют экземпляру Azure Front Door безопасно обращаться к другим защищенным ресурсам Microsoft Entra, таким как Azure Key Vault, без необходимости управлять учетными данными. См. сведения об управляемых удостоверениях для ресурсов Azure.

Примечание.

Поддержка управляемых удостоверений в Azure Front Door ограничена доступом к Azure Key Vault. Его нельзя использовать для проверки подлинности из Front Door в источники, такие как хранилище BLOB-объектов или веб-приложения.

После включения управляемого удостоверения для Azure Front Door и предоставления необходимых разрешений в Azure Key Vault Front Door будет использовать управляемое удостоверение для доступа к сертификатам. Без этих разрешений пользовательская автоматическая проверка сертификатов и добавление новых сертификатов завершается ошибкой. Если управляемое удостоверение отключено, Azure Front Door вернется к использованию исходного настроенного приложения Microsoft Entra, которое не рекомендуется и будет устарело в будущем.

Azure Front Door поддерживает два типа управляемых удостоверений:

- Назначаемое системой удостоверение: это удостоверение привязано к службе и удаляется, если служба удаляется. Каждая служба может иметь только одно удостоверение, назначаемое системой.

- Назначаемое пользователем удостоверение. Это автономный ресурс Azure, который может быть назначен вашей службе. Каждая служба может иметь несколько удостоверений, назначенных пользователем.

Управляемые удостоверения относятся к клиенту Microsoft Entra, где размещена подписка Azure. Если подписка перемещается в другой каталог, необходимо повторно создать и перенастроить удостоверение.

Доступ к Azure Key Vault можно настроить с помощью управления доступом на основе ролей (RBAC) или политики доступа.

Необходимые компоненты

Перед настройкой управляемого удостоверения для Azure Front Door убедитесь, что у вас есть профиль Azure Front Door уровня "Стандартный" или "Премиум". Сведения о создании нового профиля см. в статье о создании Azure Front Door.

Включение управляемого удостоверения

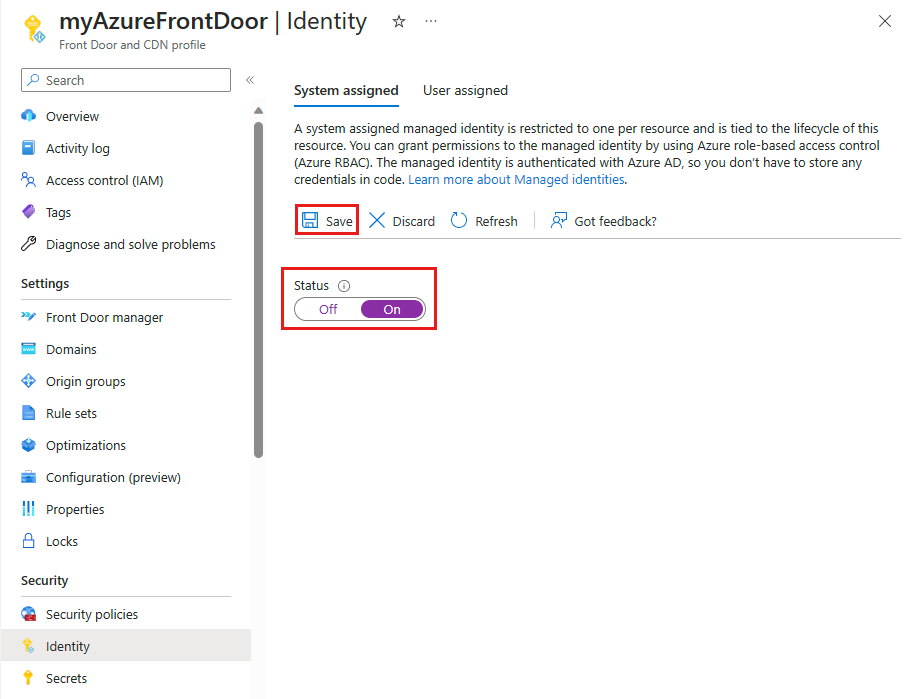

Перейдите к существующему профилю Azure Front Door. Выберите удостоверение в разделе "Безопасность " в меню слева.

Выберите управляемое удостоверение, назначенное системой или назначаемое пользователем.

Назначена система. Управляемое удостоверение, связанное с жизненным циклом профиля Azure Front Door, используемое для доступа к Azure Key Vault.

Назначенный пользователем ресурс автономного управляемого удостоверения с собственным жизненным циклом, используемый для проверки подлинности в Azure Key Vault.

Назначено системой

Установите переключатель "Состояниевключено " и нажмите кнопку "Сохранить".

Подтвердите создание управляемого удостоверения системы для профиля Front Door, нажав кнопку "Да " при появлении запроса.

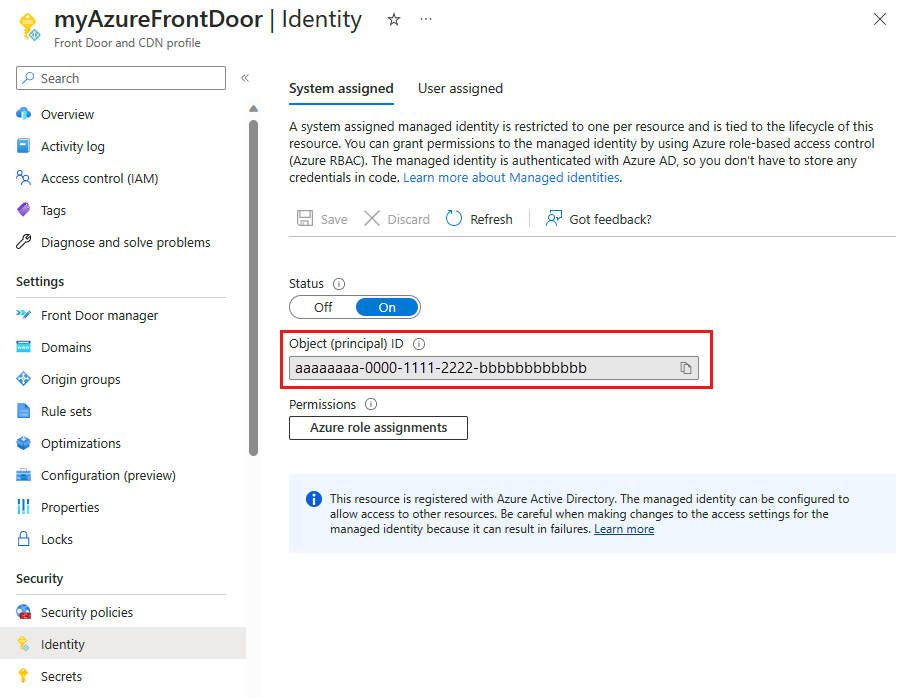

После создания и регистрации с помощью идентификатора Microsoft Entra используйте идентификатор объекта (субъекта), чтобы предоставить Azure Front Door доступ к Azure Key Vault.

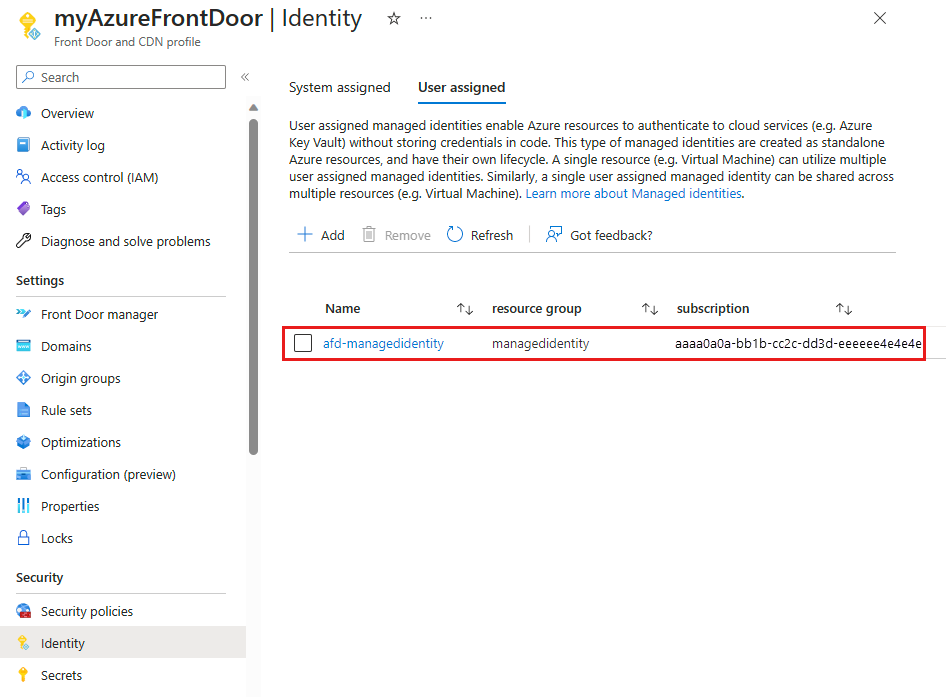

Назначено пользователем

Чтобы использовать управляемое удостоверение, назначаемое пользователем, необходимо создать его. Инструкции по созданию удостоверения см. в статье о создании управляемого удостоверения, назначаемого пользователем.

На вкладке "Назначаемый пользователем" выберите + Добавить, чтобы добавить управляемое удостоверение, назначаемое пользователем.

Найдите и выберите управляемое удостоверение, назначаемое пользователем. Затем нажмите кнопку "Добавить ", чтобы присоединить ее к профилю Azure Front Door.

Имя выбранного управляемого удостоверения, назначаемого пользователем, отображается в профиле Azure Front Door.

Настройка доступа к Key Vault

Доступ к Azure Key Vault можно настроить с помощью любого из следующих методов:

- Управление доступом на основе ролей (RBAC) — обеспечивает точное управление доступом с помощью Azure Resource Manager.

- Политика доступа. Использует собственный контроль доступа к Azure Key Vault.

Дополнительные сведения см. в статье "Управление доступом на основе ролей Azure" (Azure RBAC) и политика доступа.

Управление доступом на основе ролей (RBAC)

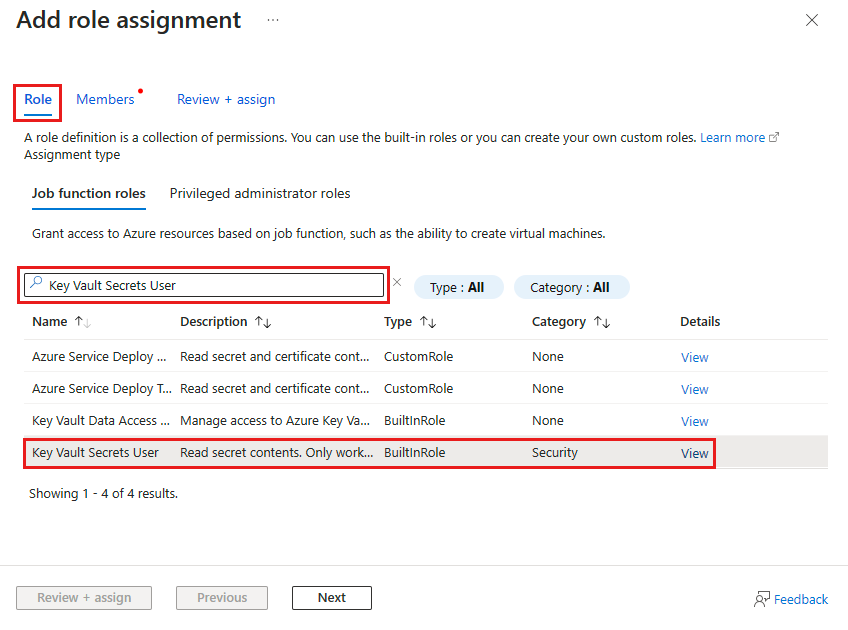

Перейдите в Azure Key Vault. Выберите элемент управления доступом (IAM) в меню "Параметры", а затем нажмите кнопку "Добавить" и выберите "Добавить назначение роли".

На странице "Добавление назначения ролей" найдите пользователя Секрета Key Vault и выберите его из результатов поиска.

Перейдите на вкладку "Участники", выберите управляемое удостоверение, а затем нажмите кнопку "Выбрать участников".

Выберите управляемое удостоверение, назначаемое системой или назначаемое пользователем, связанное с Azure Front Door, и нажмите кнопку "Выбрать".

Нажмите кнопку "Рецензирование" и " Назначить" , чтобы завершить назначение роли.

Политика доступа

Перейдите в Azure Key Vault. В разделе "Параметры" выберите политики доступа и нажмите кнопку "Создать".

На странице "Создание политики доступа" перейдите на вкладку "Разрешения". В разделе "Секретные разрешения" выберите "Список" и "Получить". Затем нажмите кнопку "Далее ", чтобы перейти на вкладку субъекта.

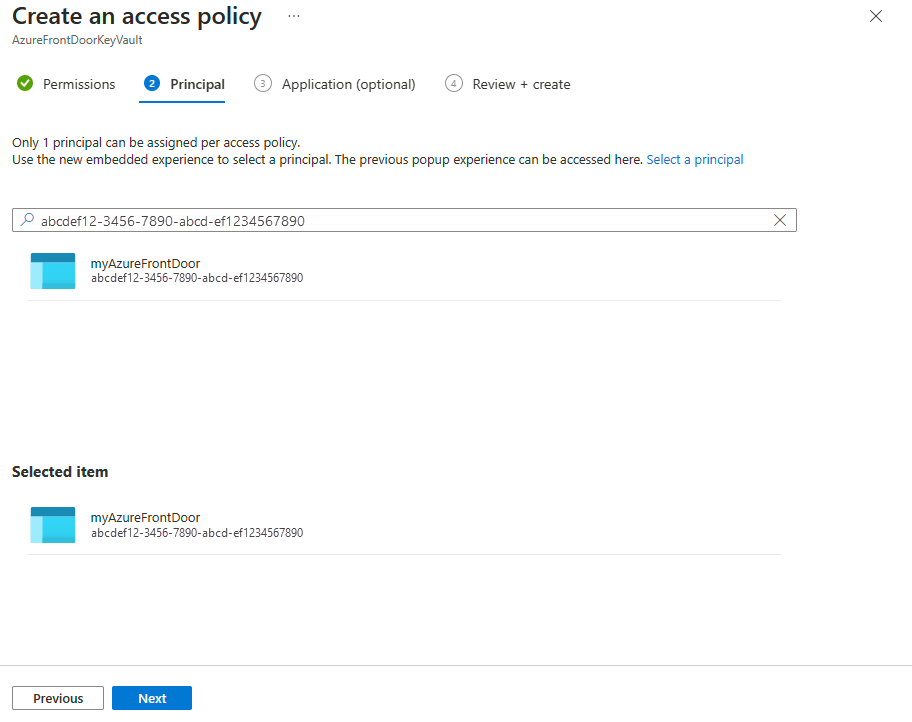

На вкладке "Субъект" введите идентификатор объекта (субъекта) для управляемого удостоверения, назначаемого системой, или имя управляемого удостоверения, назначаемого пользователем. Щелкните Просмотр и создание. Вкладка "Приложение " пропускается, так как Azure Front Door автоматически выбирается.

Просмотрите параметры политики доступа и нажмите кнопку "Создать ", чтобы завершить политику доступа.

Проверка доступа

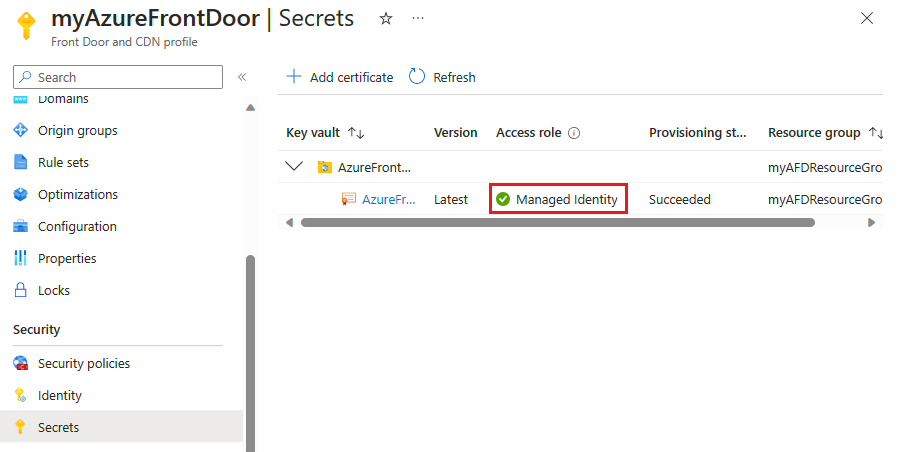

Перейдите в профиль Azure Front Door, где вы включили управляемое удостоверение и выберите секреты в разделе "Безопасность".

Убедитесь, что управляемое удостоверение отображается в столбце роли Access для сертификата, используемого в Front Door. Если впервые настроить управляемое удостоверение, добавьте сертификат в Front Door, чтобы просмотреть этот столбец.

Следующие шаги

- Дополнительные сведения о сквозном шифровании TLS.

- Узнайте, как настроить HTTPS в пользовательском домене Azure Front Door.