Настройка HTTPS в пользовательском домене Azure Front Door (классическая модель)

Внимание

Azure Front Door (классическая версия) будет прекращена 31 марта 2027 г. Чтобы избежать нарушений работы служб, важно перенести профили Azure Front Door (классический) на уровень Azure Front Door standard или Premium к марту 2027 года. Дополнительные сведения см. в статье azure Front Door (классическая версия) для выхода на пенсию.

В этой статье объясняется, как включить HTTPS для личного домена, связанного с Front Door (классической). Использование HTTPS в пользовательском домене (например, https://www.contoso.com) обеспечивает безопасную передачу данных через шифрование TLS/SSL. Когда веб-браузер подключается к веб-сайту с помощью HTTPS, он проверяет сертификат безопасности веб-сайта и проверяет его легитимность, обеспечивая безопасность и защиту веб-приложений от вредоносных атак.

Azure Front Door поддерживает HTTPS по умолчанию в имени узла по умолчанию (например, https://contoso.azurefd.net). Однако необходимо включить HTTPS отдельно для пользовательских доменов, таких как www.contoso.com.

К ключевым атрибутам настраиваемой функции HTTPS относятся:

- Нет дополнительных затрат: нет затрат на приобретение сертификата, продление или трафик HTTPS.

- Простая включение: одно выбор подготовки с помощью портал Azure, REST API или других средств разработчика.

- Полное управление сертификатами: автоматическое приобретение сертификатов и продление, что устраняет риск прерывания работы службы из-за истечения срока действия сертификатов.

Из этого руководства вы узнаете, как:

- Включите HTTPS в пользовательском домене.

- Используйте управляемый AFD сертификат.

- Используйте собственный TLS/SSL-сертификат.

- проверка домена;

- Отключите HTTPS в вашем пользовательском домене.

Примечание.

Мы рекомендуем использовать модуль Azure Az PowerShell для взаимодействия с Azure. Чтобы начать работу, см. статью Установка Azure PowerShell. Дополнительные сведения см. в статье Перенос Azure PowerShell с AzureRM на Az.

Необходимые компоненты

Прежде чем начать, убедитесь, что у вас есть Front Door с по крайней мере одним личным доменом. Дополнительные сведения см. в статье Учебник. Добавление личного домена в службу Front Door.

TLS/SSL-сертификаты

Чтобы включить ПРОТОКОЛ HTTPS в пользовательском домене Front Door (классическая модель), требуется TLS/SSL-сертификат. Вы можете использовать сертификат, управляемый Azure Front Door или собственным сертификатом.

Вариант 1 (по умолчанию). Использование сертификата под управлением Front Door

Использование сертификата, управляемого Azure Front Door, позволяет включить ПРОТОКОЛ HTTPS с несколькими изменениями параметров. Azure Front Door обрабатывает все задачи управления сертификатами, включая закупки и продление. Если личный домен уже сопоставлен с внешним интерфейсным узлом Front Door по умолчанию,{hostname}.azurefd.net дальнейшие действия не требуются. В противном случае необходимо проверить владение доменом по электронной почте.

Чтобы включить HTTPS в пользовательском домене, выполните приведенные действия.

В портал Azure перейдите к профилю Front Door.

Выберите личный домен, для которого нужно включить HTTPS из списка интерфейсных узлов.

В разделе HTTPS личного домена выберите "Включено " и выберите Front Door, управляемый в качестве источника сертификата.

Выберите Сохранить.

Перейдите к проверке домена.

Примечание.

- Ограничение на 64 символов DigiCert применяется для управляемых Azure Front Door сертификатов. Проверка завершится ошибкой, если это ограничение превышено.

- Включение HTTPS через управляемый сертификат Front Door не поддерживается для доменов apex/root (например, contoso.com). Используйте собственный сертификат для этого сценария (см. вариант 2).

Вариант 2. Использование собственного сертификата

Вы можете использовать собственный сертификат с помощью интеграции с Azure Key Vault. Убедитесь, что сертификат получен из списка доверенных ЦС Майкрософт и имеет полную цепочку сертификатов.

Подготовка хранилища ключей и сертификата

- Создайте учетную запись хранилища ключей в той же подписке Azure, что и Front Door.

- Настройте хранилище ключей, чтобы разрешить доверенным службы Майкрософт обойти брандмауэр, если включены ограничения доступа к сети.

- Используйте модель разрешений политики доступа Key Vault.

- Отправьте сертификат как объект сертификата , а не секрет.

Примечание.

Front Door не поддерживает сертификаты с алгоритмами шифрования эллиптических кривых (ЭК). Сертификат должен включать всю цепочку сертификатов, включая конечные и промежуточные, а корневой ЦС должен входить в список доверенных ЦС Майкрософт.

Регистрация Azure Front Door

Зарегистрируйте субъект-службу Azure Front Door в идентификаторе Microsoft Entra с помощью Azure PowerShell или Azure CLI.

Azure PowerShell

Установите Azure PowerShell при необходимости.

Выполните следующую команду:

New-AzADServicePrincipal -ApplicationId "ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037"

Azure CLI

Установите Azure CLI при необходимости.

Выполните следующую команду:

az ad sp create --id ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037

Предоставление Azure Front Door доступа к хранилищу ключей

В учетной записи хранилища ключей выберите Политики доступа.

Нажмите кнопку Создать, чтобы создать новую политику доступа.

В разделе "Разрешения секрета" нажмите кнопку "Получить".

В разрешениях на сертификат нажмите кнопку "Получить".

В разделе Select principal найдите ad0e1c7e-6d38-4ba4-9efd-0bc77ba9f037 и выберите Microsoft.Azure.Frontdoor. Выберите Далее.

Нажмите кнопку "Далее " в приложении.

Нажмите кнопку "Создать в обзоре и создать".

Примечание.

Если хранилище ключей имеет ограничения доступа к сети, разрешите доверенным службы Майкрософт доступ к хранилищу ключей.

Выбор сертификата для развертывания Azure Front Door

Вернитесь к службе Front Door на портале.

Выберите личный домен, для которого требуется включить ПРОТОКОЛ HTTPS.

В разделе " Тип управления сертификатами" выберите "Использовать собственный сертификат".

Выберите хранилище ключей, секрет и версию секрета.

Примечание.

Чтобы включить автоматическую смену сертификатов, задайте для секретной версии значение "Последняя". Если выбрана определенная версия, необходимо вручную обновить ее для смены сертификатов.

Предупреждение

Убедитесь, что субъект-служба имеет разрешение GET в Key Vault. Чтобы просмотреть сертификат в раскрывающемся списке портала, учетная запись пользователя должна иметь разрешения LIST и GET в Key Vault.

При использовании собственного сертификата проверка домена не требуется. Переходите к разделу Ожидание распространения.

проверка домена;

Если личный домен сопоставлен с пользовательской конечной точкой с записью CNAME или вы используете собственный сертификат, продолжайте сопоставление личного домена с Front Door. В противном случае следуйте инструкциям в пользовательском домене, которые не сопоставлены с Front Door.

Личный домен сопоставлен со службой Front Door с помощью записи CNAME

Если запись CNAME по-прежнему существует и не содержит поддомен afdverify, DigiCert автоматически проверяет владение личным доменом.

Запись CNAME должна иметь следующий формат:

| Имя. | Тип | значение |

|---|---|---|

| <www.contoso.com> | CNAME | contoso.azurefd.net |

Дополнительные сведения о записи CNAME см. в разделе о создании записи CNAME в DNS.

Если запись CNAME правильна, DigiCert автоматически проверяет личный домен и создает выделенный сертификат. Сертификат действителен в течение одного года и autorenews до истечения срока его действия. Перейдите к разделу Ожидание распространения.

Примечание.

Если у поставщика DNS имеется запись авторизации центра сертификации, то она должна включать DigiCert как допустимый ЦС. Дополнительные сведения см. в разделе "Управление записями CAA".

Личный домен не сопоставлен с Front Door

Если запись записи CNAME для конечной точки больше не существует или содержит поддомен afdverify, следуйте этим инструкциям.

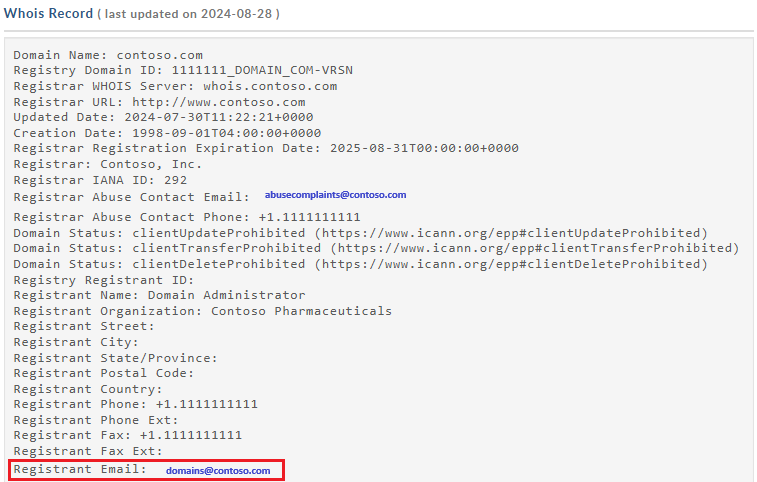

После включения HTTPS в пользовательском домене DigiCert проверяет владение, связавшись с реестрантом домена по электронной почте или телефону, перечисленным в регистрации WHOIS. Необходимо выполнить проверку домена в течение шести рабочих дней. Проверка домена DigiCert работает на уровне поддомена.

DigiCert также отправляет сообщение электронной почты проверки на следующие адреса, если сведения о реестре WHOIS являются частными:

- admin@<имя_вашего_домена.com>

- administrator@<имя_вашего_домена.com>

- webmaster@<имя_вашего_домена.com>

- hostmaster@<имя_вашего_домена.com>

- postmaster@<имя_вашего_домена.com>

Вы должны получить сообщение электронной почты с просьбой утвердить запрос. Если вы не получите электронное сообщение в течение 24 часов, обратитесь в службу поддержки Майкрософт.

После утверждения DigiCert завершит создание сертификата. Сертификат действителен в течение одного года и autorenews, если запись CNAME сопоставляется с именем узла Azure Front Door по умолчанию.

Примечание.

Для автоматического автоматического обновления управляемого сертификата требуется, чтобы личный домен напрямую сопоставляется с именем узла по умолчанию Front Door azurefd.net именем узла записью CNAME.

Ожидание распространения

После проверки домена может потребоваться до 6–8 часов для активации функции HTTPS личного домена. По завершении настраиваемое состояние HTTPS в портал Azure имеет значение "Включено".

Ход выполнения операции

В следующей таблице показан ход выполнения операции при включении HTTPS:

| Шаг операции | Сведения о вложенном шаге операции |

|---|---|

| 1. Отправка запроса | Отправка запроса |

| Отправляется HTTP-запрос. | |

| Запрос HTTPS успешно отправлен. | |

| 2. Проверка домена | Домен автоматически проверяется, сопоставляется ли CNAME со стандартным интерфейсным узлом .azurefd.net. В противном случае запрос на проверку отправляется в адрес электронной почты, указанной в записи регистрации домена (реестрант WHOIS). Как можно скорее проверьте домен. |

| Ваше владение доменом успешно проверено. | |

| Срок действия запроса проверки владения доменом истек (клиент, скорее всего, не ответил в течение шести дней). HTTPS не включен в вашем домене. * | |

| Запрос на проверку владения доменом, отклоненный клиентом. HTTPS не включен в вашем домене. * | |

| 3. Подготовка сертификатов | Центр сертификации выдает сертификат, необходимый для включения HTTPS в вашем домене. |

| Сертификат был выдан и развернут для Front Door. Этот процесс может занять несколько минут до часа. | |

| Сертификат успешно развернут для Front Door. | |

| 4. Завершено | ПРОТОКОЛ HTTPS был успешно включен в вашем домене. |

* Это сообщение отображается только в том случае, если возникает ошибка.

Если перед отправкой запроса возникает ошибка, появится следующее сообщение об ошибке:

We encountered an unexpected error while processing your HTTPS request. Please try again and contact support if the issue persists.

Часто задаваемые вопросы

Кто является поставщиком сертификата и какой тип сертификата используется?

Выделенный или отдельный сертификат, предоставляемый DigiCert, используется для личного домена.

Какое подключение TLS/SSL используется: на основе IP-адреса или SNI?

Azure Front Door использует протокол TLS/SSL на основе SNI.

Что делать, если я не получу сообщение электронной почты для проверки домена от DigiCert?

Если у вас есть запись CNAME для личного домена, которая указывает непосредственно на имя узла конечной точки, и вы не используете поддомен afdverify, вы не получите электронное письмо проверки домена. Проверка в этом случае проходит автоматически. В противном случае, если у вас нет записи CNAME и не было получено сообщение электронной почты в течение 24 часов, обратитесь в службу поддержки Майкрософт.

Не окажется ли сертификат SAN менее безопасным, чем выделенный сертификат?

Для сертификата SAN используются те же стандарты безопасности и шифрования, что и для выделенного сертификата. Чтобы дополнительно обезопасить сервер, для всех выданных TLS/SSL-сертификатов используется алгоритм SHA-256.

Нужно ли иметь запись авторизации центра сертификации у моего поставщика DNS?

Нет, в настоящее время запись авторизации центра сертификации не требуется. Однако если у вас она есть, она должна включать DigiCert в качестве действительного центра сертификации.

Очистка ресурсов

Чтобы отключить HTTPS в вашем пользовательском домене, выполните приведенные действия.

Отключение компонента HTTPS

В портал Azure перейдите к конфигурации Azure Front Door.

Выберите личный домен, для которого требуется отключить HTTPS.

Выберите "Отключено " и нажмите кнопку "Сохранить".

Ожидание распространения

После отключения функции HTTPS личного домена может потребоваться до 6–8 часов. По завершении настраиваемое состояние HTTPS в портал Azure имеет значение "Отключено".

Ход выполнения операции

В следующей таблице показан ход выполнения операции при отключении HTTPS:

| Ход выполнения операции | Сведения об операции |

|---|---|

| 1. Отправка запроса | Отправка запроса |

| 2. Отмена подготовки сертификата | Удаление сертификата |

| 3. Завершение | Сертификат удален |

Следующие шаги

Чтобы узнать , как настроить политику геофильтрации для Front Door, перейдите к следующему руководству.