Общие сведения о панелях мониторинга

Управление направлением внешних атак Microsoft Defender (Defender EASM) предлагает серию четырех панелей мониторинга, предназначенных для быстрого доступа пользователей к ценным аналитическим сведениям, производным от утвержденного инвентаризации. Эти панели мониторинга помогают организациям определять приоритеты уязвимостей, рисков и проблем соответствия требованиям, которые представляют наибольшую угрозу для их поверхности атаки, что упрощает быстрое устранение ключевых проблем.

EASM Defender предоставляет восемь панелей мониторинга:

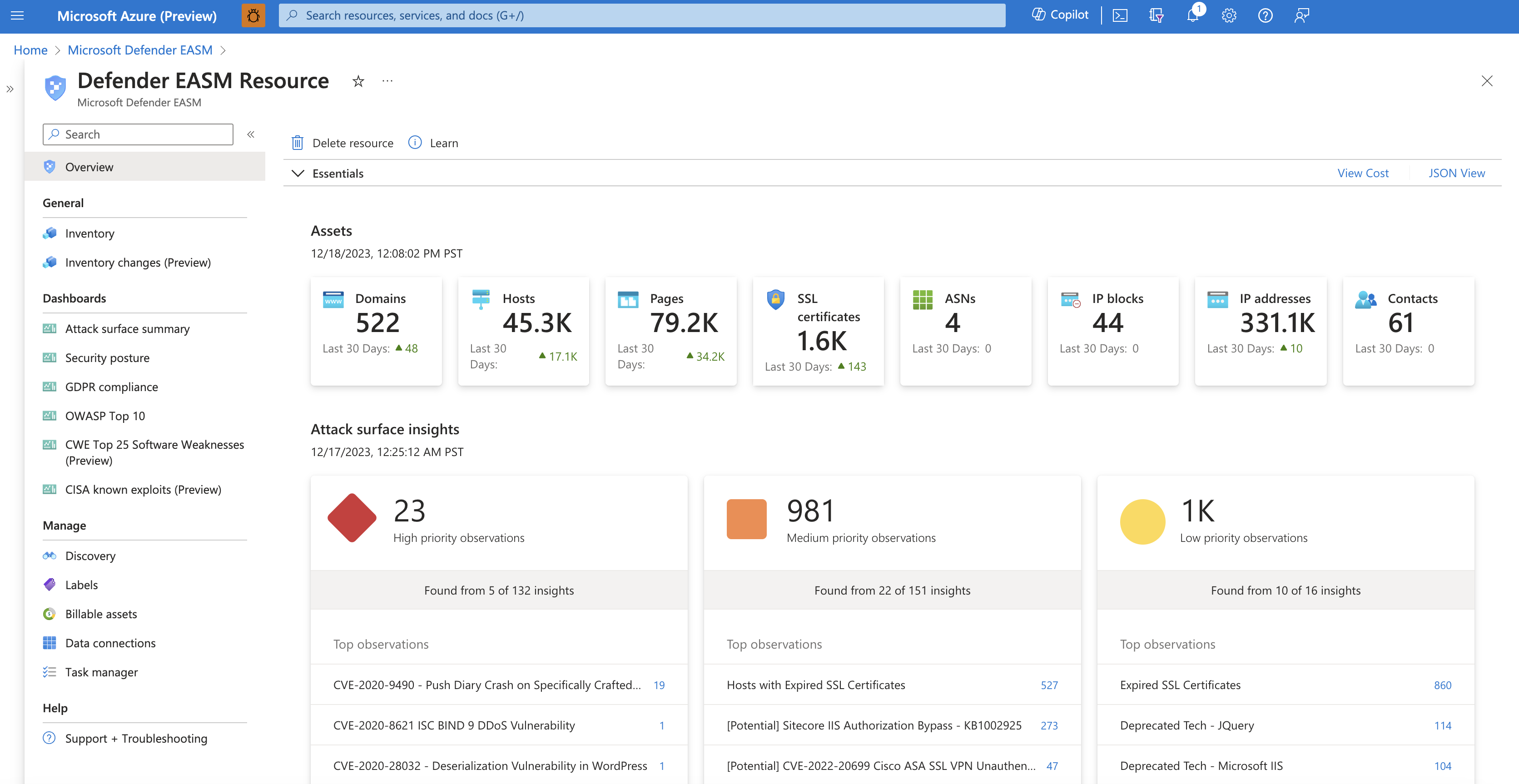

- Обзор. Эта панель мониторинга является целевой страницей по умолчанию при доступе к EASM Defender. Он предоставляет ключевой контекст, который поможет вам ознакомиться с вашей областью атаки.

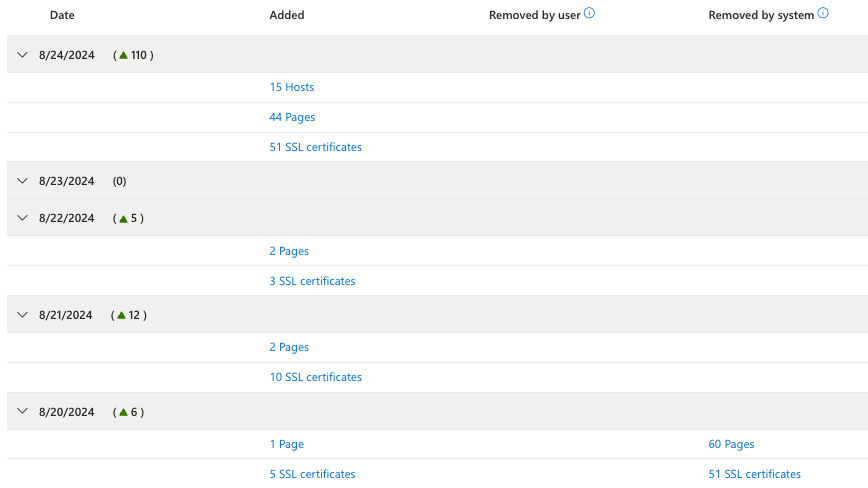

- Изменения инвентаризации: эта панель мониторинга отображает все изменения в счетчиках активов, отдельно перечисляя дополнения и удаления из инвентаризации. Эта панель мониторинга также отображает ресурсы, которые были автоматически удалены из инвентаризации, так как система определила, что ресурс больше не живет или принадлежит вашей организации.

- Сводка по поверхности атаки: эта панель мониторинга содержит основные наблюдения, полученные из инвентаризации. Он предоставляет общий обзор вашей поверхности атак и типов ресурсов, составляющих его, и создает потенциальные уязвимости по серьезности (высокий, средний, низкий). Эта панель мониторинга также предоставляет ключевой контекст в инфраструктуре, которая состоит из вашей поверхности атаки. Этот контекст включает в себя аналитические сведения об облачном размещении, конфиденциальных службах, SSL-сертификате и истечении срока действия домена и репутации IP-адресов.

- Безопасность: эта панель мониторинга помогает организациям понять зрелость и сложность своей программы безопасности на основе метаданных, производных от ресурсов в утвержденном инвентаризации. Она состоит из технических и нетехнических политик, процессов и элементов управления, которые устраняют риск внешних угроз. Эта панель мониторинга предоставляет аналитические сведения об уязвимости CVE, администрировании и конфигурации домена, размещении и сети, открытых портах и конфигурации SSL-сертификата.

- Соответствие GDPR: эта панель мониторинга предоставляет ключевые области риска соответствия требованиям, основанные на требованиях Общего регламента по защите данных (GDPR) для онлайн-инфраструктуры, доступной для европейских стран. Эта панель мониторинга предоставляет аналитические сведения о состоянии веб-сайтов, проблемах SSL-сертификата, предоставленных персональных данных (PII), протоколах входа и соответствия файлам cookie.

- OWASP Top 10: эта панель мониторинга предоставляет все ресурсы, уязвимые в соответствии со списком наиболее важных рисков безопасности веб-приложений. На этой панели мониторинга организации могут быстро идентифицировать ресурсы с нарушенным контролем доступа, криптографическими сбоями, внедрением, небезопасными проектами, неправильной настройкой безопасности и другими критическими рисками, определенными OWASP.

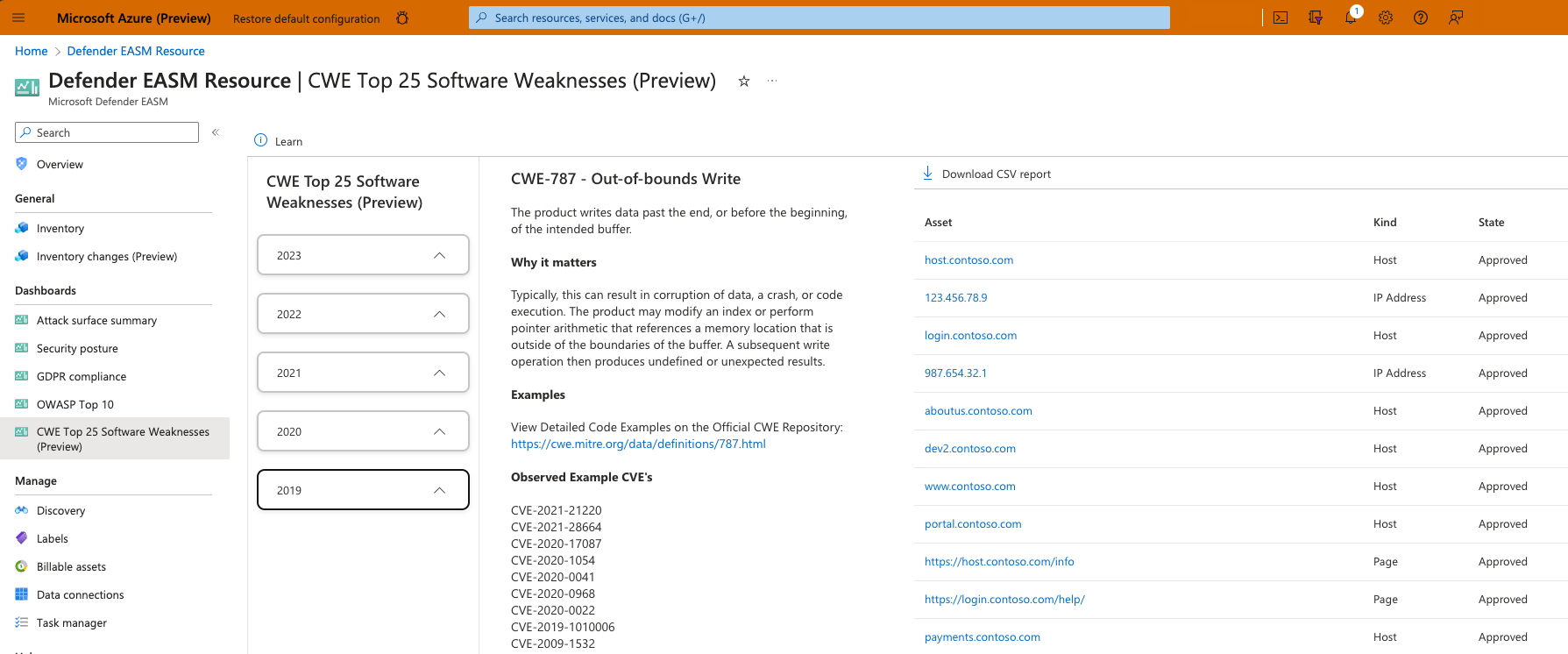

- Основные уязвимости программного обеспечения CWE 25: эта панель мониторинга основана на списке распространенных слабых мест (CWE), предоставляемом ежегодно MITRE. Эти CWEs представляют самые распространенные и влияющие уязвимости программного обеспечения, которые легко найти и использовать.

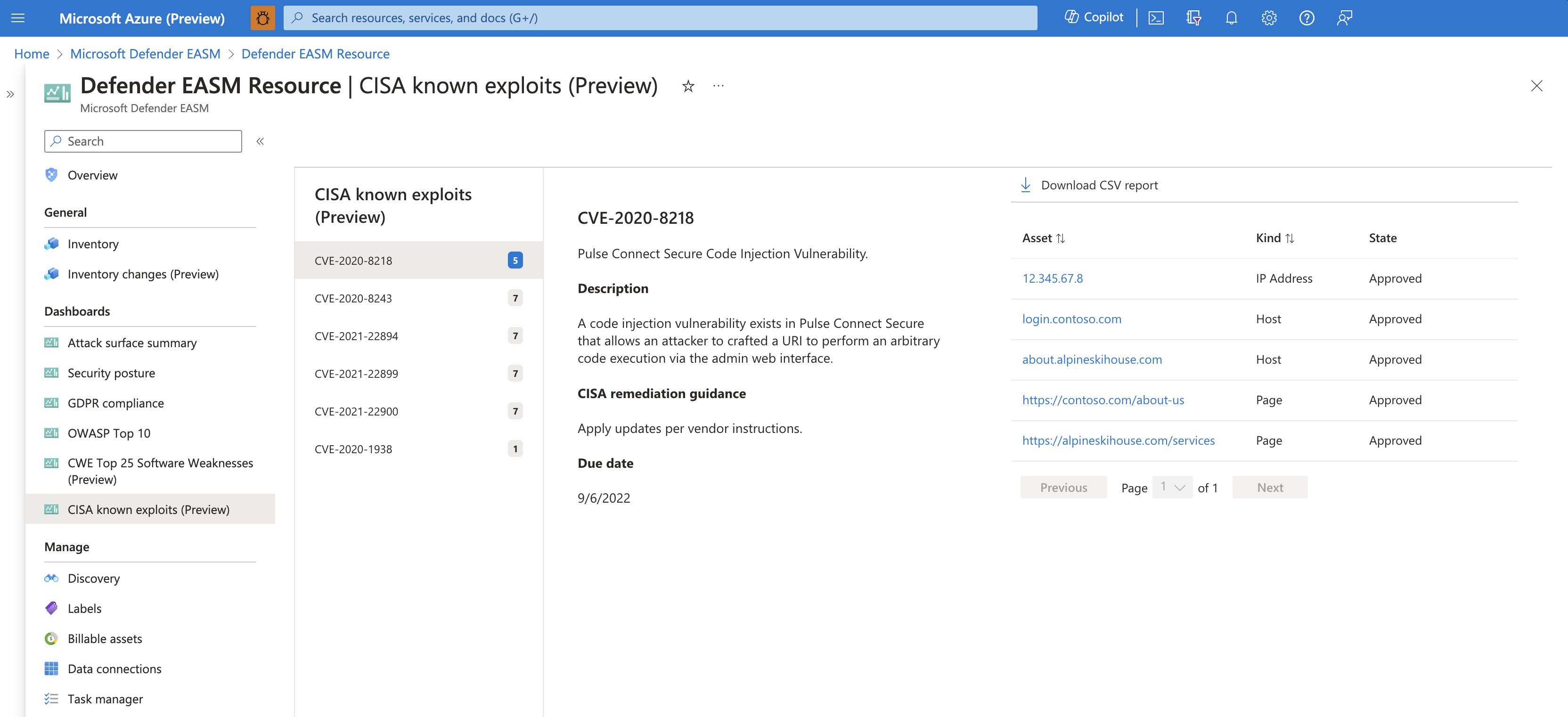

- Известные эксплойты CISA: на этой панели мониторинга отображаются все ресурсы, потенциально затронутые уязвимостями, которые привели к известным эксплойтам, определенным CISA. Эта панель мониторинга помогает определить приоритеты усилий по исправлению на основе уязвимостей, которые были использованы в прошлом, что указывает на более высокий уровень риска для вашей организации.

Доступ к панелям мониторинга

Чтобы получить доступ к панелям мониторинга Defender EASM, сначала перейдите к экземпляру Defender EASM. В столбце навигации слева выберите панель мониторинга, которую вы хотите просмотреть. Эти панели мониторинга можно получить на многих страницах в экземпляре EASM Defender из этой области навигации.

Скачивание данных диаграммы

Данные, лежащие в основе любой диаграммы панели мониторинга, можно экспортировать в CSV-файл. Этот экспорт полезен для пользователей, которые хотят импортировать данные EASM Defender в сторонние средства или работать с CSV-файлом при устранении проблем. Чтобы скачать данные диаграммы, сначала выберите конкретный сегмент диаграммы, содержащий данные, которые вы хотите скачать. Экспорт диаграмм в настоящее время поддерживает отдельные сегменты диаграммы; чтобы скачать несколько сегментов из одной диаграммы, необходимо экспортировать каждый отдельный сегмент.

При выборе отдельного сегмента диаграммы открывается представление детализации данных, перечисление всех ресурсов, составляющих число сегментов. В верхней части этой страницы выберите "Скачать CSV-отчет ", чтобы начать экспорт. Это действие создает уведомление диспетчера задач, в котором можно отслеживать состояние экспорта.

Microsoft Excel применяет ограничение в размере 32 767 символов на ячейку. Некоторые поля, такие как столбец "Последний баннер", могут отображаться неправильно из-за этого ограничения. Если возникла проблема, попробуйте открыть файл в другой программе, поддерживающей CSV-файлы.

Маркировка CVEs как неприменимой

Многие панели мониторинга EASM Defender включают данные CVE, что позволяет привлечь внимание к потенциальным уязвимостям на основе инфраструктуры веб-компонентов, которая обеспечивает защиту от атак. Например, cvEs перечислены на панели мониторинга сводки атак Surface, классифицируются по их потенциальной серьезности. При изучении этих cvEs вы можете определить, что некоторые из них не относятся к вашей организации. Это может быть связано с тем, что вы используете неопознанную версию веб-компонента или у вашей организации есть различные технические решения для защиты от этой конкретной уязвимости.

В представлении детализации любой диаграммы, связанной с CVE, рядом с кнопкой "Скачать CSV-отчет" теперь можно задать наблюдение как не применимое. Щелкнув это значение, вы перейдете к списку инвентаризации всех активов, связанных с этим наблюдением, и вы можете пометить все наблюдения как не применимые на этой странице. Дополнительные сведения о маркировке наблюдений как не применимых см. в разделе "Изменение ресурсов инвентаризации".

Изменения инвентаризации

Ваша область атаки постоянно меняется, поэтому EASM Defender постоянно анализирует и обновляет инвентаризацию, чтобы обеспечить точность. Ресурсы часто добавляются и удаляются из инвентаризации, поэтому важно отслеживать эти изменения, чтобы понять область атаки и определить ключевые тенденции. Панель мониторинга изменений инвентаризации содержит обзор этих изменений, отображая счетчики "добавленных" и "удаленных" для каждого типа ресурса. Панель мониторинга можно отфильтровать по двум диапазонам дат: за последние 7 или 30 дней.

В разделе "Изменения по дате" представлен более детализированный контекст по тому, как область атаки изменилась ежедневно. Этот раздел классифицирует удаление как "удаленное пользователем" или "удалено системой". Удаление пользователей включает все удаления вручную, включая отдельные, массовые или каскадные изменения состояния активов, а также удаление, активированное политиками активов, настроенными пользователем. Удаление системы происходит автоматически. Система удаляет ресурсы, которые больше не относятся к вашей области атаки, так как последние проверки больше не наблюдали их подключение к инвентаризации. Ресурсы имеют право на очистку, если они не наблюдались в сканировании в течение 30-60 дней в зависимости от типа ресурса. Ресурсы, которые добавляются вручную в инвентаризацию, не могут быть удалены. В разделе "Изменения по дате" можно щелкнуть любое указанное значение, чтобы просмотреть полный список ресурсов, которые были добавлены или удалены.

Сводка по поверхности атаки

Панель мониторинга "Сводка по атакам" предназначена для предоставления высокоуровневой сводки по составу вашей поверхности атаки, отображая ключевые наблюдения, которые следует решить для улучшения состояния безопасности. Эта панель мониторинга определяет риски в активах организации и назначает рискам приоритет по уровням серьезности "Высокий", "Средний" и "Низкий", а также позволяет пользователям детализировать каждый раздел и получить доступ к списку затронутых активов. Кроме того, на панели мониторинга отображаются основные сведения о компонентах направлений атак, облачной инфраструктуре, конфиденциальных службах, сроках действия SSL и домена, а также о репутации IP-адресов.

Корпорация Майкрософт идентифицирует атаки организаций с помощью собственной технологии, которая обнаруживает ресурсы, подключенные к Интернету, которые принадлежат организации на основе подключений к определенному набору первоначально известных активов. Данные на панели мониторинга обновляются ежедневно на основе новых наблюдений.

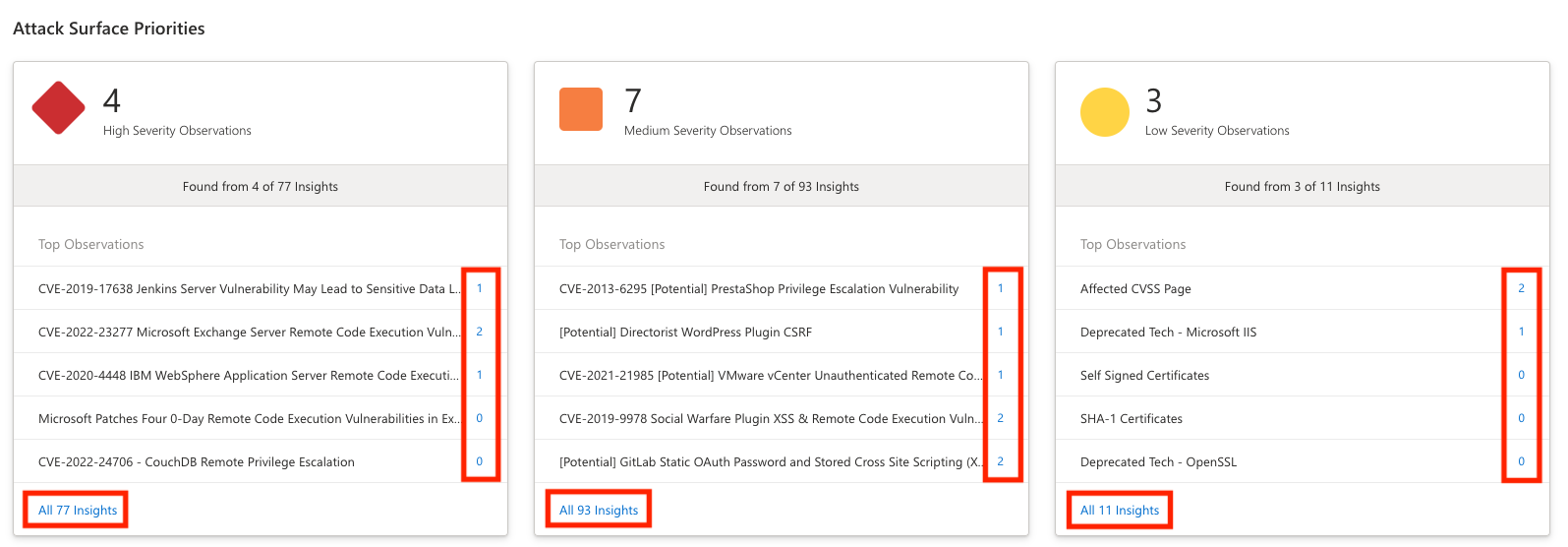

Приоритеты поверхности атак

В верхней части этой панели мониторинга Defender EASM предоставляет список приоритетов безопасности, упорядоченных по серьезности (высокий, средний, низкий). Поверхности атак крупных организаций могут быть невероятно широкими, поэтому приоритеты ключевых выводов, полученных от наших обширных данных, помогают пользователям быстро и эффективно решать наиболее важные элементы их области атаки. Эти приоритеты могут включать критически важные cvEs, известные ассоциации с скомпрометированной инфраструктурой, использование нерекомендуемой технологии, нарушения рекомендаций инфраструктуры или проблемы соответствия требованиям.

Приоритеты аналитики определяются оценкой Майкрософт потенциального влияния каждого аналитических сведений. Например, аналитика высокой серьезности может включать уязвимости, которые являются новыми, эксплуатируемыми часто, особенно разрушительными или легко эксплуатируются хакерами с более низким уровнем навыков. Аналитика с низкой степенью серьезности может включать использование устаревших технологий, которые больше не поддерживаются, инфраструктура скоро истекает или проблемы соответствия требованиям, которые не соответствуют рекомендациям по обеспечению безопасности. Каждое представление содержит предлагаемые действия по исправлению для защиты от потенциальных эксплойтов.

Аналитика, недавно добавленная на платформу EASM Defender, помечена меткой NEW на этой панели мониторинга. При добавлении новых аналитических сведений, влияющих на ресурсы в подтвержденной инвентаризации, система также предоставляет push-уведомление, которое направляет вас к подробному просмотру этого нового аналитических сведений со списком затронутых активов.

Некоторые аналитические сведения помечены как "Потенциал" в заголовке. Аналитика "Потенциальный" возникает, когда Защитник EASM не может подтвердить, что ресурс влияет на уязвимость. Потенциальные аналитические сведения возникают, когда наша система сканирования обнаруживает наличие определенной службы, но не может обнаружить номер версии. Например, некоторые службы позволяют администраторам скрывать сведения о версии. Уязвимости часто связаны с определенными версиями программного обеспечения, поэтому для определения влияния ресурса требуется ручное исследование. Другие уязвимости можно устранить, выполнив действия, которые не удается обнаружить в Defender EASM. Например, пользователи могут вносить рекомендуемые изменения в конфигурации служб или запускать резервные исправления. Если представление предопределено "Потенциал", система имеет основания полагать, что ресурс влияет на уязвимость, но не может подтвердить его по одной из указанных выше причин. Чтобы изучить вручную, щелкните имя аналитических сведений, чтобы просмотреть рекомендации по исправлению, которые помогут определить, влияют ли ваши ресурсы.

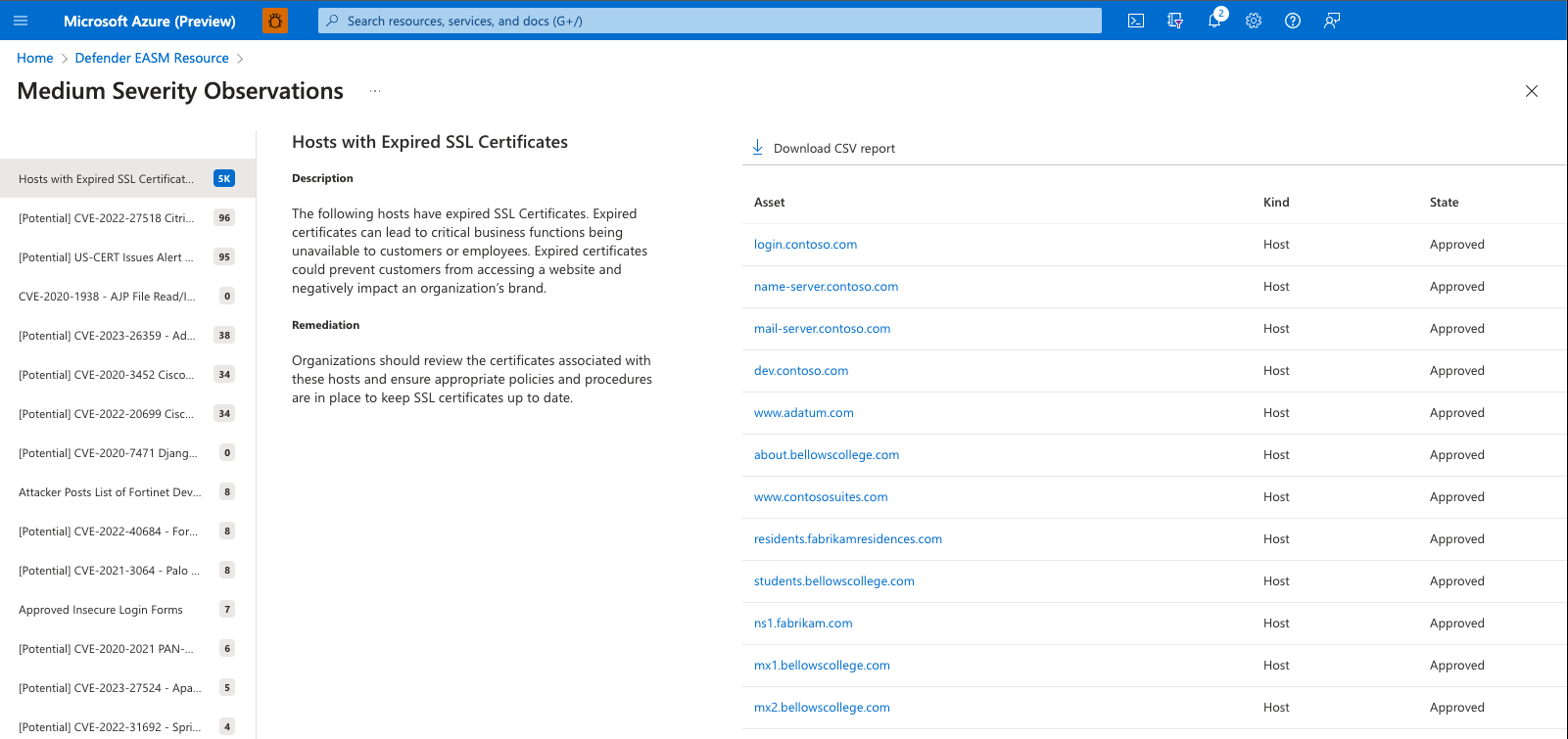

Обычно пользователь решает сначала исследовать любые наблюдения с высокой степенью серьезности. Чтобы просмотреть полный список всех потенциальных наблюдений в этой группе серьезности, можно щелкнуть список наиболее важных ресурсов или выбрать "Просмотреть все __ аналитики".

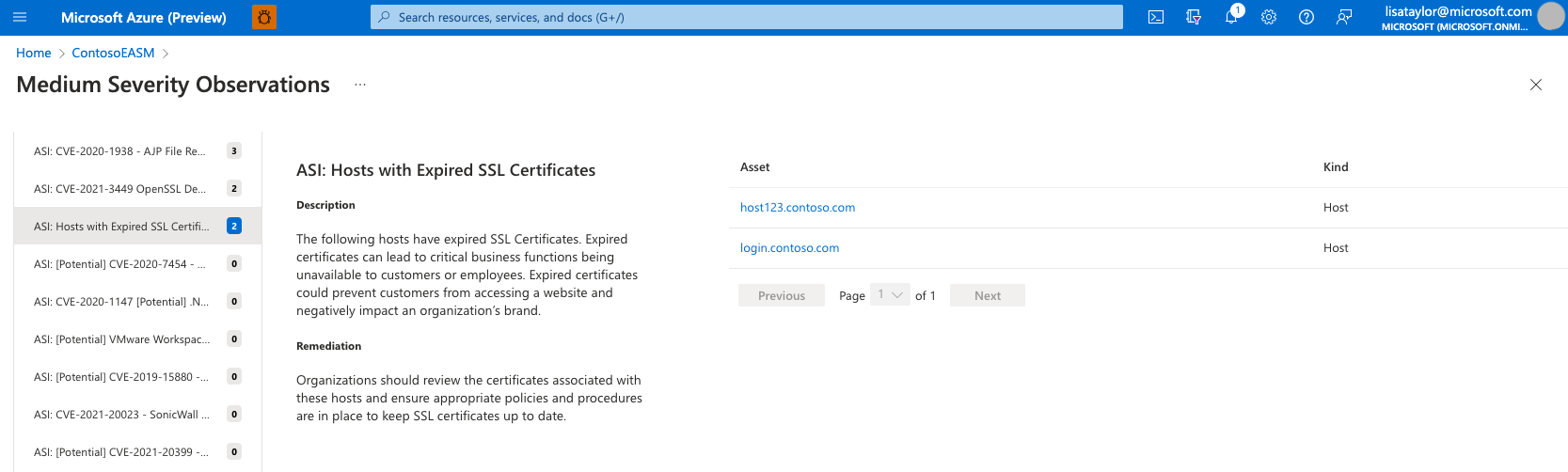

Страница "Наблюдения" содержит список всех потенциальных аналитических сведений в левом столбце. Этот список отсортирован по количеству активов, влияющих на каждый риск безопасности, отображая проблемы, влияющие на наибольшее количество активов. Чтобы просмотреть сведения о любом риске безопасности, просто щелкните его из этого списка.

Это подробное представление для любого наблюдения включает название проблемы, описание и руководство по исправлению от команды EASM Defender. В этом примере описание объясняет, как истекшие ssl-сертификаты могут привести к тому, что критически важные бизнес-функции становятся недоступными, предотвращая доступ клиентов или сотрудников к веб-контенту и, таким образом, повреждая бренд вашей организации. В разделе "Исправление" приводятся рекомендации по быстрому устранению проблемы; В этом примере корпорация Майкрософт рекомендует проверить сертификаты, связанные с затронутыми ресурсами узла, обновить совпадающие ssl-сертификаты и обновить внутренние процедуры, чтобы обеспечить своевременное обновление SSL-сертификатов.

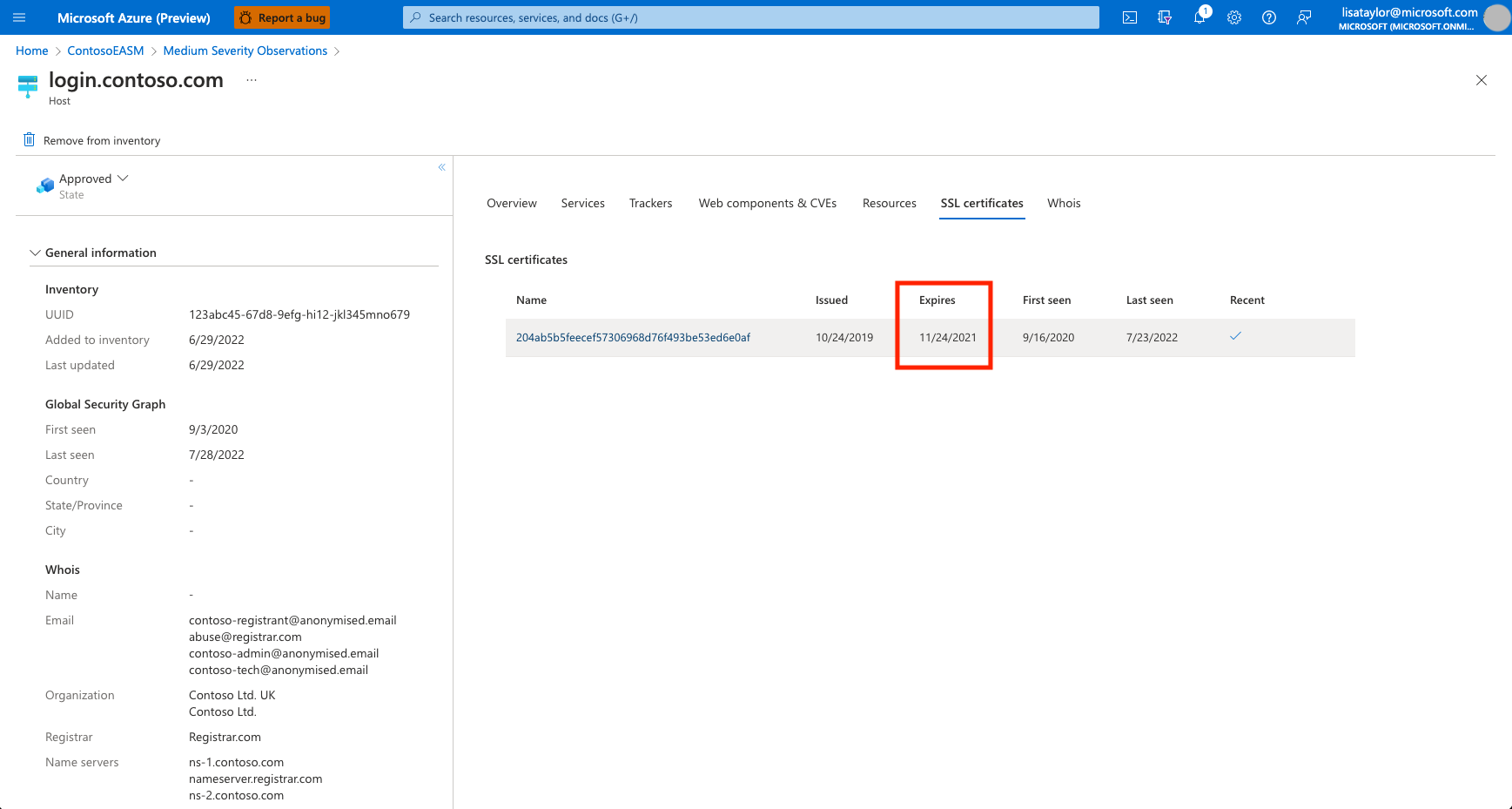

Наконец, в разделе "Ресурс" перечислены все сущности, затронутые этой конкретной проблемой безопасности. В этом примере пользователь хочет исследовать затронутые ресурсы, чтобы узнать больше о истекаемом SSL-сертификате. Вы можете щелкнуть любое имя ресурса из этого списка, чтобы просмотреть страницу сведений об активе.

На странице сведений об активе щелкните вкладку "SSL-сертификаты", чтобы просмотреть дополнительные сведения о сертификате с истекшим сроком действия. В этом примере указанный сертификат показывает дату истечения срока действия в прошлом, указывая, что срок действия сертификата истек и, следовательно, скорее всего, неактивен. В этом разделе также содержится имя SSL-сертификата, который затем можно отправить соответствующей команде в организации для быстрого исправления.

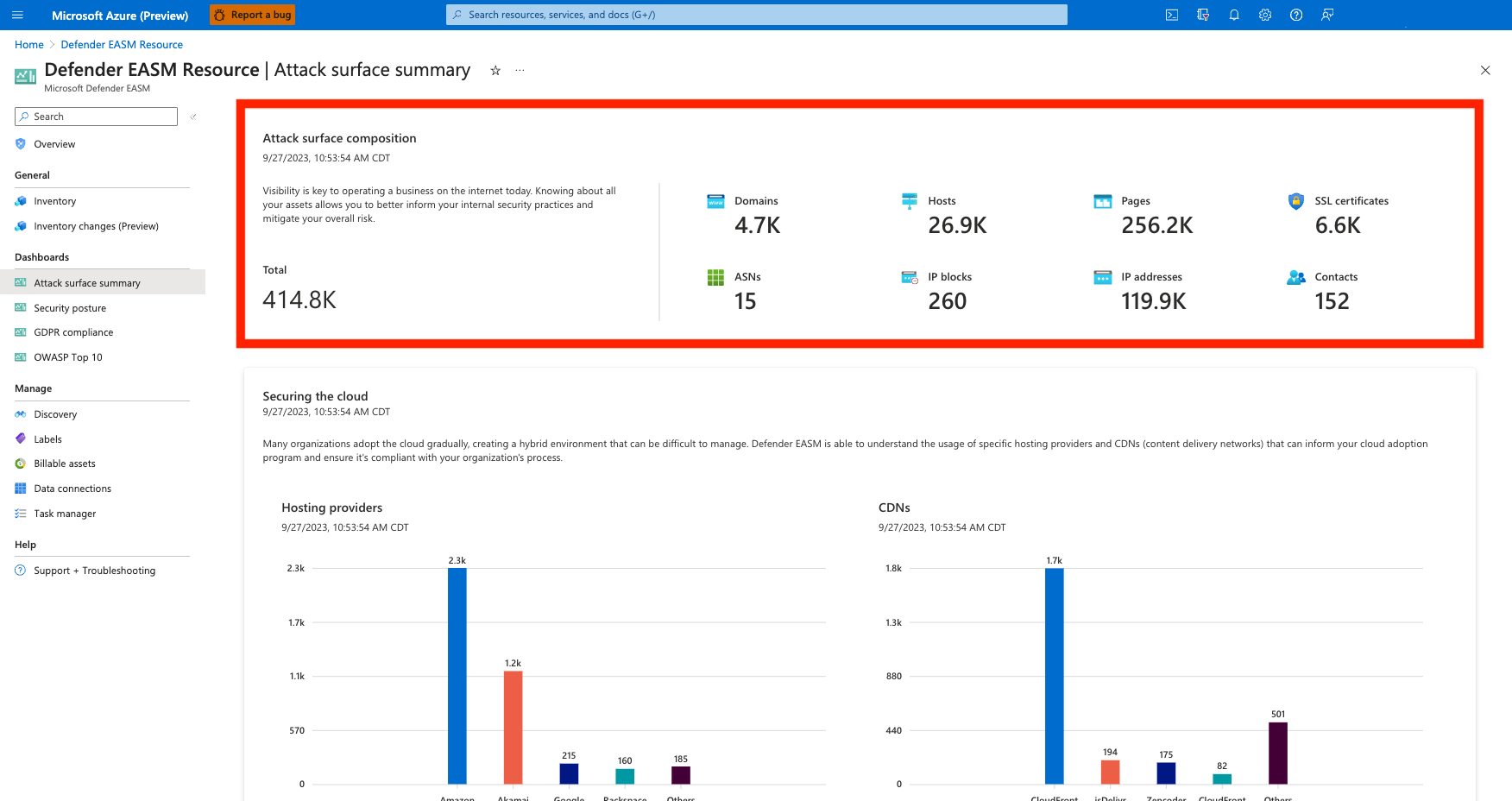

Состав поверхности атаки

В следующем разделе представлена сводка по составу поверхности атаки. Эта диаграмма содержит количество каждого типа активов, помогая пользователям понять, как их инфраструктура распространяется по доменам, узлам, страницам, SSL-сертификатам, ASNs, IP-блокам, IP-адресам и контактам электронной почты.

Каждое значение можно щелкнуть, перенаправив пользователей в список инвентаризации, отфильтрованный для отображения только активов указанного типа. На этой странице можно щелкнуть любой ресурс, чтобы просмотреть дополнительные сведения, или добавить дополнительные фильтры, чтобы сузить список в соответствии с вашими потребностями.

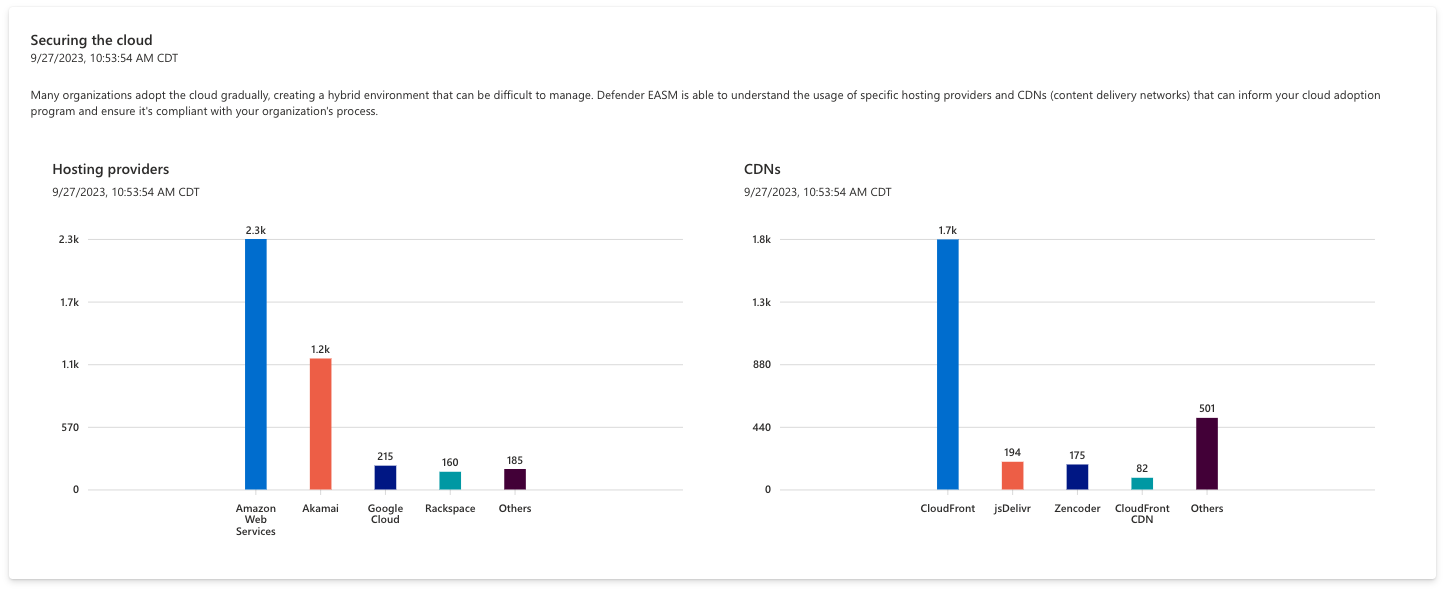

Защита облака

В этом разделе панели мониторинга "Сводка по атакам" содержатся сведения о облачных технологиях, используемых в вашей инфраструктуре. По мере того как большинство организаций постепенно адаптируются к облаку, гибридная природа вашей сетевой инфраструктуры может быть сложной для мониторинга и управления ими. EASM Defender помогает организациям понять использование конкретных облачных технологий в вашей области атак, сопоставляя поставщиков облачных узлов с подтвержденными ресурсами, чтобы сообщить о программе внедрения облака и обеспечить соответствие процессам организации.

Например, ваша организация может решить перенести всю облачную инфраструктуру в один поставщик, чтобы упростить и объединить свою область атаки. Эта диаграмма поможет определить ресурсы, которые по-прежнему необходимо перенести. Каждая линейка диаграммы можно щелкнуть, перенаправив пользователей в отфильтрованный список, в котором отображаются ресурсы, составляющие значение диаграммы.

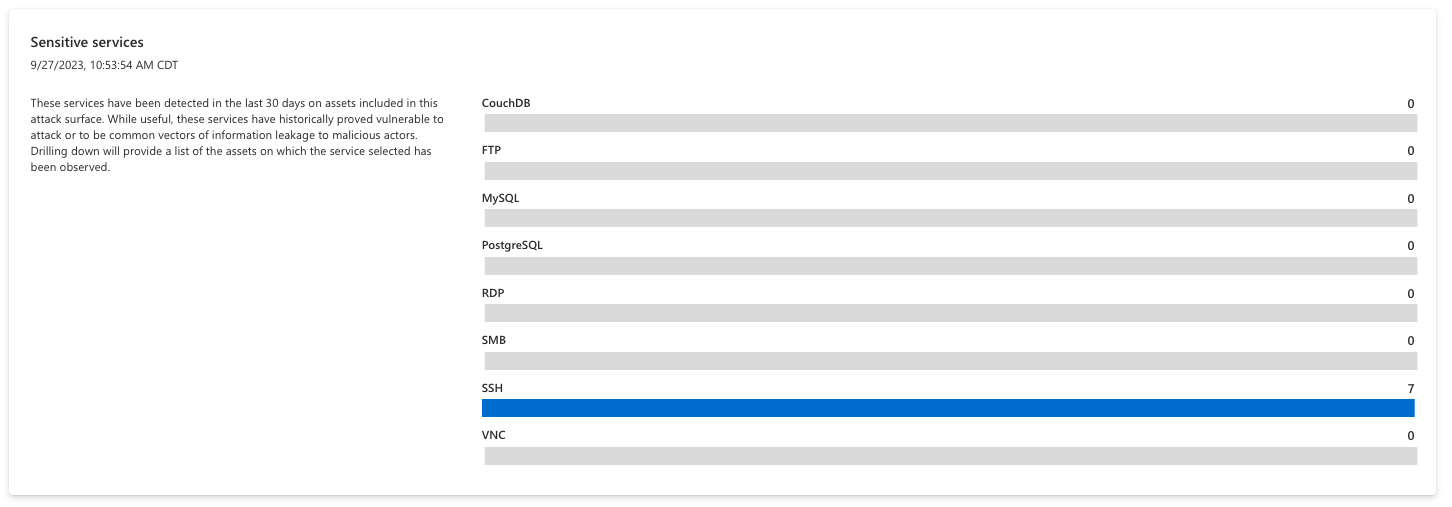

Конфиденциальные службы

В этом разделе отображаются конфиденциальные службы, обнаруженные на поверхности атаки, которые должны быть оценены и потенциально скорректированы, чтобы обеспечить безопасность вашей организации. На этой диаграмме выделены все службы, которые исторически уязвимы для атак или являются общими векторами утечки информации злоумышленникам. Все ресурсы в этом разделе должны быть расследованы, и корпорация Майкрософт рекомендует организациям рассматривать альтернативные службы с более эффективной безопасностью для снижения риска.

Диаграмма организована по имени каждой службы; Щелкнув любую отдельную панель, возвращает список активов, работающих в этой конкретной службе. На приведенной ниже диаграмме указано, что в настоящее время организация не выполняет какие-либо службы, которые особенно подвержены атаке.

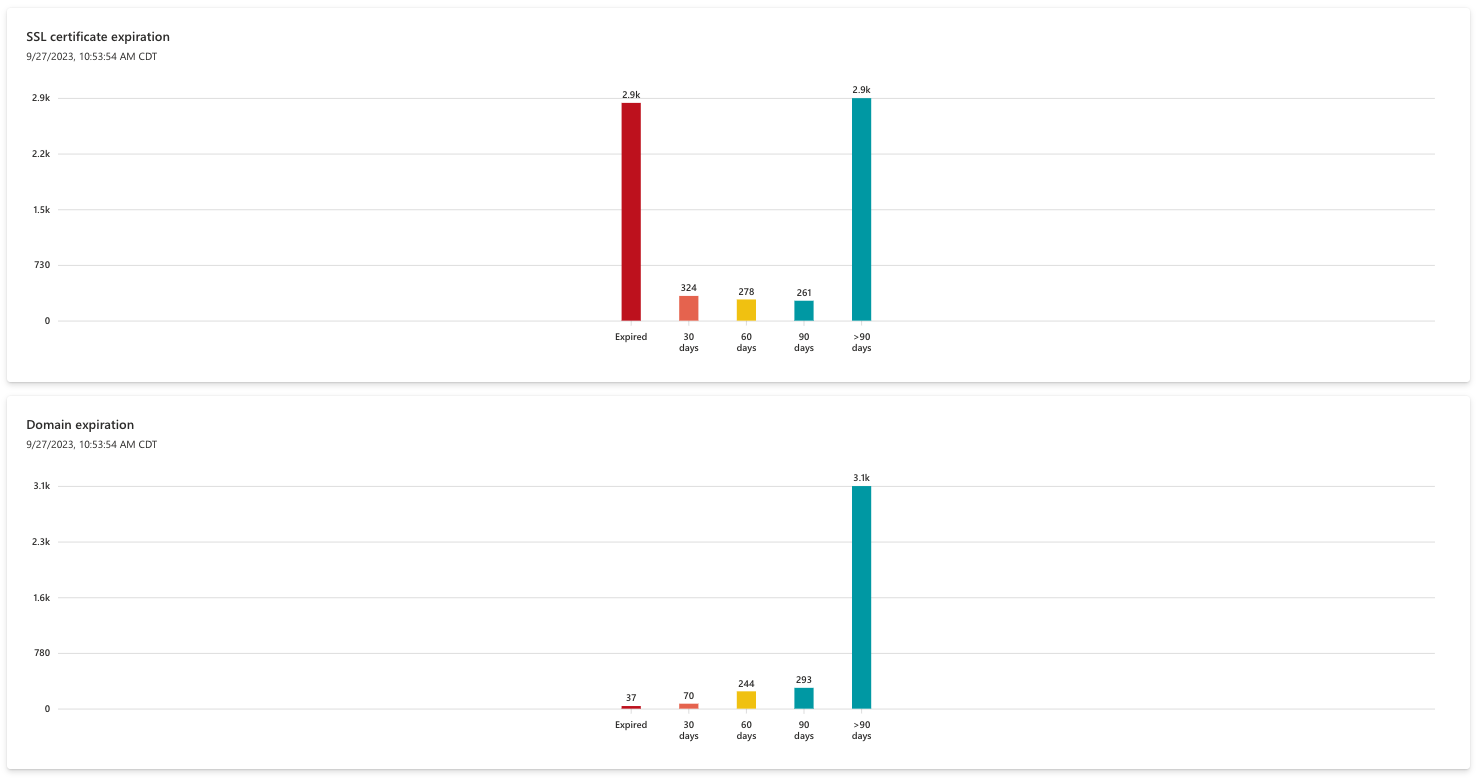

Срок действия SSL и домена

Эти две диаграммы срока действия отображают предстоящие сроки действия SSL-сертификата и срока действия домена, гарантируя, что организация имеет достаточное представление о предстоящих возобновлениях ключевой инфраструктуры. Истекший срок действия домена может внезапно сделать содержимое ключа недоступным, и домен может быть даже быстро приобретен вредоносным субъектом, который намерен нацелиться на вашу организацию. Истекший срок действия SSL-сертификата оставляет соответствующие ресурсы уязвимыми к атаке.

Обе диаграммы упорядочены по истечении срока действия, начиная от "больше 90 дней" до уже истекшим сроком действия. Корпорация Майкрософт рекомендует организациям немедленно обновлять все истекшие SSL-сертификаты или домены, а также заранее упорядочивать продление активов в течение 30–60 дней.

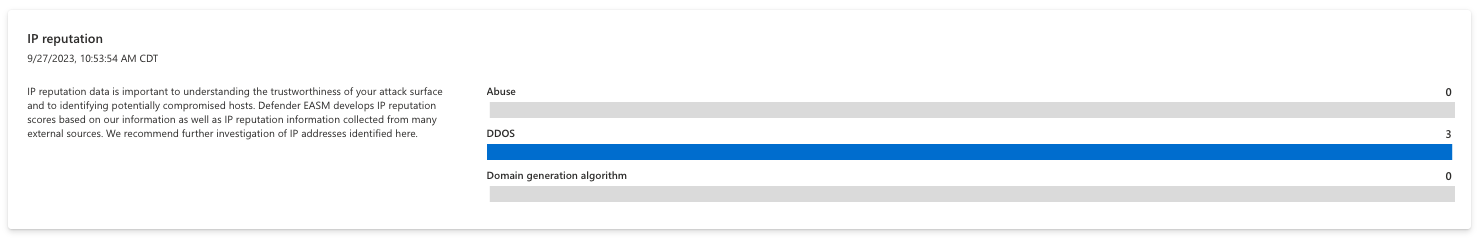

Репутация IP-адреса

Данные репутации IP-адресов помогают пользователям понять надежность вашей области атак и определить потенциально скомпрометированные узлы. Корпорация Майкрософт разрабатывает оценки репутации IP на основе наших собственных данных, а также ip-данных, собранных из внешних источников. Мы рекомендуем дальнейшее расследование любых IP-адресов, определенных здесь, как подозрительный или вредоносный счет, связанный с принадлежащим ресурсом, указывает, что ресурс подвержен атаке или уже использовался злоумышленниками.

Эта диаграмма организована политикой обнаружения, которая вызвала отрицательную оценку репутации. Например, значение DDOS указывает, что IP-адрес был вовлечен в атаку типа "отказ в обслуживании". Пользователи могут щелкнуть любое значение панели, чтобы получить доступ к списку ресурсов, составляющих его. В приведенном ниже примере диаграмма пуста, которая указывает, что все IP-адреса в инвентаризации имеют удовлетворительные оценки репутации.

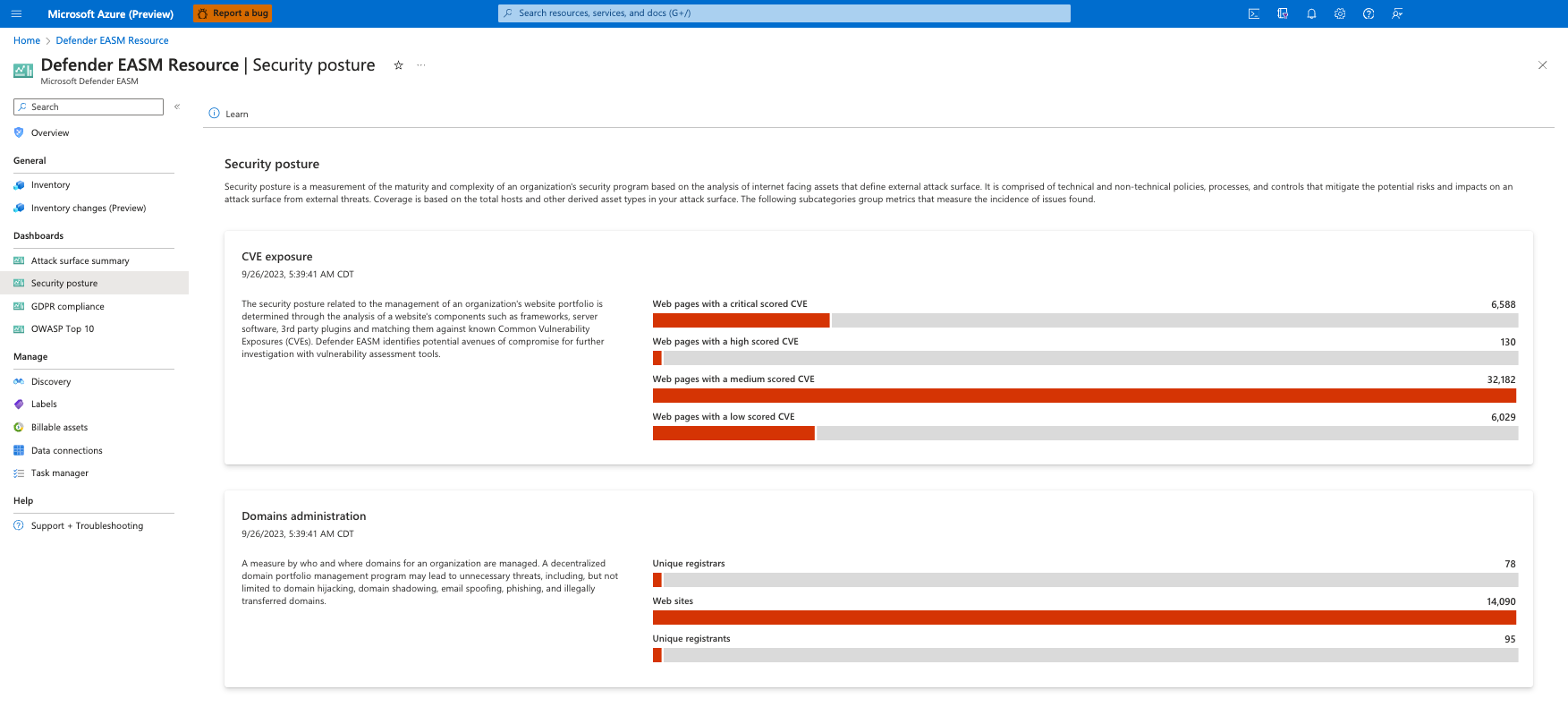

Панель мониторинга безопасности

Панель мониторинга "Защита безопасности" помогает организациям измерять зрелость своей программы безопасности на основе состояния активов в подтвержденной инвентаризации. Она состоит из технических и не технических политик, процессов и элементов управления, которые устраняют риск внешних угроз. Эта панель мониторинга предоставляет аналитические сведения об уязвимости CVE, администрировании и конфигурации домена, размещении и сети, открытых портах и конфигурации SSL-сертификата.

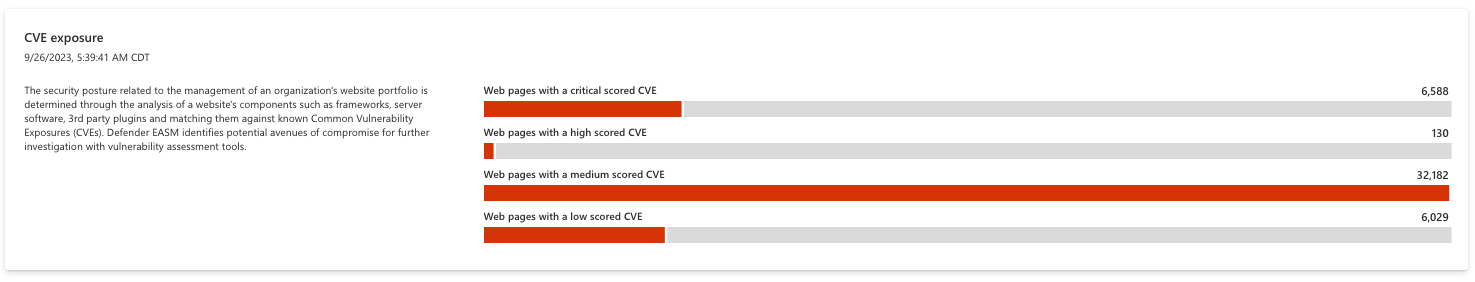

Уязвимость CVE

Первая диаграмма на панели мониторинга "Состояние безопасности" относится к управлению портфелем веб-сайтов организации. Корпорация Майкрософт анализирует компоненты веб-сайтов, такие как платформы, серверное программное обеспечение и сторонние подключаемые модули, а затем сопоставляет их с текущим списком распространенных уязвимостей (CVEs) для выявления рисков уязвимостей в вашей организации. Веб-компоненты, составляющие каждый веб-сайт, проверяются ежедневно, чтобы обеспечить правильность и точность.

Рекомендуется немедленно устранять все уязвимости, связанные с CVE, устраняя риск, обновляя веб-компоненты или следуя рекомендациям по исправлению для каждого CVE. Каждая линейка на диаграмме можно щелкнуть, отображая список затронутых активов.

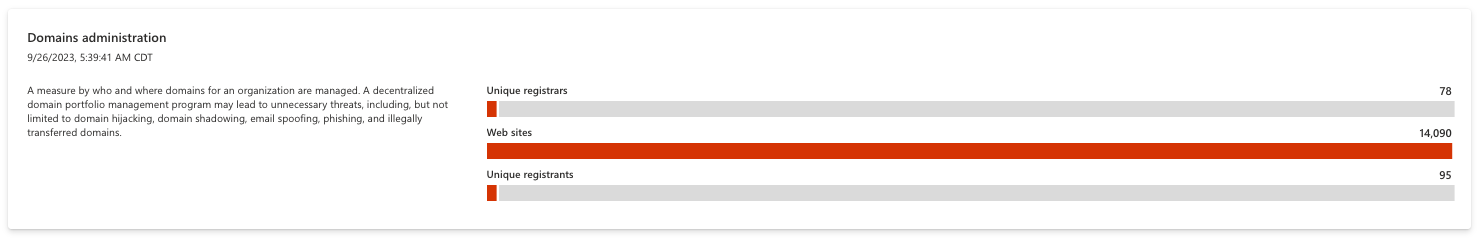

Администрирование доменов

Эта диаграмма содержит сведения о том, как организация управляет своими доменами. Компании с децентрализованной программой управления портфелем домена подвержены ненужным угрозам, включая перехват домена, тень домена, спуфинги электронной почты, фишинг и незаконные передачи доменов. Согласованный процесс регистрации домена снижает этот риск. Например, организации должны использовать одни и те же регистраторы и контактные данные регистраторов для своих доменов, чтобы убедиться, что все домены сопоставляются с теми же сущностями. Это помогает гарантировать, что домены не скользят через трещины при обновлении и обслуживании.

Каждая линейка диаграммы можно щелкнуть, перенаправив список всех ресурсов, составляющих значение.

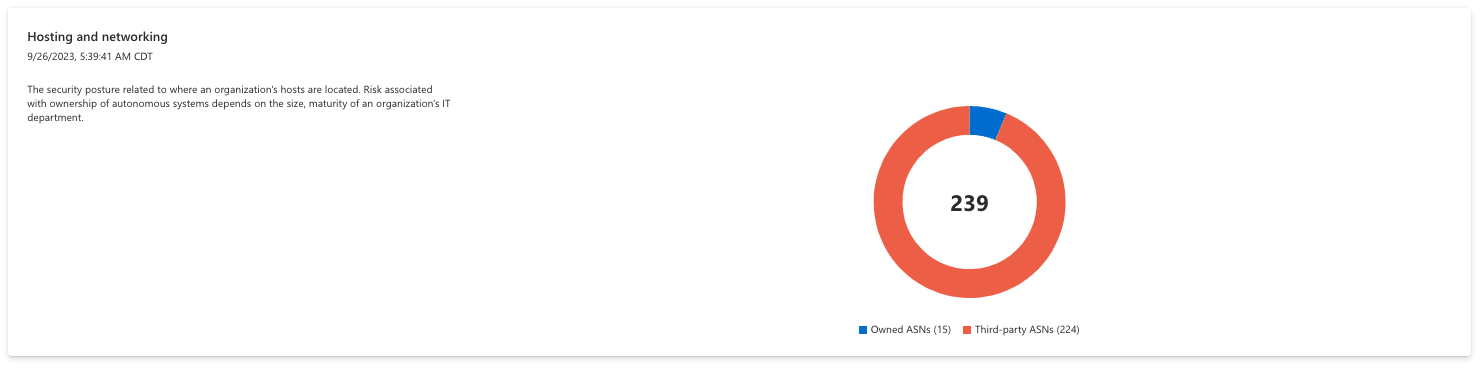

Размещение и сеть

Эта диаграмма содержит аналитические сведения о расположении системы безопасности, связанной с расположением узлов организации. Риск, связанный с владением автономных систем, зависит от размера, зрелости ИТ-отдела организации.

Каждая линейка диаграммы можно щелкнуть, перенаправив список всех ресурсов, составляющих значение.

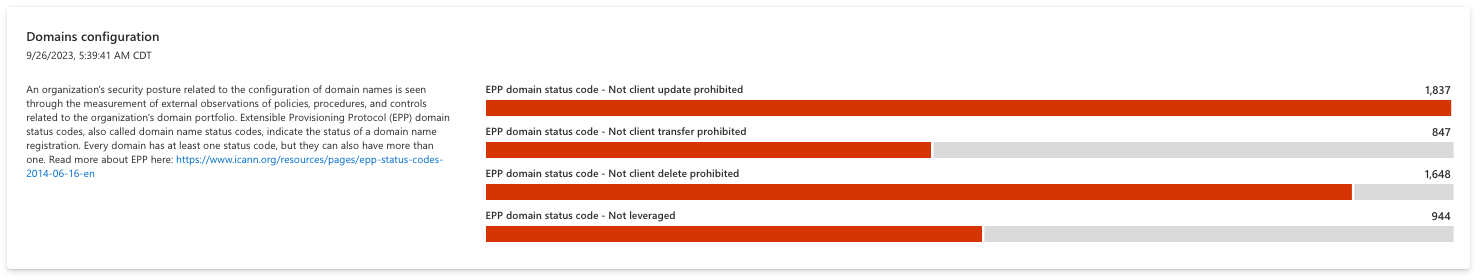

Конфигурация доменов

Этот раздел поможет организациям понять конфигурацию доменных имен, отображая все домены, которые могут быть подвержены ненужным рискам. Коды состояния домена расширенной подготовки (EPP) указывают состояние регистрации доменного имени. Все домены имеют по крайней мере один код, хотя к одному домену может применяться несколько кодов. Этот раздел полезен для понимания политик, используемых для управления доменами, или отсутствующих политик, которые покидают домены уязвимыми.

Например, код состояния clientUpdateProhibited запрещает несанкционированные обновления доменного имени; Организация должна обратиться к своему регистратору, чтобы отменить этот код и внести любые обновления. На приведенной ниже диаграмме выполняется поиск ресурсов домена, не имеющих этого кода состояния, что домен в настоящее время открыт для обновлений, которые могут привести к мошенничеству. Пользователи должны щелкнуть любую панель на этой диаграмме, чтобы просмотреть список ресурсов, которые не имеют соответствующих кодов состояния, примененных к ним, чтобы они могли соответствующим образом обновить конфигурации домена.

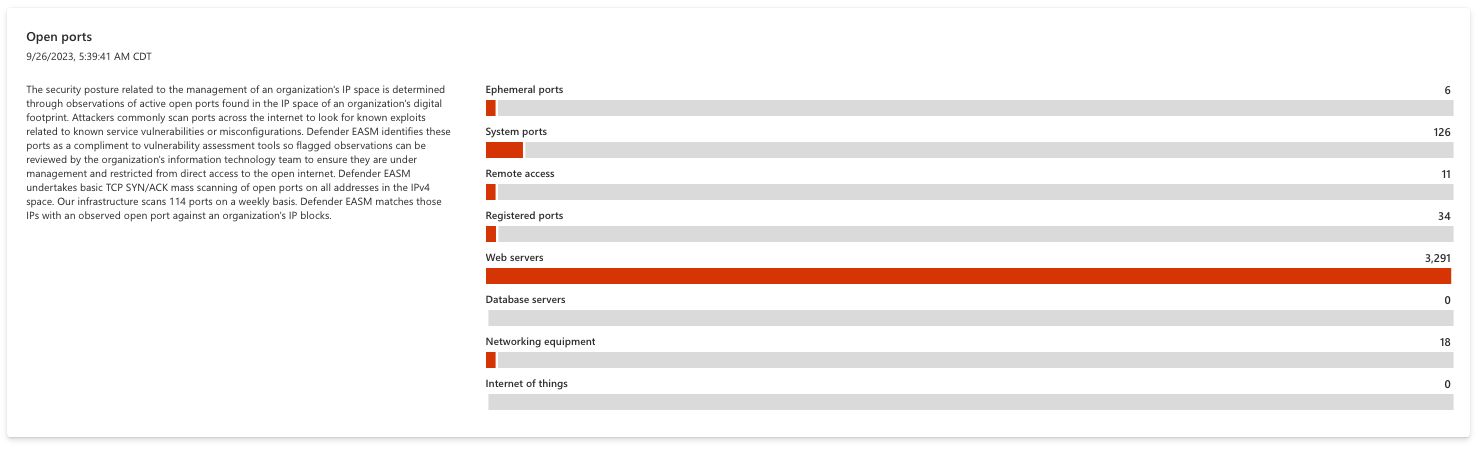

Open Ports (Открытые порты)

Этот раздел поможет пользователям понять, как управляется их IP-пространство, обнаруживая службы, предоставляемые в открытом Интернете. Злоумышленники обычно сканируют порты через Интернет, чтобы искать известные эксплойты, связанные с уязвимостями службы или неправильными настройками. Корпорация Майкрософт идентифицирует эти открытые порты для дополнения средств оценки уязвимостей, промечая наблюдения за проверкой, чтобы убедиться, что они правильно управляются вашей информационной группой.

Выполняя базовые проверки TCP SYN/ACK по всем открытым портам в IP-пространстве, корпорация Майкрософт обнаруживает порты, которые могут быть ограничены прямым доступом к открытому Интернету. Примерами являются базы данных, DNS-серверы, устройства Интернета вещей, маршрутизаторы и коммутаторы. Эти данные также можно использовать для обнаружения теневых ИТ-ресурсов или небезопасных служб удаленного доступа. Все полосы на этой диаграмме доступны для щелчка, открывая список активов, составляющих значение, чтобы ваша организация может исследовать открытый порт в вопросе и устранить любой риск.

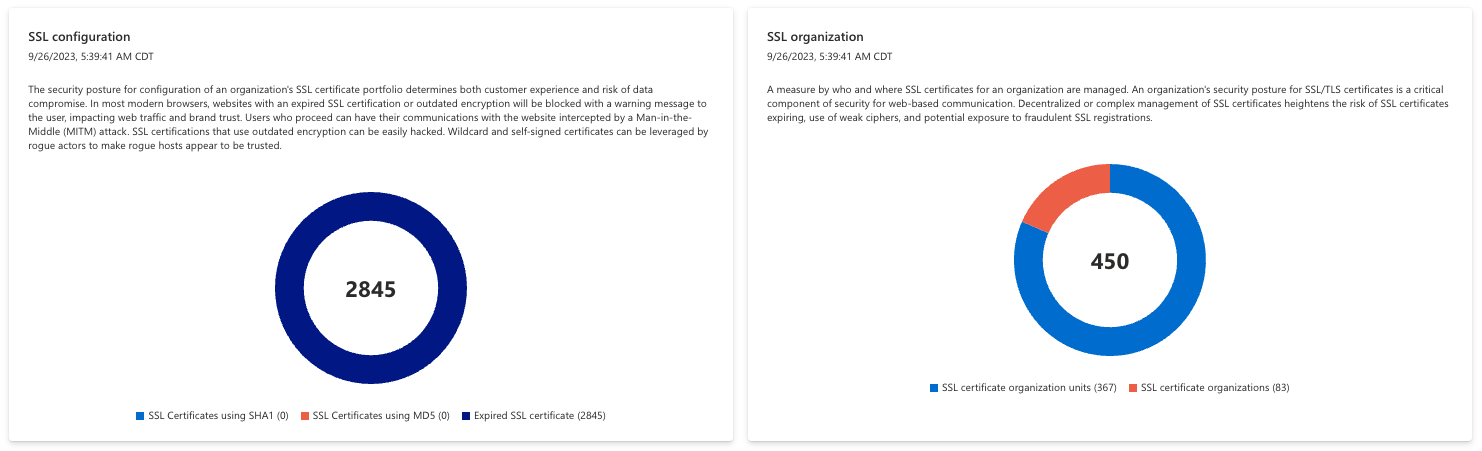

Конфигурация SSL и организация

Конфигурации SSL и организационные диаграммы отображают распространенные проблемы, связанные с SSL, которые могут повлиять на функции вашей сетевой инфраструктуры.

Например, на диаграмме конфигурации SSL отображаются обнаруженные проблемы конфигурации, которые могут нарушить веб-службы. К ним относятся ssl-сертификаты и сертификаты с истекшим сроком действия, используя устаревшие алгоритмы подписи, такие как SHA1 и MD5, что приводит к ненужным рискам безопасности для вашей организации.

Диаграмма организации SSL содержит сведения о регистрации SSL-сертификатов, указывающих на организацию и бизнес-подразделения, связанные с каждым сертификатом. Это поможет пользователям понять указанное владение этими сертификатами; Рекомендуется, чтобы компании консолидируют свою организацию и список единиц, когда это возможно, чтобы обеспечить надлежащее управление вперед.

Панель мониторинга соответствия GDPR

Панель мониторинга соответствия GDPR представляет анализ активов в подтвержденной инвентаризации, так как они относятся к требованиям, описанным в общем регламенте по защите данных (GDPR). GDPR — это закон Европейского союза (ЕС), который обеспечивает соблюдение стандартов защиты данных и конфиденциальности для любых онлайн-структур, доступных для ЕС. Эти нормы стали образцом для аналогичных законов за пределами ЕС, поэтому они служат отличным руководством по обеспечению конфиденциальности данных по всему миру.

Эта панель мониторинга анализирует общедоступные веб-свойства организации, чтобы получить доступ к любым ресурсам, которые потенциально не соответствуют GDPR.

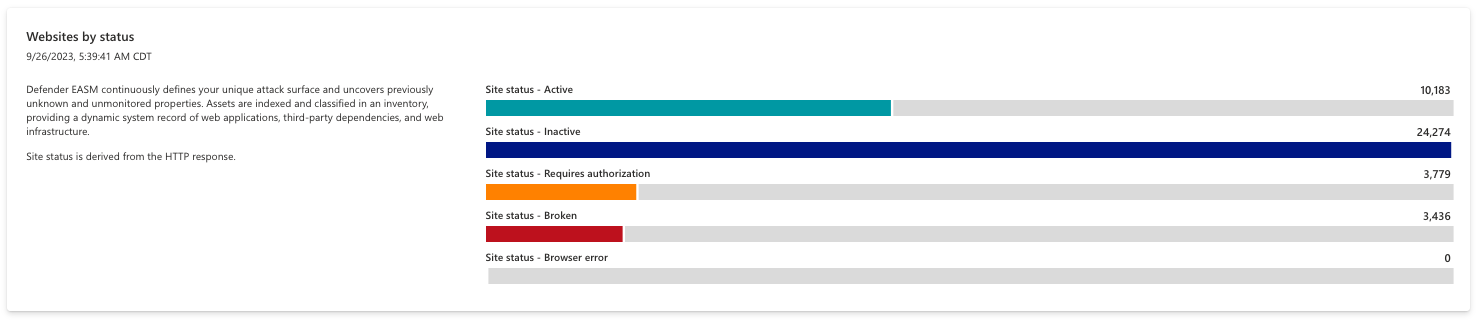

Веб-сайты по состоянию

Эта диаграмма упорядочивает ресурсы веб-сайта по коду состояния ответа HTTP. Эти коды указывают, успешно ли выполнен определенный HTTP-запрос или предоставляет контекст по тому, почему сайт недоступен. Коды HTTP также могут предупреждать о перенаправлениях, ответах на ошибки сервера и клиента. HTTP-ответ "451" указывает, что веб-сайт недоступен по юридическим причинам. Это может указывать на то, что сайт был заблокирован для людей в ЕС, потому что он не соответствует GDPR.

Эта диаграмма упорядочивает веб-сайты по коду состояния. К параметрам относятся активные, неактивные, требуется авторизация, сломанная и ошибка браузера; пользователи могут щелкнуть любой компонент на линейчатом графе, чтобы просмотреть полный список ресурсов, составляющих значение.

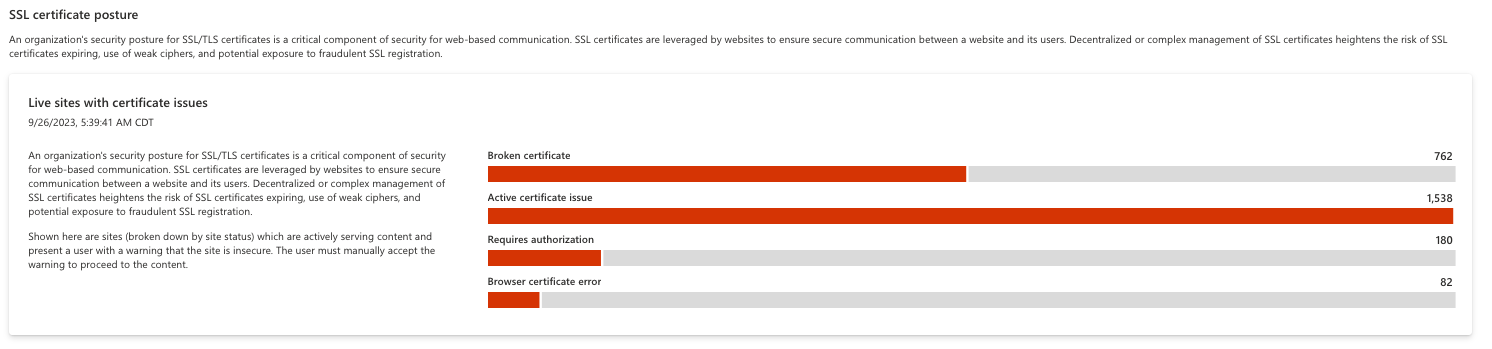

Динамические сайты с проблемами с сертификатом

На этой диаграмме отображаются страницы, которые активно обслуживают содержимое и предоставляют пользователям предупреждение о том, что сайт незащищен. Пользователь должен вручную принять предупреждение, чтобы просмотреть содержимое на этих страницах. Это может произойти по различным причинам; эта диаграмма упорядочивает результаты по определенной причине простого устранения рисков. Параметры включают в себя неисправные сертификаты, активные проблемы с сертификатами, требуются ошибки авторизации и сертификата браузера.

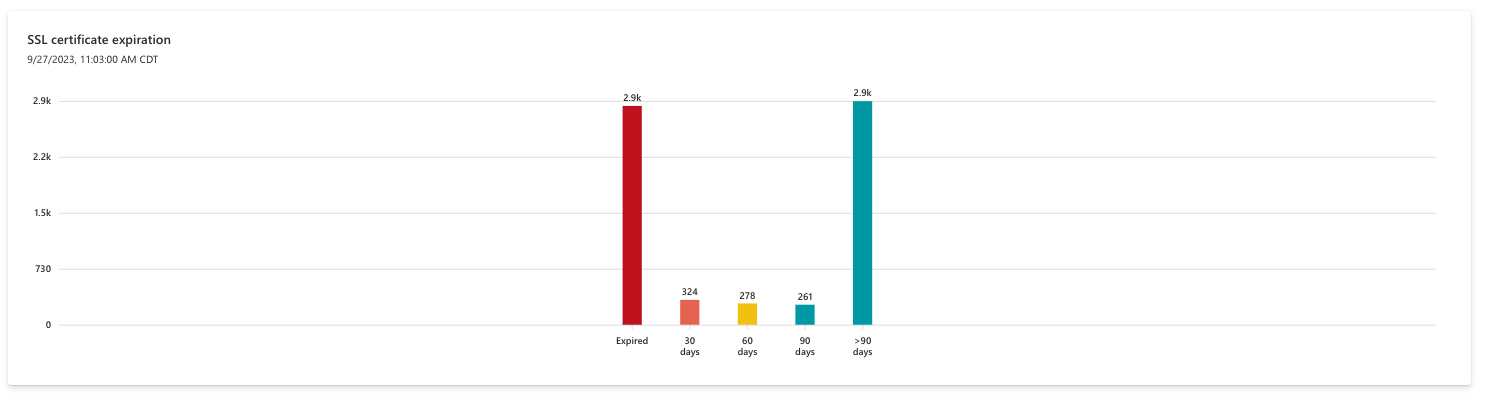

Срок действия SSL-сертификата

На этой диаграмме отображаются предстоящие сроки действия SSL-сертификата, что гарантирует, что организация имеет достаточное представление о предстоящих обновлениях. Истекший срок действия SSL-сертификата оставляет соответствующие ресурсы уязвимыми к атаке и может сделать содержимое страницы недоступной для Интернета.

Эта диаграмма организована с помощью обнаруженного окна истечения срока действия, начиная от уже истекающего до истечения срока действия в течение 90 дней. Пользователи могут щелкнуть любой компонент на линейчатой диаграмме, чтобы получить доступ к списку применимых ресурсов, что упрощает отправку списка имен сертификатов в ИТ-отдел для исправления.

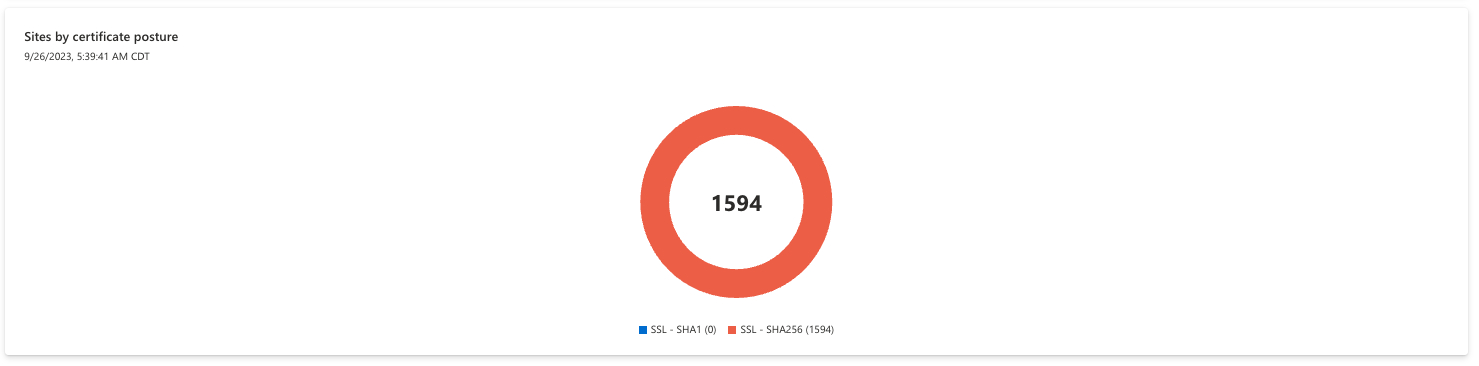

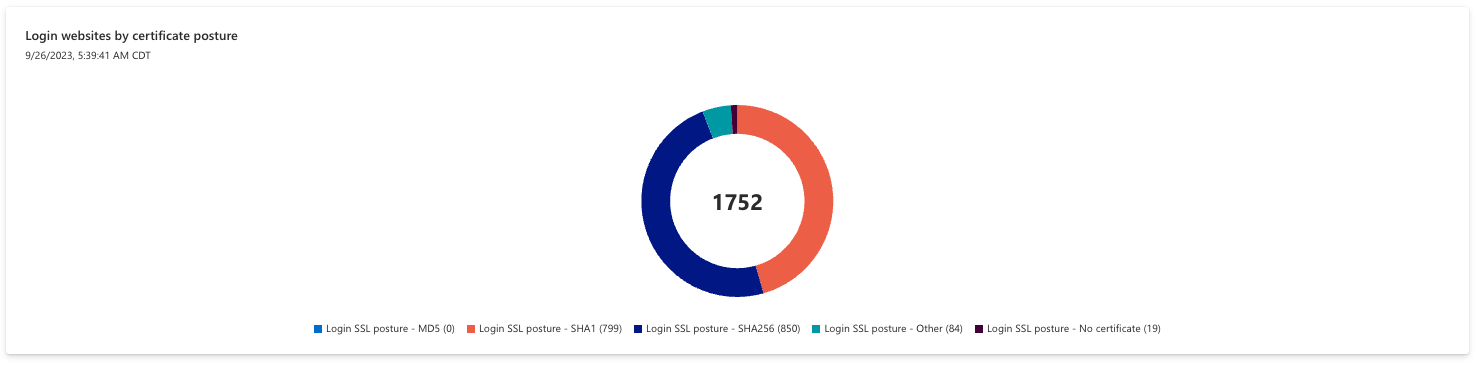

Сайты по позе сертификата

В этом разделе описаны алгоритмы подписи, которые могут использовать SSL-сертификат. SSL-сертификаты можно защитить с помощью различных алгоритмов шифрования; некоторые более новые алгоритмы считаются более авторитетными и безопасными, чем старые алгоритмы, поэтому компании рекомендуется выйти из эксплуатации старых алгоритмов, таких как SHA-1.

Пользователи могут щелкнуть любой сегмент круговой диаграммы, чтобы просмотреть список ресурсов, составляющих выбранное значение. SHA256 считается безопасным, в то время как организации должны обновлять сертификаты с помощью алгоритма SHA1.

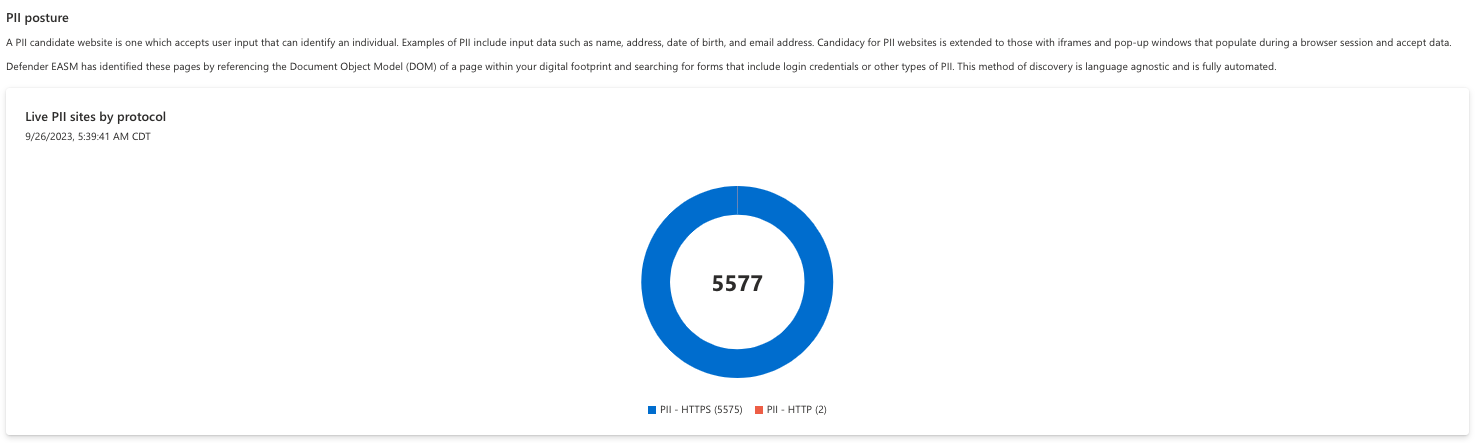

Динамические сайты PII по протоколу

Защита персональных идентифицируемых данных (PII) является критически важным компонентом общего регламента по защите данных. PiI определяется как любые данные, которые могут идентифицировать человека, включая имена, адреса, дни рождения или адреса электронной почты. Любой веб-сайт, принимаюющий эти данные через форму, должен быть тщательно защищены в соответствии с рекомендациями GDPR. Анализируя объектную модель документа (DOM) ваших страниц, корпорация Майкрософт определяет формы и страницы входа, которые могут принимать личные данные и поэтому должны оцениваться в соответствии с законом Европейского союза. Первая диаграмма в этом разделе отображает динамические сайты по протоколу, определяя сайты с помощью протоколов HTTP и HTTPS.

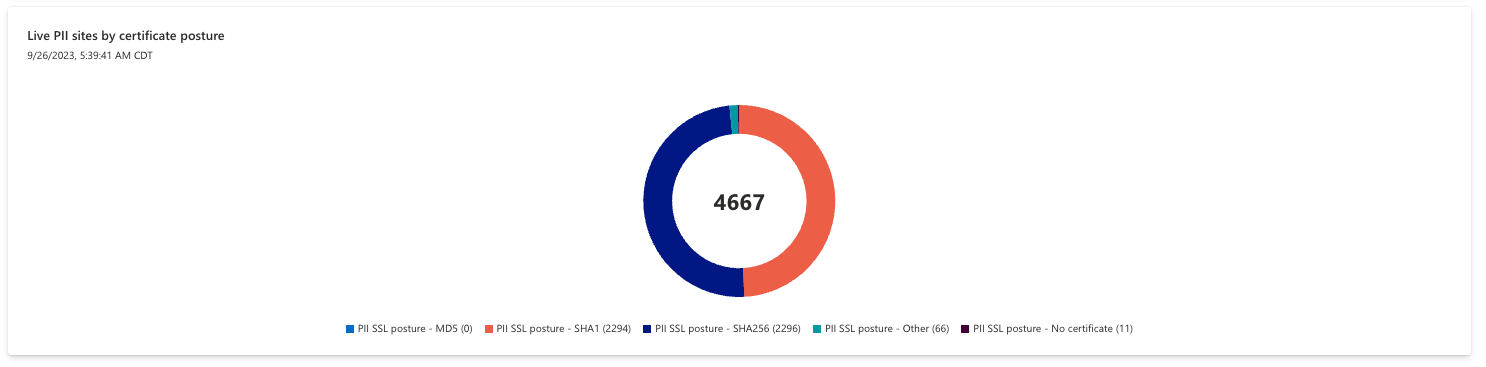

Динамические сайты PII по позе сертификата

На этой диаграмме отображаются динамические сайты PII по их использованию SSL-сертификатов. Ссылаясь на эту диаграмму, вы можете быстро понять хэширование алгоритмов, используемых на сайтах, содержащих личную информацию.

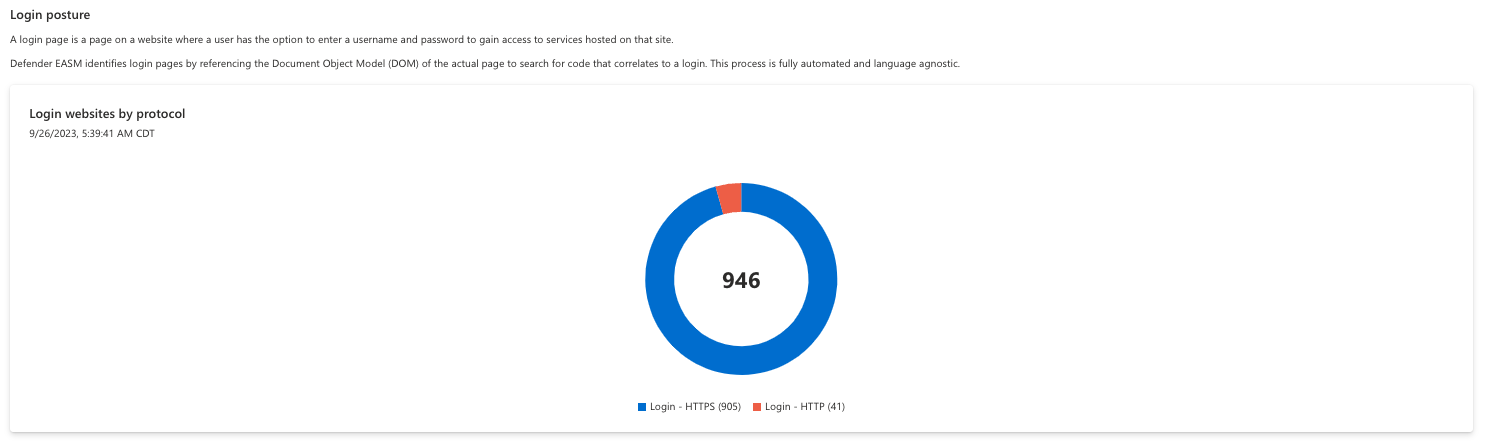

Веб-сайты входа по протоколу

Страница входа — это страница на веб-сайте, где у пользователя есть возможность ввести имя пользователя и пароль для получения доступа к службам, размещенным на этом сайте. Страницы входа имеют определенные требования в соответствии с GDPR, поэтому Defender EASM ссылается на DOM всех отсканированных страниц для поиска кода, коррелирующего с именем входа. Например, страницы входа должны быть защищены, чтобы соответствовать требованиям. На первой диаграмме отображаются веб-сайты входа по протоколу (HTTP или HTTPS) и второй по позе сертификата.

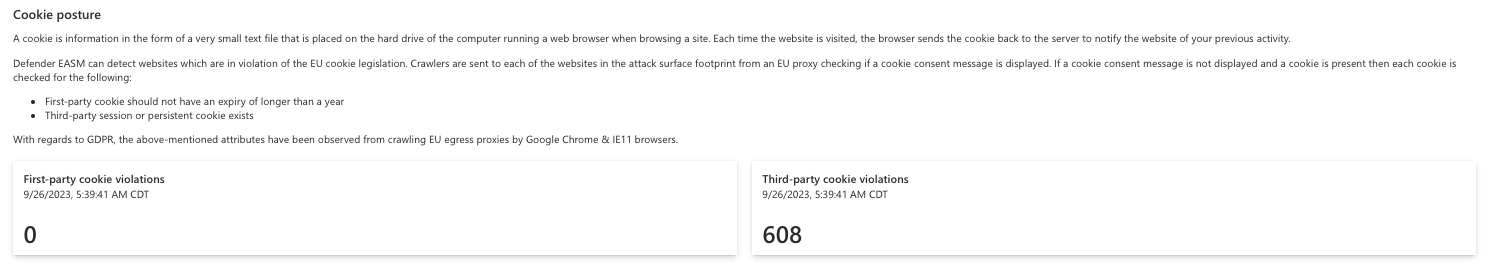

Состояние файла cookie

Файл cookie — это информация в виде небольшого текстового файла, размещенного на жестком диске компьютера под управлением веб-браузера при просмотре сайта. При каждом посещении веб-сайта браузер отправляет файл cookie обратно на сервер, чтобы уведомить веб-сайт о предыдущем действии. GDPR имеет определенные требования к получению согласия на выдачу файла cookie и различных правил хранения для первого и сторонних файлов cookie.

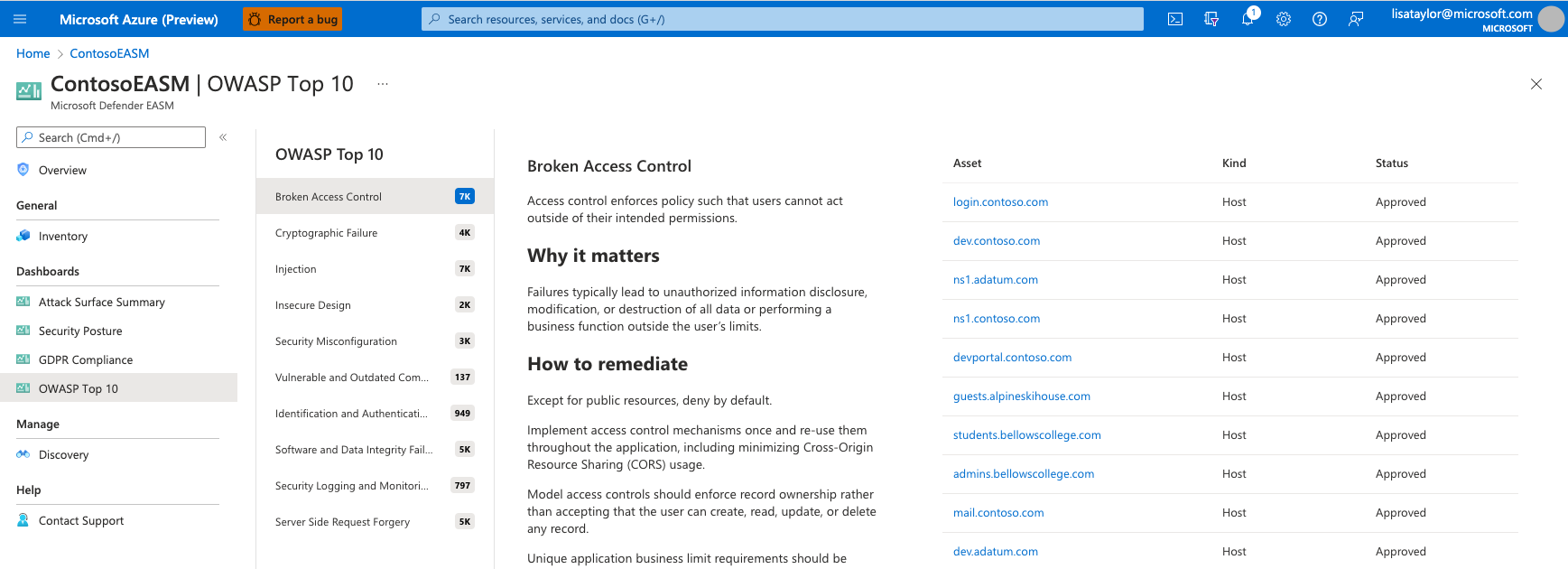

Панель мониторинга OWASP в верхней части 10

Панель мониторинга OWASP Top 10 предназначена для предоставления аналитических сведений о наиболее критически важных рекомендациях по безопасности, назначенных OWASP, надежной основой с открытым исходным кодом для обеспечения безопасности веб-приложений. Этот список признан во всем мире как важнейший ресурс для разработчиков, которые хотят обеспечить безопасность своего кода. OWASP предоставляет ключевые сведения о 10 основных рисках безопасности, а также рекомендации по предотвращению или устранению проблем. Эта панель мониторинга Defender EASM ищет доказательства таких рисков безопасности в пределах вашего направления атак и отображает эти сведения, перечисляя все соответствующие активы и способы устранения риска.

Текущий список критически важных ценных бумаг OWASP:

- Неработающий контроль доступа: сбой инфраструктуры управления доступом, которая применяет политики, которые пользователи не могут действовать за пределами своих предполагаемых разрешений.

- Сбой шифрования: сбои, связанные с криптографией (или отсутствием их), что часто приводит к воздействию конфиденциальных данных.

- Внедрение: приложения уязвимы для атак на внедрение из-за неправильной обработки данных и других проблем, связанных с соответствием требованиям.

- Небезопасный дизайн: отсутствующие или неэффективные меры безопасности, которые приводят к недостаткам приложения.

- Неправильное настройку безопасности: отсутствующие или неправильные конфигурации безопасности, которые часто являются результатом недостаточно определенного процесса конфигурации.

- Уязвимые и устаревшие компоненты: устаревшие компоненты, которые подвергаются риску дополнительных воздействий по сравнению с актуальным программным обеспечением.

- Сбои идентификации и проверки подлинности: не удаляйте удостоверение пользователя, проверку подлинности или управление сеансами для защиты от атак, связанных с проверкой подлинности.

- Сбои целостности программного обеспечения и данных: код и инфраструктура, которая не защищает от нарушений целостности, таких как подключаемые модули из ненадежных источников.

- Ведение журнала безопасности и мониторинг: отсутствие надлежащего ведения журнала безопасности и оповещений или связанных неправильно настроенных конфигураций, которые могут повлиять на видимость организации и последующую подотчетность по поводу их состояния безопасности.

- Подделка запроса на стороне сервера: веб-приложения, которые извлекает удаленный ресурс, не проверяя предоставленный пользователем URL-адрес.

Эта панель мониторинга содержит описание каждого критического риска, сведения о том, почему это важно, и рекомендации по исправлению вместе со списком всех активов, которые потенциально затронуты. Дополнительные сведения см. на веб-сайте OWASP.

Панель мониторинга основных уязвимостей программного обеспечения CWE 25

Эта панель мониторинга основана на списке распространенных слабых мест (CWE), предоставляемом ежегодно MITRE. Эти CWEs представляют самые распространенные и влияющие уязвимости программного обеспечения, которые легко найти и использовать. Эта панель мониторинга отображает все CWEs, включенные в список за последние пять лет, и перечисляет все ресурсы инвентаризации, которые могут повлиять на каждый CWE. Для каждого CWE панель мониторинга содержит описание и примеры уязвимости, а также список связанных CVEs. CWEs организованы по годам, и каждый раздел можно развернуть или сворачивать. Ссылка на эту панель мониторинга помогает вашим усилиям по посреднику уязвимостей, помогая определить наибольшие риски для вашей организации на основе других наблюдаемых эксплойтов.

Известные эксплойты CISA

Хотя существует сотни тысяч обнаруженных уязвимостей CVE, только небольшое подмножество было идентифицировано Агентством по кибербезопасности и инфраструктуре безопасности (CISA), которое недавно использовалось субъектами угроз. Этот список содержит менее 5 % всех определенных CVEs; по этой причине важно помочь специалистам по безопасности определить приоритеты по устранению наибольших рисков для их организации. Те, кто исправляют угрозы, основанные на этом списке, работают с максимальной эффективностью, так как они приоритетируют уязвимости, которые привели к реальным инцидентам безопасности.