Включение авторизации и проверки подлинности конечных пользователей при переносе приложений Java на WebLogic Server в Azure

Это руководство поможет вам включить проверку подлинности и авторизацию конечных пользователей корпоративного уровня для приложений Java на сервере WebLogic Server с помощью идентификатора Microsoft Entra.

Разработчики Java EE ожидают, что стандартные механизмы безопасности платформы будут работать должным образом, даже при перемещении рабочих нагрузок в Azure.

Приложения Azure Oracle WebLogic Server (WLS) позволяют заполнять встроенную область безопасности пользователями из доменных служб Microsoft Entra. При использовании стандартного <security-role> элемента в Java EE в приложениях Azure сведения о пользователе передаются из доменных служб Microsoft Entra через протокол LDAP.

Это руководство разделено на две части. Если у вас уже есть доменные службы Microsoft Entra с защищенным протоколом LDAP, можно перейти к разделу "Настройка WLS ".

В этом руководстве вы узнаете, как:

- Создайте и настройте управляемый домен доменных служб Microsoft Entra.

- Настройте защищенный протокол LDAP для управляемого домена доменных служб Microsoft Entra.

- Включите WebLogic Server для доступа к LDAP в качестве области безопасности по умолчанию.

Это руководство не помогает перенастроить существующее развертывание доменных служб идентификатора Microsoft Entra ID. Тем не менее, следует следовать этому руководству и видеть, какие шаги можно пропустить.

Необходимые компоненты

- Подписка Azure. Если у вас еще нет подписки Azure, создайте бесплатную учетную запись.

- Возможность развертывания доменных служб Microsoft Entra. Дополнительные сведения см. в статье "Создание и настройка управляемого домена доменных служб Microsoft Entra".

- Возможность развертывания одного из приложений Azure WLS, перечисленных в статье "Что такое решения для запуска Oracle WebLogic Server в Azure Виртуальные машины?

- Локальный компьютер с windows с установленными подсистема Windows для Linux (WSL), GNU/Linux или macOS.

- Azure CLI версии 2.54.0 или более поздней.

Рассмотрим контекст миграции

В следующем списке описаны некоторые аспекты миграции локальных установок WLS и идентификатора Microsoft Entra:

- Если у вас уже есть клиент Идентификатора Microsoft Entra без предоставления доменных служб через LDAP, в этом руководстве показано, как предоставить возможность LDAP и интегрировать его с WLS.

- Если сценарий включает в себя лес локальная служба Active Directory, рассмотрите возможность реализации решения гибридного удостоверения с идентификатором Microsoft Entra. Дополнительные сведения см. в документации по гибридной идентификации.

- Если у вас уже есть развертывание локальная служба Active Directory доменных служб (AD DS), изучите пути миграции в разделе "Сравнение самоуправляемых домен Active Directory служб, идентификатора Microsoft Entra и управляемых доменных служб Microsoft Entra".

- Если вы оптимизируете облако, в этом руководстве показано, как начать с нуля с помощью протокола LDAP доменных служб Идентификатора Microsoft Entra и WLS.

- Полный обзор миграции сервера с помощью WebLogic Server на Виртуальные машины Azure см. в статье Миграция приложений WebLogic в Виртуальные машины Azure.

- Дополнительные сведения об идентификаторе Active Directory и Microsoft Entra см. в разделе "Сравнение Active Directory с идентификатором Microsoft Entra".

Настройка управляемого домена доменных служб Microsoft Entra

В этом разделе описаны все действия по настройке управляемого домена доменных служб Microsoft Entra, интегрированного с WLS. Идентификатор Microsoft Entra не поддерживает протокол LDAP или безопасный протокол LDAP. Вместо этого поддержка включена через управляемый экземпляр домена доменных служб Microsoft Entra в клиенте Идентификатора Microsoft Entra.

Примечание.

В этом руководстве используется функция учетной записи пользователя только в облаке для доменных служб Microsoft Entra. Поддерживаются другие типы учетных записей пользователей, но не описаны в этом руководстве.

Создание и настройка управляемого домена доменных служб Microsoft Entra

В этой статье используется отдельный учебник для создания управляемого домена доменных служб Microsoft Entra.

Выполните инструкции по созданию и настройке управляемого домена доменных служб Microsoft Entra до раздела "Включить учетные записи пользователей для доменных служб". Работа с этим разделом отличается в контексте этого руководства, как описано в следующем разделе. Обязательно полностью и правильно выполните действия по настройке DNS.

Запишите значение, указанное при выполнении шага "Введите доменное имя DNS для управляемого домена". Вы используете его далее в этой статье.

Создание пользователей и сброс паролей

В следующих шагах показано, как создавать пользователей и изменять пароли, что требуется для успешного распространения пользователей через LDAP. Если у вас есть управляемый домен доменных служб Microsoft Entra, эти действия могут не потребоваться.

- В портал Azure убедитесь, что подписка, соответствующая клиенту идентификатора Microsoft Entra, в настоящее время является активным каталогом. Чтобы узнать, как выбрать правильный каталог, см. статью "Связать или добавить подписку Azure" в клиент Microsoft Entra. Если выбран неправильный каталог, вы либо не сможете создавать пользователей, либо создавать пользователей в неправильном каталоге.

- В поле поиска в верхней части портал Azure введите "Пользователи".

- Выберите Новый пользователь.

- Убедитесь, что выбран пользователь Create.

- Заполните значения имени пользователя, имени, имени, имени и фамилии. В остальных полях оставьте значения по умолчанию.

- Нажмите кнопку создания.

- Выберите созданного пользователя в таблице.

- Выберите Сброс пароля.

- На открывшейся панели выберите Сбросить пароль.

- Запишите временный пароль.

- В окне "инкогнито" или в частном браузере посетите портал Azure и войдите с помощью учетных данных пользователя и пароля.

- В ответ на запрос измените пароль. Запишите новый пароль. Вы используете его позже.

- Выйдите и закройте окно "инкогнито".

Повторите шаги из "Выбрать нового пользователя" через "Выйти и закрыть" для каждого пользователя, которого вы хотите включить.

Настройка защищенного протокола LDAP для управляемого домена доменных служб Microsoft Entra

В этом разделе приведены отдельные инструкции по извлечению значений для использования в настройке WLS.

Сначала откройте руководство по настройке защищенного LDAP для управляемого домена доменных служб Microsoft Entra в отдельном окне браузера, чтобы просмотреть варианты, приведенные ниже, как описано в руководстве.

Когда вы перейдете к разделу "Экспорт сертификата для клиентских компьютеров", обратите внимание на то, где сохраняется файл сертификата, заканчивающийся .cer. Сертификат используется в качестве входных данных в конфигурацию WLS.

Когда вы перейдете к разделу "Блокировка безопасного доступа LDAP через Интернет", укажите "Любой " в качестве источника. Вы ужесточите правило безопасности с определенным IP-адресом далее в этом руководстве.

Перед выполнением шагов в тестовых запросах к управляемому домену выполните следующие действия, чтобы обеспечить успешное тестирование.

На портал Azure перейдите на страницу обзора экземпляра доменных служб Microsoft Entra.

В области "Параметры" выберите "Свойства".

В правой области страницы прокрутите вниз, пока не увидите группу администрирования. Под этим заголовком вы найдете ссылку на группу Администраторы контроллера доменов AAD. Выберите эту ссылку.

В разделе Управление выберите Участники.

Выберите Добавить участников.

В текстовое поле Поиск введите символы из имени одного из пользователей, которых вы создали на предыдущем шаге, чтобы найти это имя.

Выберите пользователя и нажмите кнопку Выбрать.

Этот пользователь понадобится вам при выполнении шагов из раздела Проверка запросов к управляемому домену.

Примечание.

В следующем списке приведены советы по запросу данных LDAP, которые необходимо выполнить для сбора некоторых значений, необходимых для конфигурации WLS:

- В этом руководстве рекомендуется использовать программу Windows LDP.exe. Эта программа доступна только в Windows. Пользователи, которые не работают с Windows, для этой цели могут использовать Apache Directory Studio.

- При входе в LDAP с помощью LDP.exe имя пользователя — это только часть перед @. Например, если вы используете пользователя

alice@contoso.onmicrosoft.com, для действия привязки LDP.exe нужно указать имя пользователяalice. Кроме того, оставьте программу LDP.exe запущенной с открытым сеансом входа для использования в последующих шагах.

При выполнении инструкций из раздела Настройка зоны DNS для внешнего доступа запишите значение внешнего IP-адреса защищенного протокола LDAP. Вы используете его позже.

Если значение внешнего IP-адреса secure LDAP не является очевидным, выполните следующие действия, чтобы получить IP-адрес:

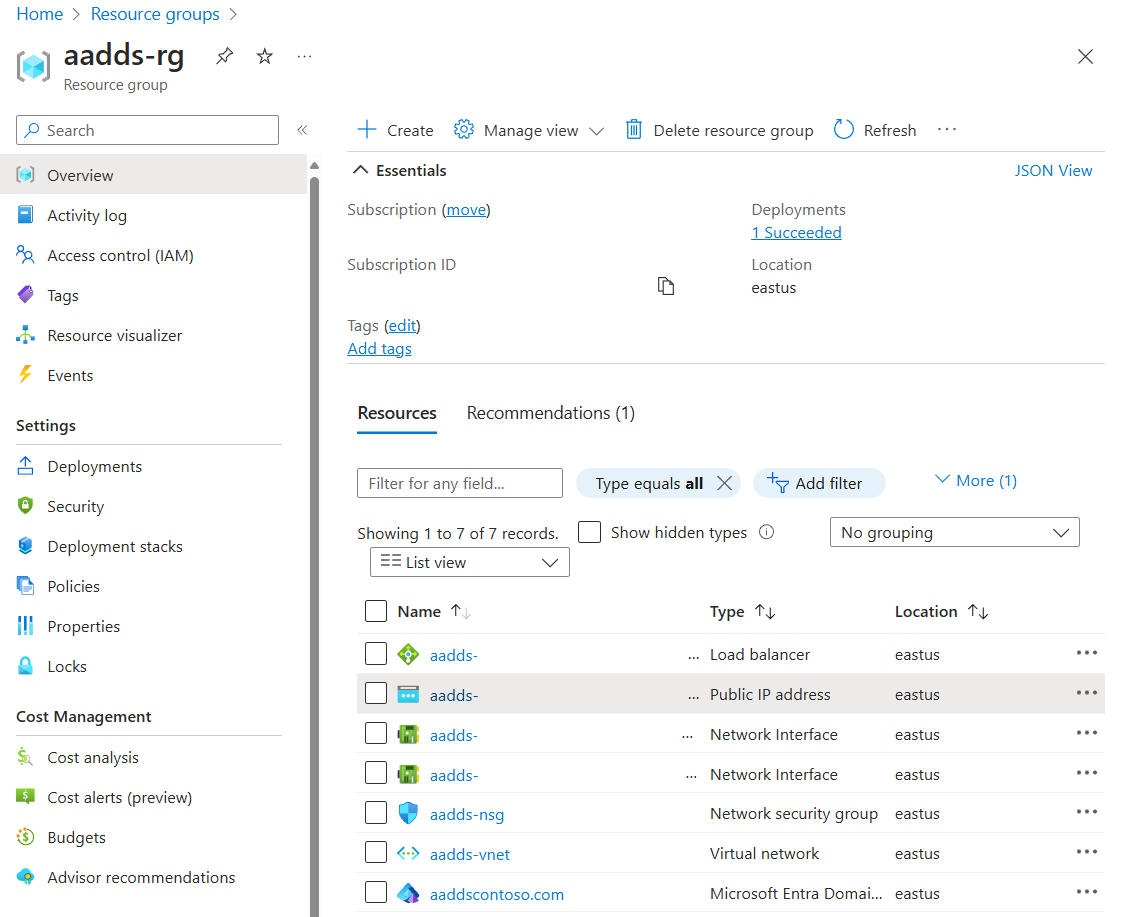

В портал Azure найдите группу ресурсов, содержащую ресурс доменных служб Microsoft Entra.

В списке ресурсов выберите ресурс общедоступного IP-адреса для ресурса доменных служб Microsoft Entra, как показано на следующем снимке экрана. Общедоступный IP-адрес, скорее всего, начинается с

aadds.

Не выполняйте действия, описанные в разделе "Очистка ресурсов ", пока не будет указано, чтобы сделать это в этом руководстве.

Учитывая эти варианты, выполните настройку защищенного LDAP для управляемого домена доменных служб Microsoft Entra. Теперь вы можете собирать значения, которые необходимо предоставить конфигурации WLS.

Примечание.

Дождитесь завершения обработки безопасной конфигурации LDAP, прежде чем перейти к следующему разделу.

Отключение ненадежного TLS v1

По умолчанию доменные службы Microsoft Entra позволяют использовать TLS версии 1, которая считается слабой и не поддерживается в WebLogic Server 14 и более поздних версиях.

В этом разделе показано, как отключить шифр TLS версии 1.

Сначала получите идентификатор ресурса управляемого домена доменной службы Microsoft Entra, который включает LDAP. Следующая команда получает идентификатор экземпляра доменной службы Azure с именем aaddscontoso.comaadds-rgв группе ресурсов:

AADDS_ID=$(az resource show \

--resource-group aadds-rg \

--resource-type "Microsoft.AAD/DomainServices" \

--name aaddscontoso.com \

--query "id" \

--output tsv)

Чтобы отключить TLS версии 1, используйте следующую команду:

az resource update \

--ids $AADDS_ID \

--set properties.domainSecuritySettings.tlsV1=Disabled

Выходные данные отображаются "tlsV1": "Disabled" для domainSecuritySettings, как показано в следующем примере:

"domainSecuritySettings": {

"ntlmV1": "Enabled",

"syncKerberosPasswords": "Enabled",

"syncNtlmPasswords": "Enabled",

"syncOnPremPasswords": "Enabled",

"tlsV1": "Disabled"

}

Дополнительные сведения см. в статье "Защита управляемого домена доменных служб Microsoft Entra".

Примечание.

При добавлении блокировки в ресурс или группу ресурсов при попытке обновить управляемый домен возникает сообщение об ошибке, например: Message: The scope '/subscriptions/xxxxx/resourceGroups/aadds-rg/providers/Microsoft.AAD/domainServices/aaddscontoso.com' cannot perform write operation because the following scope(s) are locked: '/subscriptions/xxxxx/resourceGroups/aadds-rg'. Please remove the lock and try again.

Запишите следующие сведения для управляемого домена доменной службы Microsoft Entra. Эти сведения используются в следующем разделе.

| Свойство | Description |

|---|---|

| Узел сервера | Это значение — это общедоступное DNS-имя, сохраненное при завершении создания и настройки управляемого домена доменных служб идентификатора Microsoft Entra ID. |

| Внешний IP-адрес защищенного протокола LDAP | Это значение — значение внешнего IP-адреса Secure LDAP, сохраненное в разделе "Настройка зоны DNS" для внешнего доступа . |

| Субъект | Чтобы получить это значение, вернитесь к LDP.exe и выполните следующие действия, чтобы получить значение субъекта для использования только в облаке:

|

| Базовое различающееся имя пользователя и базовое различающееся имя группы | В целях этого руководства значения обоих этих свойств одинаковы: основной OU=AADDC Usersэлемент. |

| Пароль для субъекта | Это значение является паролем для пользователя, который был добавлен в группу AAD DC Administrators . |

| Открытый ключ для подключения LDAPS для доменной службы Microsoft Entra | Это значение представляет собой файл .cer , который вы попросили сохранить в стороне после завершения раздела "Экспорт сертификата для клиентских компьютеров". |

Настройка WLS

Этот раздел поможет собрать значения параметров из управляемого домена службы домена Microsoft Entra, развернутого ранее.

При развертывании любого из приложение Azure, перечисленных в разделе "Что такое решения для запуска Oracle WebLogic Server в Azure Виртуальные машины?", можно выполнить действия по интеграции управляемого домена Microsoft Entra с WLS.

После завершения развертывания приложения Azure выполните следующие действия, чтобы найти URL-адрес для доступа к консоли администрирования WebLogic:

- Откройте портал Azure и перейдите в подготовленную группу ресурсов.

- В области навигации в разделе "Параметры" выберите "Развертывания". Вы увидите упорядоченный список развертываний в этой группе ресурсов с последним первым.

- Прокрутите до самой старой записи в этом списке. Эта запись соответствует развертыванию, начатому в предыдущем разделе. Выберите самое старое развертывание, имя которого начинается с чего-то подобного

oracle.. - Выберите Выходные данные. Этот параметр отображает список выходных данных из развертывания.

- Значение adminConsole — это полная общедоступная, видимая в Интернете ссылка на консоль администрирования WLS. Щелкните значок копирования рядом со значением поля, чтобы скопировать ссылку в буфер обмена и сохранить ее в файле.

Примечание.

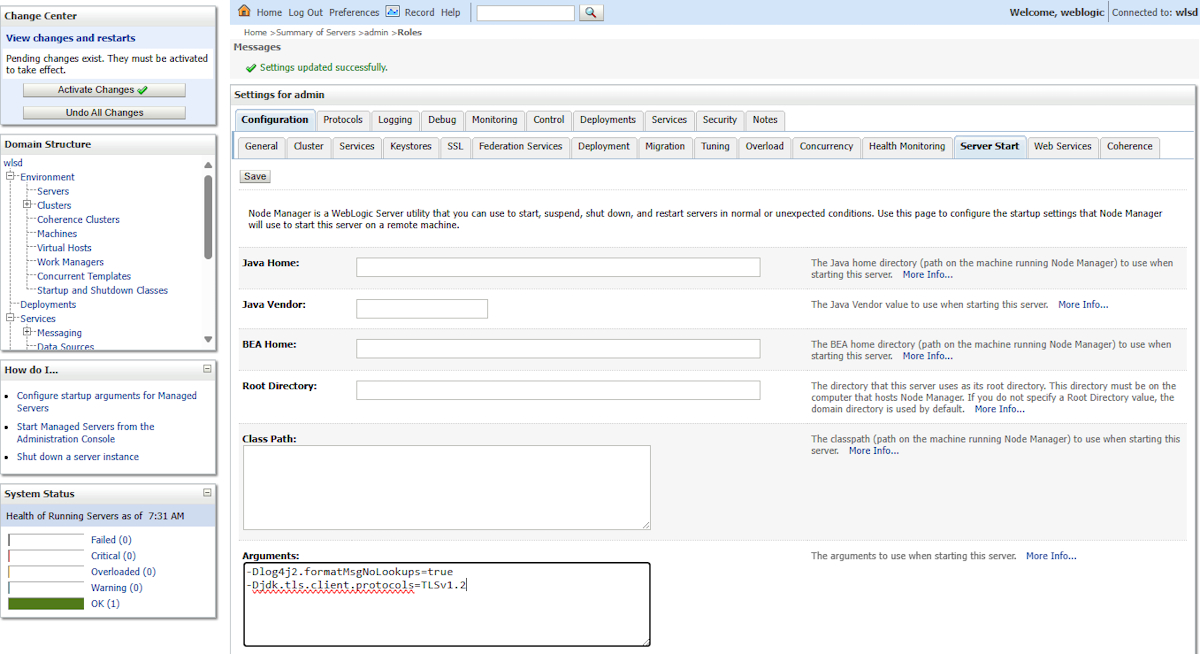

В этом руководстве показано, как использовать TLS версии 1.2 для подключения к серверу LDAP управляемого домена управляемой доменной службы Microsoft Entra. Чтобы обеспечить совместимость, необходимо включить TLS версии 1.2 для развертываний в JDK 8.

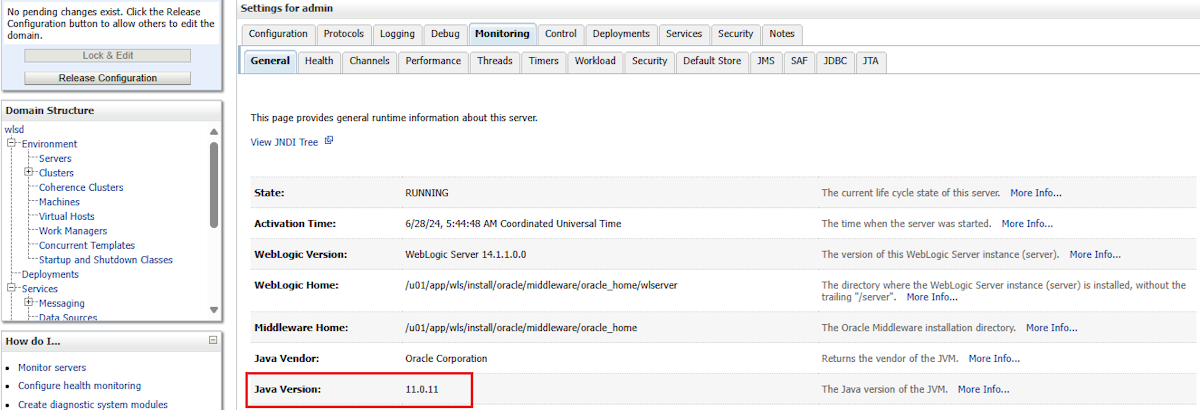

Чтобы проверить версию JDK, выполните следующие действия.

Вставьте значение adminConsole в адресную строку браузера, а затем войдите в консоль администрирования WLS.

В разделе "Структура домена" выберите "Общие>>>, а затем найдите версию Java.

Если версия Java 8, включите TLS версии 1.2, выполнив следующие действия:

Интеграция управляемого домена microsoft Entra Domain Service с WLS

При запуске сервера администрирования WebLogic и управляемого домена службы домена Microsoft Entra, развернутого и защищенного с помощью LDAPs, теперь можно запустить конфигурацию.

Отправка и импорт общедоступного ЦС

WLS взаимодействует с управляемым доменом с помощью secure LDAP (LDAPS), который является LDAP через протокол SSL или TLS. Чтобы установить это подключение, необходимо отправить и импортировать сертификат общедоступного центра сертификации (ЦС) ( файл .cer ) в хранилище ключей доверия WLS.

Отправьте и импортируйте сертификат на виртуальную машину, на которой запущен сервер администрирования, выполните следующие действия:

Включите доступ,

adminVMследуя инструкциям в разделе "Подключение к виртуальной машине" краткого руководства. Развертывание webLogic Server в Azure Виртуальные машины.Откройте терминал Bash, а затем отправьте сертификат с помощью следующих команд. Замените

ADMIN_PUBLIC_IPзначение реальным значением, которое можно найти в портал Azure. Необходимо ввести пароль, используемый для подключения компьютера.export CER_FILE_NAME=azure-ad-ds-client.cer export ADMIN_PUBLIC_IP="<admin-public-ip>" export ADMIN_VM_USER="weblogic" cd <path-to-cert> scp ${CER_FILE_NAME} "$ADMIN_VM_USER@$ADMIN_PUBLIC_IP":/home/${ADMIN_VM_USER}/${CER_FILE_NAME}После отправки сертификата необходимо переместить его в папку домена WLS /u01/domains и изменить его владение с

oracle:oracleпомощью следующих команд:export RESOURCE_GROUP_NAME=contoso-rg export ADMIN_VM_NAME=adminVM export CA_PATH=/u01/domains/${CER_FILE_NAME} az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "mv /home/${ADMIN_VM_USER}/${CER_FILE_NAME} /u01/domains; chown oracle:oracle ${CA_PATH}"Импортируйте сертификат в хранилище ключей. Приложение Azure подготавливает WLS с хранилищем доверия по умолчанию в

<jvm-path-to-security>/cacerts. Конкретный путь может отличаться в зависимости от версии JDK. Вы можете импортировать общедоступный ЦС управляемого домена доменной службы Microsoft Entra, выполнив следующие действия.Запросите скрипт, используемый для задания переменных среды домена.

export DOMIAN_FILE_PATH=$(az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts "find /u01/domains -name setDomainEnv.sh" \ --query value[*].message \ --output tsv \ | sed -n '/\[stdout\]/!b; n; p') echo $DOMIAN_FILE_PATHИмпортируйте ЦС с помощью следующей команды. Обратите внимание на версию Java, которую вы проверили в предыдущем разделе.

az vm run-command invoke \ --resource-group $RESOURCE_GROUP_NAME \ --name ${ADMIN_VM_NAME} \ --command-id RunShellScript \ --scripts ". ${DOMIAN_FILE_PATH};export JVM_CER_PATH=\${JAVA_HOME}/lib/security/cacerts;\${JAVA_HOME}/bin/keytool -noprompt -import -alias aadtrust -file ${CA_PATH} -keystore \${JVM_CER_PATH} -storepass changeit"

Выходные данные должны соответствовать следующему примеру.

{ "value": [ { "code": "ProvisioningState/succeeded", "displayStatus": "Provisioning succeeded", "level": "Info", "message": "Enable succeeded: \n[stdout]\n\n[stderr]\nCertificate was added to keystore\n", "time": null } ] }

Примечание.

Если вы настраиваете хранилище доверия, необходимо импортировать общедоступный ЦС управляемого домена службы домена Entra в хранилище ключей доверия. Не нужно импортировать сертификат на управляемые серверы WLS. Дополнительные сведения см. в разделе "Настройка WebLogic для использования LDAP".

Настройка проверки имени узла WLS

Так как настройка защищенного протокола LDAP для управляемого домена доменных служб Microsoft Entra использует подстановочный знак *.aaddscontoso.com для имени узла в сертификате, необходимо настроить сервер администрирования WLS с соответствующей проверкой имени узла. Чтобы отключить проверку, выполните следующие действия. Для WLS 14 и более поздних версий можно выбрать проверку имени узла подстановочного знака.

- Вставьте значение adminConsole в браузер и войдите в консоль администрирования WLS.

- В центре изменений выберите "Блокировка" и "Изменить".

- Выберите "Дополнительно" администратора>>

- Рядом с проверкой имени узла выберите "Нет".

- Нажмите кнопку "Сохранить и активировать изменения" , чтобы сохранить конфигурацию.

Разрешение трафика для безопасного доступа LDAP

С поддержкой безопасного доступа LDAP через Интернет можно обновить зону DNS, чтобы клиентские компьютеры могли найти этот управляемый домен. Значение внешнего IP-адреса secure LDAP отображается на вкладке "Свойства " для управляемого домена. Дополнительные сведения см. в разделе "Настройка зоны DNS" для внешнего доступа.

Если у вас нет зарегистрированной зоны DNS, можно добавить запись в adminVM файл узлов, чтобы разрешить трафик для ldaps.<managed-domain-dns-name> внешнего IP-адреса (здесь ldaps.aaddscontoso.com). Измените значение с помощью ваших команд перед выполнением следующих команд:

export LDAPS_DNS=ldaps.aaddscontoso.com

export LDAPS_EXTERNAL_IP=<entra-domain-services-manged-domain-external-ip>

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "echo \"${LDAPS_EXTERNAL_IP} ${LDAPS_DNS}\" >> /etc/hosts"

Выполните следующую команду, чтобы перезапустить сервер администрирования, чтобы загрузить конфигурации:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Создание и настройка поставщика проверки подлинности LDAP

С разрешением импортированного и безопасного трафика доступа LDAP можно настроить поставщик LDAP из консоли WLS, выполнив следующие действия.

Вставьте значение adminConsole в адресную строку браузера и войдите в консоль администрирования WLS.

В разделе "Центр изменений" выберите "Блокировка" и "Изменить".

В разделе "Структура домена" выберите > и используйте следующие значения для создания нового поставщика проверки подлинности.

- В поле " Имя" введите

AzureEntraIDLDAPProvider. - Для типа выберите

ActiveDirectoryAuthenticator.

- В поле " Имя" введите

Выберите ОК, чтобы сохранить изменения.

В списке поставщиков выберите AzureEntraIDLDAPProvider.

Для флага>выберите "ДОСТАТОЧНО".

Щелкните Сохранить для сохранения изменений.

Для конкретного поставщика конфигурации>введите полученные ранее сведения об управляемом подключении доменных служб Microsoft Entra. Действия по получению значения перечислены в таблице по настройке защищенного протокола LDAP для управляемого домена доменных служб Microsoft Entra.

Заполните следующие обязательные поля, сохраняя другие поля со значениями по умолчанию:

Товар Значение Пример значения Узел Сервер DNS для управляемого домена LDAP ldaps.<managed-domain-dns-name>ldaps.aaddscontoso.comпорт. 636636Основной Субъект только вашего облачного пользователя CN=WLSTest,OU=AADDC Users,DC=aaddscontoso,DC=comУчетные данные Учетные данные только пользователя облака - SSLEnabled Выбрано - Пользовательский базовый DN Различающееся имя пользователя (DN) OU=AADDC Users,DC=aaddscontoso,DC=comПользователь из фильтра имен (&(sAMAccountName=%u)(objectclass=user))(&(sAMAccountName=%u)(objectclass=user))Атрибут имени пользователя sAMAccountNamesAMAccountNameКласс объектов пользователя useruserГрупповая база DN Базовый DN группы. OU=AADDC Users,DC=aaddscontoso,DC=comПоиск членства в группах limitlimitМаксимальный уровень поиска членства в группах 11Использование групп маркеров для поиска членства в группах Выбрано - Размер пула подключений 55Connect Timeout 120120Ограничение повторных попыток подключения 55Ограничение времени на результаты 300300Сохранение активности включено Выбрано - Кэширование включено Выбрано - Размер кэша 40004000TTL кэша 300300Нажмите кнопку "Сохранить", чтобы сохранить поставщика.

Выберите "Производительность " рядом с конфигурацией.

Выберите включить кэширование иерархии подстановки членства в группе.

Выберите включить кэширование идентификатора безопасности для группирования подстановок.

Выберите Сохранить, чтобы сохранить конфигурацию.

Нажмите кнопку "Активировать изменения" , чтобы вызвать изменения.

Примечание.

Обратите внимание на имя узла сервера LDAP. Ее необходимо указать в формате ldaps.<managed-domain-dns-name>. В этом примере используется значение ldaps.aaddscontoso.com.

Если возникает ошибка, например [Security:090834]No LDAP connection could be established. ldap://dscontoso.com:636 Cannot contact LDAP server, попробуйте перезапустить adminVM эту проблему.

Чтобы изменения вступили в силу, необходимо перезапустить сервер администрирования WLS. Выполните следующую команду, чтобы перезапустить сервер администрирования:

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl stop wls_admin"

az vm run-command invoke \

--resource-group $RESOURCE_GROUP_NAME \

--name ${ADMIN_VM_NAME} \

--command-id RunShellScript \

--scripts "systemctl start wls_admin"

Примечание.

Если вы выполняете проверку подлинности приложения в кластере с пользователями из идентификатора Microsoft Entra, необходимо перезапустить управляемый сервер для активации поставщика. Это можно сделать, перезагрузив виртуальную машину, на котором размещен сервер.

Проверка

После перезапуска сервера администрирования выполните следующие действия, чтобы убедиться, что интеграция выполнена успешно.

- Откройте консоль администратора WLS.

- В области навигации разверните дерево и выберите "Области безопасности" для поставщиков> myrealm.>

- Если интеграция прошла успешно, можно найти поставщика идентификатора Microsoft Entra, например

AzureEntraIDLDAPProvider. - В области навигации разверните дерево и выберите >>Users and Groups.

- Если интеграция прошла успешно, вы можете найти пользователей из поставщика идентификатора Microsoft Entra.

Примечание.

Загрузка пользователей занимает несколько минут при первом доступе к пользователям и группам. WLS кэширует пользователей и ускоряет следующий доступ.

Блокировка и защита доступа по протоколу LDAP через Интернет

При сохранении защищенного LDAP на предыдущих шагах задайте источник как "Любой " для AllowLDAPS правила в группе безопасности сети. Теперь, когда сервер администрирования WLS развернут и подключен к LDAP, получите его общедоступный IP-адрес с помощью портал Azure. Вернитесь к разделу Блокировка доступа по защищенному протокол LDAP через Интернет и измените значение Любой на конкретный IP-адрес для сервера администрирования WLS.

Очистка ресурсов

Теперь пришло время выполнить действия, описанные в разделе "Очистка ресурсов" в разделе "Настройка защищенного LDAP" для управляемого домена доменных служб Microsoft Entra.

Следующие шаги

Изучите другие аспекты миграции приложений WebLogic Server в Azure.