Интеграция Palo Alto с Microsoft Defender для Интернета вещей

В этой статье описывается, как интегрировать Palo Alto с Microsoft Defender для Интернета вещей, чтобы просматривать сведения Palo Alto и Defender для Интернета вещей в одном месте или использовать данные Defender для Интернета вещей для настройки блокирующих действий в Palo Alto.

Просмотр сведений Defender для Интернета вещей и Palo Alto вместе предоставляет аналитикам SOC с многомерной видимостью, чтобы они могли блокировать критические угрозы быстрее.

Интеграция на основе облака

Совет

Интеграция безопасности на основе облака обеспечивает несколько преимуществ по сравнению с локальными решениями, такими как централизованное, упрощенное управление датчиками и централизованный мониторинг безопасности.

К другим преимуществам относятся мониторинг в режиме реального времени, эффективное использование ресурсов, повышение масштабируемости и надежность, улучшенная защита от угроз безопасности, упрощенное обслуживание и обновления, а также простая интеграция с сторонними решениями.

Если вы интегрируете облачный датчик OT с Palo Alto, рекомендуется подключить Defender для Интернета вещей к Microsoft Sentinel.

Установите одно или несколько следующих решений для просмотра данных Palo Alto и Defender для Интернета вещей в Microsoft Sentinel.

Microsoft Sentinel — это масштабируемая облачная служба для управления событиями безопасности (SIEM) автоматического реагирования (SOAR). Команды SOC могут использовать интеграцию между Microsoft Defender для Интернета вещей и Microsoft Sentinel для сбора данных в сетях, обнаружения и исследования угроз и реагирования на инциденты.

В Microsoft Sentinel соединитель данных и решение Defender для Интернета вещей выводит встроенное содержимое безопасности в команды SOC, помогая им просматривать, анализировать и реагировать на оповещения безопасности OT и понимать созданные инциденты в более широком содержимом организационных угроз.

Дополнительные сведения см. в разделе:

- Руководство по Подключение Microsoft Defender для Интернета вещей с помощью Microsoft Sentinel

- Руководство. Изучение и обнаружение угроз для устройств Интернета вещей

Локальные интеграции

Если вы работаете с сетевым датчиком, локальным управляемым датчиком OT, вам потребуется локальное решение для просмотра сведений Defender для Интернета вещей и Palo Alto в том же месте.

В таких случаях рекомендуется настроить датчик OT для отправки файлов системного журнала непосредственно в Palo Alto или использовать встроенный API Defender для Интернета вещей.

Дополнительные сведения см. в разделе:

Локальная интеграция (устаревшая версия)

В этом разделе описывается, как интегрировать и использовать Palo Alto с Microsoft Defender для Интернета вещей с помощью устаревшей локальной интеграции, которая автоматически создает новые политики в NMS и Panorama Сети Palo Alto Network.

Важно!

Устаревшая интеграция Palo Alto Panorama поддерживается до октября 2024 г. с помощью датчика версии 23.1.3 и не будет поддерживаться в предстоящих основных версиях программного обеспечения. Для клиентов, использующих устаревшую интеграцию, рекомендуется перейти к одному из следующих методов:

- Если вы интегрируете решение безопасности с облачными системами, рекомендуется использовать соединители данных через Microsoft Sentinel.

- Для локальной интеграции рекомендуется настроить датчик OT для пересылки событий системного журнала или использовать API Defender для Интернета вещей.

В следующей таблице показано, какие инциденты предназначены для этой интеграции:

| Тип инцидента | Description |

|---|---|

| Неавторизованные изменения PLC | Обновление лестничной логики или встроенного ПО устройства. Это оповещение может указывать на допустимое действие или попытку компрометации устройства. Компрометация может произойти путем вставки вредоносного кода, такого как троянская программа удаленного доступа (троянский конь), или параметров, вызывающих физический процесс, например вращение турбины небезопасным образом. |

| Нарушение протокола | Структура пакета или значение поля, нарушающее спецификацию протокола. Это оповещение может указывать на неправильно настроенное приложение или вредоносную попытку компрометации устройства. Например, может создать условие для переполнения буфера на целевом устройстве. |

| Отключить PLC | Команда, которая вызывает остановку работы устройства, тем самым создавая риск для физического процесса, управляемого PLC. |

| Промышленные вредоносные программы, обнаруженные в сети ICS | Вредоносные программы, управляющие устройствами ICS с помощью собственных протоколов, таких как TRITON и Industroyer. Defender для Интернета вещей также обнаруживает вредоносные программы, которые были перемещены в среду ICS и SCADA. Например, Conficker, WannaCry и NotPetya. |

| Проверка вредоносных программ | Средства рекогносцировки, которые собирают данные о конфигурации системы на этапе предварительной атаки. Например, Havex Troja сканирует промышленные сети для устройств, использующих протокол OPC - стандартный протокол для систем SCADA под управлением Windows для взаимодействия с устройствами ICS. |

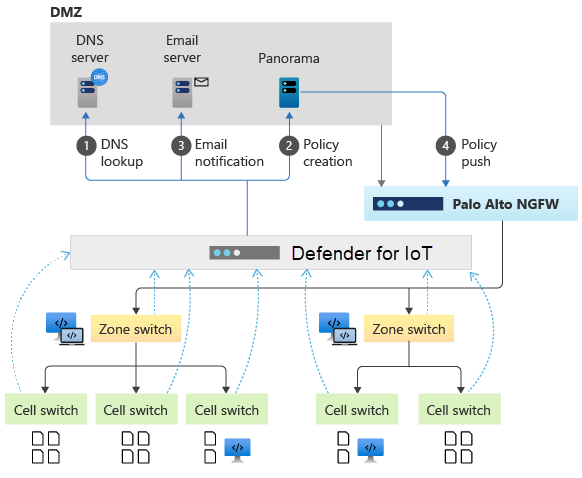

Когда Defender для Интернета вещей обнаруживает предварительно настроенный вариант использования, кнопка "Блокировать источник " добавляется в оповещение. Затем, когда пользователь Defender для Интернета вещей выбирает кнопку "Блокировать источник" , Defender для Интернета вещей создает политики в Panorama, отправляя предопределенное правило пересылки.

Политика применяется только в том случае, если администратор Panorama передает его на соответствующий NGFW в сети.

В ИТ-сетях могут быть динамические IP-адреса. Таким образом, для таких подсетей политика должна основываться на полном доменном имени (DNS-имя), а не на IP-адресе. Defender для Интернета вещей выполняет обратный просмотр и сопоставляет устройства с динамическим IP-адресом с их полным доменным именем (DNS-имя) через заданное количество часов.

Кроме того, Defender для Интернета вещей отправляет электронное письмо соответствующему пользователю Panorama с уведомлением о том, что новая политика, созданная Defender для Интернета вещей, ожидает утверждения. На рисунке ниже представлена архитектура интеграции Defender для Интернета вещей и Panorama:

Необходимые компоненты

Прежде чем приступить к работе, убедитесь, что у вас есть следующие необходимые компоненты:

- Подтверждение администратором Panorama, чтобы разрешить автоматическую блокировку.

- Доступ к датчику Defender для Интернета вещей OT в качестве пользователя Администратор.

Настройка подстановки DNS

Первым шагом в создании политик блокировки панорамы в Defender для Интернета вещей является настройка поиска в DNS.

Настройка поиска в DNS

Войдите в датчик OT и выберите параметры сети>мониторинга>сети DNS обратного поиска.

Включите переключатель Включить, чтобы активировать поиск.

В поле "Обратный поиск расписания" определите параметры планирования:

- В определенное время: укажите, в какое время ежедневно будет выполняться обратный просмотр.

- Через фиксированные интервалы (в часах): задайте частоту выполнения обратного просмотра.

Выберите и добавьте DNS-сервер и добавьте следующие сведения:

Параметр Описание DNS-сервер Введите IP-адрес или полное доменное имя сетевого DNS-сервера. Порт DNS-сервера Введите порт, используемый для запроса DNS-сервера. Количество меток Чтобы настроить разрешение полного доменного имени DNS, добавьте число меток домена, которое будет отображаться.

Отображаются до 30 символов в направлении слева направо.Подсети Задайте диапазон подсети динамического IP-адреса.

Диапазон, в котором Defender для Интернета вещей выполняет обратный просмотр IP-адресов в DNS-сервере, чтобы сопоставить их с текущим полным доменным именем.Чтобы проверить правильность параметров DNS, выберите Проверить. Этот тест служит для проверки настройки IP-адреса и порта DNS-сервера.

Выберите Сохранить.

По завершении продолжайте создавать правила пересылки по мере необходимости:

- Настройка немедленной блокировки с помощью указанного брандмауэра Palo Alto

- Блокировать подозрительный трафик с помощью брандмауэра Palo Alto

Настройка немедленной блокировки с помощью указанного брандмауэра Palo Alto

Настройте автоматическую блокировку в таких случаях, как оповещения, связанные с вредоносными программами, путем настройки правила пересылки Defender для Интернета вещей для отправки команды блокировки непосредственно в определенный брандмауэр Palo Alto.

Когда Defender для Интернета вещей обнаруживает критическую угрозу, он отправляет оповещение, которое включает возможность блокировки зараженного источника. При выборе параметра Блокировать источник в сведениях предупреждения активируется правило переадресации, которое отправляет команду блокировки в указанный брандмауэр Palo Alto.

При создании правила пересылки:

В области действий определите сервер, узел, порт и учетные данные для Palo Alto NGFW.

Настройте следующие параметры, чтобы разрешить блокировку подозрительных источников брандмауэром Palo Alto:

Параметр Описание Блокировать недопустимые коды функций Нарушения протокола — недопустимое значение поля, нарушающее спецификацию протокола ICS (потенциальный эксплойт). Блокировать несанкционированное программирование PLC или обновления встроенного ПО Несанкционированные изменения PLC. Блокировка несанкционированной остановки PLC Остановка PLC (простой). Блокировка оповещений, связанных с вредоносными программами Блокировка попыток промышленной вредоносной программы (TRITON, NotPetya и т. д.).

Можно выбрать параметр Автоматическая блокировка.

В этом случае блокировка выполняется автоматически и немедленно.Блокировка несанкционированного сканирования Несанкционированное сканирование (потенциальная разведка).

Дополнительные сведения см. в разделе "Переадресация локальных оповещений OT".

Блокировка подозрительного трафика с помощью брандмауэра Palo Alto

Настройте правило пересылки Defender для Интернета вещей, чтобы заблокировать подозрительный трафик с помощью брандмауэра Palo Alto.

При создании правила пересылки:

В области действий определите сервер, узел, порт и учетные данные для Palo Alto NGFW.

Определите, как выполняется блокировка, как показано ниже.

- По IP-адресу: политики блокировки на Panorama всегда создаются на основе IP-адреса.

- По полному доменному имени или IP-адресу: политики блокировки создаются на Panorama на основе полного доменного имени, если оно существует, в противном случае на основе IP-адреса.

В поле "Электронная почта" введите адрес электронной почты для электронной почты уведомления о политике.

Примечание.

Убедитесь, что почтовый сервер настроен в Defender для Интернета вещей. Если адрес электронной почты не указан, то Defender для Интернета вещей не будет отправлять уведомления по электронной почте.

Настройте следующие параметры, чтобы разрешить блокировку подозрительных источников в Palo Alto Panorama:

Параметр Описание Блокировать недопустимые коды функций Нарушения протокола — недопустимое значение поля, нарушающее спецификацию протокола ICS (потенциальный эксплойт). Блокировать несанкционированное программирование PLC или обновления встроенного ПО Несанкционированные изменения PLC. Блокировка несанкционированной остановки PLC Остановка PLC (простой). Блокировка оповещений, связанных с вредоносными программами Блокировка попыток промышленной вредоносной программы (TRITON, NotPetya и т. д.).

Можно выбрать параметр Автоматическая блокировка.

В этом случае блокировка выполняется автоматически и немедленно.Блокировка несанкционированного сканирования Несанкционированное сканирование (потенциальная разведка).

Дополнительные сведения см. в разделе "Переадресация локальных оповещений OT".

Блокировать определенные подозрительные источники

После создания правила пересылки выполните следующие действия, чтобы заблокировать определенные подозрительные источники:

На странице оповещений датчика OT найдите и выберите оповещение, связанное с интеграцией Palo Alto.

Чтобы автоматически блокировать подозрительный источник, выберите пункт Блокировать источник.

В диалоговом окне Подтверждение нажмите кнопку ОК.

Подозрительный источник теперь блокируется брандмауэром Palo Alto.