Сканирование уязвимостей в Microsoft Defender для облака использует интегрированные Управление уязвимостями Microsoft Defender, для сканирования компьютеров для инвентаризации программного обеспечения и уязвимостей, а также предоставления результатов и аналитических сведений в Defender для облака. Если вы используете другое решение для оценки уязвимостей, вы можете перейти к службе "Управление уязвимостями Защитника" с помощью инструкций, описанных в этой статье.

Переход к проверке с помощью службы "Управление уязвимостями Defender"

Необходимые компоненты

- Проверка поддерживаемых компьютеров

- Убедитесь, что у вас включен план Defender для серверов.

- План должен включать интеграцию Defender для конечной точки.

- Для развертывания требуются разрешения владельца (уровня группы ресурсов).

- Вам нужны разрешения средства чтения безопасности для просмотра результатов уязвимостей.

Переход с помощью политики Azure для виртуальных машин Azure

Выполните следующие действия:

Войдите на портал Azure.

Перейдите к определениям политик>.

Найдите

Setup subscriptions to transition to an alternative vulnerability assessment solution.Выберите Назначить.

Выберите область и введите имя назначения.

Выберите Review + create (Просмотреть и создать).

Проверьте указанные сведения и щелкните Создать.

Эта политика гарантирует, что все виртуальные машины в выбранной подписке защищены встроенным решением для управления уязвимостями Defender.

После завершения перехода на решение "Управление уязвимостями Защитника" необходимо удалить старое решение для оценки уязвимостей.

Переход в портал Azure

В портал Azure у вас есть возможность изменить решение оценки уязвимостей на встроенное решение для управления уязвимостями Defender.

Войдите на портал Azure.

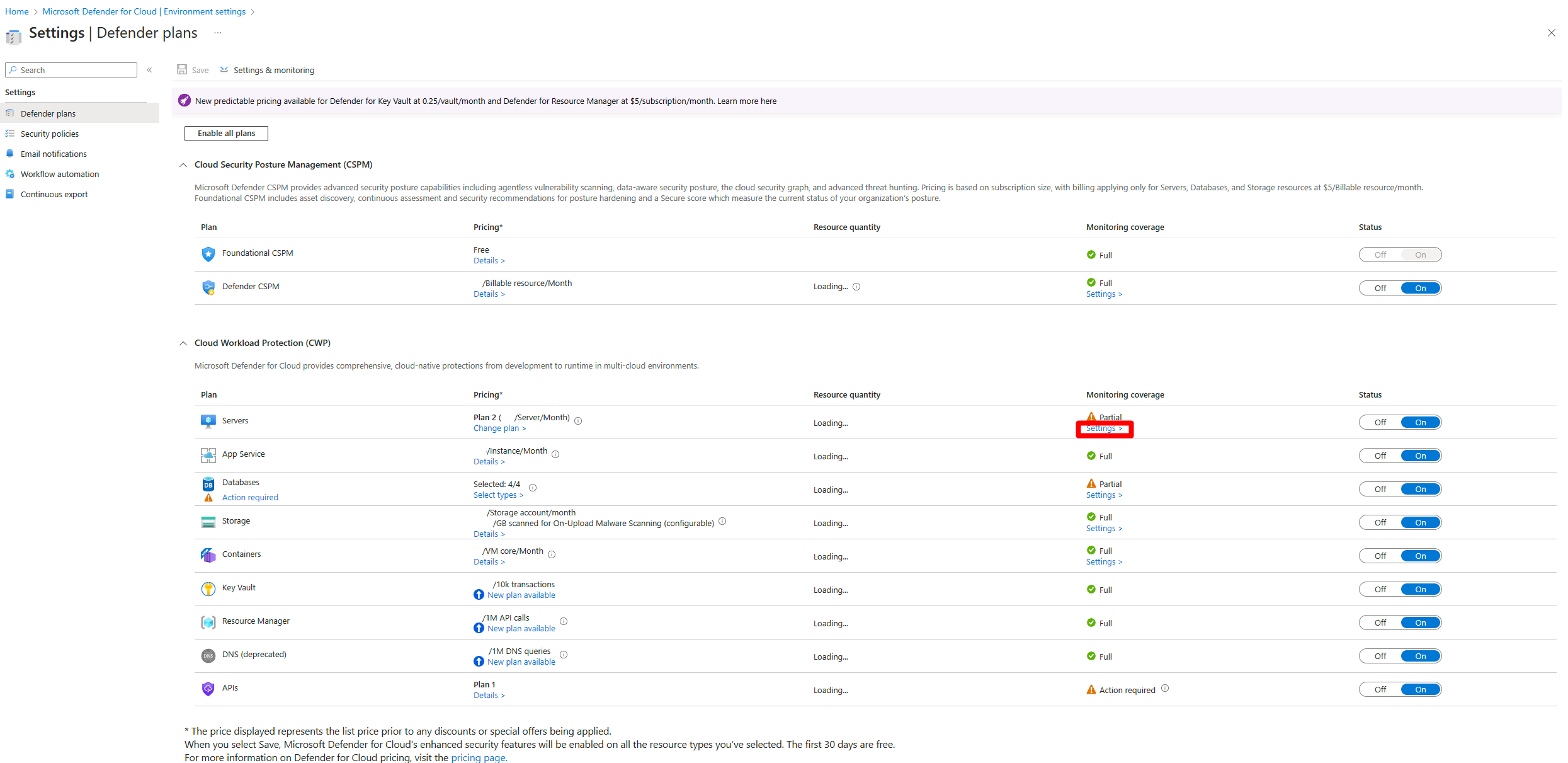

Перейдите к параметрам Microsoft Defender для облака> Environment

Выберите соответствующую подписку.

Найдите план Defender для серверов и выберите "Параметры".

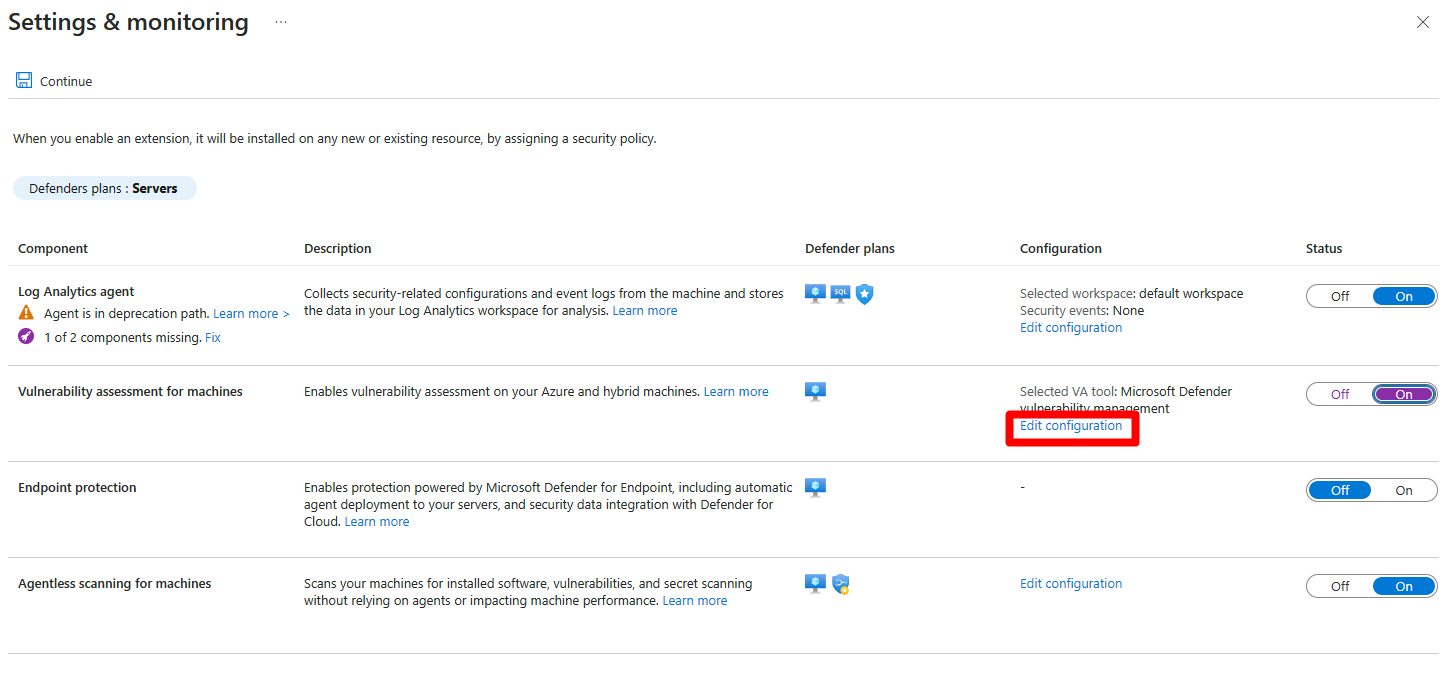

Переключите переключатель

Vulnerability assessment for machinesвкл.Если

Vulnerability assessment for machinesон уже установлен, выберите "Изменить конфигурацию"Выберите Управление уязвимостями Microsoft Defender.

Выберите Применить.

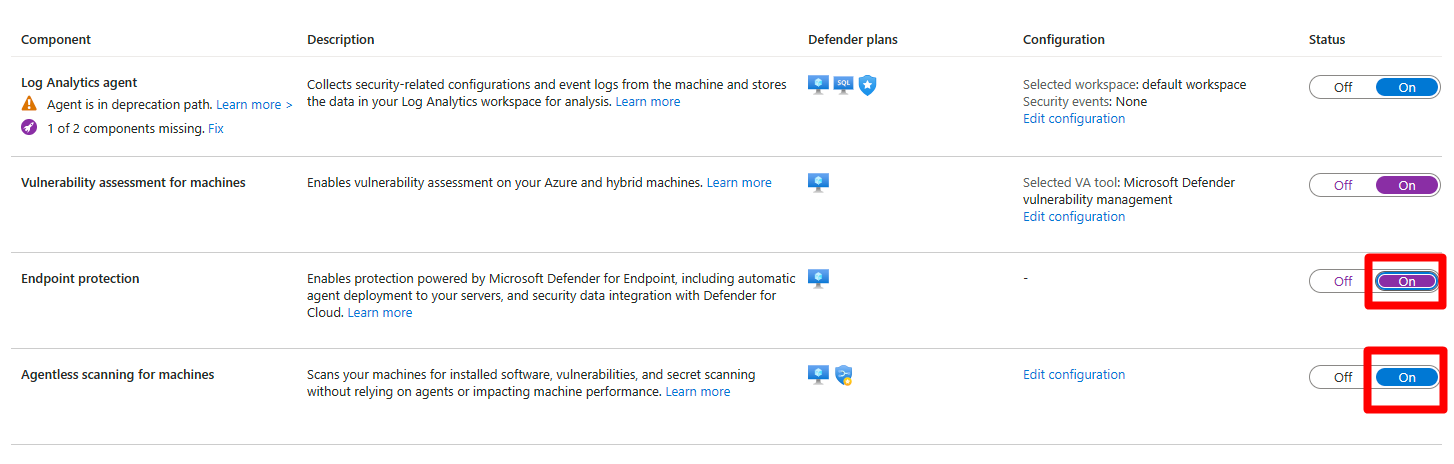

Убедитесь,

Agentless scanning for machinesчтоEndpoint protectionили включено.Выберите Продолжить.

Выберите Сохранить.

После завершения перехода на решение "Управление уязвимостями Защитника" необходимо удалить старое решение для оценки уязвимостей.

Переход с помощью REST API

REST API для виртуальных машин Azure

С помощью этого REST API вы можете легко перенести подписку в большом масштабе из любого решения оценки уязвимостей в решение "Управление уязвимостями Защитника".

PUT https://management.azure.com/subscriptions/{subscriptionId}/providers/Microsoft.Security/serverVulnerabilityAssessmentsSettings/AzureServersSetting?api-version=2022-01-01-preview

{

"kind": "AzureServersSetting",

"properties": {

"selectedProvider": "MdeTvm"

}

}

Once you complete the transition to the Defender Vulnerability Management solution, you need to remove the old vulnerability assessment solution.

REST API for multicloud VMs

Using this REST API, you can easily migrate your subscription, at scale, from any vulnerability assessment solution to the Defender Vulnerability Management solution.

PUT https://management.azure.com/subscriptions/{subscriptionId}/resourcegroups/{resourceGroupName}/providers/Microsoft.Security/securityconnectors/{connectorName}?api-version=2022-08-01-preview

{

"properties": {

"hierarchyIdentifier": "{GcpProjectNumber}",

"environmentName": "GCP",

"offerings": [

{

"offeringType": "CspmMonitorGcp",

"nativeCloudConnection": {

"workloadIdentityProviderId": "{cspm}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

}

},

{

"offeringType": "DefenderCspmGcp"

},

{

"offeringType": "DefenderForServersGcp",

"defenderForServers": {

"workloadIdentityProviderId": "{defender-for-servers}",

"serviceAccountEmailAddress": "{emailAddressRemainsAsIs}"

},

"arcAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"mdeAutoProvisioning": {

"enabled": true,

"configuration": {}

},

"vaAutoProvisioning": {

"enabled": true,

"configuration": {

"type": "TVM"

}

},

"subPlan": "{P1/P2}"

}

],

"environmentData": {

"environmentType": "GcpProject",

"projectDetails": {

"projectId": "{GcpProjectId}",

"projectNumber": "{GcpProjectNumber}",

"workloadIdentityPoolId": "{identityPoolIdRemainsTheSame}"

}

}

},

"location": "{connectorRegion}"

}

Remove the old vulnerability assessment solution

After migrating to the built-in Defender Vulnerability Management solution in Defender for Cloud, offboard each VM from their old vulnerability assessment solution. To delete the VM extension, you can use the Remove-AzVMExtension PowerShell cmdlet or a REST API Delete request.