Подготовка ресурсов Azure для экспорта в Splunk и QRadar

Для потоковой передачи Microsoft Defender для облака оповещений системы безопасности в IBM QRadar и Splunk необходимо настроить ресурсы в Azure, такие как Центры событий и идентификатор Microsoft Entra. Ниже приведены инструкции по настройке этих ресурсов на портале Azure, но вы также можете настроить их с помощью скрипта PowerShell. Перед настройкой ресурсов Azure для экспорта оповещений в QRadar и Splunk обязательно просмотрите раздел Потоковая передача оповещений в QRadar и Splunk.

Чтобы настроить ресурсы Azure для QRadar и Splunk на портале Azure:

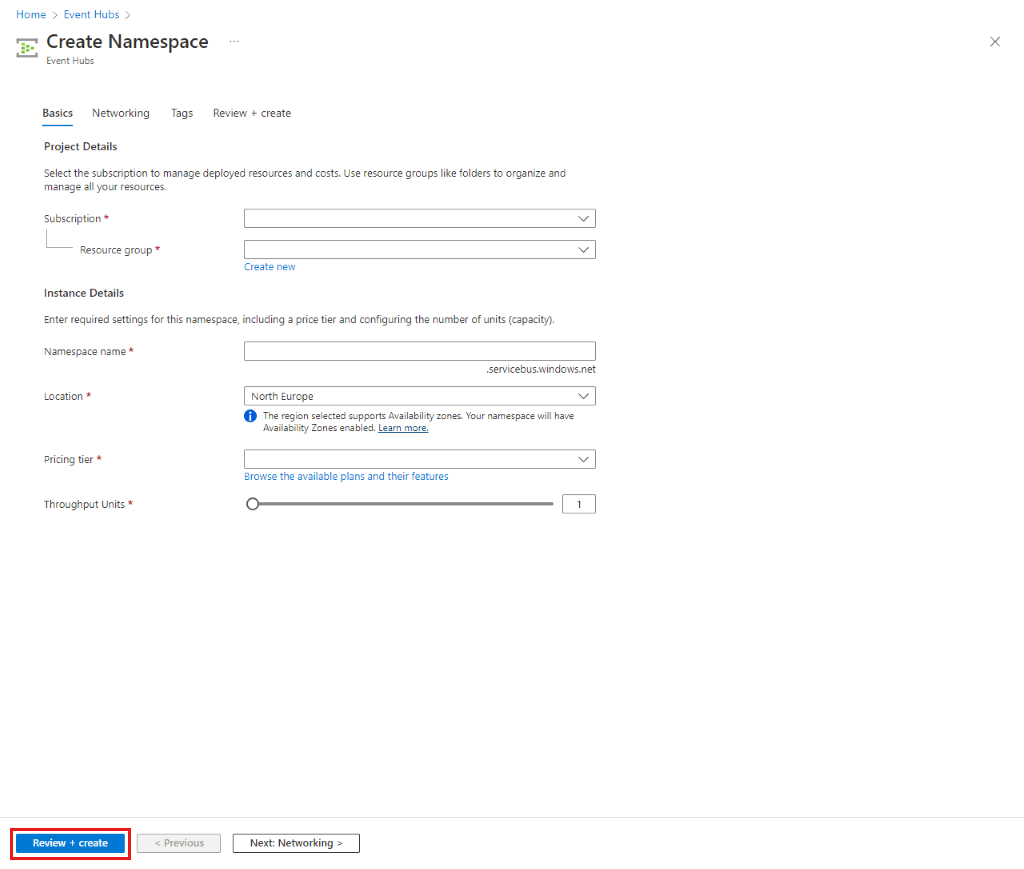

Шаг 1. Создание пространства имен Центров событий и концентратора событий с разрешениями на отправку

В службе Центров событий создайте пространство имен Центров событий.

- Нажмите кнопку создания.

- Введите сведения о пространстве имен, выберите Проверить и создать и щелкните Создать.

Создайте концентратор событий.

- В создаваемом пространстве имен выберите + Концентратор событий.

- Введите сведения о концентраторе событий, выберите Проверить и создать и щелкните Создать.

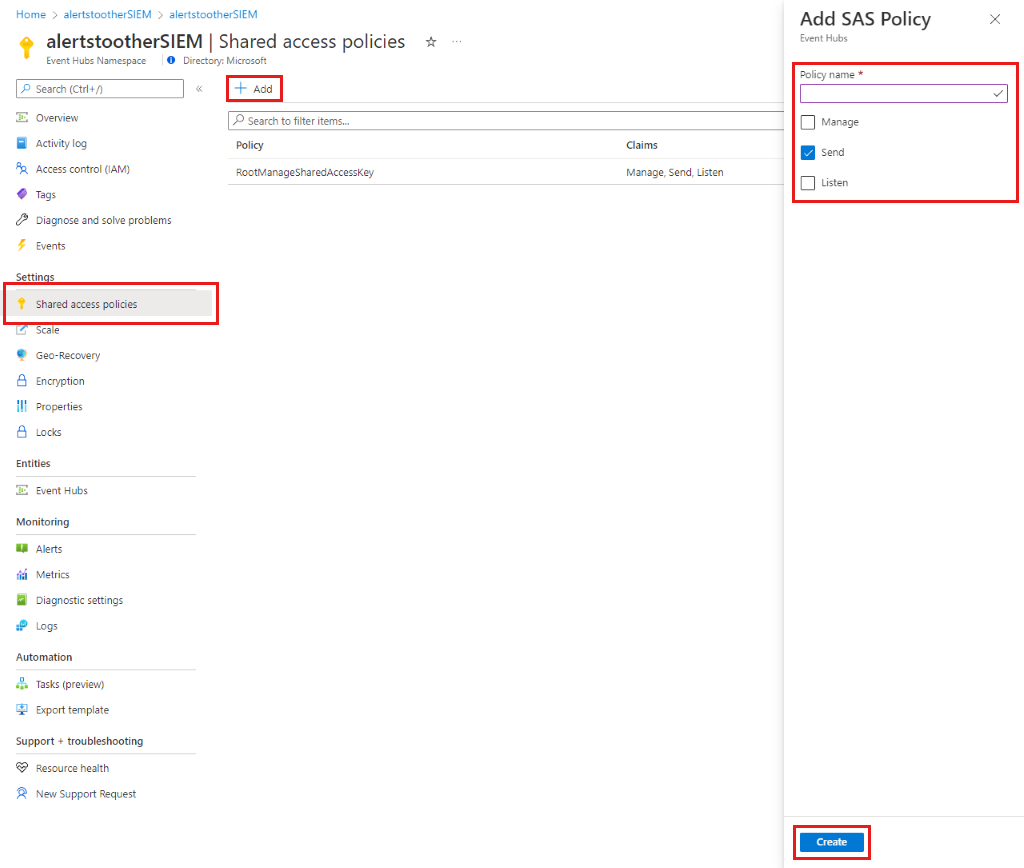

Создайте политику общего доступа.

- В меню концентратора событий выберите созданное пространство имен Центров событий.

- В меню пространства имен концентратора событий выберите Центры событий.

- Выберите только что созданный концентратор событий.

- В меню концентратора событий выберите Политики общего доступа.

- Выберите Добавить, введите уникальное имя политики и щелкните Отправить.

- Щелкните Создать, чтобы создать политику.

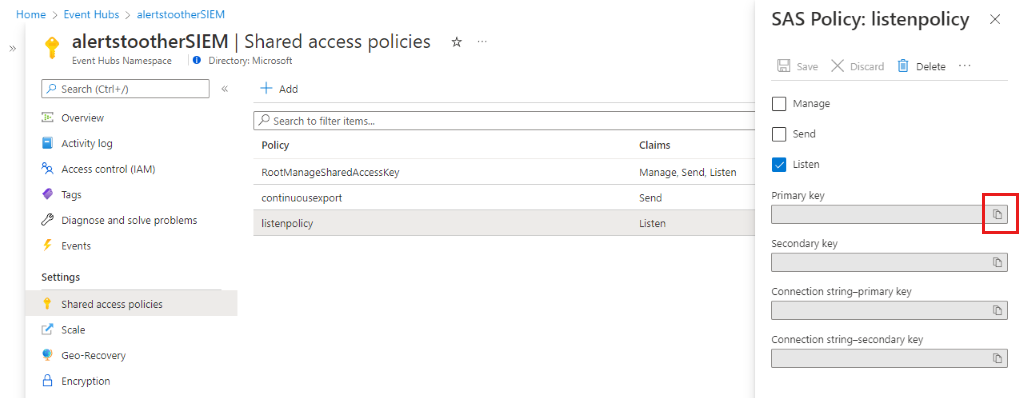

Шаг 2. Потоковая передача в QRadar SIEM — создание политики прослушивания

Выберите Добавить, введите уникальное имя политики и щелкните Прослушать.

Щелкните Создать, чтобы создать политику.

После создания политики прослушивания скопируйте первичный ключ строки подключения и сохраните его для последующего использования.

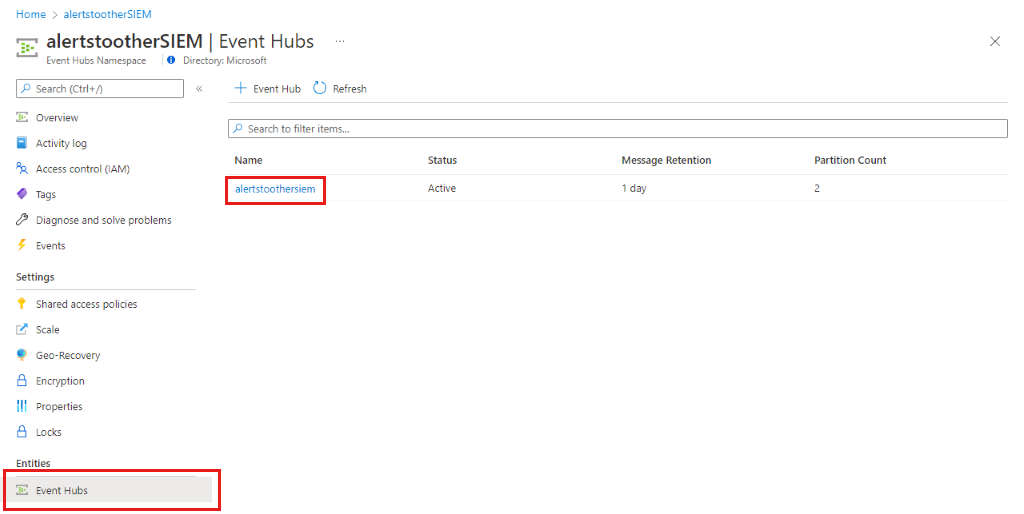

Шаг 3. Создание группы потребителей, а затем копирование и сохранение имени для использования на платформе SIEM

В разделе "Сущности" в меню концентратора событий Центров событий щелкните Центры событий и выберите созданный концентратор событий.

Выберите Группа потребителей.

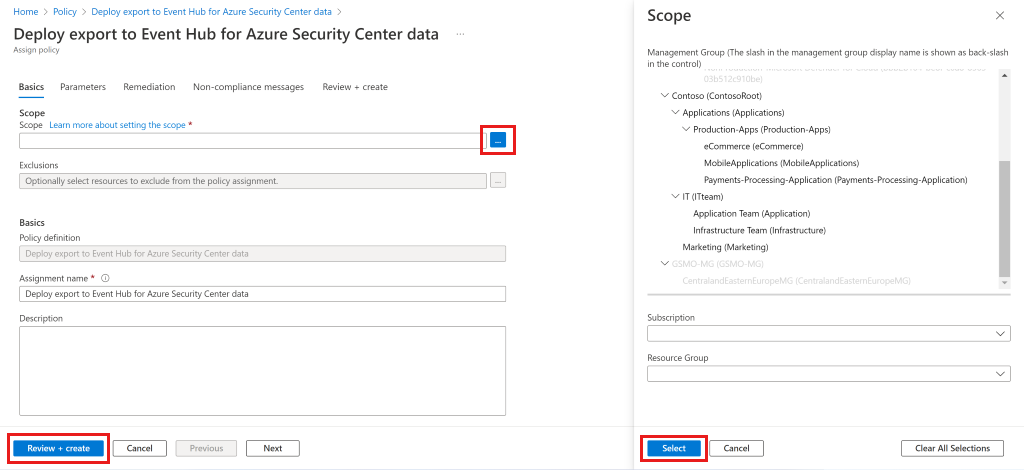

Шаг 4. Включение непрерывного экспорта для области оповещений

В поле поиска Azure введите "политика" и перейдите к Политике.

В меню Политики выберите Определения.

Найдите "Развернуть экспорт" и выберите "Развернуть экспорт в Концентратор событий" для Microsoft Defender для облака встроенной политики данных.

Выберите Назначить.

Определите основные параметры политики.

- В области щелкните ..., чтобы выбрать область для применения политики.

- Найдите корневую группу управления (для области арендатора), группу управления, подписку или группу ресурсов в области и щелкните Выбрать.

- Чтобы выбрать уровень корневой группы управления арендатора, необходимо иметь разрешения на уровне арендатора.

- (Необязательно.) В разделе исключений вы можете определить определенные подписки для исключения из экспорта.

- Введите имя назначения.

- Убедитесь, что применение политики включено.

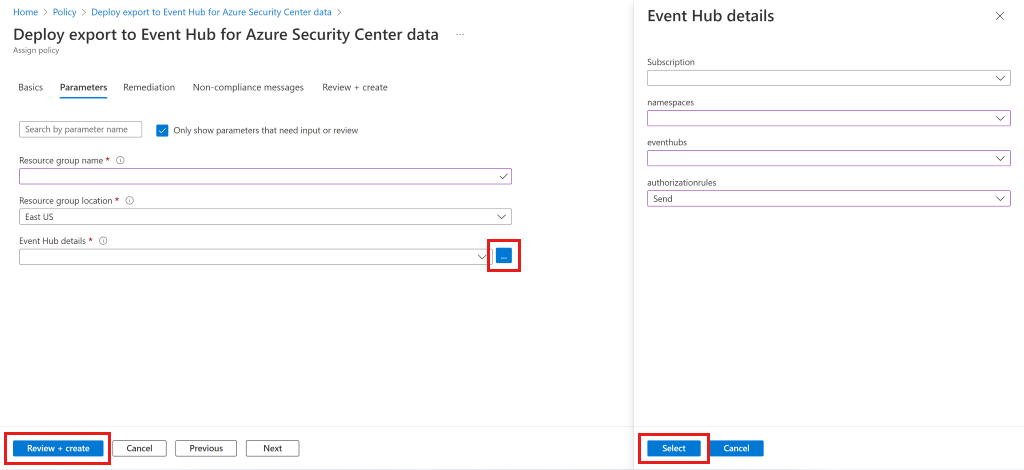

В параметрах политики:

- Введите группу ресурсов, в которой сохранен ресурс автоматизации.

- Выберите расположение группы ресурсов.

- Выберите ...рядом с сведениями о концентраторе событий и введите сведения для концентратора событий, включая:

- Подписка.

- Созданное пространство имен Центров событий.

- Созданный концентратор событий.

- В параметрах авторизации выберите политику общего доступа, созданную для отправки оповещений.

Выберите Проверить и создать и Создать, чтобы завершить процесс определения непрерывного экспорта в Центры событий.

- Обратите внимание, что при активации политики непрерывного экспорта в арендаторе (уровень корневой группы управления) ваши оповещения будут автоматически передаваться в потоковом режиме для любой новой подписки, которая будет создана в рамках этого арендатора.

Шаг 5. Для потоковой передачи оповещений в QRadar SIEM — создание учетной записи хранения

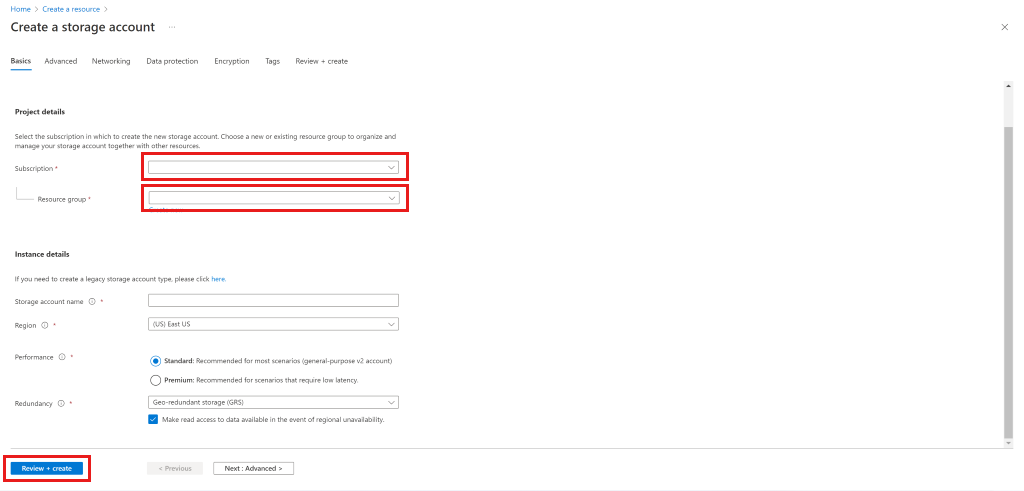

Перейдите на портал Azure, выберите Создать ресурс и щелкните Учетная запись хранения. Если этот параметр не отображается, введите "учетная запись хранения".

Нажмите кнопку создания.

Введите сведения для учетной записи хранения, выберите Проверить и создать и щелкните Создать.

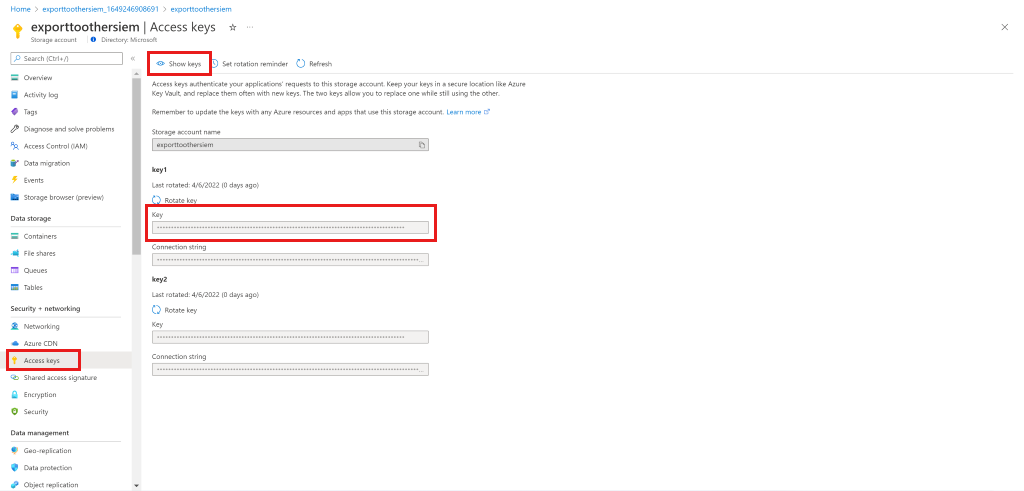

После создания учетной записи хранения и перехода к ресурсу в меню выберите Ключи доступа.

Выберите Показать ключи, чтобы просмотреть ключи, и скопируйте строку подключения ключа 1.

Шаг 6. Для потоковой передачи оповещений в Splunk SIEM — создание приложения Microsoft Entra

В поле поиска меню найдите идентификатор Microsoft Entra ID и перейдите к идентификатору Microsoft Entra.

Перейдите к портал Azure, выберите "Создать ресурс" и выберите идентификатор Microsoft Entra. Если этот параметр не отображается, введите "active directory".

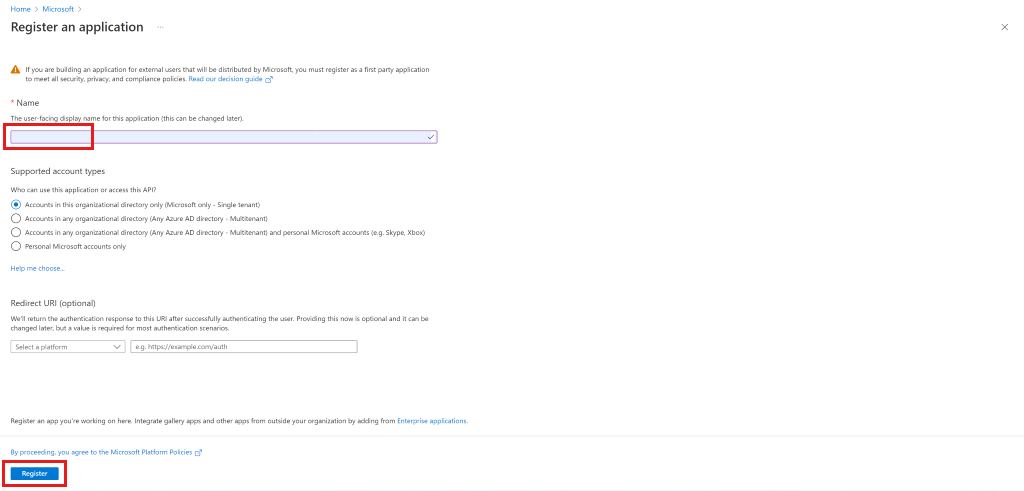

В меню выберите Регистрация приложений.

Выберите Создать регистрацию.

Укажите уникальное имя приложения и щелкните Зарегистрировать.

Скопируйте в буфер обмена и сохраните идентификатор приложения (клиента) и идентификатор каталога (арендатора).

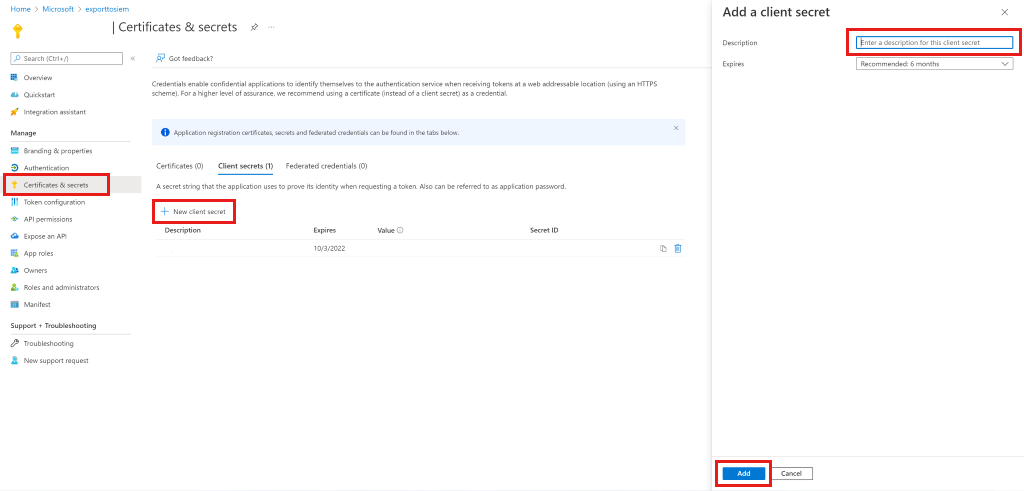

Создайте секрет клиента для приложения:

- В меню перейдите к сертификатам и секретам.

- Создайте пароль для приложения, чтобы подтвердить удостоверение при запрашивании маркера.

- Щелкните Создать секрет клиента.

- Введите краткое описание, выберите срок действия секрета и щелкните Добавить.

После создания секрета скопируйте идентификатор секрета и сохраните его для последующего использования вместе с идентификатором приложения и идентификатором каталога (арендатора).

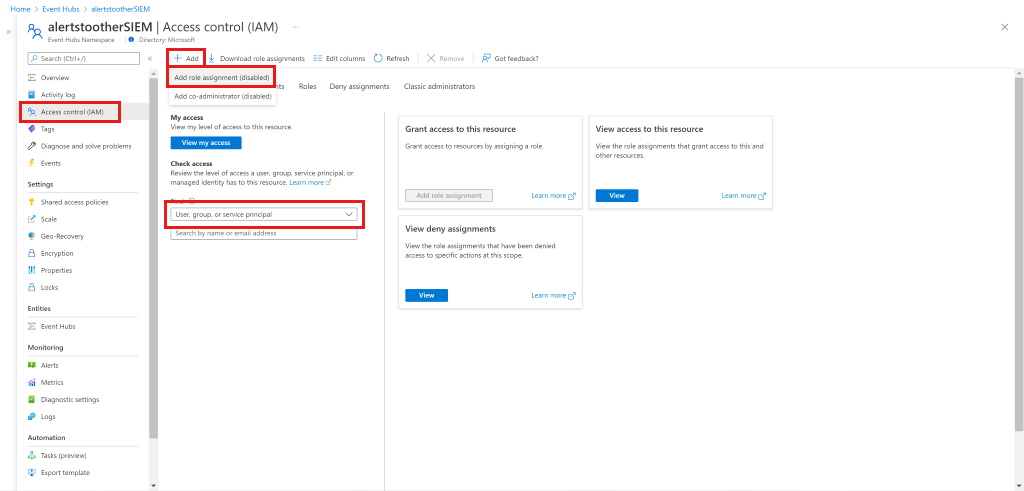

Шаг 7. Для потоковой передачи оповещений в Splunk SIEM — разрешение идентификатора Microsoft Entra для чтения из концентратора событий

Перейдите в созданное пространство имен Центров событий.

В меню выберите Управление доступом.

Выберите Добавить и щелкните Добавить назначение ролей.

Выберите Добавить назначение ролей.

На вкладке "Роли" найдите Приемник данных Центров событий Azure.

Выберите Далее.

Щелкните Выбрать членов.

Найдите созданное приложение Microsoft Entra и выберите его.

Выберите Закрыть.

Чтобы продолжить настройку экспорта оповещений, установите встроенные соединители для используемой технологии SIEM.