Включение состояния безопасности API с помощью CSPM Defender

План управления posture Cloud Security (CSPM) Defender в Microsoft Defender для облака предоставляет полное представление API-интерфейсов в Azure Управление API. Это помогает повысить безопасность API путем поиска неправильных конфигураций и уязвимостей. В этой статье объясняется, как включить управление безопасностью API в плане CSPM Defender и оценить безопасность API. В Защитнике CSPM подключены API без агента и регулярно проверяются риски и уязвимость конфиденциальных данных. Он предоставляет приоритетные аналитические сведения о рисках и устранение рисков с помощью анализа путей атак API и рекомендаций по безопасности.

Необходимые компоненты

- Узнайте об улучшении состояния безопасности API (предварительная версия).

- Вам потребуется подписка Microsoft Azure . Если у вас нет подписки, вы можете зарегистрироваться для бесплатной подписки.

- Включите Defender для облака в подписке Azure.

- Включите службу управления posture Defender Cloud Security (CSPM) в подписке Azure.

- Владелец подписки должен включить план CSPM для доступа ко всем функциям.

- Убедитесь, что API, которые вы хотите защитить, публикуются в Azure Управление API. Следуйте инструкциям по настройке Azure Управление API.

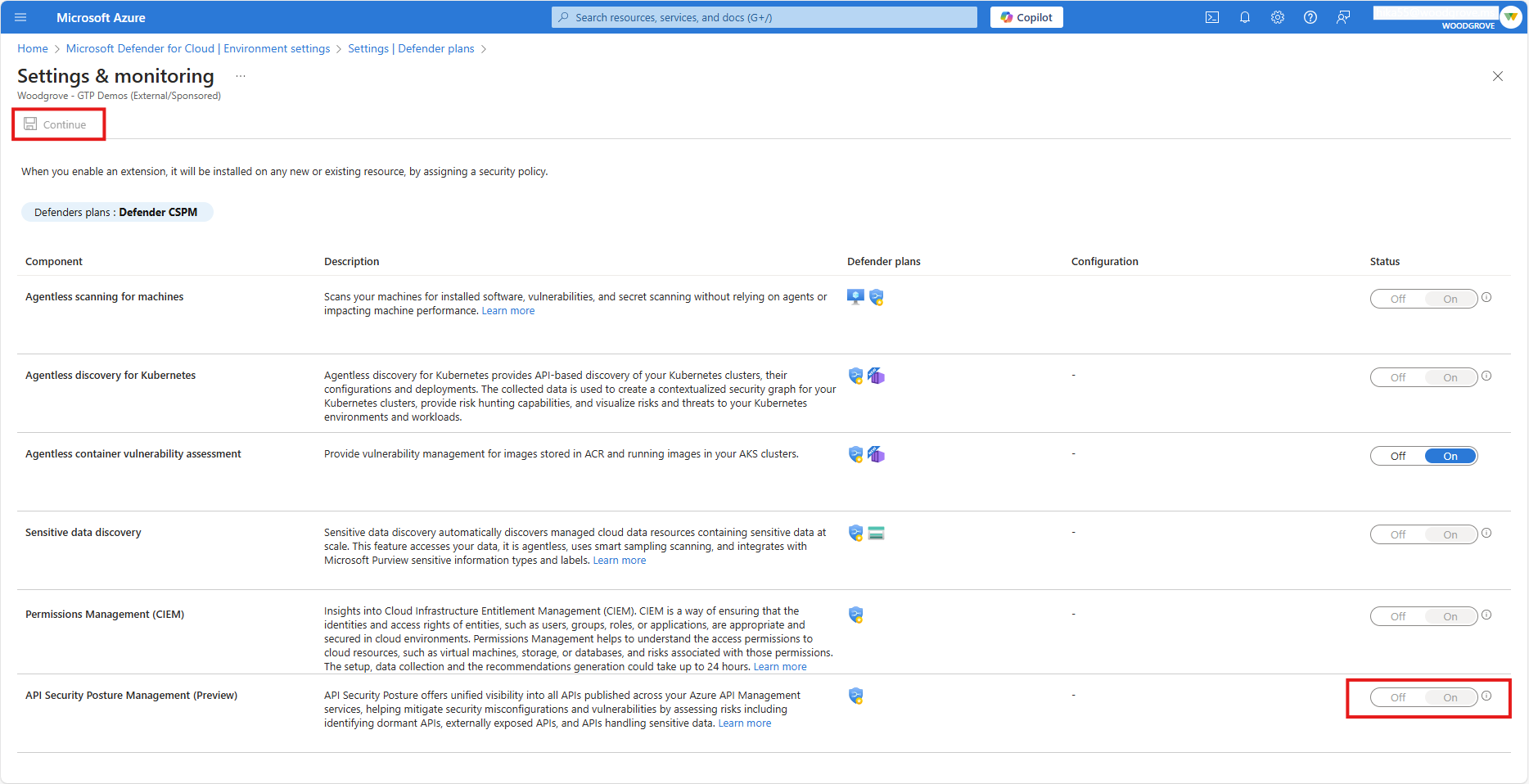

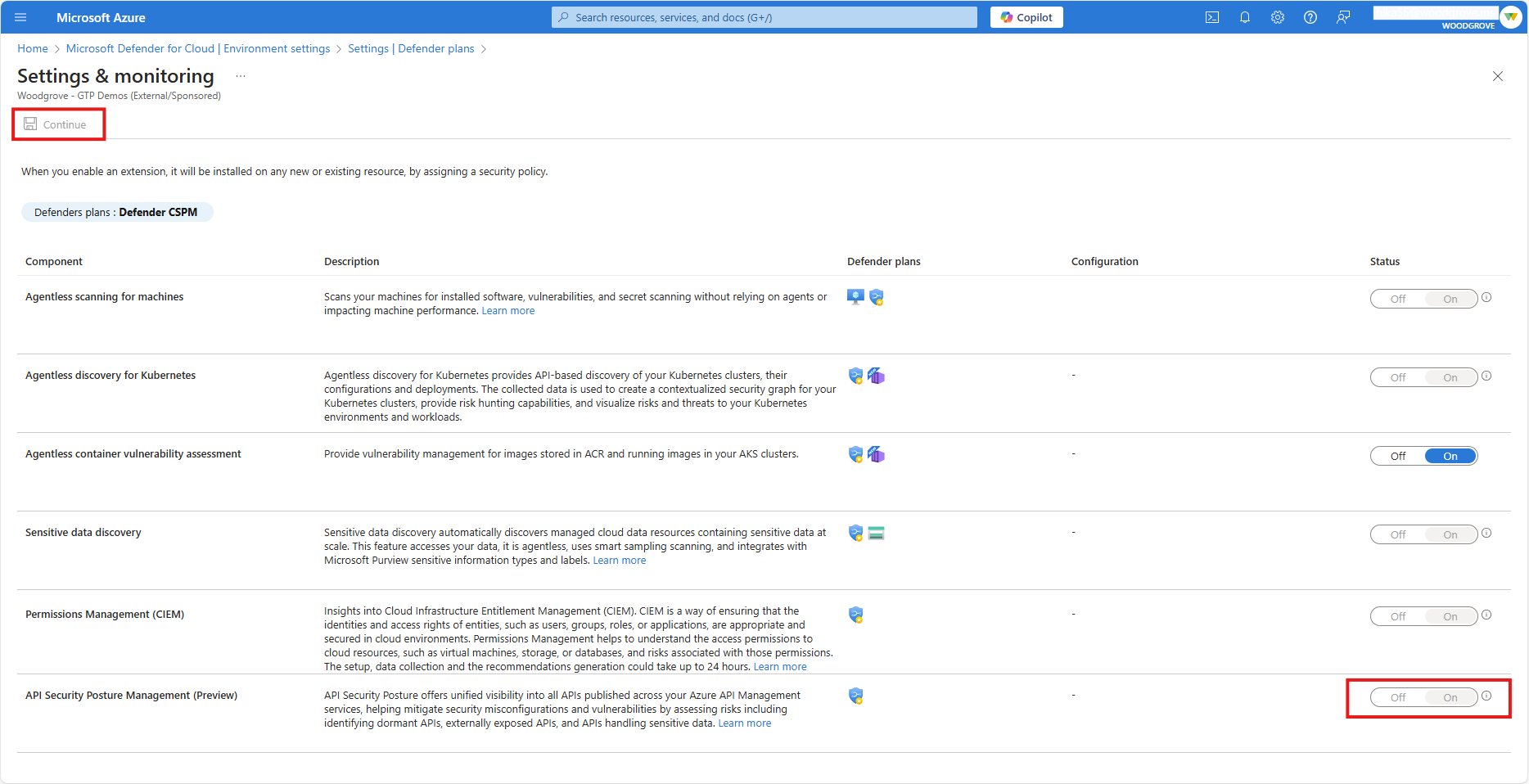

Включение расширения управления безопасностью API

Войдите на портал Azure.

Найдите и выберите Microsoft Defender для облака.

Перейдите к параметрам среды.

Выберите соответствующую подписку в области.

Перейдите к плану CSPM Defender и выберите "Параметры".

Включение управления безопасностью API (предварительная версия).

Выберите Сохранить.

Появится сообщение уведомления, подтверждающее успешное сохранение параметров. После включения API начинают подключение и отображаются в Defender для облака инвентаризации в течение нескольких часов.

Просмотр инвентаризации API

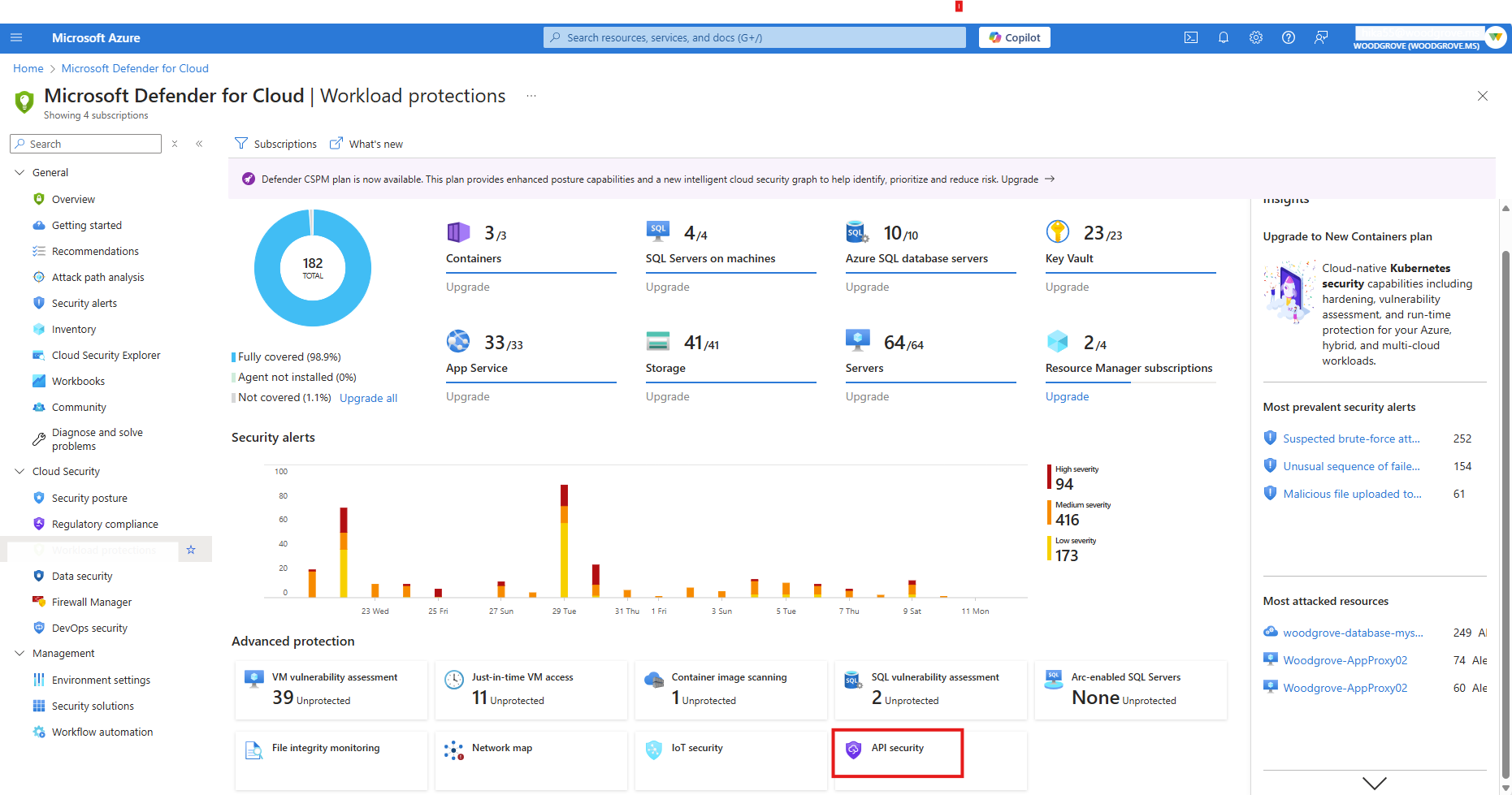

ИНТЕРФЕЙСы API, подключенные к плану CSPM Defender, отображаются на панели мониторинга безопасности API в разделе "Защита рабочей нагрузки" и Microsoft Defender для облака инвентаризации.

Перейдите в раздел Cloud Security в меню Defender для облака и выберите безопасность API в разделе "Расширенная защита рабочих нагрузок".

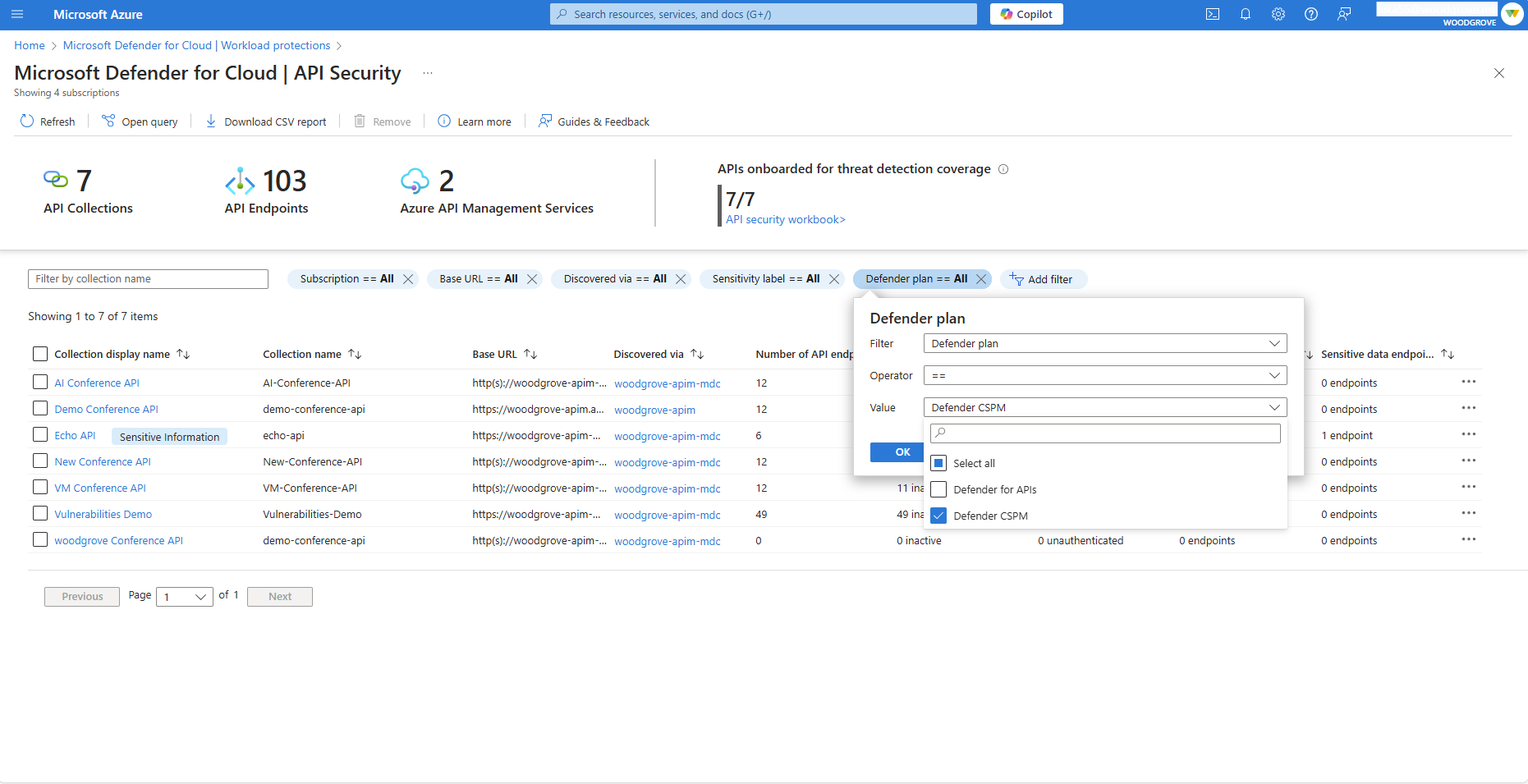

На панели мониторинга отображается количество подключенных API, разделенных коллекциями API, конечными точками и службами Azure Управление API. Он содержит сводку API, подключенных к обеспечению безопасности обнаружения угроз с помощью плана защиты рабочих нагрузок Defender для API.

Чтобы просмотреть API-интерфейсы, подключенные к плану CSPM Defender для защиты состояния, примените план Защитника фильтра == CSPM Defender.

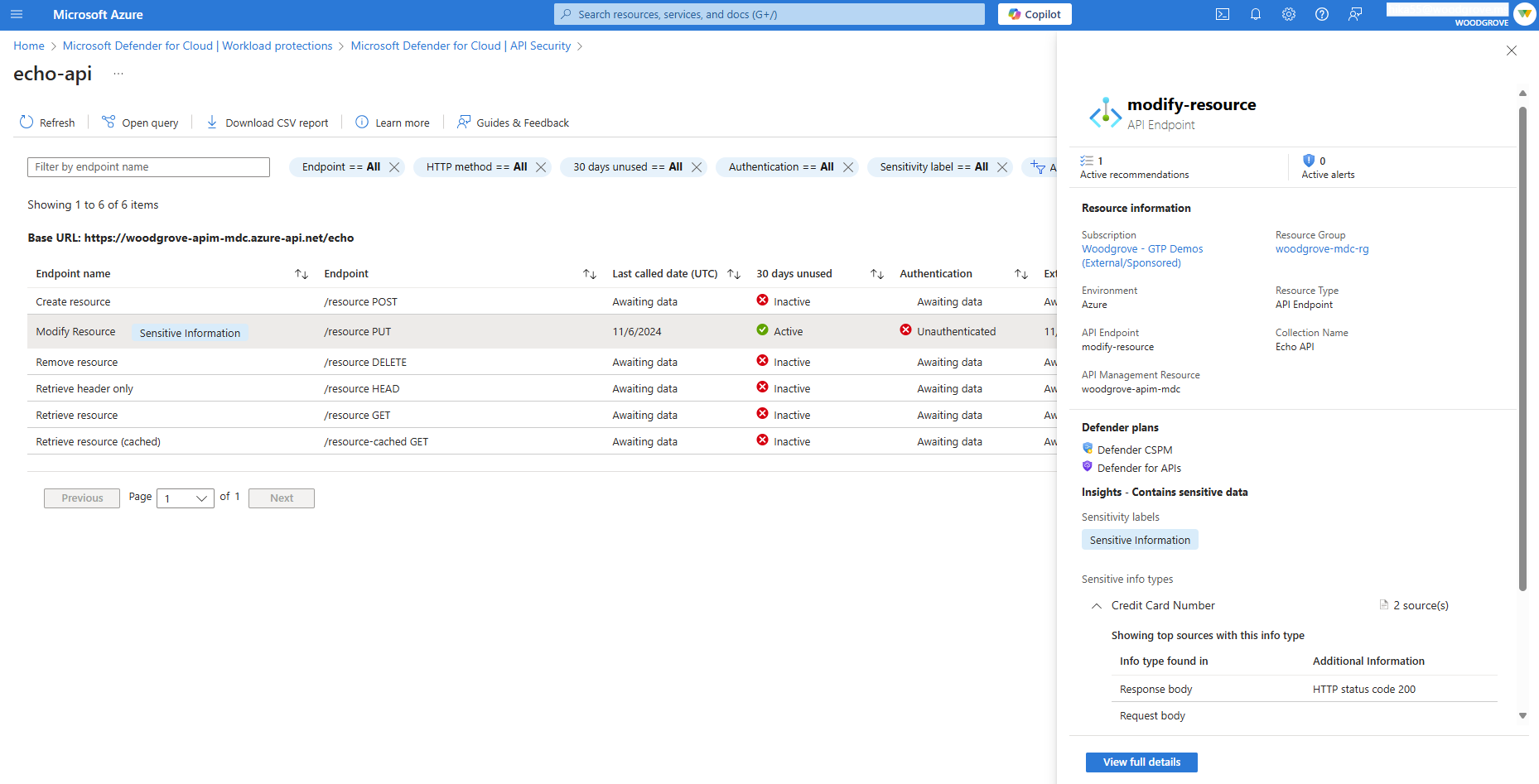

Подробные сведения о коллекции API см. на странице сведений о коллекции API, чтобы просмотреть результаты безопасности для определенных операций API. Они отображаются в боковой области контекста при выборе операции API, интересующей вас.

Подробные выводы конечной точки API

- Тип конфиденциальной информации: предоставляет сведения о конфиденциальной информации, предоставляемой в путях URL-адреса API, параметрах запроса, телах запросов и телах ответа на основе поддерживаемых типов данных, а также источника найденного типа информации.

- Дополнительные сведения. В случае органов ответа API это показывает, какие коды ответа HTTP содержат конфиденциальную информацию (например, 2xx, 3xx, 4xx).

Просмотрите результаты проверки состояния безопасности API вместе с инвентаризацией API в интерфейсе инвентаризации Microsoft Defender для облака.

Примечание.

Чтобы ресурсы API отображались в интерфейсе инвентаризации, Microsoft Defender для облака требует, чтобы Политика Azure для Управление API быть активными и назначенными.

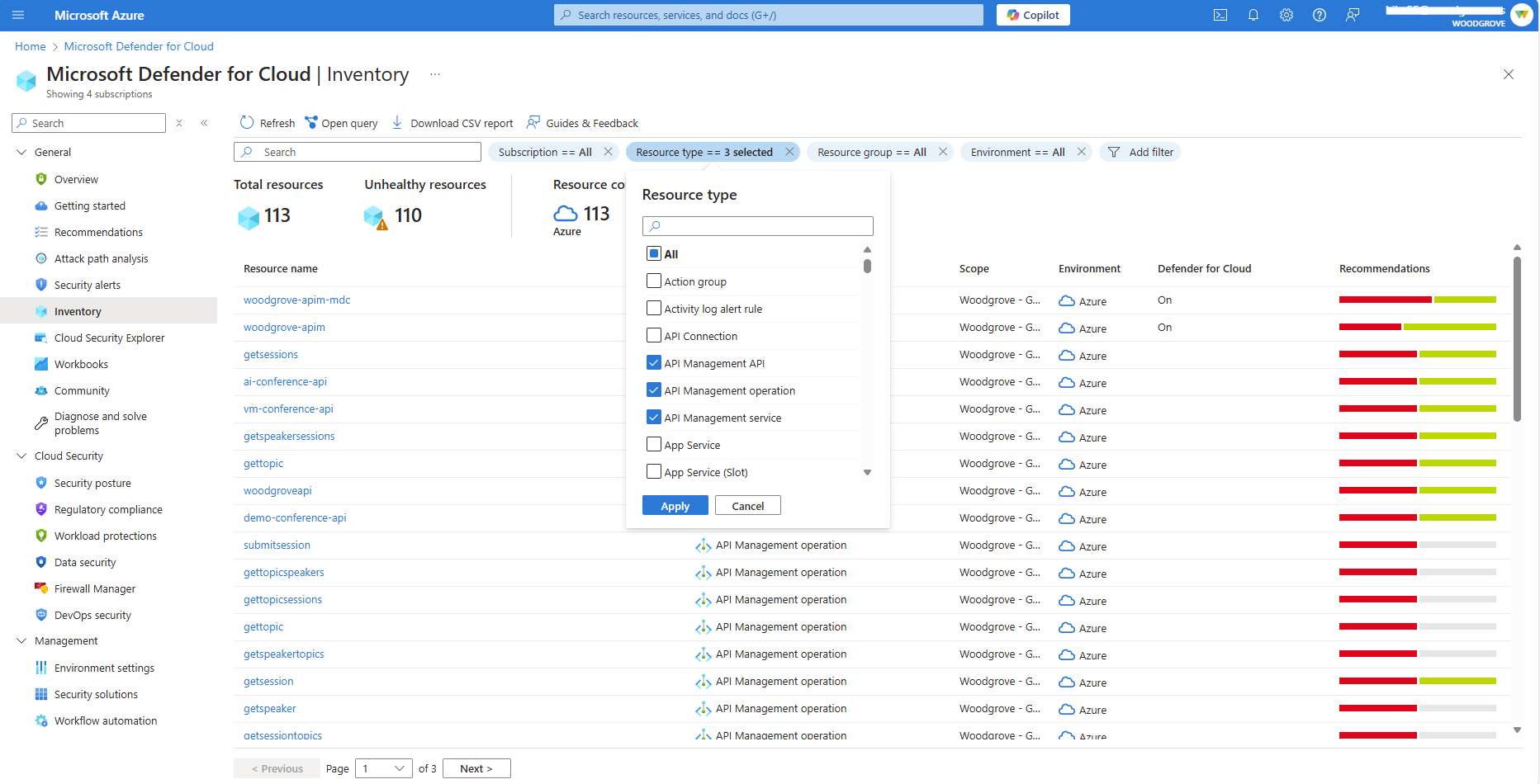

Перейдите в меню Microsoft Defender для облака и выберите "Инвентаризация".

На странице инвентаризации примените фильтры, выбрав типы ресурсов и выбрав Управление API API, Управление API операции и Управление API службу, чтобы просмотреть все ресурсы API.

Изучение рекомендаций по безопасности API

Конечные точки API постоянно оцениваются для неправильной настройки и уязвимостей, включая недостатки проверки подлинности и неактивные API. Рекомендации по безопасности создаются с связанными факторами риска, такими как внешний риск воздействия и конфиденциальности данных. Важность рекомендаций по безопасности вычисляется на основе этих факторов риска. Дополнительные сведения о рекомендациях по безопасности на основе рисков.

Чтобы изучить рекомендации по обеспечению безопасности API, выполните следующие действия.

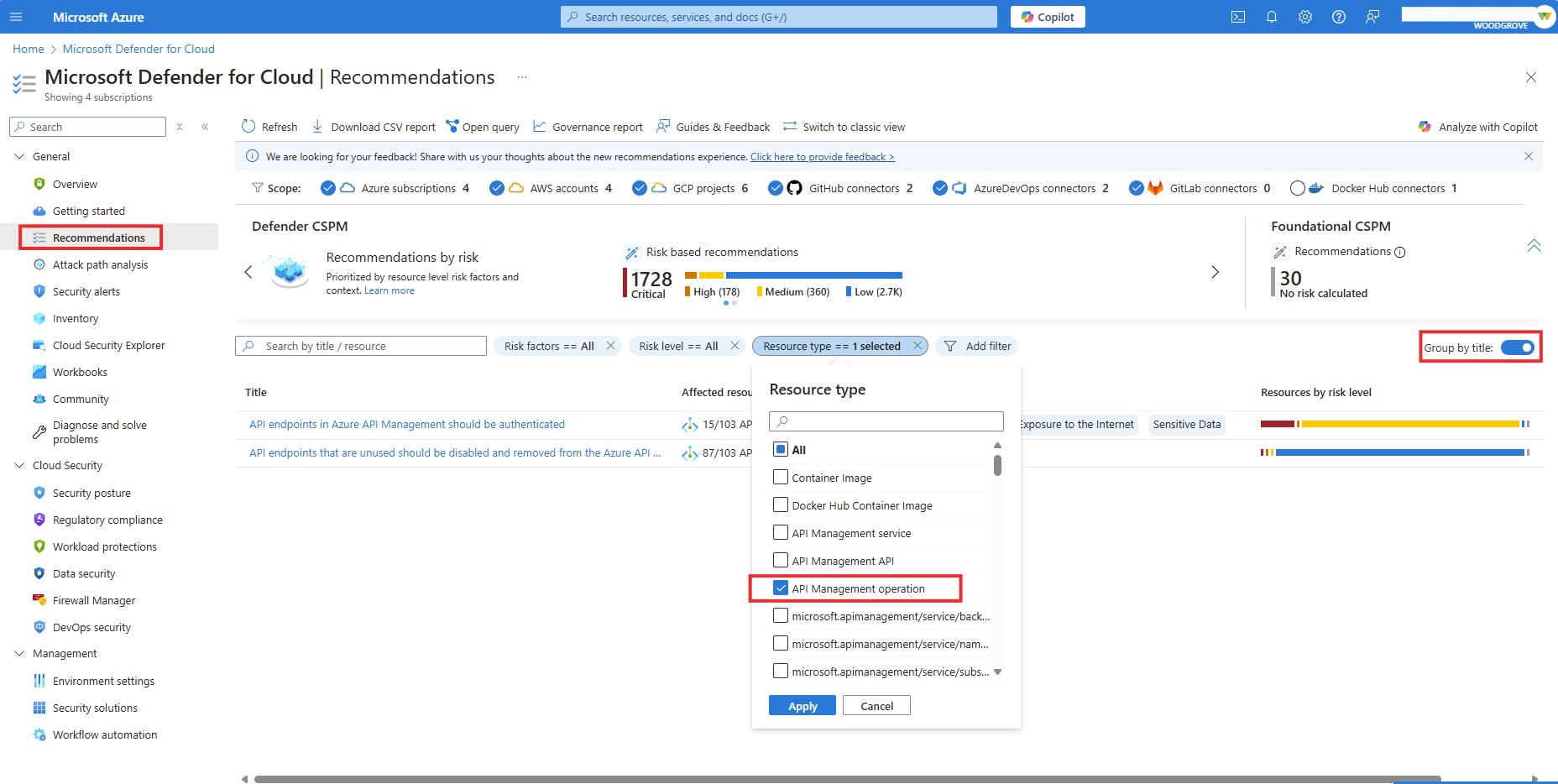

Перейдите в главное меню Defender для облака и выберите "Рекомендации".

Установите переключатель в группе по названию и примените фильтр типа ресурса, выбрав Управление API операции.

Просмотрите рекомендации по безопасности, затронутые ресурсы, факторы риска и уровни риска. Выполните действия по исправлению рисков, связанных с api.

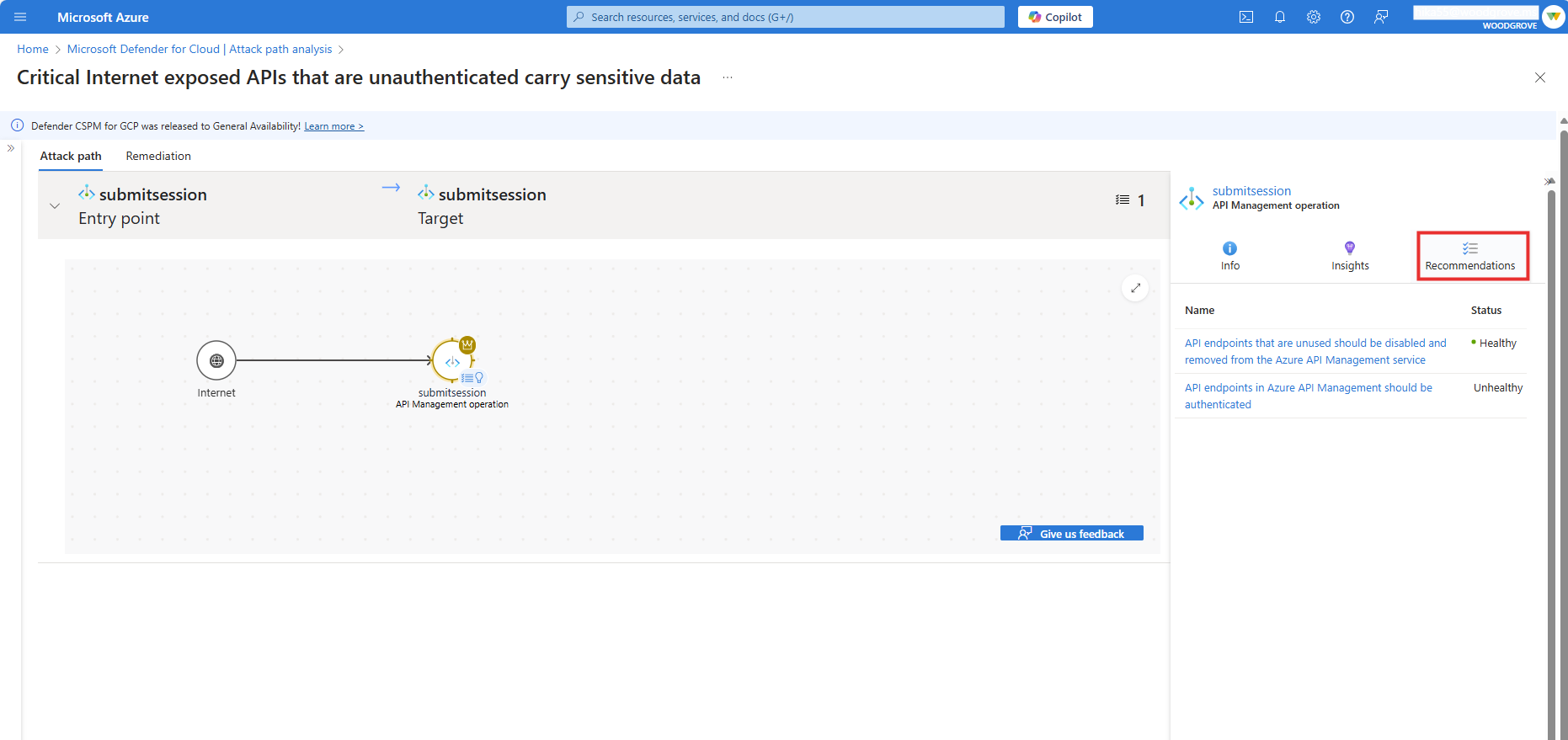

Изучение рисков API и исправление с помощью анализа пути атаки

Обозреватель облачных служб безопасности помогает выявлять потенциальные риски безопасности в облачной среде, запрашивая граф безопасности облака.

Войдите на портал Azure.

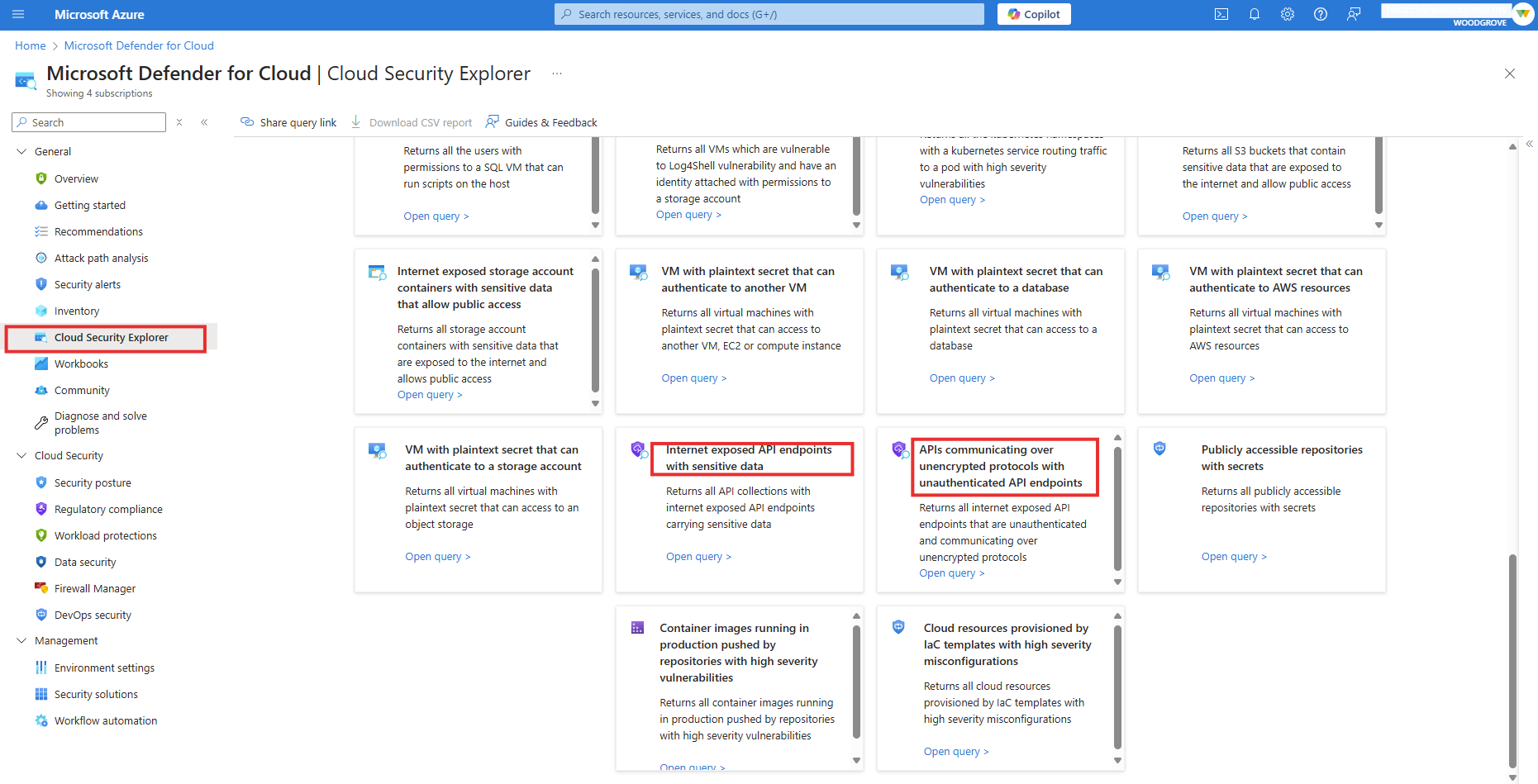

Перейдите в Microsoft Defender для облака> Cloud Security Explorer.

Используйте встроенный шаблон запроса для быстрого определения API с помощью аналитики безопасности.

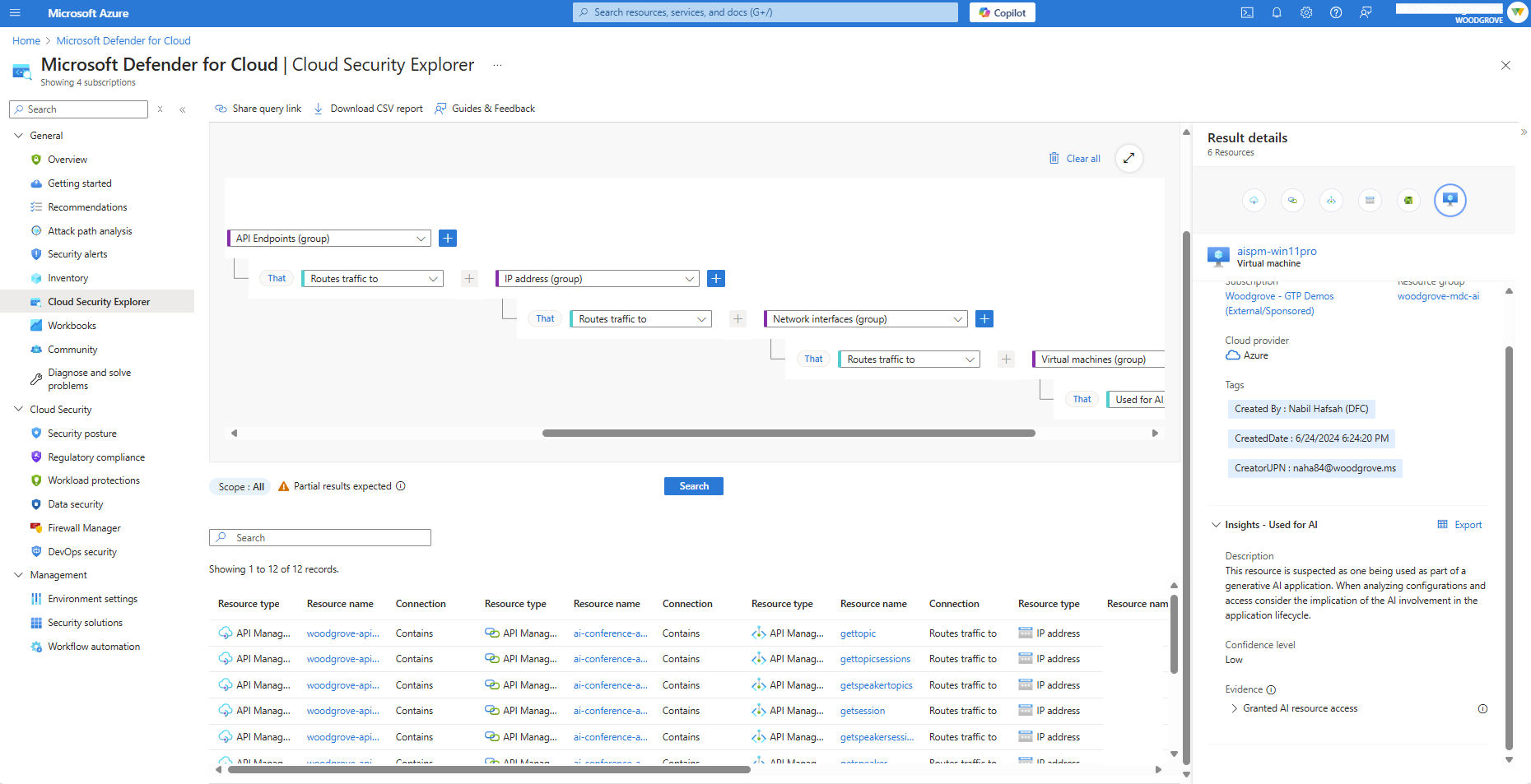

Кроме того, создайте настраиваемый запрос с помощью Cloud Security Explorer, чтобы найти риски API и просмотреть конечные точки API, подключенные к серверным вычислительным ресурсам или хранилищам данных. Например, можно просмотреть трафик конечных точек API для маршрутизации трафика на виртуальные машины с уязвимостями удаленного кода.

Анализ пути атаки в Defender для облака устраняет проблемы безопасности, которые представляют непосредственные угрозы для облачных приложений и сред. Определите и исправьте пути атак, управляемые API, чтобы устранить наиболее важные риски API, которые могут значительно угрожать вашей организации.

В меню Defender для облака перейдите к анализу пути атаки.

Фильтрация по типу ресурса Управление API операции для изучения путей атак, связанных с API.

Просмотрите рекомендации по безопасности конечных точек API в области и исправьте рекомендации по защите API от областей атак с высоким риском.

Защита безопасности API offboard

API- интерфейсы, которые входят в план CSPM Defender, нельзя отключить по отдельности. Если вы хотите отключить все API из плана CSPM Defender, перейдите на страницу "Параметры плана CSPM в Защитнике" и отключите расширение состояния API.

Связанный контент

- Мониторинг угроз API с помощью Defender для защиты рабочих нагрузок API.