Настройка ответа на сканирование вредоносных программ

Настройте автоматические ответы для перемещения или удаления вредоносных файлов или перемещения и приема чистых файлов в другое место назначения. Выберите предпочтительный вариант ответа, соответствующий архитектуре сценария.

С помощью сканирования вредоносных программ можно создать ответ службы автоматизации с помощью следующих вариантов результатов сканирования:

- оповещения системы безопасности Defender для облака

- События Сетки событий

- Теги индекса BLOB-объектов

Совет

Мы приглашаем вас изучить функцию сканирования вредоносных программ в Defender для хранилища с помощью нашей практической лаборатории. Следуйте инструкциям по обучению Ninja, чтобы получить подробные пошаговые инструкции по настройке и тестированию сквозного сканирования вредоносных программ, включая настройку ответов на сканирование результатов. Это часть проекта "лабораторий", который помогает клиентам приступить к работе с Microsoft Defender для облака и обеспечить практический опыт работы с ее возможностями.

Ниже приведены некоторые варианты ответа, которые можно использовать для автоматизации ответа:

Блокировать доступ к незасканированным или вредоносным файлам с помощью ABAC (управление доступом на основе атрибутов)

Вы можете заблокировать доступ к вредоносным и незасканированным файлам с помощью авторизации на основе атрибутов Майкрософт (ABAC). Он позволяет задать условный доступ к blob-объектам на основе результатов сканирования и разрешить приложениям и пользователям получать доступ только к отсканированным файлам, которые являются чистыми.

Чтобы настроить его, следуйте инструкциям в следующем видео.

Удаление или перемещение вредоносного большого двоичного объекта

Вы можете использовать код или автоматизацию рабочих процессов для удаления или перемещения вредоносных файлов в карантин.

Подготовка среды к удалению или перемещению

Удалите вредоносный файл . Перед настройкой автоматического удаления рекомендуется включить обратимое удаление учетной записи хранения. Он позволяет "отменить" файлы, если есть ложные срабатывания или в случаях, когда специалисты по безопасности хотят исследовать вредоносные файлы.

Переместите вредоносный файл в карантин . Вы можете переместить файлы в выделенный контейнер хранилища или учетную запись хранения, которая считается "карантином". Для доступа к этому выделенному контейнеру или учетной записи хранения может потребоваться только некоторые пользователи, например администратор безопасности или аналитик SOC.

- Использование идентификатора Microsoft Entra для управления доступом к хранилищу BLOB-объектов рекомендуется. Для управления доступом к выделенному контейнеру хранилища карантина можно использовать назначения ролей уровня контейнера с помощью управления доступом на основе ролей Microsoft Entra (RBAC). Пользователи с разрешениями на уровне учетной записи хранения могут по-прежнему иметь доступ к контейнеру "карантин". Вы можете изменить свои разрешения на уровне контейнера или выбрать другой подход и переместить вредоносный файл в выделенную учетную запись хранения.

- Если необходимо использовать другие методы, такие как маркеры SAS (подписанные URL-адреса) в защищенной учетной записи хранения, рекомендуется переместить вредоносные файлы в другую учетную запись хранения (карантин). Затем рекомендуется предоставить разрешение Microsoft Entra только для доступа к учетной записи хранения в карантине.

Настройка автоматизации

Вариант 1. Приложение логики на основе оповещений системы безопасности Microsoft Defender для облака

Ответы на основе приложения логики — это простой подход без кода к настройке ответа. Однако время отклика медленнее, чем подход на основе кода на основе событий.

Разверните шаблон DeleteBlobLogicApp Azure Resource Manager (ARM) с помощью портал Azure.

Выберите развернутую приложение логики.

Чтобы разрешить приложению логики удалять большие двоичные объекты из учетной записи хранения, добавьте назначение роли:

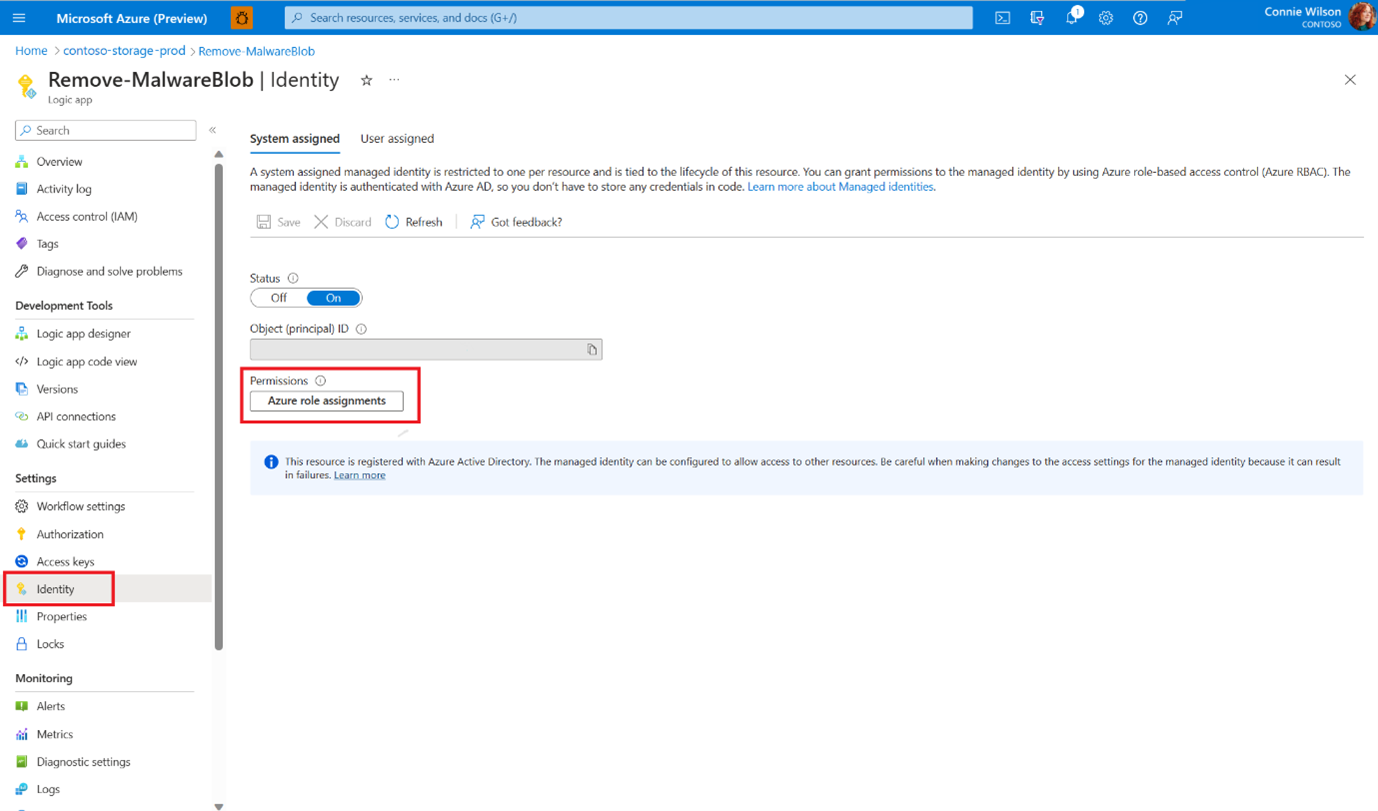

Перейдите к удостоверению в боковом меню и выберите назначения ролей Azure.

Добавьте назначение ролей на уровне подписки с ролью участника данных BLOB-объектов хранилища.

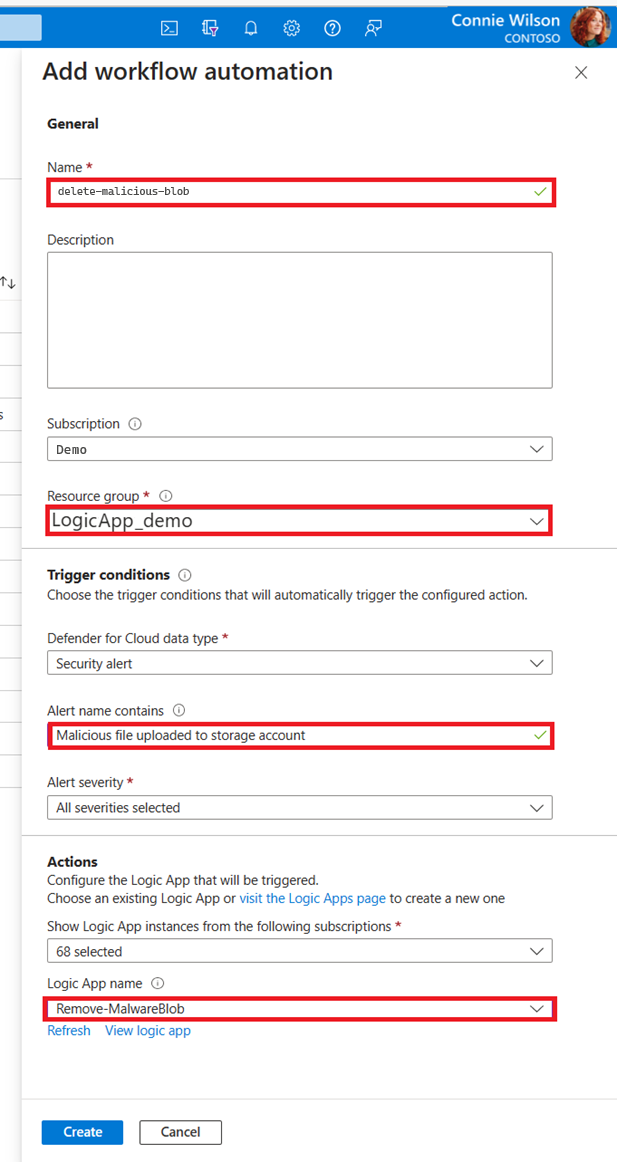

Создайте автоматизацию рабочих процессов для оповещений Microsoft Defender для облака:

- Перейдите к Microsoft Defender для облака в портал Azure.

- Перейдите в службу автоматизации рабочих процессов в боковом меню.

- Добавьте новый рабочий процесс: в поле "Оповещение " введите вредоносный файл, отправленный в учетную запись хранения, и выберите приложение логики в разделе "Действия ".

- Нажмите кнопку создания.

Вариант 2. Приложение-функция на основе событий сетки событий

Приложение-функция обеспечивает высокую производительность с низким временем отклика на задержку.

Создайте приложение-функцию в той же группе ресурсов, что и ваша защищенная учетная запись хранения.

Добавьте назначение ролей для удостоверения приложения-функции.

Перейдите к удостоверению в боковом меню, убедитесь, что состояние назначенного системой удостоверения включено и выберите назначения ролей Azure.

Добавьте назначение ролей на уровне подписки или учетной записи хранения с ролью участника данных BLOB-объектов хранилища.

Использование событий Сетки событий и подключение функции Azure в качестве типа конечной точки.

При написании кода функции Azure можно использовать пример предварительно созданной функции — MoveMaliciousBlobEventTrigger или написать собственный код для копирования большого двоичного объекта в другом месте, а затем удалить его из источника.

Для каждого результата сканирования событие отправляется в соответствии со следующей схемой.

Структура сообщений о событии

Сообщение о событии — это объект JSON, содержащий пары "ключ-значение", предоставляющие подробные сведения о результатах сканирования вредоносных программ. Ниже приведена разбивка каждого ключа в сообщении о событии:

идентификатор: уникальный идентификатор события.

тема: строка, описывающая путь к ресурсу сканированного большого двоичного объекта (файла) в учетной записи хранения.

data: объект JSON, содержащий дополнительные сведения о событии:

correlationId: уникальный идентификатор, который можно использовать для сопоставления нескольких событий, связанных с одной проверкой.

blobUri: URI сканированного большого двоичного объекта (файла) в учетной записи хранения.

eTag: ETag отсканированного большого двоичного объекта (файла).

scanFinishedTimeUtc: метка времени UTC при завершении сканирования.

scanResultType: результат проверки, например вредоносные или нет обнаруженных угроз.

scanResultDetails: объект JSON, содержащий сведения о результатах сканирования:

malwareNamesFound: массив имен вредоносных программ, найденных в сканированном файле.

sha256: хэш SHA-256 сканированного файла.

eventType: строка, указывающая тип события, в данном случае Microsoft.Security.MalwareScanningResult.

dataVersion: номер версии схемы данных.

metadataVersion: номер версии схемы метаданных.

eventTime: метка времени UTC при создании события.

раздел. Путь к ресурсу раздела "Сетка событий", к которому относится событие.

Ниже приведен пример сообщения о событии:

{

"id": "aaaa0000-bb11-2222-33cc-444444dddddd",

"subject": "storageAccounts/<storage_account_name>/containers/app-logs-storage/blobs/EICAR - simulating malware.txt",

"data": {

"correlationId": "aaaa0000-bb11-2222-33cc-444444dddddd",

"blobUri": "https://<storage_account_name>.blob.core.windows.net/app-logs-storage/EICAR - simulating malware.txt",

"eTag": "0x000000000000000",

"scanFinishedTimeUtc": "2023-05-04T11:31:54.0481279Z",

"scanResultType": "Malicious",

"scanResultDetails": {

"malwareNamesFound": [

"DOS/EICAR_Test_File"

],

"sha256": "AA11BB22CC33DD44EE55FF66AA77BB88CC99DD00"

}

},

"eventType": "Microsoft.Security.MalwareScanningResult",

"dataVersion": "1.0",

"metadataVersion": "1",

"eventTime": "2023-05-04T11:31:54.048375Z",

"topic": "/subscriptions/<subscription_id>/resourceGroups/<resource_group_name>/providers/Microsoft.EventGrid/topics/<event_grid_topic_name>"

}

Понимая структуру сообщения о событии, можно извлечь соответствующие сведения о результатах сканирования вредоносных программ и обработать его соответствующим образом.

Обеспечение того, чтобы приложения и потоки данных были осведомлены о результатах сканирования вредоносных программ

Сканирование вредоносных программ почти в режиме реального времени, и обычно между временем отправки и временем сканирования существует небольшое время. Так как хранилище не является некомпетентным, в хранилище нет риска, что вредоносные файлы выполняются в вашем хранилище. Риск заключается в том, что пользователи или приложения обращаются к вредоносным файлам и распространяют их по всей организации.

Существует несколько методов, которые позволяют приложениям и потокам данных учитывать результаты сканирования вредоносных программ. Эти методы гарантируют, что файлы не могут быть доступны или обработаны до завершения сканирования, результаты сканирования используются, а соответствующие действия выполняются на основе этих результатов.

Прием данных приложений на основе результата сканирования

Вариант 1. Проверка тега индекса приложения перед обработкой

Одним из способов получения данных является обновление всех приложений, обращаюющихся к учетной записи хранения. Каждое приложение проверяет результат сканирования для каждого файла, и если результат проверки тега индекса BLOB-объектов не найден, приложение считывает большой двоичный объект.

Вариант 2. Подключение приложения к веб-перехватчику в событиях сетки событий

Вы можете подключить приложение к веб-перехватчику в событиях Сетки событий и использовать эти события для активации соответствующих процессов для файлов, у которых нет обнаруженных угроз сканирования. Дополнительные сведения об использовании доставки событий веб-перехватчика и проверке конечной точки.

Использование промежуточной учетной записи хранения в качестве dmZ

Вы можете настроить промежуточную учетную запись хранения для ненадежного содержимого (DMZ) и направить передачу трафика в dmZ. В учетной записи хранения, ненадежной учетной записи хранения включите сканирование вредоносных программ и подключение приложения сетки событий и приложения-функции для перемещения только больших двоичных объектов, отсканированных с результатом "не найдена угроза" в целевую учетную запись хранения.

Следующий шаг

Узнайте, как понять результаты сканирования вредоносных программ в Microsoft Defender для хранилища.