Сканирование SQL-серверов на отсутствие уязвимостей

Microsoft Defender для серверов SQL на компьютерах расширяет защиту собственных серверов SQL Azure для полной поддержки гибридных сред и защиты серверов SQL (всех поддерживаемых версий), размещенных в Azure, других облачных средах и даже локальных компьютерах:

- SQL Server на виртуальных машинах

- Локальные серверы SQL:

Встроенный сканер оценки уязвимостей обнаруживает, отслеживает и помогает устранять потенциальные уязвимости баз данных. Результаты проверки оценки предоставляют обзор состояния безопасности компьютеров SQL и подробные сведения о любых результатах проверки безопасности.

Примечание.

- Проверка безопасна и не требует большого количества ресурсов. Она занимает несколько секунд на одну базу данных и является исключительно операцией чтения. При проверке никакие изменения в базу данных не вносятся.

- Для правильного выполнения некоторых правил оценки уязвимостей требуются разрешения на выполнение следующих хранимых процедур: xp_instance_regread, sysmail_help_profile_sp.

Изучение отчета оценки уязвимостей

Служба оценки уязвимостей сканирует базы данных каждые 12 часов.

Панель мониторинга оценки уязвимостей предоставляет общие сведения о результатах оценки во всех базах данных, а также сводку работоспособных и неработоспособных баз данных и общую сводку о сбоях проверок в соответствии с распределением рисков.

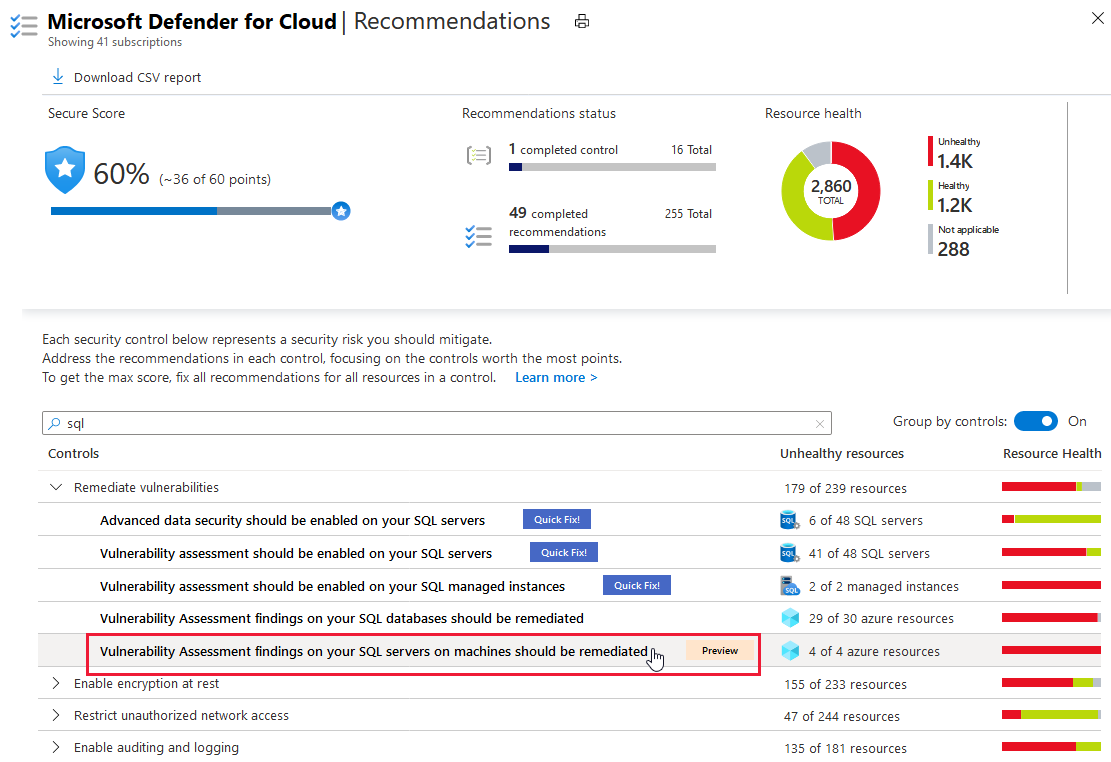

Результаты оценки уязвимостей можно просмотреть непосредственно в Defender для облака.

На боковой панели Defender для облака откройте страницу Рекомендации.

Выберите рекомендацию Уязвимости, обнаруженные на серверах SQL Server на компьютерах, должны быть устранены. Дополнительные сведения см. на странице справки по рекомендациям Defender для облака.

Отобразится подробное представление для этой рекомендации.

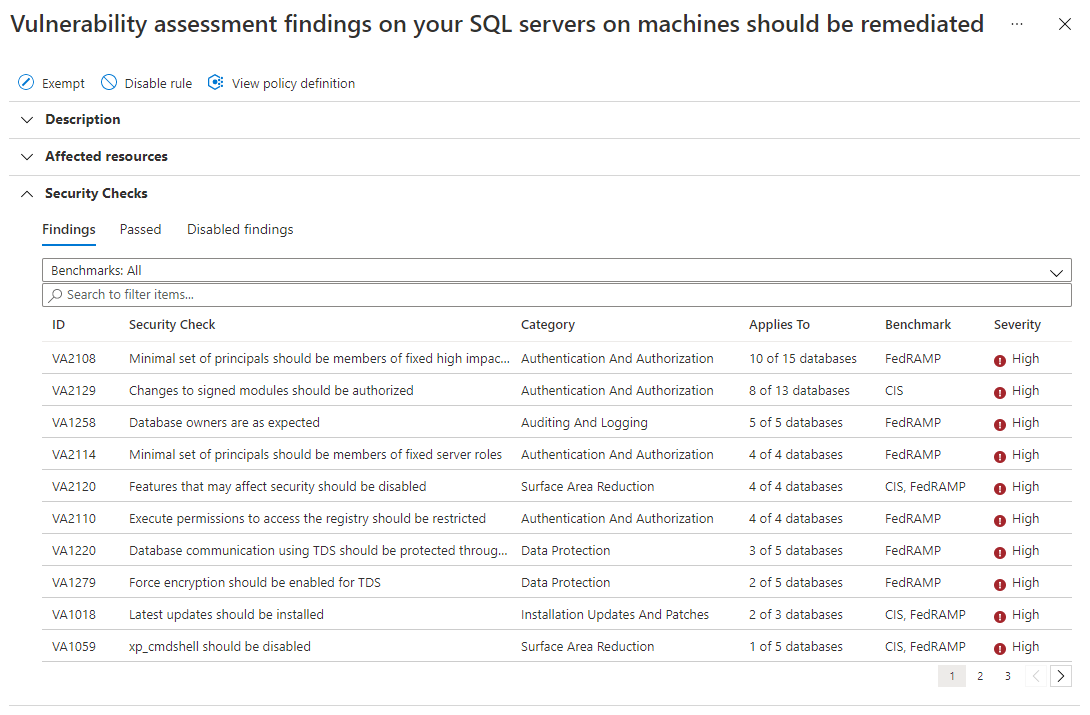

Ознакомьтесь с дополнительными сведениями о рекомендации:

Чтобы получить обзор проверенных ресурсов (баз данных) и список выполненных проверок безопасности, откройте Затронутые ресурсы и выберите интересующий сервер.

Чтобы получить обзор уязвимостей, сгруппированных по определенной базе данных SQL, выберите интересующую базу данных.

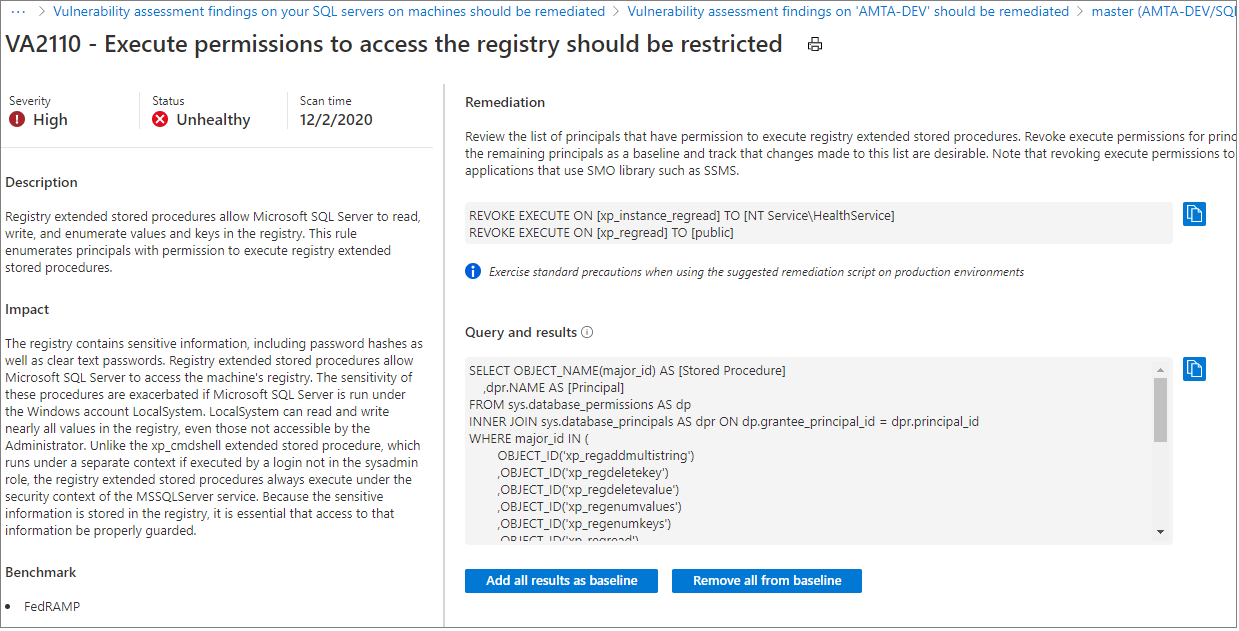

В каждом представлении проверки безопасности упорядочены по степени серьезности. Выберите определенную проверку безопасности, чтобы просмотреть область сведений с описанием, способы устранения этой проблемы и другие сопутствующие сведения, такие как влияние или тест производительности.

Установка базовых показателей

По мере просмотра результатов оценки можно пометить результаты как приемлемые базовые показатели в вашей среде. Базовые показатели — важные параметры, влияющие на содержимое отчета о проверке. Результаты, соответствующие базовому плану, считаются передачей последующих проверок. После установки базового состояния безопасности сканер оценки уязвимостей сообщает только отклонения от базового плана. Таким образом вы можете сосредоточиться на важных проблемах.

Экспортируйте результаты

Используйте функцию непрерывного экспорта Microsoft Defender для облака для экспорта результатов оценки уязвимостей в Центры событий Azure или рабочей области Log Analytics.

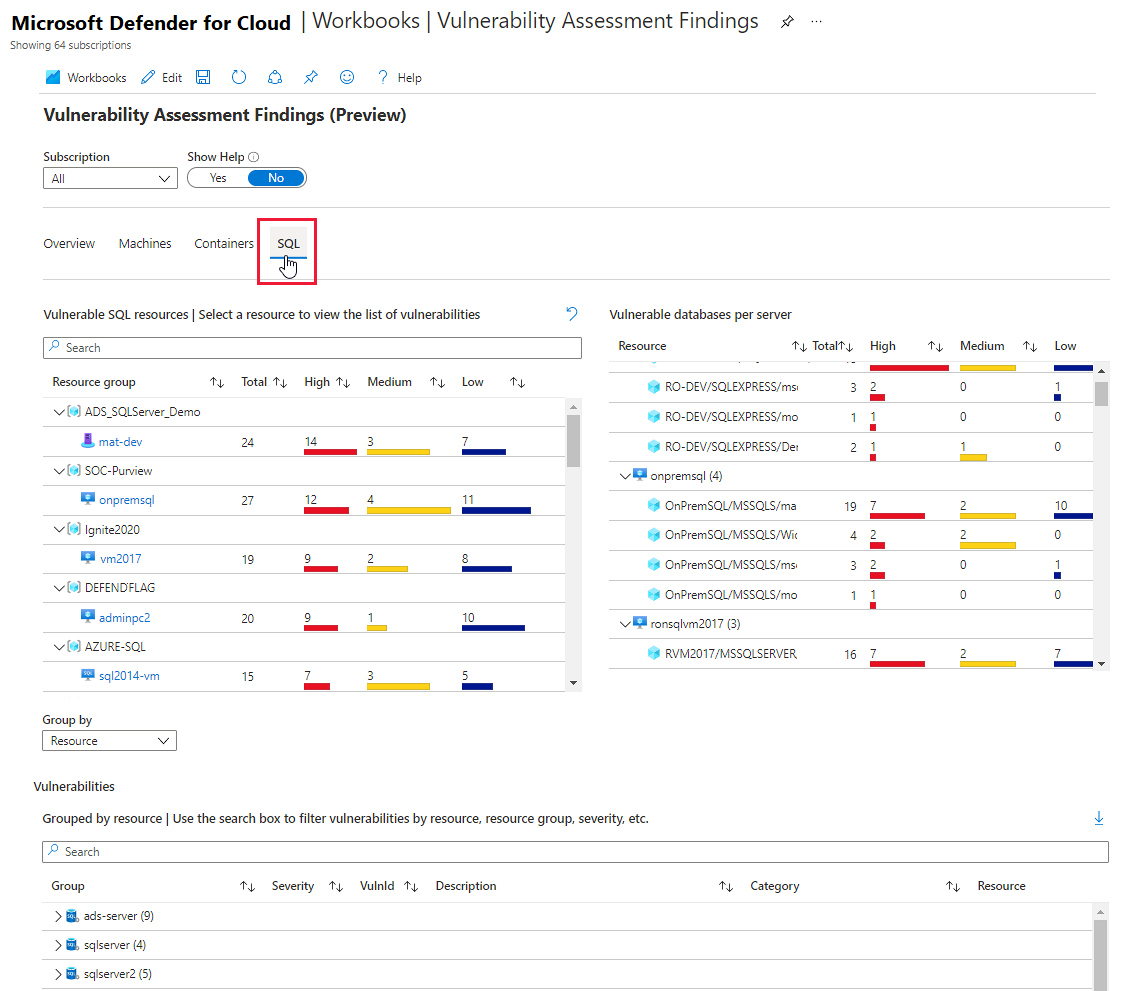

Просмотр уязвимостей в графических интерактивных отчетах

Интегрированная коллекция книг Azure Monitor в Defender для облака содержит интерактивный отчет обо всех обнаруженных сканерами уязвимостей проблемах для компьютеров, контейнеров в реестре контейнеров и серверов SQL.

Результаты для каждого из этих сканеров указываются в отдельных рекомендациях.

- Уязвимости, обнаруженные на компьютерах, должны быть устранены

- Необходимо устранить уязвимости в образах реестра контейнеров (на платформе Qualys)

- Уязвимости, обнаруженные в базах данных SQL, должны быть устранены

- Уязвимости, обнаруженные на серверах SQL Server на компьютерах, должны быть устранены

Отчет "Результаты оценки уязвимостей" собирает все обнаруженные проблемы и упорядочивает их по уровню серьезности, типу ресурса и категории. Этот отчет можно найти в коллекции книг, доступной на боковой панели Defender для облака.

Отключение определенных обнаруженных проблем

Если вам нужно игнорировать поиск, а не исправлять его, его можно отключить при необходимости. Отключенные результаты не учитываются в оценке безопасности и не создают нежелательный шум.

Если результат поиска соответствует критерию, заданному в правилах отключения, он не будет отображаться в списке результатов. Распространенные сценарии

- Отключение обнаруженных проблем с уровнем серьезности ниже среднего

- Отключение обнаруженных проблем, которые не подлежат исправлению

- Отключение результатов тестов производительности, которые не интересны для определенной области

Внимание

Чтобы отключить определенные результаты, необходимо разрешение на изменение политики в Политика Azure. Дополнительные сведения см. в разделе Разрешения Azure RBAC в Политике Azure.

Чтобы создать правило, выполните следующие действия.

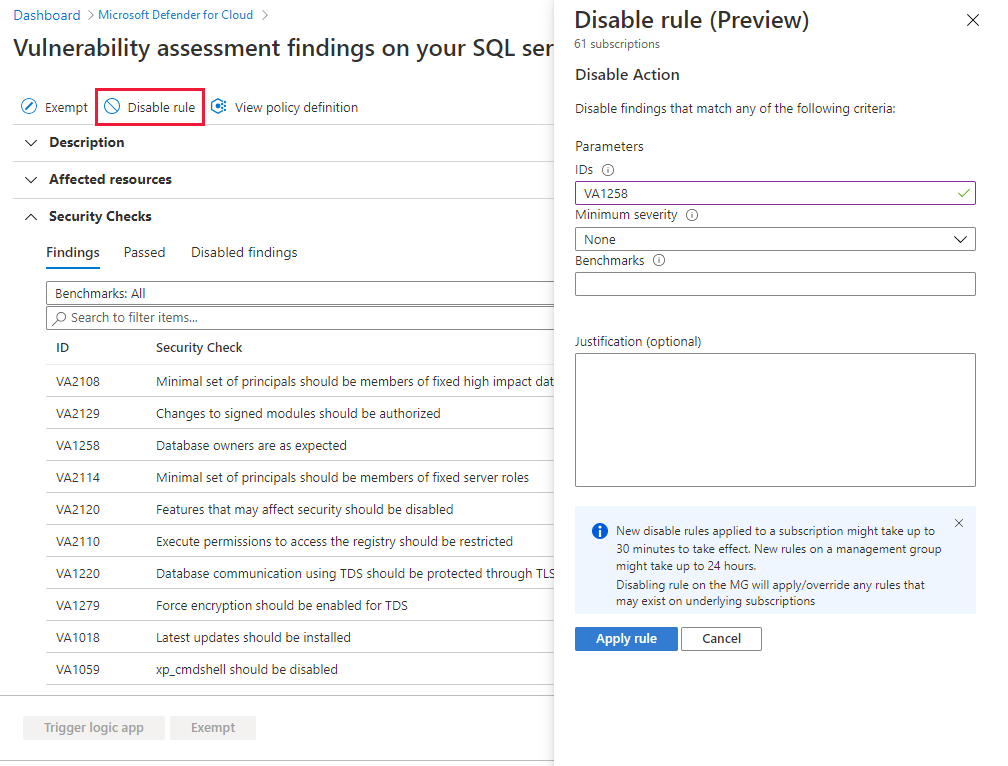

На странице сведений о рекомендациях для рекомендации Уязвимости, обнаруженные на серверах SQL Server на компьютерах, должны быть устранены выберите Отключить правило.

Выберите соответствующую область.

Определите условие. Вы можете использовать любое из следующих условий:

- Идентификатор обнаруженной проблемы

- Важность

- Тесты производительности

Нажмите Применить правило. Изменения могут занять до 24 часов.

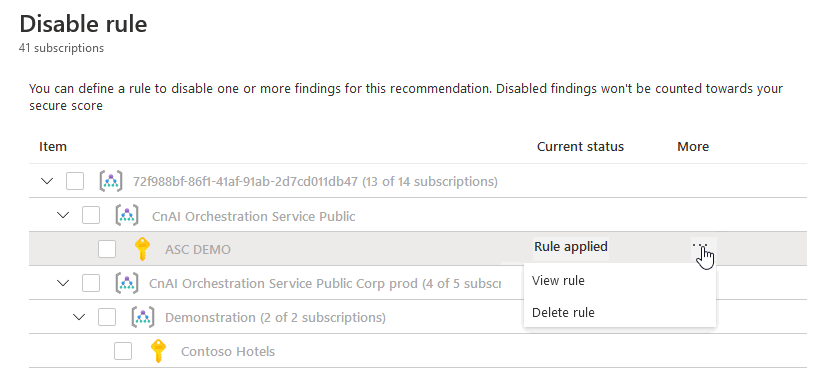

Чтобы просмотреть, переопределить или удалить правило, выполните следующие действия.

Выберите Отключить правило.

В списке области подписки с активными правилами отображаются с пометкой Правило применено.

Чтобы просмотреть или удалить правило, выберите меню с многоточием (...).

Программное управление оценкой уязвимостей

Использование Azure PowerShell

Для программного управления оценками уязвимостей можно использовать командлеты Azure PowerShell. Поддерживаемые командлеты:

| Имя командлета в виде ссылки | Description |

|---|---|

| Add-AzSecuritySqlVulnerabilityAssessmentBaseline | Добавление базового плана оценки уязвимостей SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentBaseline | Получение базового плана оценки уязвимостей SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanResult | Получение результатов сканирования оценки уязвимостей SQL. |

| Get-AzSecuritySqlVulnerabilityAssessmentScanRecord | Получение записей сканирования оценки уязвимостей SQL. |

| Remove-AzSecuritySqlVulnerabilityAssessmentBaseline | Удаление базового плана оценки уязвимостей SQL. |

| Set-AzSecuritySqlVulnerabilityAssessmentBaseline | Установка нового базового плана оценки уязвимостей SQL для определенной базы данных отменяет старый базовый план, если он существует. |

Место расположения данных

Оценка уязвимостей SQL запрашивает SQL Server с помощью общедоступных запросов в Defender для облака рекомендаций по оценке уязвимостей SQL и сохраняет результаты запроса. Данные оценки уязвимостей SQL хранятся в расположении рабочей области Log Analytics, к которой подключен компьютер. Например, если вы подключаете виртуальную машину SQL к рабочей области Log Analytics в Западной Европе, результаты будут храниться в Западной Европе. Эти данные собираются только в том случае, если решение оценки уязвимостей SQL в рабочей области Log Analytics включено.

Сведения о метаданных подключенного компьютера также собираются, в частности:

- имя, тип и версия операционной системы;

- полное доменное имя (FQDN) компьютера;

- версия агента подключенного компьютера.

- UUID (идентификатор BIOS);

- Имя сервера SQL и имена базовых баз данных

Вы можете указать регион, в котором хранятся данные оценки уязвимостей SQL, выбрав расположение рабочей области Log Analytics. Корпорация Майкрософт может реплицировать данные в другие регионы для обеспечения устойчивости данных, но не реплицирует данные за пределами географического региона.

Примечание.

Изменение рабочей области Log Analytics в Defender для SQL на компьютерах приведет к сбросу результатов сканирования и базовых параметров. Если вернуться к исходной рабочей области Log Analytics в течение 90 дней, результаты сканирования и базовые параметры будут доступны снова.