Защита критически важных ресурсов в Microsoft Defender для облака

Защита критически важных активов позволяет администраторам безопасности автоматически помечать ресурсы короны, наиболее важные для своих организаций, что позволяет Defender для облака обеспечить им наивысший уровень защиты и приоритеты проблем безопасности на этих ресурсах выше всего остального.

Defender для облака предлагает предварительно определенные правила классификации, разработанные нашей исследовательской группой для автоматического обнаружения критически важных ресурсов, и позволяет создавать пользовательские правила классификации на основе бизнес-соглашений и организационных соглашений.

Правила критически важных активов синхронизированы с управлением рисками безопасности Майкрософт. Правила, созданные в microsoft Security Exposure Management, синхронизируются с Defender для облака и наоборот. Дополнительные сведения о защите критически важных ресурсов см. в разделе "Управление безопасностью Майкрософт".

Availability

| Аспект | Сведения |

|---|---|

| Состояние выпуска | Общая доступность |

| Необходимые компоненты | Включена функция управления posture Cloud Security (CSPM) Defender Cloud Security |

| Обязательные встроенные роли идентификатора Microsoft Entra: | Создание и изменение и чтение правил классификации: оператор безопасности или более поздней версии Чтение правил классификации: глобальный читатель, средство чтения безопасности |

| Облако. | Все коммерческие облака |

Настройка критически важных правил активов

Войдите на портал Azure.

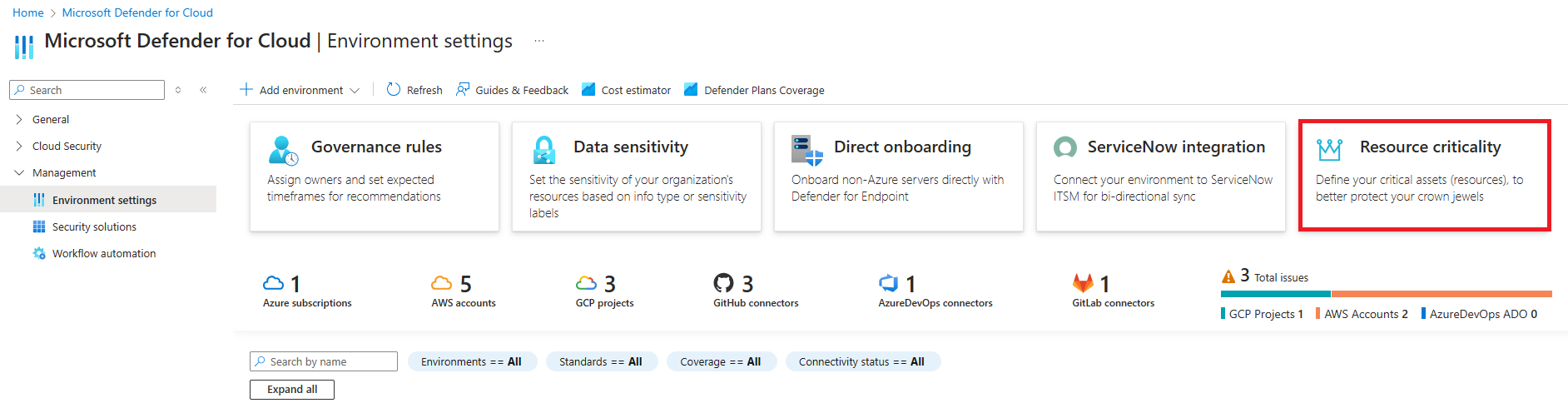

Перейдите к параметрам Microsoft Defender для облака> Environment.

Выберите плитку "Критически важность ресурсов".

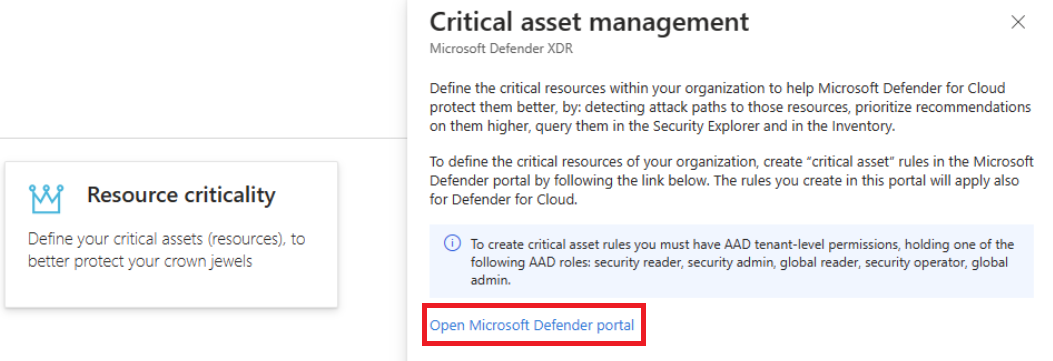

Откроется область управления критически важными ресурсами. Выберите "Открыть портал Microsoft Defender".

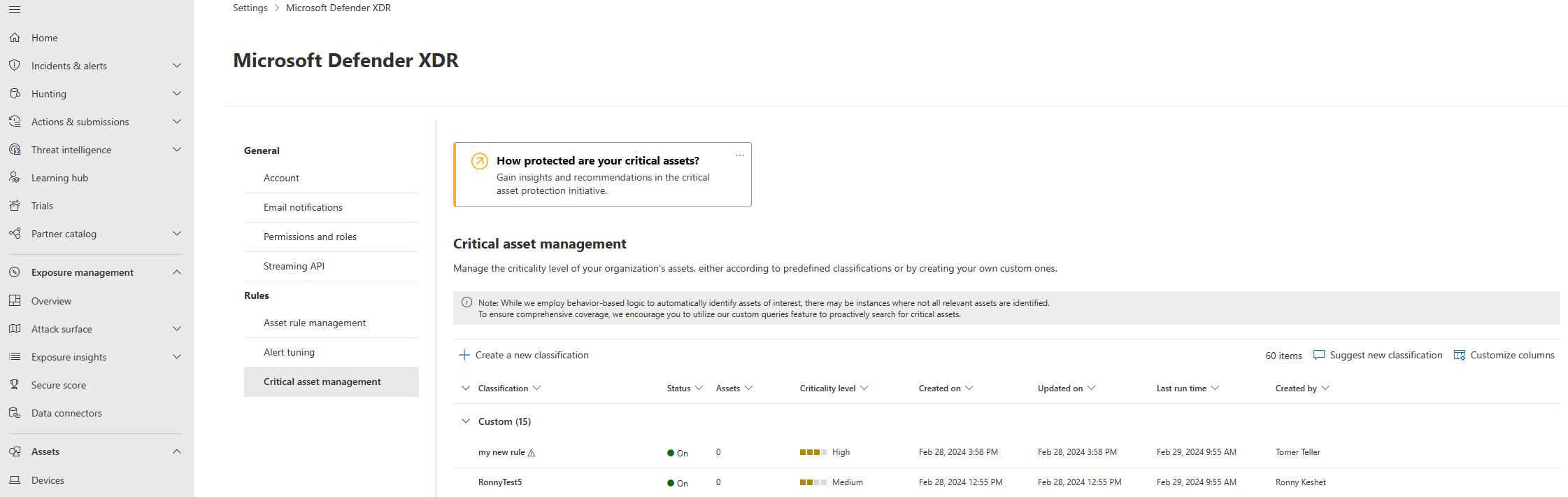

Затем вы едете на страницу управления критически важными ресурсами на портале XDR в Microsoft Defender.

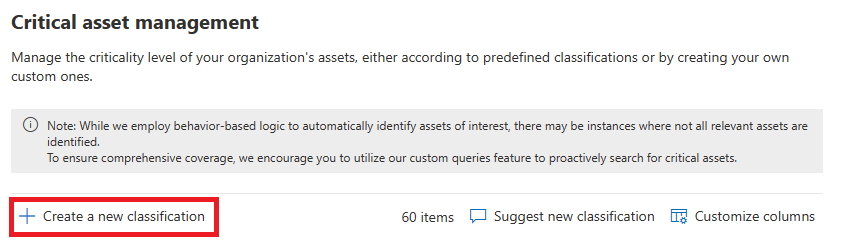

Чтобы создать пользовательские правила критических активов, чтобы пометить ресурсы как критически важные ресурсы в Defender для облака, нажмите кнопку "Создать новую классификацию".

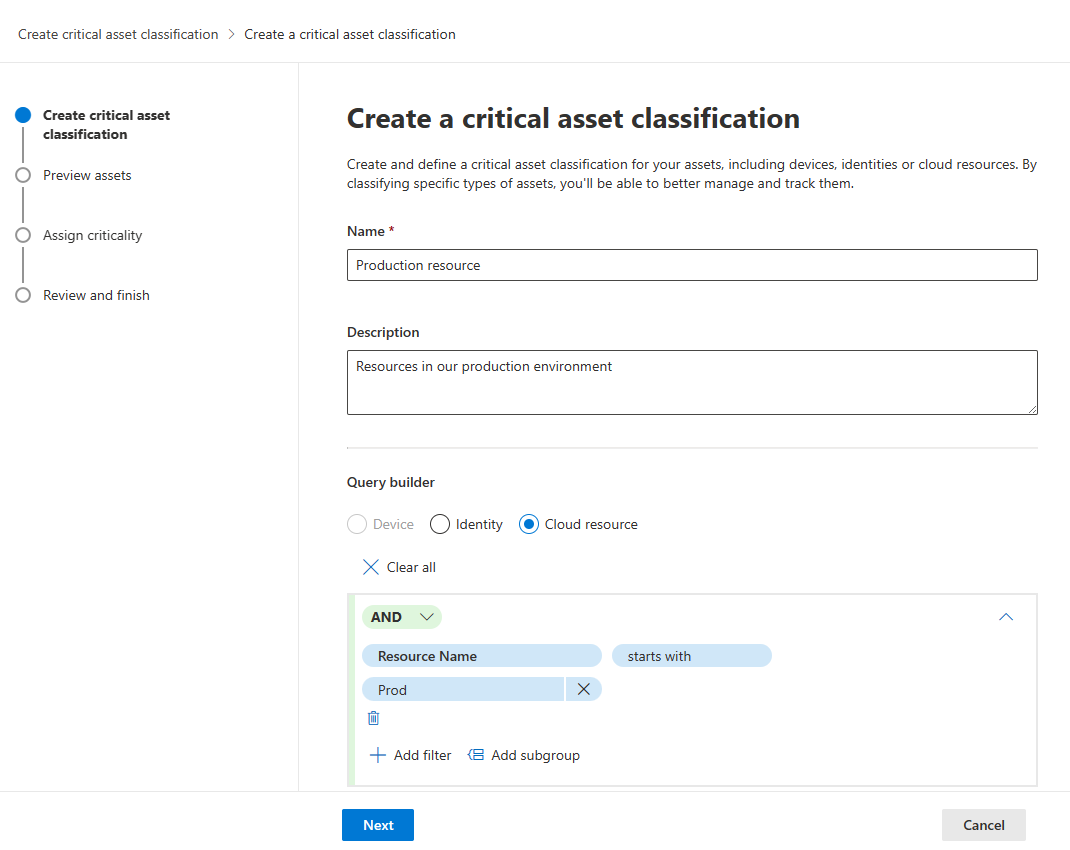

Добавьте имя и описание новой классификации и используйте в построителе запросов, выберите облачный ресурс , чтобы создать правило критически важных ресурсов. Затем выберите Далее.

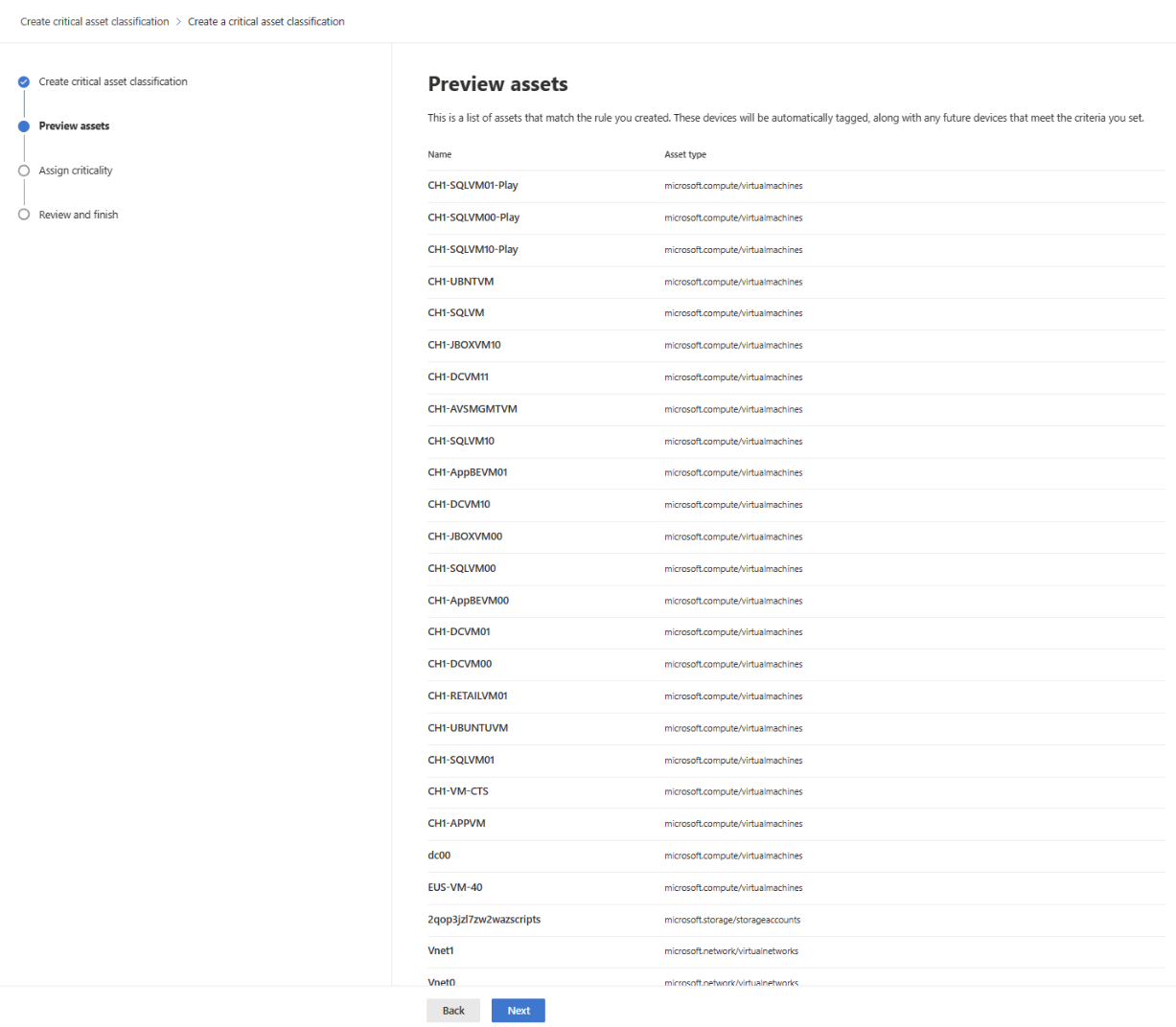

На странице "Предварительный просмотр ресурсов " можно просмотреть список ресурсов, соответствующих созданному правилу. После просмотра страницы нажмите кнопку "Далее".

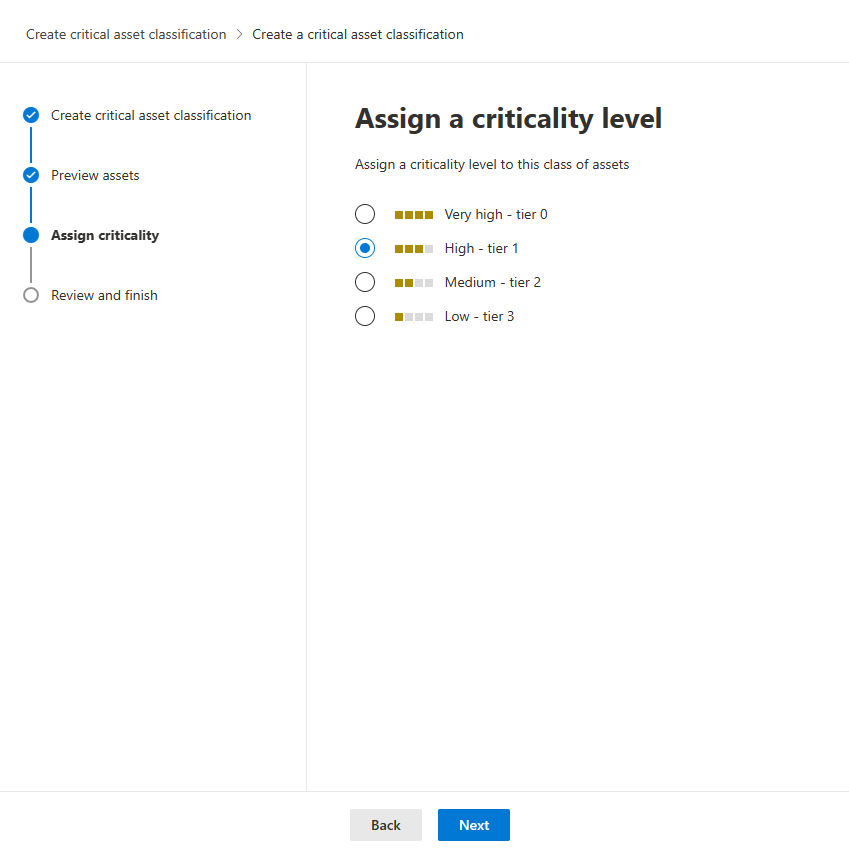

На странице "Назначение критическости" назначьте уровень критическости всем ресурсам, соответствующим правилу. Затем выберите Далее.

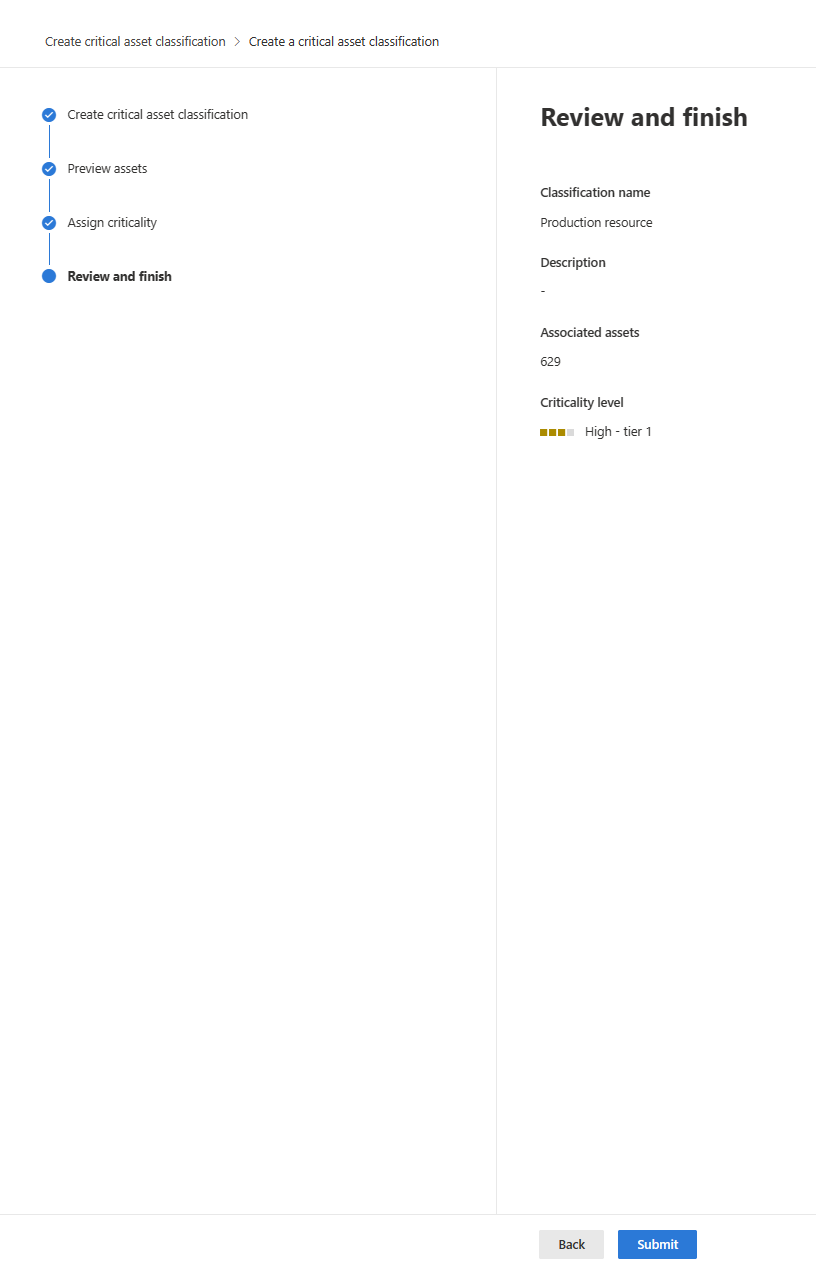

Затем можно просмотреть страницу проверки и окончания . Просмотрите результаты и после утверждения нажмите кнопку "Отправить".

После нажатия кнопки "Отправить" можно закрыть портал XDR в Microsoft Defender. Вы должны ждать до двух часов, пока все ресурсы, соответствующие вашему правилу, помечены как критические.

Примечание.

Правила критически важных активов применяются ко всем ресурсам в клиенте, которые соответствуют условию правила.

Просмотр и защита критически важных ресурсов в Defender для облака

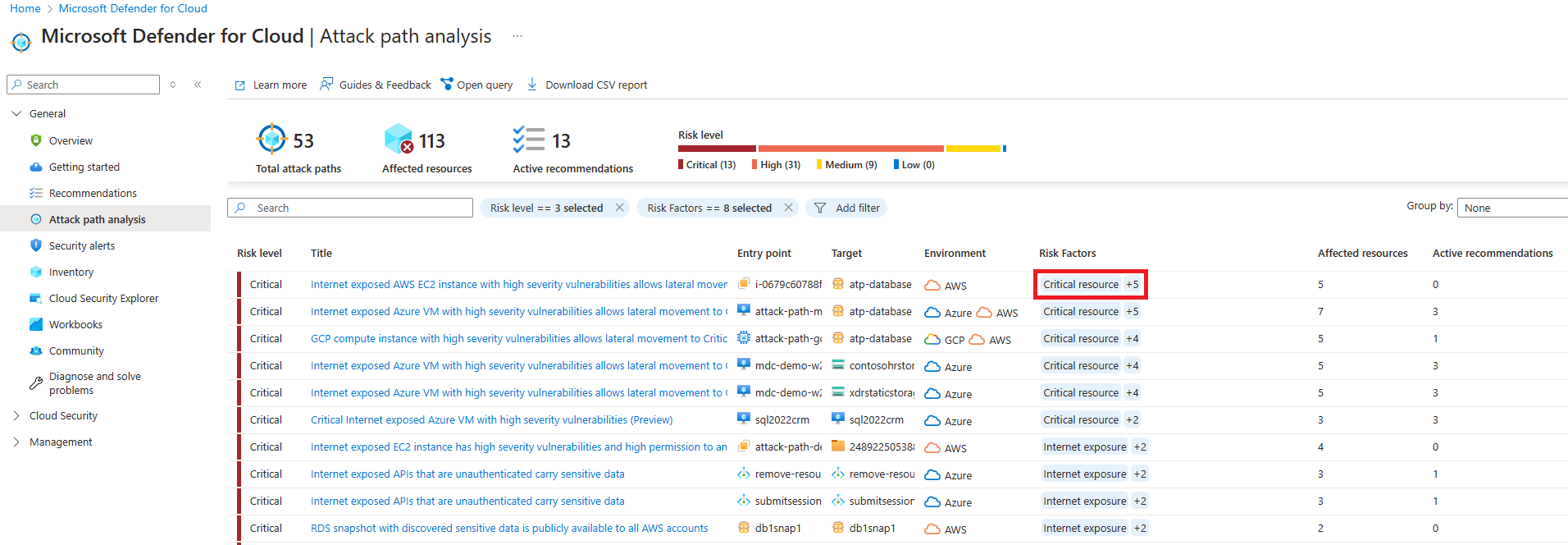

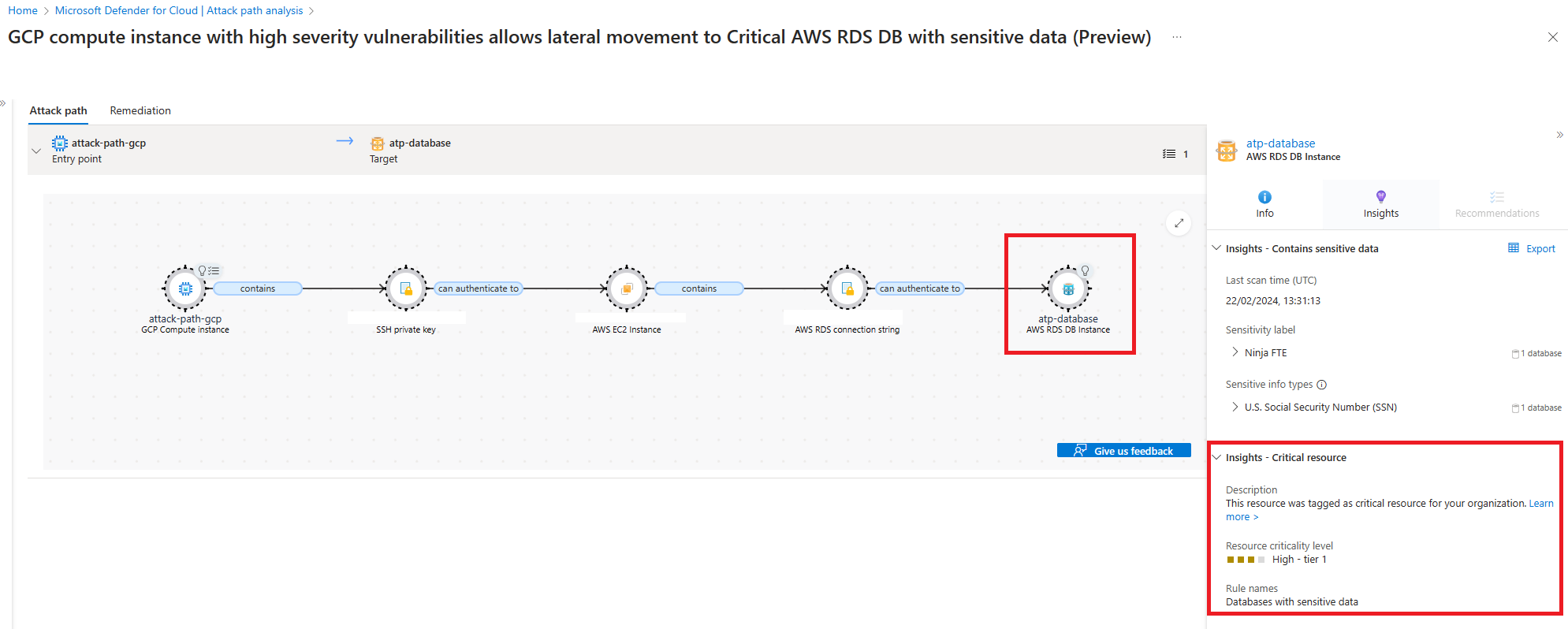

После обновления ресурсов перейдите на страницу анализа пути атаки в Defender для облака. Вы можете просмотреть все пути атаки к критически важным ресурсам.

Если выбрать заголовок пути атаки, вы увидите его сведения. Выберите целевой объект и в разделе "Аналитика — критически важный ресурс", вы можете просмотреть критически важные сведения о тегах активов.

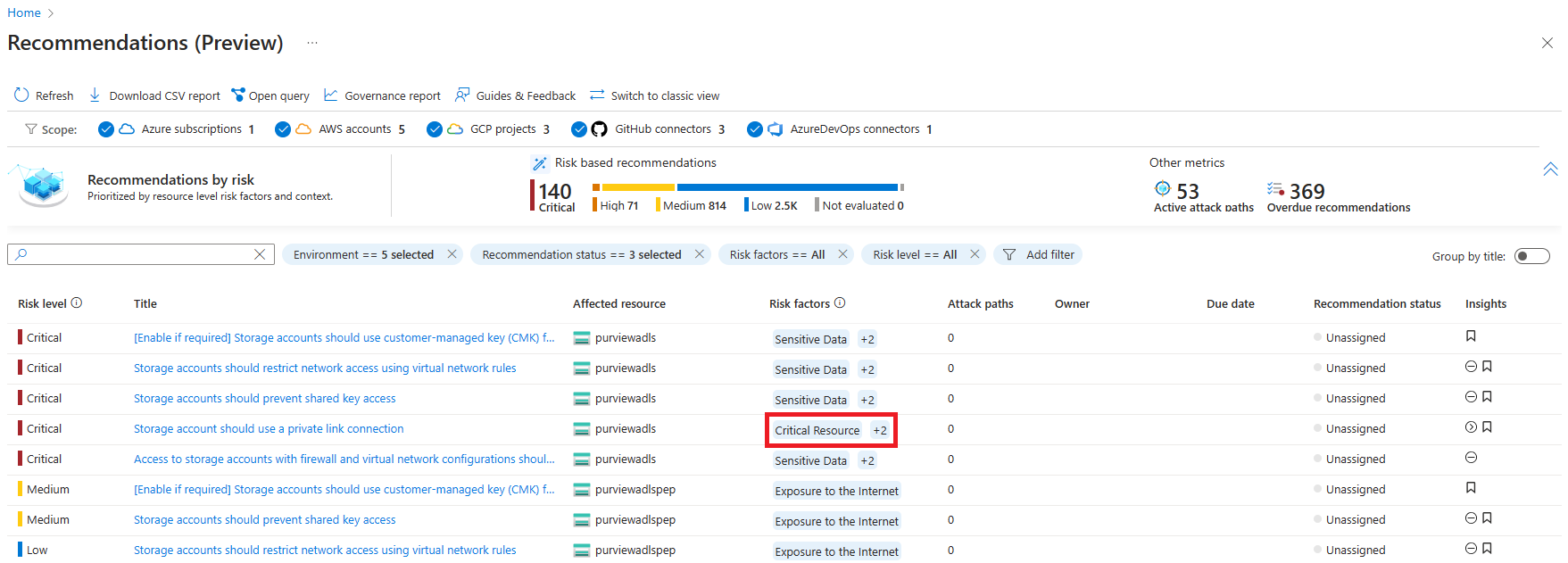

На странице рекомендаций Defender для облака выберите баннер "Предварительная версия", чтобы просмотреть все рекомендации, которые теперь определены в соответствии с критическим значением активов.

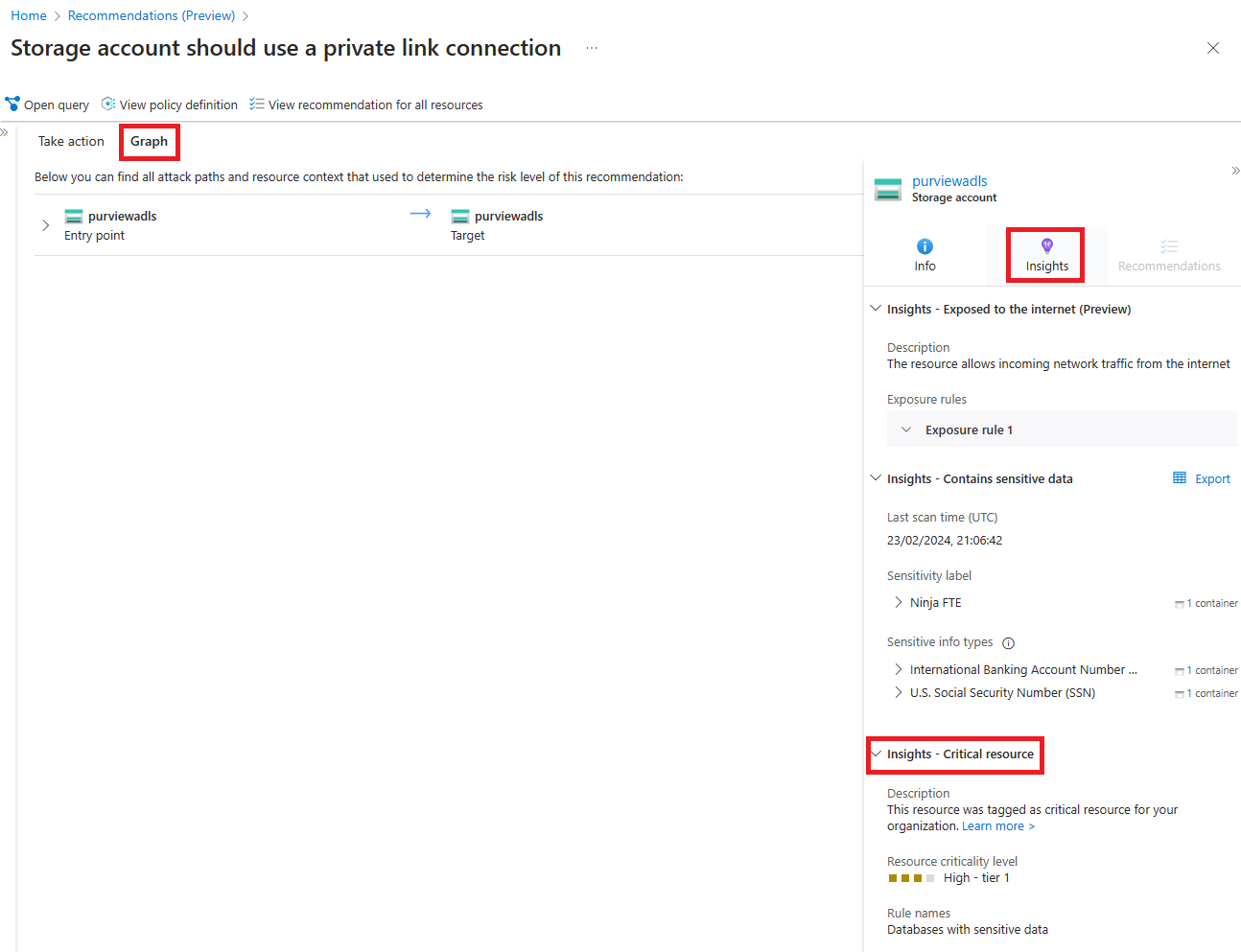

Выберите рекомендацию и перейдите на вкладку Graph. Затем выберите целевой объект и перейдите на вкладку "Аналитика". Вы можете просмотреть сведения о тегах критически важных активов.

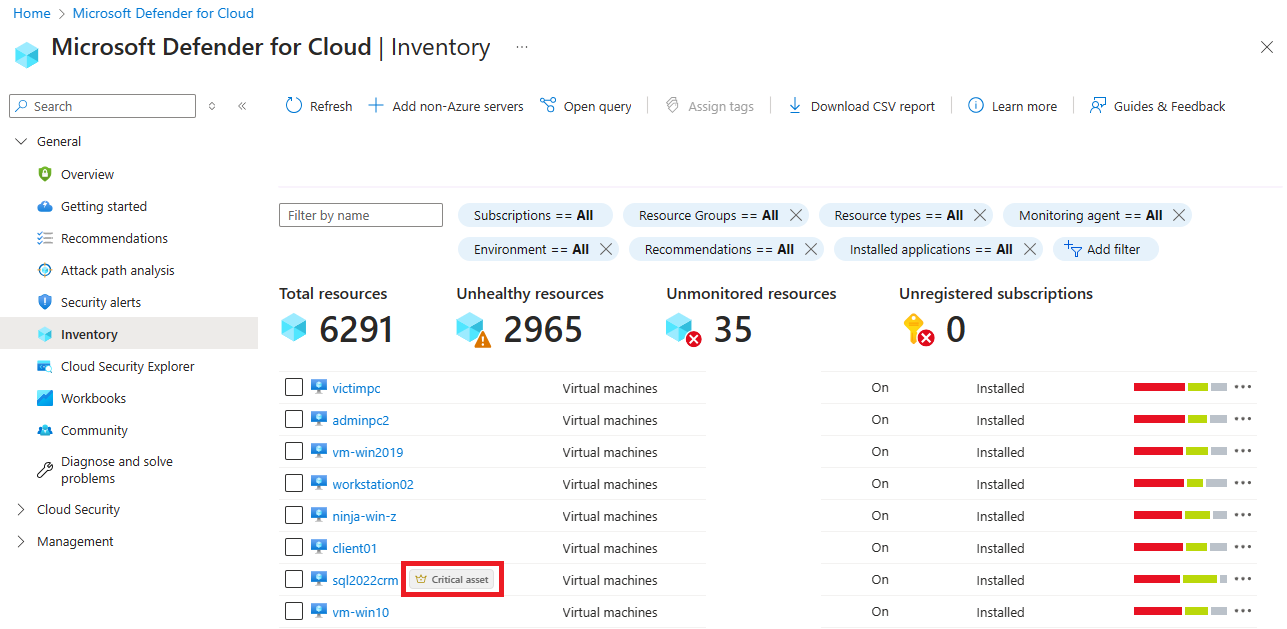

На странице инвентаризации Defender для облака вы увидите критически важные ресурсы в вашей организации.

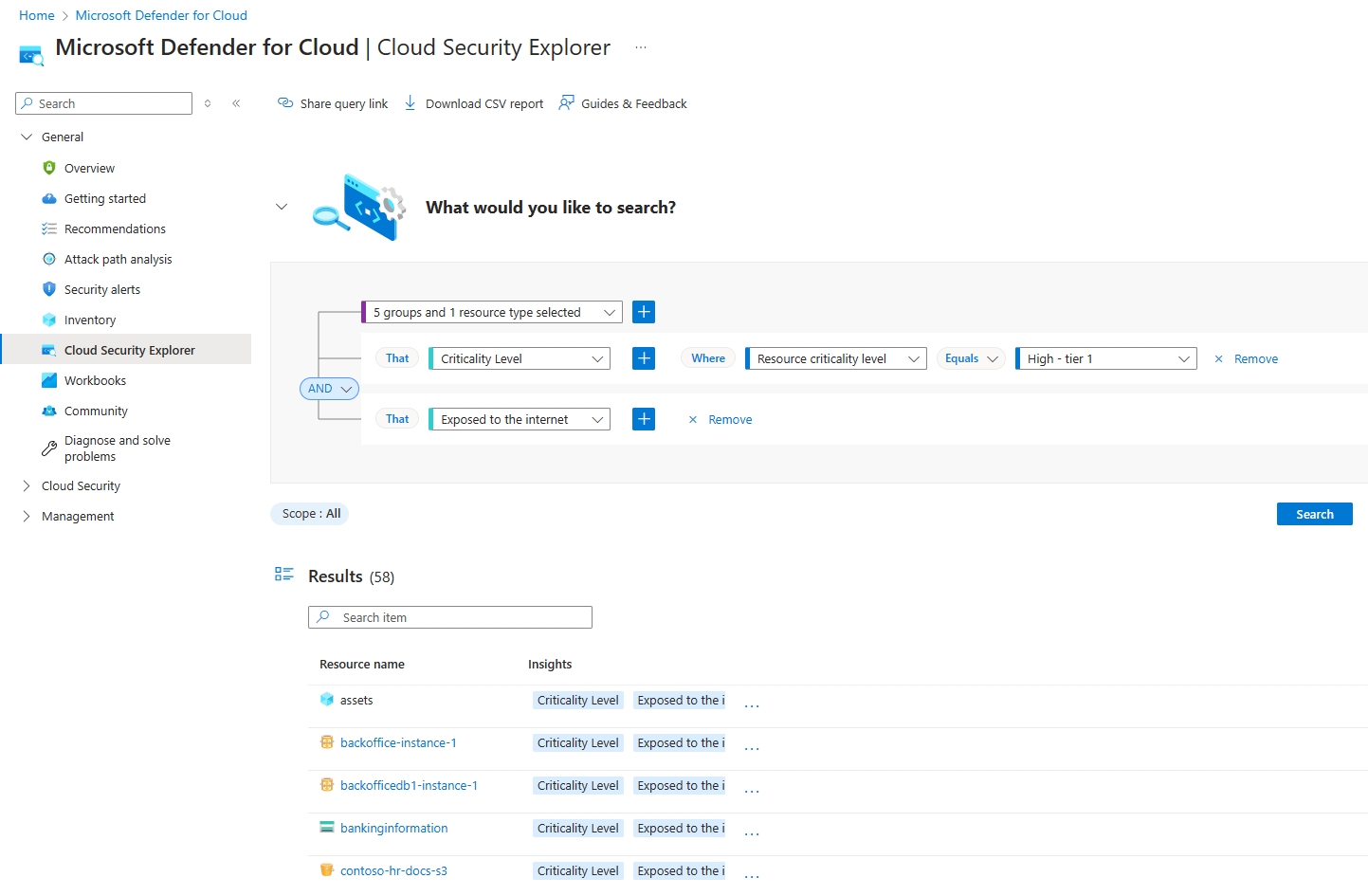

Чтобы запустить пользовательские запросы в критически важных ресурсах, перейдите на страницу Cloud Security Explorer в Defender для облака.

Связанный контент

Дополнительные сведения об улучшении состояния облачной безопасности см. в разделе "Управление безопасностью облака" (CSPM).