Исправление неправильных конфигураций ОС

Microsoft Defender для облака предоставляет рекомендации по обеспечению безопасности для повышения уровня безопасности организации и снижения риска. Важным элементом снижения риска является усиление защиты компьютера.

Defender для облака оценивает параметры операционной системы в отношении базовых показателей безопасности вычислений, предоставляемыхMicrosoft Cloud Security Benchmark (MCSB) Сведения о компьютере собираются для оценки с помощью расширения конфигурации компьютера Политика Azure (прежнее название — гостевая конфигурация) на компьютере. Подробнее

В этой статье описывается, как просмотреть рекомендации, сделанные оценкой.

Необходимые компоненты

| Требования | Сведения |

|---|---|

| План | Необходимо включить Защитник для серверов плана 2 |

| Расширение | На компьютерах должна быть установлена конфигурация Политика Azure компьютера. |

Эта функция ранее использовала агент Log Analytics (также известный как агент Microsoft Monitoring Agent (MMA)) для сбора информации. Если у вас по-прежнему используется MMA, вы можете получить повторяющиеся рекомендации для того же компьютера. Чтобы избежать этого, вы можете отключить MMA на компьютере.

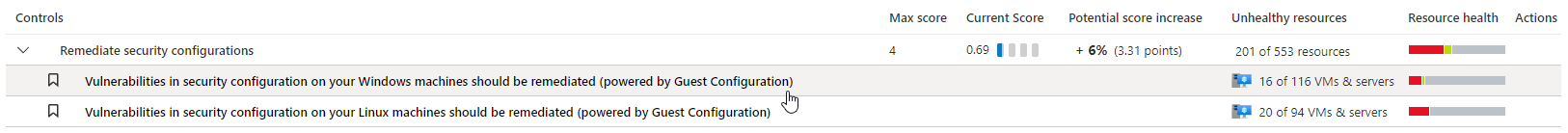

Просмотр и исправление рекомендаций по базовым версиям ОС

В Defender для облака откройте страницу рекомендаций.

Выберите соответствующую рекомендацию.

Для компьютеров Windows уязвимости в конфигурации безопасности на компьютерах Windows должны быть исправлены (на базе гостевой конфигурации).

Для компьютеров с Linux: Необходимо устранить уязвимости в конфигурации безопасности на ваших компьютерах Linux (на базе гостевой конфигурации)

На странице сведений о рекомендации вы увидите затронутые ресурсы и определенные результаты безопасности. Исправьте рекомендацию.

Рекомендации по запросам

Defender для облака используется Azure Resource Graph для API и запросов портала для запроса сведений о рекомендациях. Эти ресурсы можно использовать для создания собственных запросов для получения информации.

Вы можете узнать , как просмотреть рекомендации в Azure Resource Graph.

Ниже приведены два примера запросов, которые можно использовать:

Запрос всех неработоспособных правил для определенного ресурса

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Все неработоспособные правила и количество, если неработоспособные компьютеры для каждого из них

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Следующие шаги

Дополнительные сведения о языке запросов Azure Resource Graph.