Руководство по развертыванию HSM в существующей виртуальной сети с помощью Azure CLI

Служба выделенных устройств HSM Azure предоставляет физическое устройство в исключительное пользование клиента со всеми возможностями административного контроля и под полную ответственность за управление устройством. Так как используется физическое устройство, корпорации Майкрософт приходится контролировать передачу устройства, чтобы убедиться в его эффективном использовании. В результате в подписке Azure служба выделенного устройства HSM обычно не будет отображаться для подготовки ресурсов. Клиентам Azure, которым требуется доступ к службе выделенных устройств HSM, сначала следует связаться со своим менеджером Майкрософт по работе с клиентами и запросить регистрацию для использования службы выделенных устройств HSM. Только после этого можно будет подготовить службу к работе.

В этом руководстве демонстрируется стандартный процесс подготовки к работе. При этом подразумевается следующее:

- у клиента есть виртуальная сеть;

- у клиента есть виртуальная машина;

- клиенту нужно добавить ресурсы HSM в существующую среду.

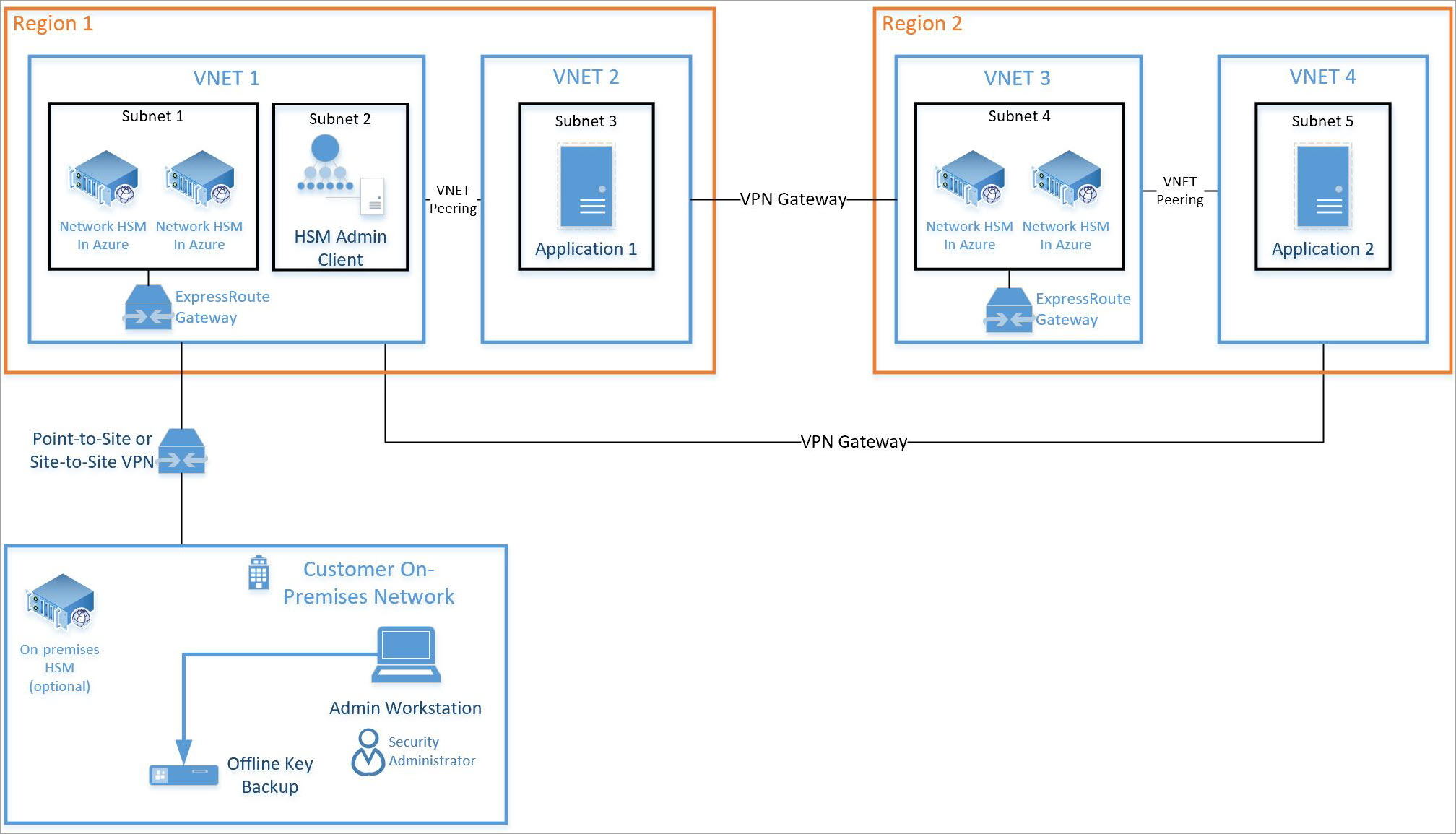

Стандартная высокодоступная архитектура с развертыванием в нескольких регионах может выглядеть следующим образом:

В этом руководстве описана интеграция пары устройств HSM и требуемого шлюза ExpressRoute (см. Subnet 1 (Подсеть 1) на схеме выше) с существующей виртуальной сетью (см. VNET 1 (Виртуальная сеть 1) на схеме выше). Все другие ресурсы — это стандартные ресурсы Azure. Аналогичный процесс интеграции можно использовать для устройств HSM в подсети 4 виртуальной сети 3 (см. представленный выше рисунок).

Необходимые компоненты

Служба выделенных устройств HSM Azure сейчас недоступна на портале Azure. Все взаимодействие со службой будут осуществляться из командной строки или с помощью PowerShell. В этом руководстве используется интерфейс командной строки (CLI) в Azure Cloud Shell. Если вы не знакомы с Azure CLI, следуйте инструкциям по началу работы с Azure CLI 2.0.

Предположения.

- У вас есть назначенный диспетчер учетных записей Майкрософт, который соответствует денежному требованию в размере пяти миллионов долларов (5 млн долл. США) или больше в целом в общей зафиксированной выручке Azure, чтобы претендовать на подключение и использование выделенного HSM Azure.

- Вы зарегистрировались в службе выделенных устройств HSM Azure и получили одобрение на ее использование. Если это не так, свяжитесь со своим менеджером Майкрософт по работе с клиентами и запросите у него соответствующие сведения.

- Вы создали группу ресурсов, которая включает нужные ресурсы. Новые ресурсы, развернутые в рамках этого руководства, будут добавлены в эту группу.

- Вы создали необходимую виртуальную сеть, подсеть и виртуальные машины, как показано на схеме выше, и теперь хотите интегрировать два устройства HSM в эту среду.

Все приведенные ниже инструкции предполагают, что вы уже перешли к портал Azure, и вы открыли Cloud Shell (выберите ">_" в правом верхнем углу портала).

Подготовка выделенного устройства HSM к работе

Подготовка устройств HSM к работе и их интеграция с существующей виртуальной сетью через шлюз ExpressRoute будет проверяться с помощью SSH. Эта проверка помогает обеспечить базовую доступность устройства HSM для последующей настройки.

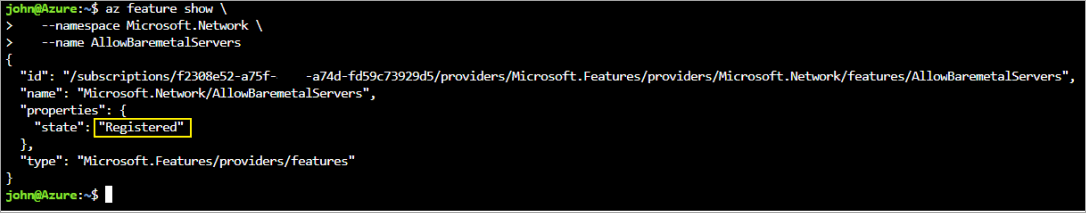

Проверка регистрации функции

Как указано выше, перед подготовкой к работе необходимо зарегистрировать службу выделенных устройств HSM в своей подписке. Чтобы проверить, зарегистрирована ли служба, выполните приведенную ниже команду в Cloud Shell на портале Azure.

az feature show \

--namespace Microsoft.HardwareSecurityModules \

--name AzureDedicatedHSM

Эти команды должны вернуть состояние Registered (как показано ниже). Если они не возвращают состояние Registered, вам нужно зарегистрировать службу. Для этого свяжитесь со своим менеджером Майкрософт по работе с клиентами.

Создание ресурсов HSM

Перед созданием ресурсов HSM необходимо обеспечить наличие некоторых необходимых ресурсов. Нужно создать виртуальную сеть с диапазонами подсетей для вычислительных ресурсов, устройств HSM и шлюза. Ниже приведены примеры команд по созданию такой виртуальной сети.

az network vnet create \

--name myHSM-vnet \

--resource-group myRG \

--address-prefix 10.2.0.0/16 \

--subnet-name compute \

--subnet-prefix 10.2.0.0/24

az network vnet subnet create \

--vnet-name myHSM-vnet \

--resource-group myRG \

--name hsmsubnet \

--address-prefixes 10.2.1.0/24 \

--delegations Microsoft.HardwareSecurityModules/dedicatedHSMs

az network vnet subnet create \

--vnet-name myHSM-vnet \

--resource-group myRG \

--name GatewaySubnet \

--address-prefixes 10.2.255.0/26

Примечание.

Самым важным моментом при создании виртуальной сети, на который нужно обратить внимание, является то, что параметр delegations для подсети устройства HSM должен иметь значение Microsoft.HardwareSecurityModules/dedicatedHSMs. Иначе подготовить устройство HSM к работе не удастся.

После настройки сети используйте приведенные ниже команды Azure CLI для подготовки устройств HSM.

Для подготовки первого устройства HSM используйте команду az dedicated-hsm create. Имя HSM — hsm1. Замените подписку:

az dedicated-hsm create --location westus --name hsm1 --resource-group myRG --network-profile-network-interfaces \ /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myRG/providers/Microsoft.Network/virtualNetworks/MyHSM-vnet/subnets/MyHSM-vnetРазвертывание занимает 25–30 минут. Большая часть этого времени уходит на развертывание устройств HSM.

Чтобы просмотреть сведения о текущем устройстве HSM, выполните команду az dedicated-hsm show:

az dedicated-hsm show --resource group myRG --name hsm1Подготовьте второе устройство HSM с помощью следующей команды:

az dedicated-hsm create --location westus --name hsm2 --resource-group myRG --network-profile-network-interfaces \ /subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/myRG/providers/Microsoft.Network/virtualNetworks/MyHSM-vnet/subnets/MyHSM-vnetВыполните команду az dedicated-hsm list, чтобы просмотреть сведения о текущих устройствах HSM:

az dedicated-hsm list --resource-group myRG

Есть и другие полезные команды. Команда az dedicated-hsm update позволяет обновить HSM:

az dedicated-hsm update --resource-group myRG –-name hsm1

Удалить HSM можно с помощью команды az dedicated-hsm delete:

az dedicated-hsm delete --resource-group myRG –-name hsm1

Проверка развертывания

Чтобы убедиться, что устройства подготовлены к работе, и просмотреть их параметры, запустите указанный ниже набор команд. Убедитесь, что группа ресурсов настроена соответствующим образом и имя ресурса совпадает с указанным в файле параметров.

subid=$(az account show --query id --output tsv)

az resource show \

--ids /subscriptions/$subid/resourceGroups/myRG/providers/Microsoft.HardwareSecurityModules/dedicatedHSMs/HSM1

az resource show \

--ids /subscriptions/$subid/resourceGroups/myRG/providers/Microsoft.HardwareSecurityModules/dedicatedHSMs/HSM2

Должны отобразиться примерно такие выходные данные:

{

"id": n/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/HSM-RG/providers/Microsoft.HardwareSecurityModules/dedicatedHSMs/HSMl",

"identity": null,

"kind": null,

"location": "westus",

"managedBy": null,

"name": "HSM1",

"plan": null,

"properties": {

"networkProfile": {

"networkInterfaces": [

{

"id": n/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/HSM-RG/providers/Microsoft.Network/networkInterfaces/HSMl_HSMnic", "privatelpAddress": "10.0.2.5",

"resourceGroup": "HSM-RG"

}

L

"subnet": {

"id": n/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/resourceGroups/HSM-RG/providers/Microsoft.Network/virtualNetworks/demo-vnet/subnets/hsmsubnet", "resourceGroup": "HSM-RG"

}

},

"provisioningState": "Succeeded",

"stampld": "stampl",

"statusMessage": "The Dedicated HSM device is provisioned successfully and ready to use."

},

"resourceGroup": "HSM-RG",

"sku": {

"capacity": null,

"family": null,

"model": null,

"name": "SafeNet Luna Network HSM A790",

"size": null,

"tier": null

},

"tags": {

"Environment": "prod",

"resourceType": "Hsm"

},

"type": "Microsoft.HardwareSecurityModules/dedicatedHSMs"

}

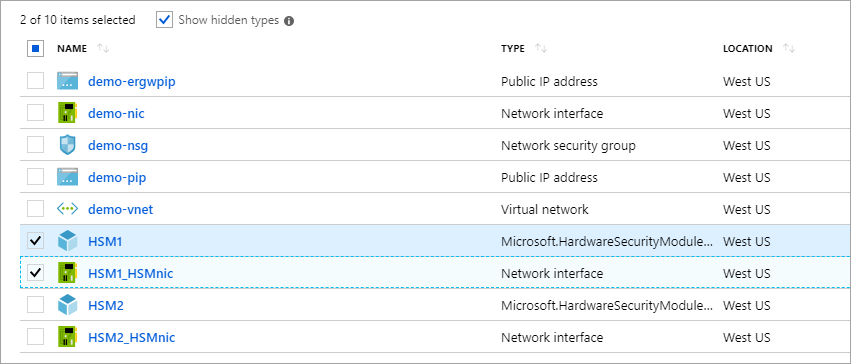

Теперь вы также сможете просматривать ресурсы с помощью обозревателя ресурсов Azure. В обозревателе ресурсов разверните раздел "Подписки" слева, подписку для службы выделенных устройств HSM, раздел "Группы ресурсов", используемую группу ресурсов и выберите элемент "Ресурсы".

Проверка развертывания

Чтобы проверить развертывание, подключитесь к виртуальной машине, которая осуществляет доступ к устройству HSM, а затем подключитесь непосредственно к устройству HSM. Это позволит убедиться, что устройство HSM доступно. Для подключения к виртуальной машине используется средство SSH. Используйте приведенную ниже команду, заменив имя администратора и имя DNS значениями, указанными в вашем файле параметров.

ssh adminuser@hsmlinuxvm.westus.cloudapp.azure.com

В приведенной выше команде вместо имени DNS можно также использовать IP-адрес виртуальной машины. Если команда выполнена успешно, будет предложено ввести пароль. После подключения к виртуальной машине можно подключиться к устройству HSM с помощью частного IP-адреса. Его можно узнать на портале ресурса сетевого интерфейса, связанного с HSM.

Примечание.

Обратите внимание на флажок "Показать скрытые типы", который нужно установить, чтобы отобразились ресурсы HSM.

Как видно на приведенном выше снимке экрана, можно щелкнуть HSM1_HSMnic или HSM2_HSMnic, чтобы отобразился соответствующий частный IP-адрес. Или же можно узнать правильный IP-адрес с помощью использовавшейся ранее команды az resource show.

Подставьте правильный IP-адрес в следующую команду:

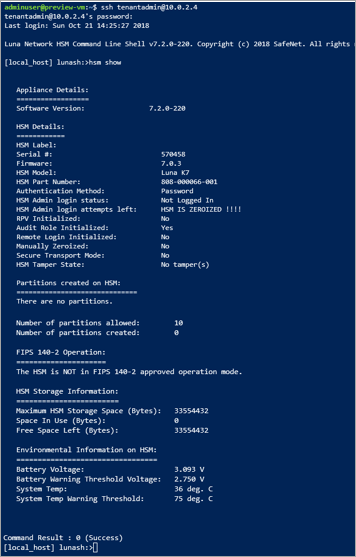

ssh tenantadmin@10.0.2.4

В случае успешного выполнения вам будет предложено ввести пароль. По умолчанию установлен пароль PASSWORD. По запросу устройства HSM нужно будет изменить пароль на более надежный и воспользоваться механизмом для хранения пароля и предотвращения его утечки, используемым в вашей организации.

Внимание

Если вы забудете пароль, настройки устройства HSM нужно будет сбросить, что приведет к потере ключей.

При подключении к HSM с помощью SSH выполните следующую команду, чтобы убедиться, что HSM работает.

hsm show

Выходные данные должны быть аналогичны показанным на приведенном ниже снимке экрана.

На этом этапе вы выделили все ресурсы для высокодоступного развертывания, двух развертываний HSM и проверенного доступа и операционного состояния. Дальнейшие операции по конфигурации или проверке требуют взаимодействия с самим устройством HSM. Для этого выполните инструкции, изложенные в разделе 7 руководства администратора Thales Luna HSM 7, где описаны действия по инициализации устройства HSM и созданию разделов. Вся документация и ПО будут доступны для скачивания на веб-сайте Thales, после того как вы зарегистрируетесь на портале поддержки клиентов Thales и получите идентификатор клиента. Скачайте клиентское программное обеспечение версии 7.2, чтобы получить все необходимые компоненты.

Удаление или очистка ресурсов

Если вы закончили работу только с устройством HSM, его можно удалить как ресурс и вернуться в свободный пул. Очевидная проблема при этом — возможное наличие конфиденциальных данных клиента на устройстве. Лучший способ "нулизовать" устройство заключается в том, чтобы получить пароль администратора HSM неправильно три раза (обратите внимание: это не администратор устройства, это фактический администратор HSM). В качестве меры безопасности для защиты материала ключа устройство не может быть удалено как ресурс Azure, пока он не находится в отнулевом состоянии.

Примечание.

При возникновении проблем с конфигурацией устройств Thales обратитесь в службу поддержки клиентов Thales.

Если вы закончили работу со всеми ресурсами в этой группе ресурсов, их можно удалить с помощью следующей команды:

az group delete \

--resource-group myRG \

--name HSMdeploy \

--verbose

Следующие шаги

После выполнения действий, описанных в руководстве, ресурсы выделенного устройства HSM подготавливаются и у вас есть виртуальная сеть с необходимыми HSM, а также дополнительные сетевые компоненты для обеспечения связи с HSM. Теперь вы можете дополнить это развертывание дополнительными ресурсами в соответствии с предпочитаемой архитектурой развертывания. Дополнительные сведения о планировании развертывания см. в базовой документации. Рекомендуем использовать схему с двумя устройствами HSM в основном регионе, чтобы обеспечить доступность на уровне стойки, и двумя устройствами HSM в другом регионе, чтобы обеспечить доступность на уровне региона.